Exp7网络欺诈防范

实验环境;

kali、win10

实验过程

1、应用SET工具建立冒名网站

因为钓鱼网站是在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的80端口。

使用命令 vi /etc/apache2/ports.conf

命令修改Apache的端口文件,将端口改为80

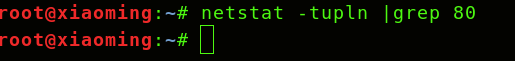

然后查看是否有其他应用在使用80端口

打开apache服务

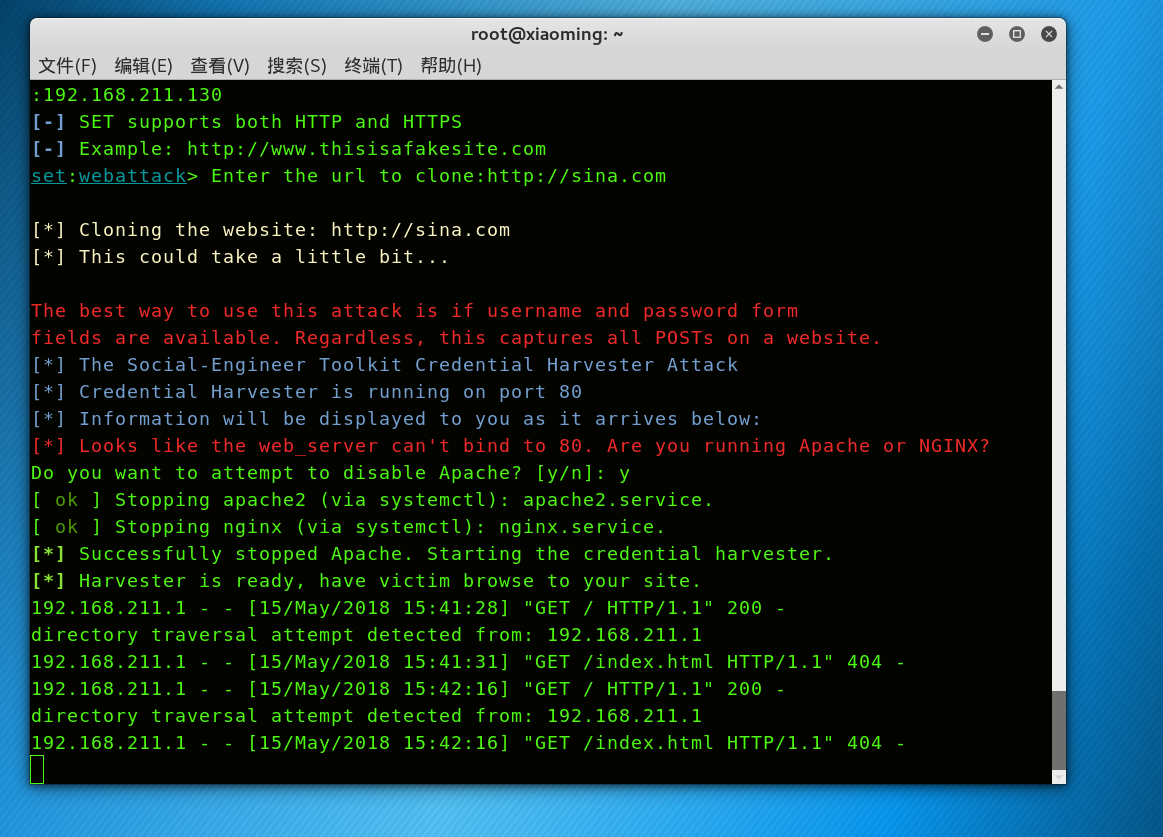

在终端输入setoolkit进入SET工具

然后依次选择1社会工程学攻击,2网页攻击,3钓鱼网站攻击

在这里我选择的时sina.com

在win10上访问kali的ip地址。

果然出现了sina ,但是和国内的版本不一样

DNS spoof攻击

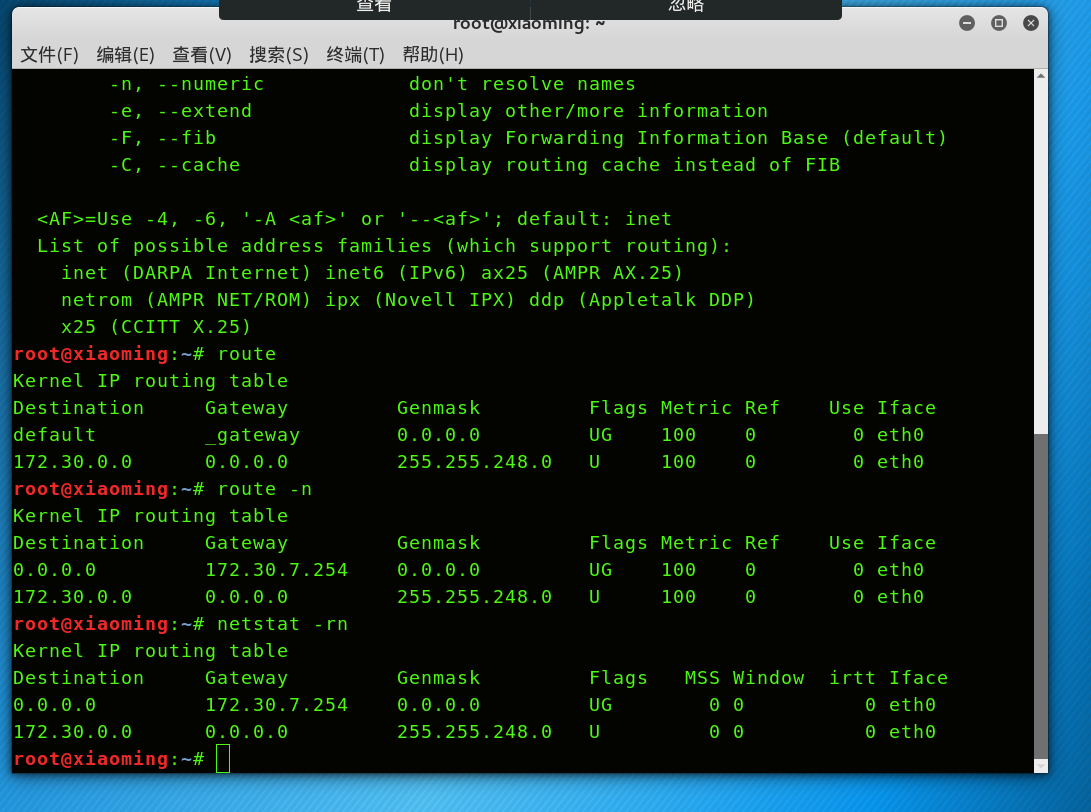

背景:我的靶机IP是172.30.0.50,但是我的kali网关地址却是172.30.7.254,出现了问题,按道理应该只是最后一字节不一样啊,而且一般网关都是xxx.xxx.xxx.01

首先要在kali中输入ifconfig eth0 promisc将eth0网卡改为混杂模式

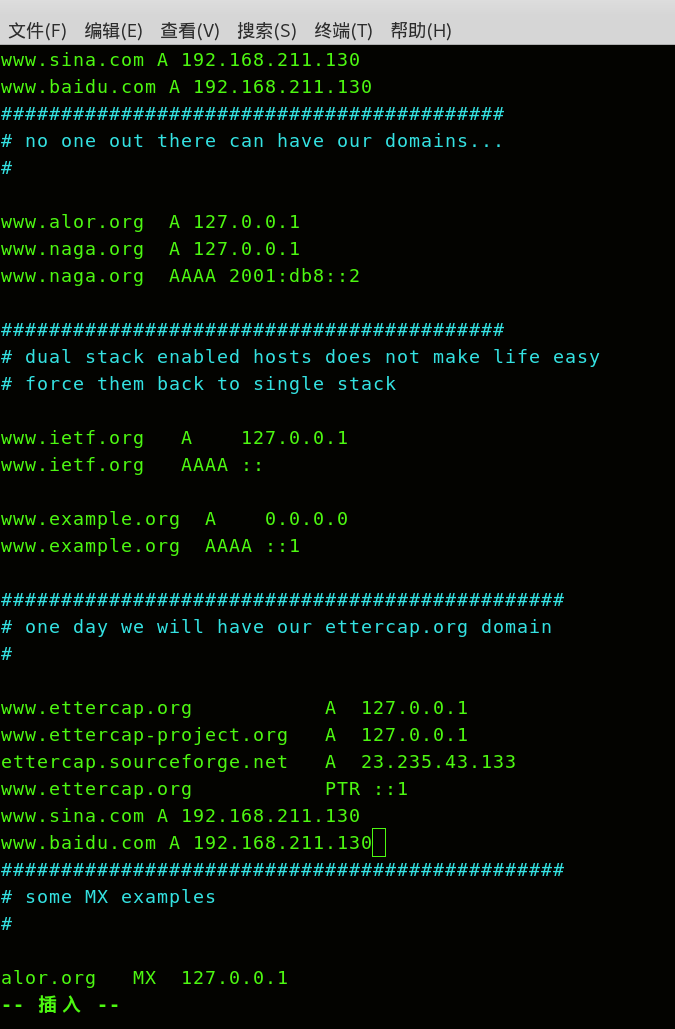

修改DNS文件

然后输入命令vi /etc/ettercap/etter.dns修改DNS缓存表,添加网站和kali的IP,我用了新浪和百度

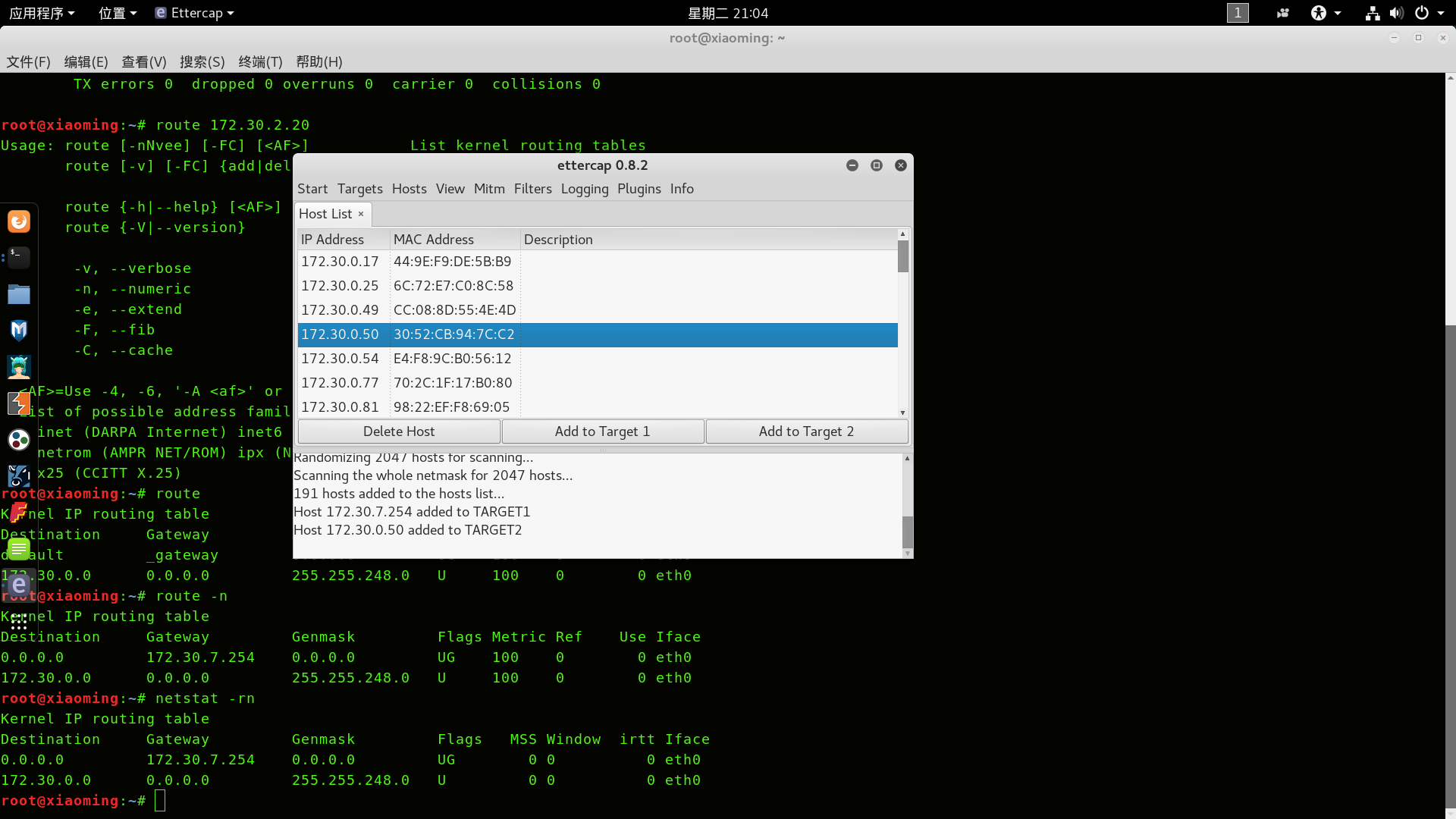

输入ettercap -G启动ettercap,然后选择Sniff——>unified sniffing,再选择eth0并点击OK。

选择Hosts——>Scan for hosts扫描主机。然后将靶机网关设置为Target1,将靶机IP设置为Target2。

选择Plugins—>Manage the plugins,双击dns_spoof选项,然后点击菜单栏上的Start开始嗅探。

但是出现了问题,靶机依然访问原来的ip所以修正中

浙公网安备 33010602011771号

浙公网安备 33010602011771号