⸢ 陆 ⸥ ⤳ 可信纵深防御:整体架构 - 实践

点「赞」收「藏」关「注」评「论」

在金融科技深度融合的背景下,信息安全已从单纯的技术攻防扩展至架构、合规、流程与创新的系统工程。作为一名从业十多年的老兵,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

|---|---|---|

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 3 | 可信纵深防御 | 多层防御体系,应对未知威胁与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,迅速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

目录

6.2.2 安全平行切面(Security Parallel Plane)

6 可信纵深防御概念及架构

数字银行的生命线就是安全。数字银行需将风险控制在事前,避免实质性风险事件发生。默认安全治理体系虽能提前处置已知风险,但面对运行时的未知风险和高级威胁(如0Day漏洞、供应链攻击、社会工程学攻击等),仍需构建可信纵深防御体系,保障数据与资金安全。

6.1 银行业数字化防御体系面临的挑战

随着《网络安全法》《关键信息基础设施安全保护条例》等法规落地,金融行业需优先采用安全可信的技术筑牢防御体系。然而,数字化转型也带来三大核心挑战:

1. 安全事件影响面扩大

高价值资产在线化:数字银行将核心资产(用户材料、资金流)集中线上,一旦遭攻击,可能引发连锁反应。

案例:新西兰证券交易所连续5日遭DDoS攻击,交易系统崩溃。

瓦莱塔银行被黑客盗取1300万欧元,被迫关闭所有线上渠道,导致社会现金交易依赖激增。

风险传导效应:银行业关联经济命脉,单点安全事件可能升级为系统性风险。

| 攻击目标 | 传统银行影响范围 | 数字银行影响范围 |

|---|---|---|

| 交易系统 | 局部分支机构 | 全国乃至全球用户 |

| 数据泄露 | 内部调查与合规整改 | 品牌声誉损失、巨额罚款 |

| 服务中断 | 线下替代方案缓冲 | 业务全面停摆 |

2. 在线数字资产保护难度增大

攻击目标升级:数字资产成为高阶黑客(如APT组织)的重点目标。

案例:第一资本银行泄露1.06亿用户资料,攻击者利用云服务器配置漏洞入侵。边界防护失效:

业务开放化(API集成、生态合作)打破传统网络边界。

数据流动频繁(云环境、多端交互),生命周期各环节均暴露风险。

未知威胁难以防御:0Day漏洞、供应链投毒等攻击可绕过常规检测规则。

3. 安全防护与用户体验难以兼顾

业务敏捷性要求:数字银行需飞快迭代产品,但传统安全策略调整滞后,可能阻碍业务创新。

安全效率矛盾:

严格管控 → 用户体验下降(如频繁验证)。

宽松策略 → 风险敞口扩大。

管理复杂度飙升:资产动态变化导致策略维护工作量指数级增长,人工操作难以及时覆盖风险。

安全与体验平衡挑战

| 场景 | 安全优先方案 | 体验优先方案 | 矛盾点 |

|---|---|---|---|

| 用户登录 | 多因素认证+行为验证 | 一键登录 | 便捷性与账户安全 |

| API开放 | 严格鉴权与流量限制 | 低门槛接入 | 生态合作与风险控制 |

| 数据共享 | 脱敏与加密传输 | 实时交互 | 效率与隐私保护 |

6.2 国内外新兴安全防御技术简介

为应对日益严峻的网络安全威胁,业界提出了多种创新防御理念与工艺。本节简要介绍可信计算、安全平行切面和零信任三种具有代表性的新兴安全技术,为构建数字银行可信纵深防御体系提供思路。

6.2.1 可信计算(Trusted Computing)

可信计算是一种基于硬件安全模块的技能体系,由可信计算组织(TCG)推动,旨在通过硬件级安全支撑提升系统整体安全性。我国沈昌祥院士进一步提出主动免疫可信计算(可信计算3.0),其三大核心特点如下:

计算与防护并行

采用“计算+防护”双体系架构,在计算过程中同步进行安全验证,确保行为符合预期。

双体系结构

计算部件:保持原有业务逻辑不变。

防护部件:独立运行,对计算全生命周期进行主动监控与度量。

四要素动态访问控制

对访问控制中的主体、客体、操控、环境四要素进行实时可信验证,弥补传统模型仅依赖授权标识的缺陷。

可信计算3.0 vs. 传统安全模型

| 对比维度 | 传统安全模型 | 可信计算3.0 |

|---|---|---|

| 防护模式 | 事后加固 | 主动免疫 |

| 技术基础 | 软件策略为主 | 硬件密码模块为根 |

| 访问控制 | 静态授权 | 四要素动态度量 |

| 适用范围 | 边界防护 | 内生安全嵌入系统底层 |

6.2.2 安全平行切面(Security Parallel Plane)

安全平行切面是下一代原生安全架构:构建一个与业务逻辑就是,其核心思想既融合又解耦的平行安全空间,经过标准化接口为业务系统提供强大的内视(Observability) 与干预(Intervention)能力,从而有用解决传统安全方案的痛点。

核心理念:融合解耦,平行管控

融合:安全能力深度嵌入到业务的“端—管—云”各层次,实现无死角覆盖。

解耦:安全逻辑与业务逻辑分离,允许两者独立迭代升级,互不束缚。

✨ 核心优势与特点

与传统安全方案相比,安全切面遵循“分层建设、多层联动”的原则构建,具备四大核心优势:

| 传统安全方案痛点 | 安全平行切面优势 |

|---|---|

| 外挂式:隔靴搔痒,感知浅 | 精准感知:深度内视业务数据流与控制流 |

| 内嵌式:与业务代码耦合,难以维护 | ⚡ 及时管控:通过标准化接口快速响应与干预 |

| 静态策略:无法适应业务快速变化 | ️ 保障有力:动态刻画可信行为,强化安全组件 |

| 部署僵硬:难以应对碎片化场景 | 稳健发展:分层建设,灵活适配,支撑多层联动 |

在数字银行防御体系中的价值

应对高级威胁:通过动态行为刻画,为识别0Day攻击、业务违规滥用等未知威胁提供了可能。

提升安全效率:安全策略与业务系统解耦,大幅减少安全加固对业务迭代的“打扰”,达成敏捷安全。

形成防御合力:可与可信计算等技术栈结合,共同为应用系统给予从底层硬件到上层应用行为的完整可信保障。

6.2.3 零信任(Zero Trust)

零信任由Forrester分析师John Kindervag于2010年提出,其核心理念是“从不信任,始终验证”,推动安全架构从“网络中心化”转向“身份中心化”。

✅ 三大关键技术

现代身份与访问管理(IAM)

基于身份、环境、权限等多维度动态鉴权,确保“正确身份访问正确资源”。

软件定义边界(SDP)

实现网络隐身与预验证/授权、应用级准入,缩小攻击暴露面。

微隔离(Micro-Segmentation)

细粒度划分网络段,实施差异化安全策略。

⚠️ 局限性分析

| 挑战类别 | 具体问题 |

|---|---|

| 部署复杂度 | 旧系统改造难,迁移成本高 |

| 架构分散性 | 安全检查点分散,易被绕过 |

| 验证完备性 | 缺乏对服务型越权攻击的有效指导 |

三大新兴防御技术适用场景对比

| 技术 | 核心思想 | 适用场景举例 | 在数字银行的整合价值 |

|---|---|---|---|

| 可信计算 | 硬件为根,主动免疫 | 核心交易系统、硬件供应链安全 | 构建底层可信基座 |

| 安全平行切面 | 业务与安全解耦并行 | API风险管控、实时行为干预 | 提升威胁响应效率与精准度 |

| 零信任 | 永不信任,动态验证 | 远程办公、跨生态数据访问 | 强化身份中心化访问控制 |

关键提示:数字银行需结合业务特性,融合多项科技形成互补:以可信计算为底座,借助安全切面实现动态管控,辅以零信任细化访问权限,最终构建覆盖“端—管—云”的可信纵深防御体系。

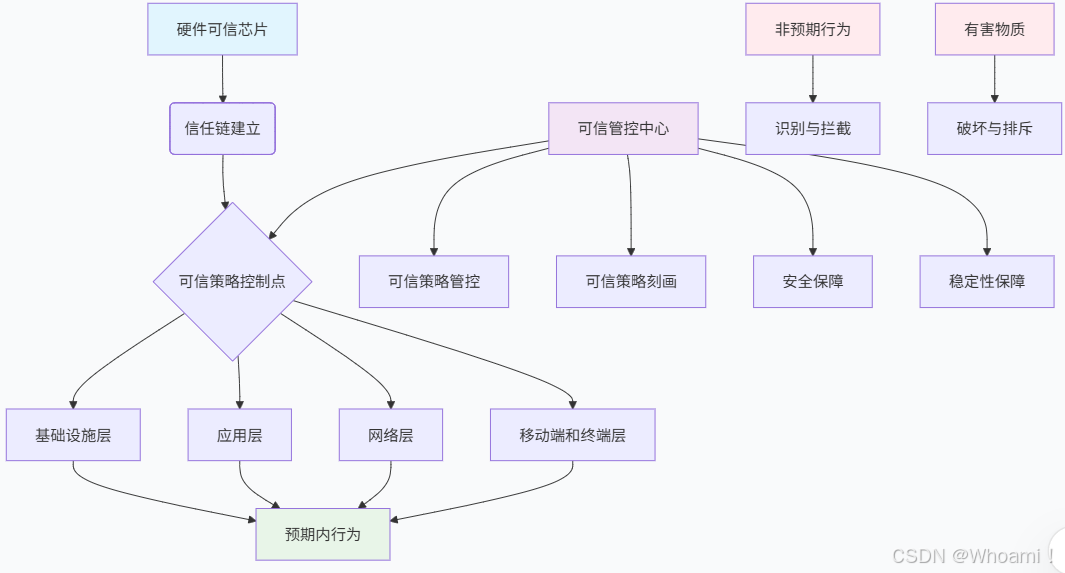

6.3 可信纵深防御概念

可信纵深防御:是一种创新的安全防御体系架构,它结合了主动免疫可信计算与多层次防御理念。该体系利用建立完备的信任链,将信任关系逐级规约至硬件芯片可信根,确保防御体系自身的安全可信。

️ 核心价值:主动免疫 + 多层覆盖

✅ 主动免疫:只允许信息系统执行预期内的行为,对非预期行为进行默认拦截

️ 多层覆盖:建立多层防御机制,覆盖所有可能的威胁路径

信任传递:从硬件芯片开始,建立自下而上的完整信任链

6.3.1 可信防御理念

核心理念:从"不确定威胁"到"确定防御"

将不确定的攻击威胁转换为基于已知业务状态的高效防御策略,通过建立可信根和信任链,在各层建立可信策略控制点。

✅ 可信级防御两大要求

1. 防御组件自身安全可信

可信管控依赖的各层模块和组件必须先确保自身安全

建立从硬件到应用的完整信任链,保障防御体系基础牢固

2. 运行环境与行为必要且无风险

应用运行依赖的类、方式、函数、参数、进程、文件等均需经过安全评估

访问者的身份、权限、环境和行为均需可信且可追溯

非必要资源和行为默认拦截,并记录日志用于审计追溯

可信防御行为管控矩阵:

| 管控维度 | 预期内行为 | 非预期行为 | 处置方式 |

|---|---|---|---|

| 资源加载 | 必要的类、文档、进程 | 非必要资源 | ✅ 允许 / ❌ 拦截 |

| 访问行为 | 身份、权限、环境可信 | 可疑访问 | ✅ 允许 / ❌ 拦截 |

| 操作执行 | 经过安全评估的操作 | 未知操作 | ✅ 允许 / ❌ 拦截 |

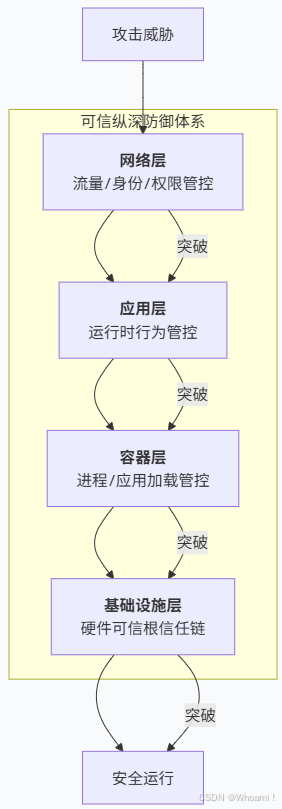

6.3.2 纵深防御理念

核心理念:多层防线,漏洞错开

建立多层重叠的安全防护系统,即使某一防线失效也能被其他防线弥补,奏效避免单点防御失败。

数字银行多层防御实践

各层级防御重点:

网络层:基于网络切面管控流量、应用语义、访问者身份和权限

⚙️ 应用层:基于应用切面确保运行时加载的类、方法、参数等符合预期

容器层:通过系统安全切面管控容器运行时加载的应用和进程

基础设施层:基于硬件可信芯片建立从BIOS到应用的自下而上信任链

⚖️ 成本与效益的平衡:在可信纵深防御体系建设中,必须综合考虑:

威胁状况与业务特性

建设成本与管控效率

合规要求与实际效果

防御层级与投入效益分析:

| 防御层级 | 安全效益 | 投入成本 | 适用场景 |

|---|---|---|---|

| 基础层(硬件可信根) | 核心交易系统 | ||

| 容器层 | 云原生应用 | ||

| 应用层 | 关键业务应用 | ||

| 网络层 | 所有互联网应用 |

6.4 可信纵深防御架构

6.4.1 设计目标

基于数字银行业务特性及威胁状况,可信纵深防御体系的设计目标如下:

核心目标:

以可信根为支撑,构建贯穿硬件、固件、系统软件、应用软件和网络行为的完整信任链

通过多层覆盖的可信防御措施,大幅降低风险事件发生概率

达成事前防控,高效规避已知与未知威胁

兼顾效率与体验要求

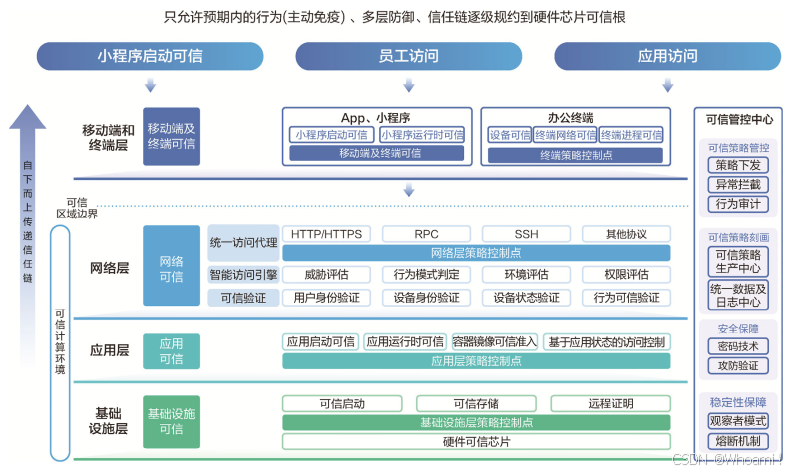

6.4.2 整体架构

可信纵深防御体系采用双体系结构,形成计算体系与防护体系并行的创新架构:

四大关键组成部分

| 组件 | 功能描述 | 核心技术 |

|---|---|---|

| 硬件可信芯片 | 信任根基础,给出底层安全支撑 | 密码学算法、安全存储 |

| 可信策略控制点 | 各层级安全策略执行节点 | 可信软件基、切面技术 |

| 信任链 | 保障安全组件自身可信 | 度量、验证、传递机制 |

| 可信管控中心 | 统一策略管理与调度中枢 | 大数据分析、AI算法 |

️ 可信管控中心四大子系统

| 子系统 | 核心职能 | 关键能力 | 价值体现 |

|---|---|---|---|

| 可信策略管控系统 | 策略下发与执行监督 | 统一策略管理、实时控制 | 集中管控 |

| 可信策略刻画系统 | 生成"免疫基因抗体" | 行为分析、模式识别 | 精准防护 |

| 安全保障系统 | 防御体系自身安全 | 漏洞防护、安全加固 | 体系可靠 |

| 稳定性保障系统 | 业务连续性保障 | 熔断降级、性能保护 | 业务稳健 |

架构运行机制

架构核心特色

1. 双体系并行结构

计算体系:保持业务逻辑正常执行

防护体系:并行进行安全监控与管控

2. "免疫基因抗体"机制

基于密码学技术生成安全标识

有用识别"自己"和"非己"成分

对有害物质进行破坏与排斥

3. 全覆盖信任保障

从硬件芯片到应用行为的全链路可信

各层级可信策略控制点的自身安全验证

防御体系不引入新的安全风险

核心价值:该架构为数字银行信息系统加持"免疫能力",既保障了数字资产安全,又通过稳定性保障系统确保业务连续可靠,实现了安全与业务的完美平衡。

6.4.3 架构实施路径

基于可信纵深防御体系整体架构,需从四个关键维度构建完整的防御能力:

1. 基于硬件可信芯片构建信任根

核心功能:

对物理机启动参数和程序进行可信管控

提供静态和动态信任链校验机制,确保硬件芯片、启动参数、OS等安全可信

将信任关系从基础设施层逐层传递至应用层和网络层,最终形成完备的信任链

信任传递机制:

硬件可信根 → 基础设施层 → 应用层 → 网络层 → 完整信任链硬件可信芯片核心能力

| 能力类型 | 具体功能 | 安全价值 |

|---|---|---|

| 启动可信 | BIOS、BMC、固件验证 | 防止底层篡改 |

| 运行可信 | 实时度量与验证 | 确保运行环境安全 |

| 存储可信 | 密钥安全存储 | 保障密码材料安全 |

| 传递可信 | 信任链逐级传递 | 建立完整可信体系 |

2. 基于安全平行切面构建可信策略控制点

各层级可信策略控制点配置

| 防御层级 | 可信策略控制点 | 管控对象 | 防御策略 |

|---|---|---|---|

| 移动端及终端层 | 安全切面/SDK/EDR | 小程序、软件、进程、网络 | 白名单机制,仅允许预期行为 |

| 网络层 | 统一访问代理网关 | 身份、权限、环境、行为 | 异常操作直接拦截 |

| 应用层 | 应用切面/RASP/安全容器 | 类、方法、函数、材料 | 运行时行为白名单管控 |

| 基础设施层 | 硬件可信芯片 | 物理机启动和运行 | 确保计算环境可信 |

✨ 平行体系结构优势

融合解耦:安全深入业务逻辑,不再是外挂式安全

默认安全:业务上线即带有安全可信能力

可编程扩展:安全能力与业务独立演进

3. 基于信任链保障防御能力自身安全

⚠️ 核心挑战:

可信策略控制点如自身不安全,将无法保障业务环境可信管控,甚至引入新风险。

✅ 解决方案:

信任链构建要点:

利用硬件可信芯片的可信存储和密码技术

信任机制从硬件层逐层传递至各策略控制点

确保每个控制点都经过可信验证

4. 基于可信管控中心实施统一管控

可信管控中心作为大脑中枢,由四大体系组成:

| 系统名称 | 核心职能 | 关键模块 | 输出成果 |

|---|---|---|---|

| 可信策略管控 | 策略生命周期管理 | 策略下发、异常拦截、行为审计 | 可执行的管控策略 |

| 可信策略刻画 | "免疫抗体"生产中心 | 大数据分析、模式识别 | 加密的管控策略 |

| 安全保障 | 防御体系自身安全 | 漏洞防护、安全加固 | 安全可靠的防御能力 |

| 稳定性保障 | 业务连续性保障 | 熔断降级、性能保护 | 稳定的业务运行 |

工作流程

数据采集:从各层级控制点收集日志和数据

策略分析:利用大数据平台分析预期行为模式

策略生成:生成加密的"免疫抗体"策略

策略下发:配置到各可信策略控制点

持续监控:实时审计与优化

总结:四位一体的防御体系

根信任:以硬件芯片为可信起点

全覆盖:多层次策略控制点无死角防护

自保障:防御体系自身安全可信

智能化:集中管控与自适应策略生成

6.5 可信纵深防御体系总结

| 维度 | 核心内容 | 关键组成/特点 | 设计原则 | 价值目标 |

|---|---|---|---|---|

| 防御理念 | 可信纵深防御 | • 主动免疫可信计算 • 多层纵深防御 • 业务运行预期内行为管控 | • 将不确定威胁转换为确定防御 • 仅允许预期内行为执行 | 事前规避已知和未知威胁 |

| 体系架构 | 四位一体架构 | 1. 硬件可信芯片(信任根) 2. 可信策略控制点(执行层) 3. 信任链(安全保障) 4. 可信管控中心(大脑中枢) | 双体系结构: • 计算体系(业务逻辑) • 防护体系(安全管控) | 建立完整可信防御生态 |

| 可信管控中心 | 四大子系统 | • 可信策略管控系统:策略下发、异常拦截、行为审计 • 可信策略刻画系统:"免疫抗体"生产中心 • 安全保障系统:防御体系自身安全 • 稳定性保障系统:业务连续性保障 | 集中管控与智能分析相结合 | 建立精准管控与业务稳定 |

| 防御层级 | 多层次覆盖 | • 移动端/终端层:EDR、安全SDK • 网络层:统一访问代理网关 • 应用层:RASP、安全容器 • 基础设施层:硬件可信芯片 | 分层建设、多层联动 | 全覆盖、无死角防护 |

| 技术特色 | 创新技术融合 | • 可信计算3.0(主动免疫) • 安全平行切面(业务与安全解耦) • 零信任理念(永不信任,始终验证) | 技巧互补、形成合力 | 应对0Day、供应链攻击等高级威胁 |

| 实施效果 | 安全价值体现 | • 事前防控:预期内行为白名单 • 事中阻断:异常行为实时拦截 • 事后溯源:完整审计追溯 | 安全与效率平衡 | 兼顾数字银行安全、效率与体验 |

参考资料:《数字银行安全体系构建》

点「赞」➛收「藏」➛关「注」➛评「论」

您的协助,是我持续创作的最大动力!

浙公网安备 33010602011771号

浙公网安备 33010602011771号