攻防世界-Disk

⭕知识点

1、虚拟磁盘映像取证

2、NTFS流ADS提取

3、二进制转字符串

一、题目

给了一个.vmdk磁盘映像

二、解题

1、自己的解法与思路

- 丢进010查看,尝试直接寻找关键词flag,发现

![image]()

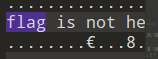

- 拉到最后写着NTFS,尝试采用NTFS工具分析

![image]()

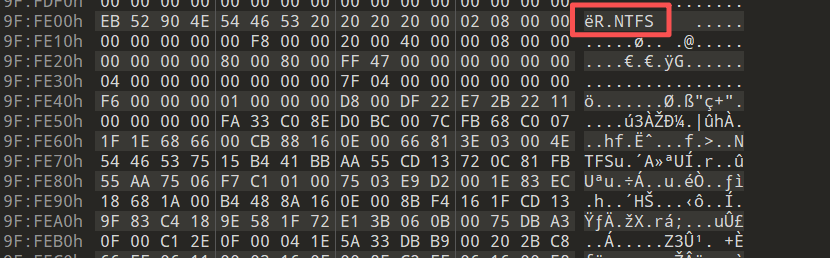

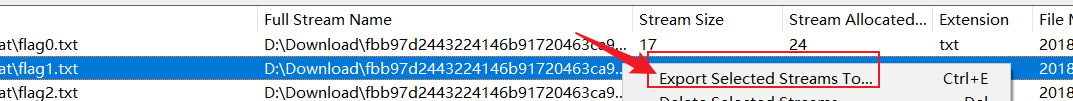

- 用7z把vmdk解压缩成一个文件夹,然后用NTFS分析工具打开该文件夹

![image]()

发现4个flag文件都有17bit的ADS数据 - 右键导出流,4个都导出

![image]()

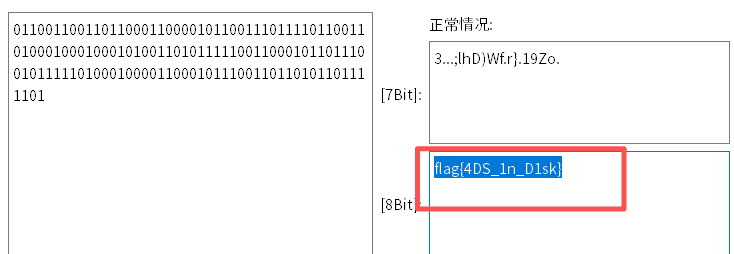

- 将4个文件的17bit按顺序拼接,8个一组,转为Ascii字符串得到flag

![image]()

2、推荐解法

-

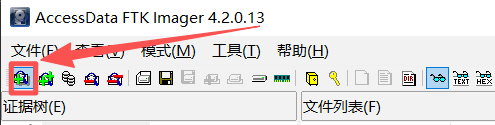

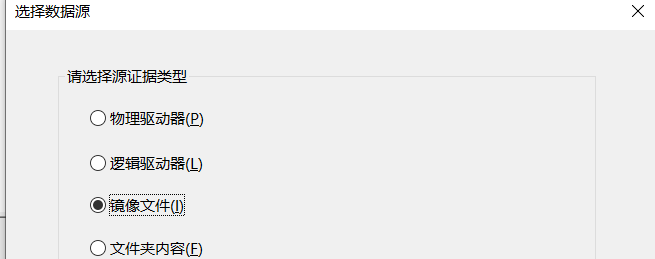

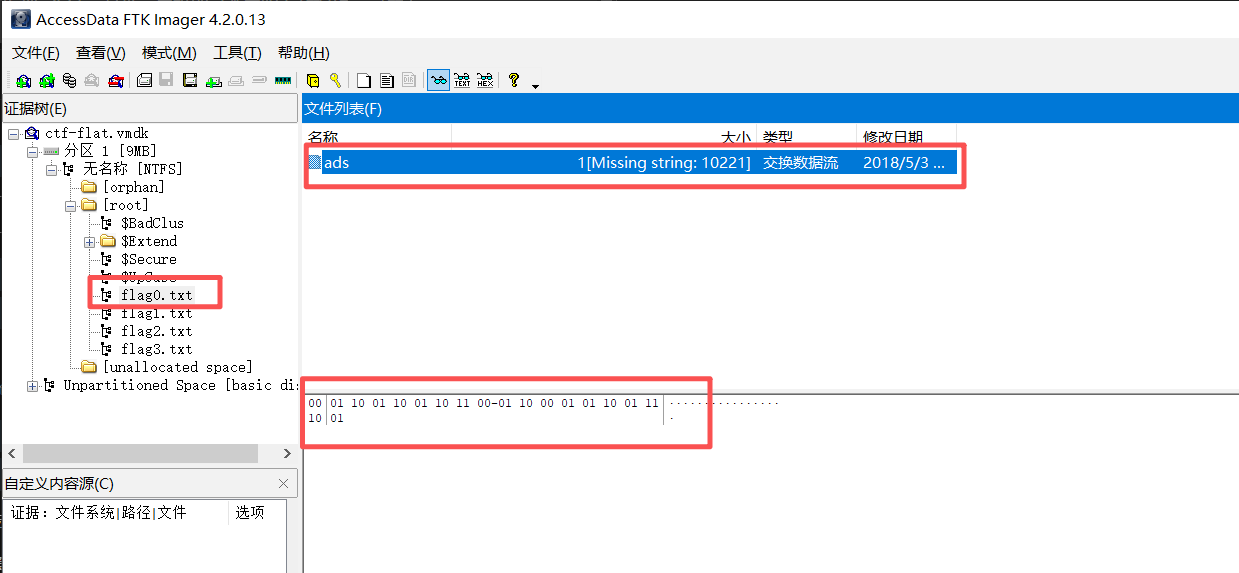

使用磁盘镜像取证工具 AccessData FTK Imager进行打开,导入磁盘

![image]()

![image]()

-

打开后查看目录,发现4个flag文件,单机即可查看明面数据和ADS数据

![image]()

-

拼接和转换字符串不再赘述

三、答案

flag{4DS_1n_D1sk}

四、总结

- 学习到一种新的对磁盘镜像的分析方法和工具,非常好用

- 还应该注意这种出题方式,把数据的二进制数据的字符串形式直接作为文件的16禁止值填入文件,普通的十六进制查看器无法发现和加载,因此需要借助专门提取ADS的工具

- ADS(Alternate Data Stream备用数据流):一个正常的文件(比如 example.txt)就像一本书的 正文内容。而 ADS 则像是这本书的 隐藏附录,可以附加在这本书上,但通常不被直接看到。除此之外,可以为一个文件附加一个或多个 备用数据流(ADS)。这些 ADS 可以包含任何数据(文本、图片、可执行代码等)。ADS 在逻辑上“依附”于主文件,但在资源管理器等常规视图中是完全不可见的,也不会影响主文件的大小和内容。

浙公网安备 33010602011771号

浙公网安备 33010602011771号