【攻防世界】miscmisc

⭕、知识点

png图片二进制数据隐写/压缩包明文攻击/word隐写/png图片隐写/字符串结尾拼接

一、题目

给了一张图片

二、解题

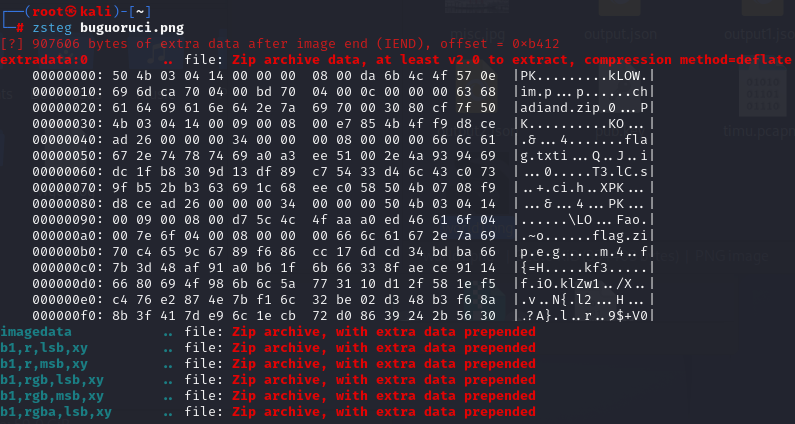

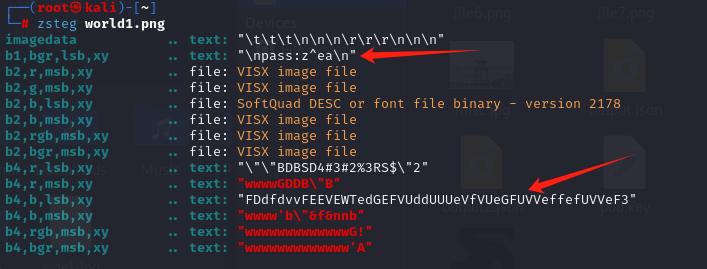

1、看到是png结尾,拿到kali用zsteg扫一遍

zsteg buguoruci.png

发现有隐藏的压缩包

使用foremost进行分离

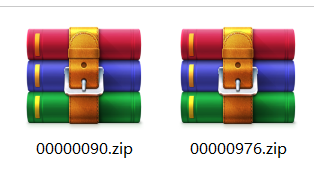

得到两个压缩包

2、分别解压并查看里面的内容,发现东西都一样

而且chayidian.zip解压需要密码,猜测密码就藏在jpg图片中

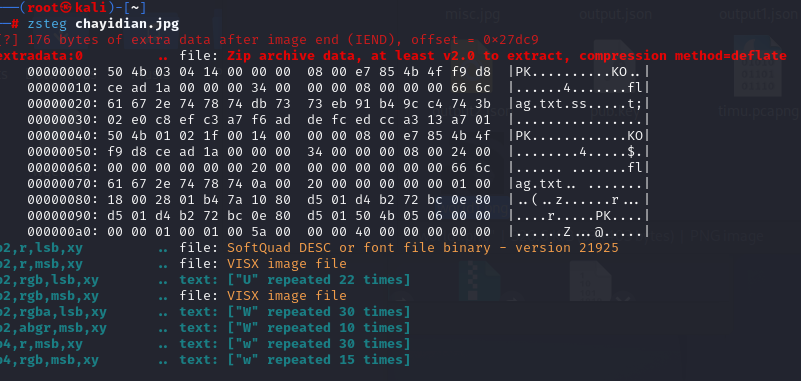

3、把图片再放入kali用zsteg扫描一下,发现还有隐藏的压缩包

4、用foremost分离压缩包并解压查看

。。。

发现还是假的flag

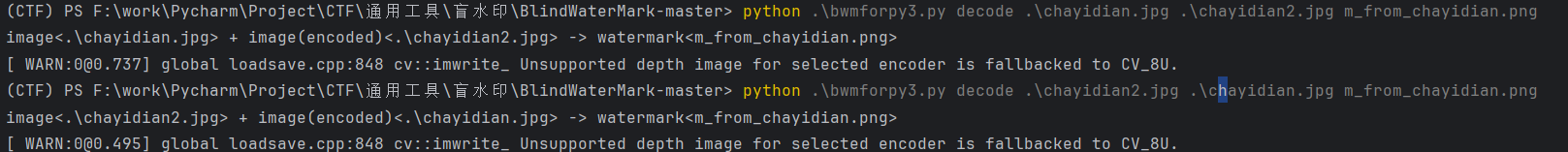

5、结合之前的经验,由于有两份一模一样的图片,猜测可能是盲水印

于是把两张图片重新命名一下,尝试使用脚本看看能不能分离出盲水印

又用stegsolve打开查看通道,也没有隐藏的内容。。

仍然义一无所获,结果是一张全黑的图片

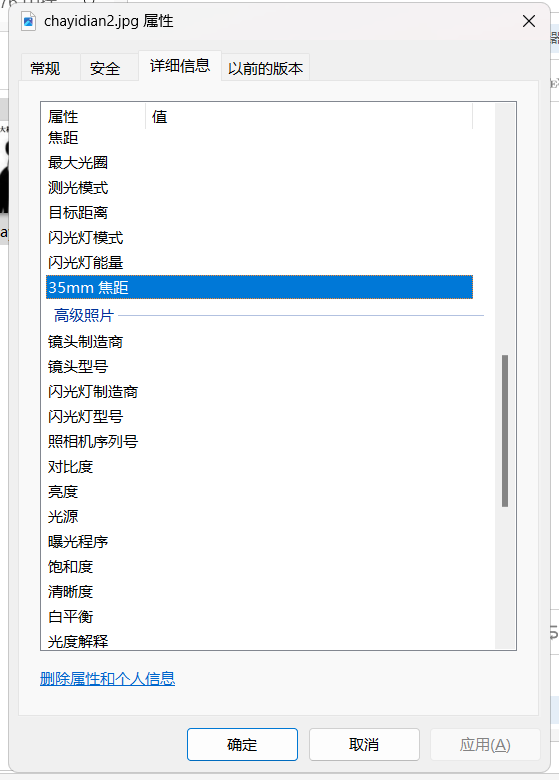

6、再仔细查看图片的熟悉、压缩包有无提示信息,都没有任何提示

此时也快山穷水尽了,难道只能。。

7、只剩下一个方法,压缩包爆破

起初我的思路仅仅想到暴力攻击

但是这是一道比赛题,有没有任何密文格式的提醒,仅用暴力攻击大概率不是正确方向

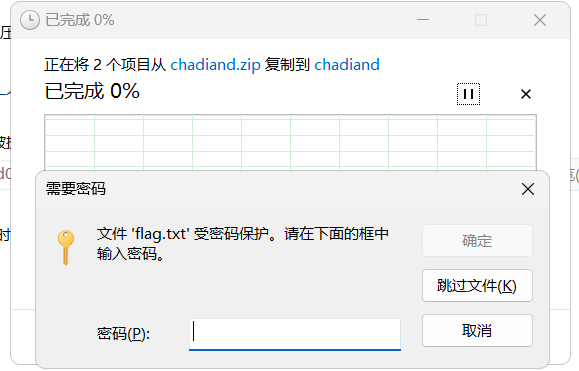

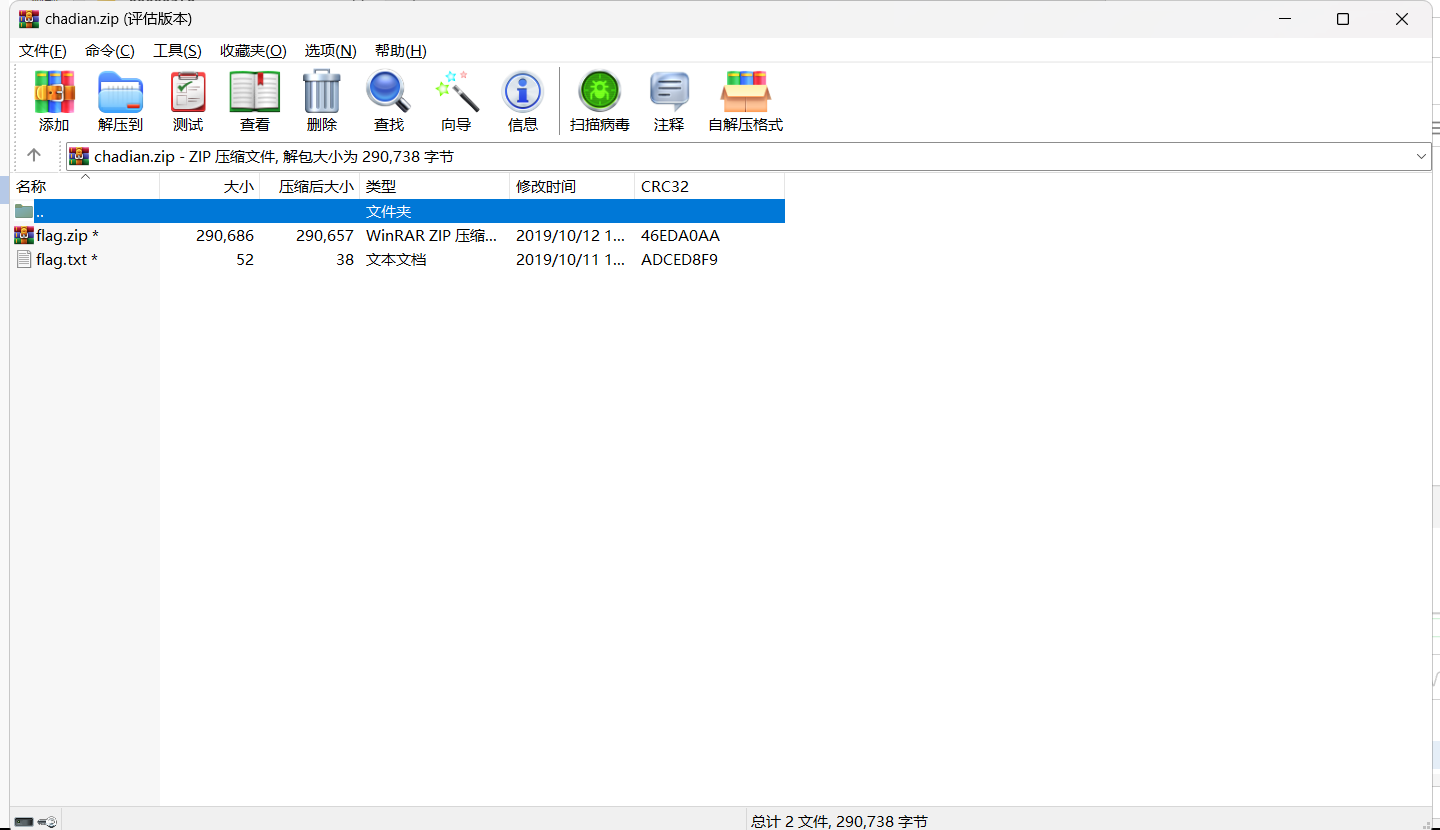

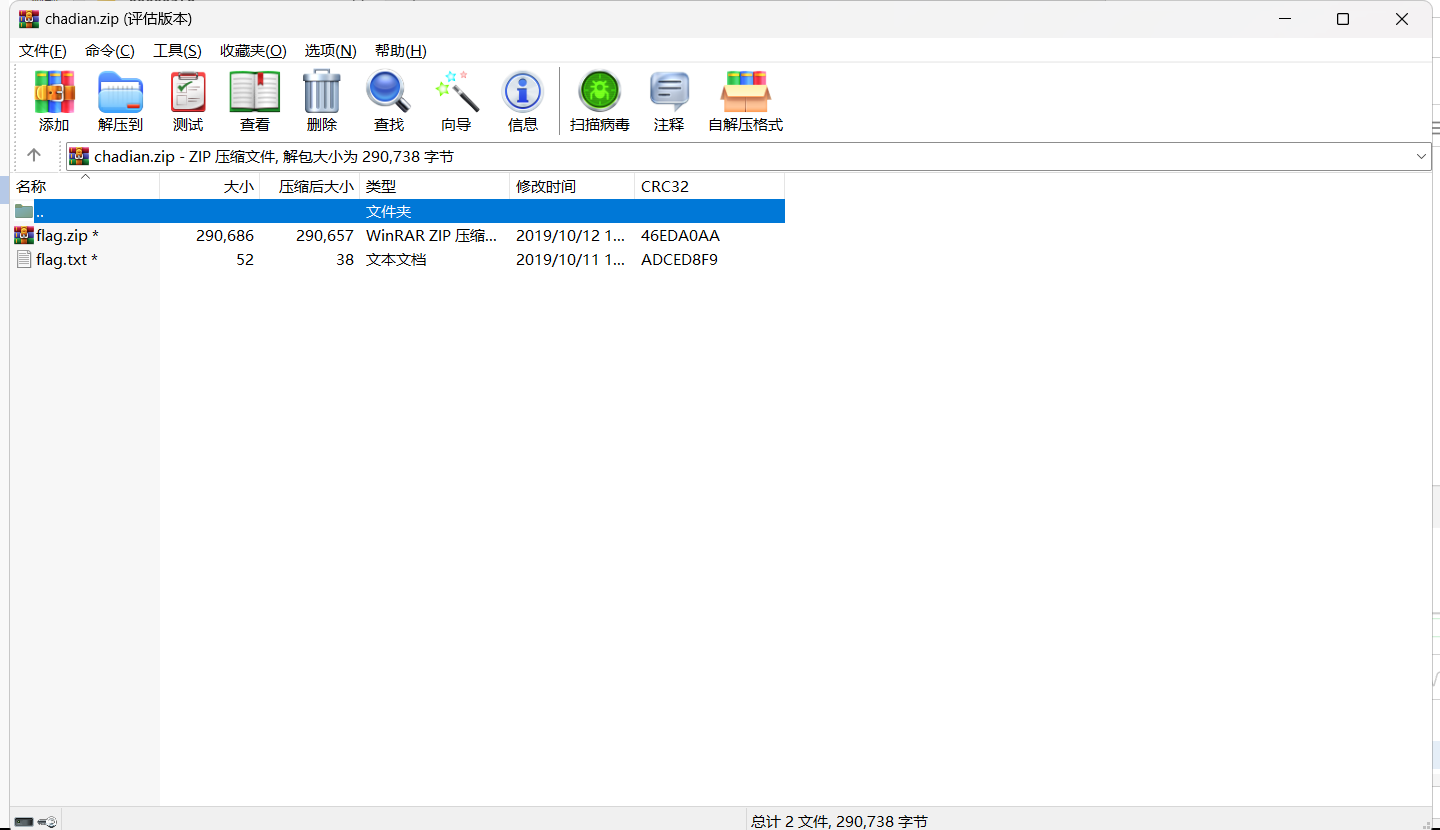

这时候又想到刚刚点开chadiand.zip发现里面有一个flag.txt,突然想起是否可以用明文攻击,因为刚刚以及获得了一个假的flag.txt

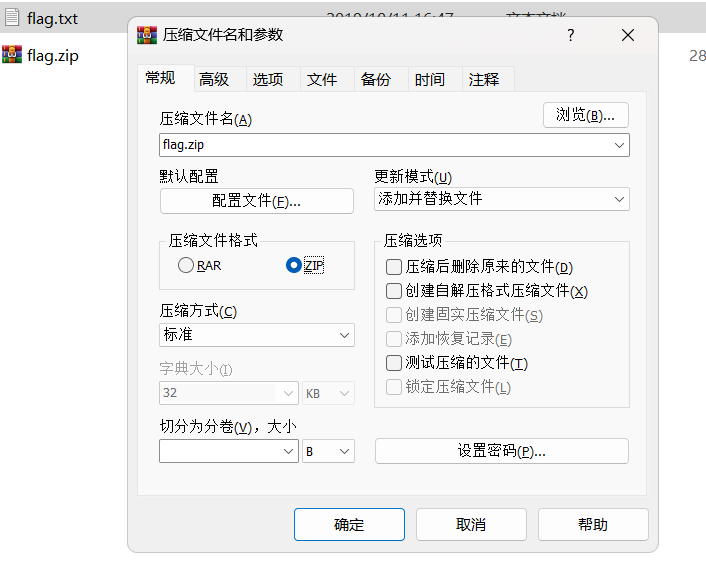

8、把flag.txt压缩为flag.zip

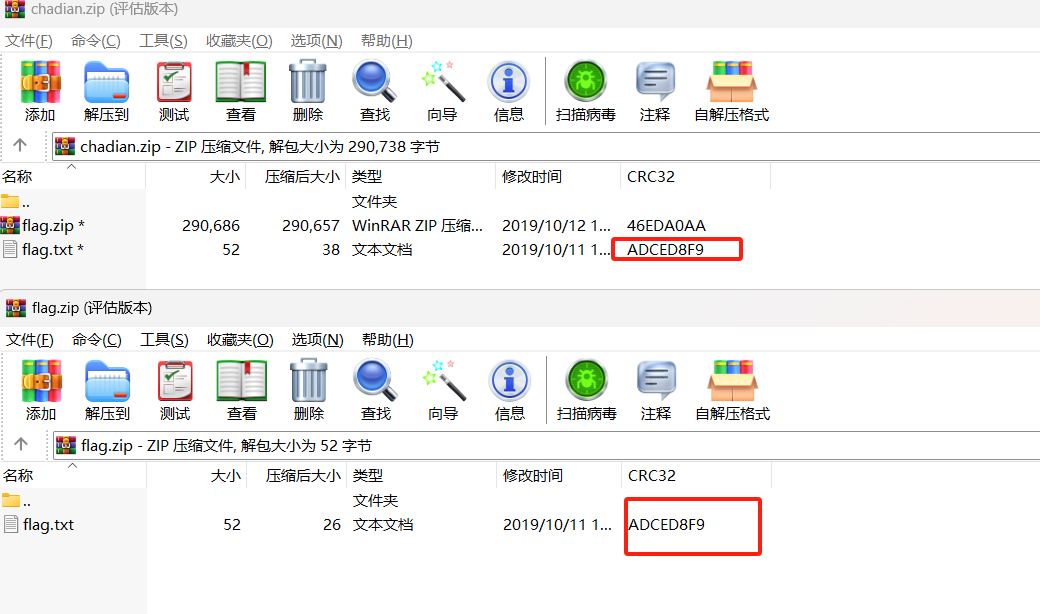

9、对比flag.zip和chadiand.zip中flag.txt的CRC校验码,发现完全一致!可以发起明文攻击

10、然后就是用archpr选择打开这两个压缩包

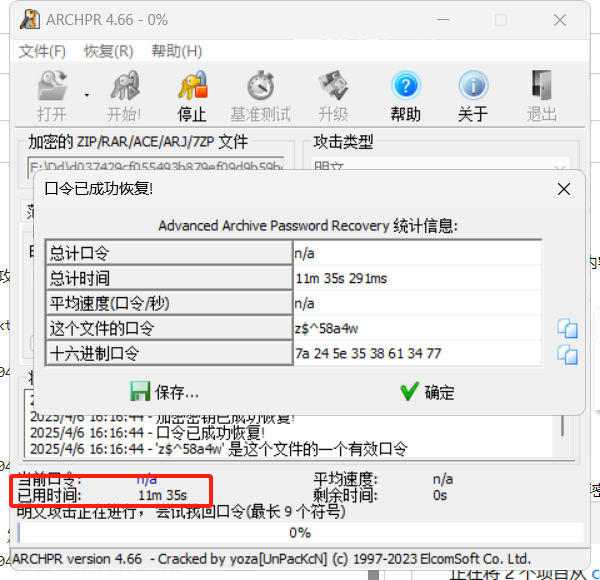

在花了11分钟后终于得到了解压密钥(这题真离谱)

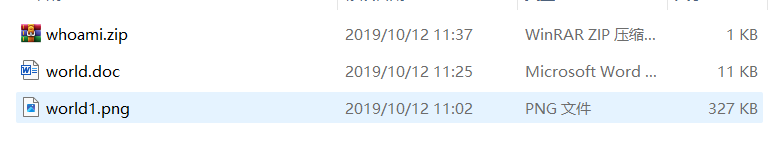

11、解压后发现还有东西

粗了一个假的flag还有以下文件

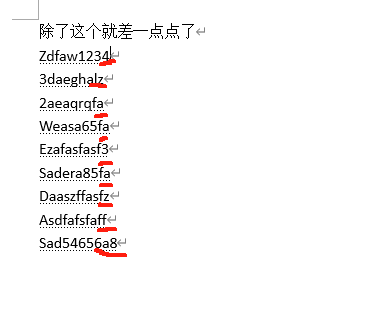

12、解压whoami.zip,不出所料又要密钥,那么应该是从.doc和.png中获取

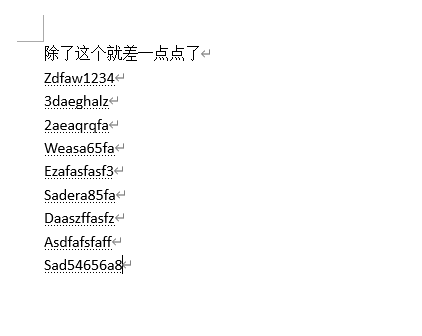

13、打开doc文件,显式隐藏字符发现以下内容

观察了以下,这些字符串的长度不统一,有些是奇数,且仅有开头字母才大写,看样子不太像是base编码

又把这些字符串逐一当作解压密钥都失败了

14、应该还和那张png图片有关系,拿去扫描一下

发现了2个比较可疑的文本

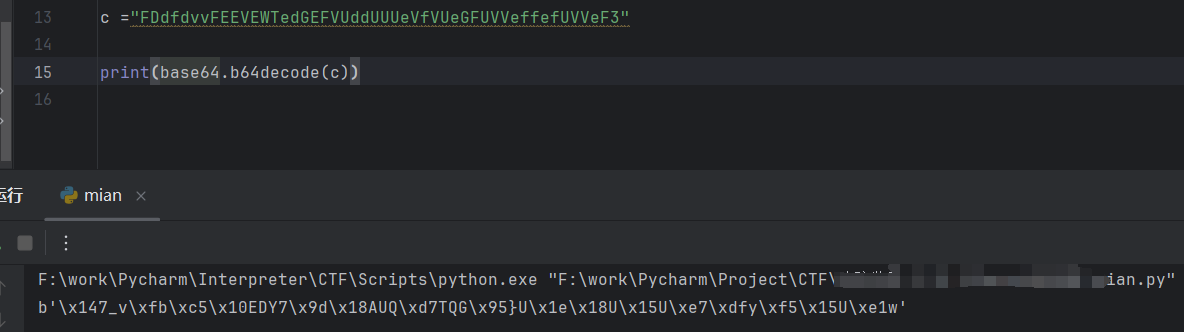

其中第二传文本用base64解密也没有有价值的信息

15、只能寄希望与这个pass:z^ea

猜测是word里的字符串前面要加上这个?

但是试了一遍都不对。。。

16、最后没思路了,查了wp,只能说很无语。。。

密钥是Z^ea + 每一串字符串的最后一个字符

解压密钥:z^ea4zaa3azf8

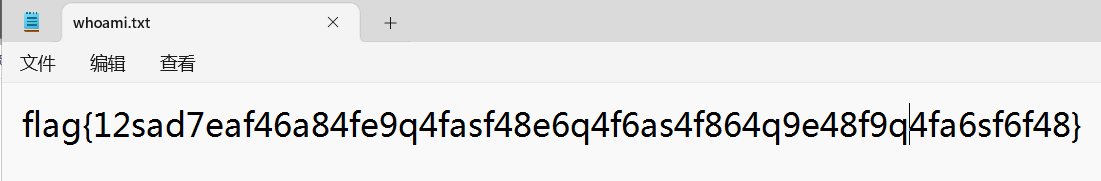

得到flag

也算是一种经验吧。

三、答案

flag{12sad7eaf46a84fe9q4fasf48e6q4f6as4f864q9e48f9q4fa6sf6f48}

四、总结

1、如果得到一个加密压缩包和一个压缩包内的已知文件,一定要想到可能是明文攻击,对这类信息要敏感

2、对于好几串意义未明、长度有奇有偶、不太可能是base编码、有需要求解某些密钥时,考虑是否是藏头或者藏尾

浙公网安备 33010602011771号

浙公网安备 33010602011771号