Exp6 信息搜集与漏洞扫描 20164302 王一帆

掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

3.报告内容

3.1实验后回答问题

(1)哪些组织负责DNS,IP的管理。

地址支持组织(ASO)负责IP地址系统的管理。

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

注册人(Registrant) 、注册商(Registrar) 、官方注册局(Registry)。

(3)评价下扫描结果的准确性。

通过扫描得到的信息比较全面、详细,但也存在部分不太准备的地方,以及一些推测和大概率判断的情况。

3.2实验总结与体会

本次实验主要理解并使用了常用的信息收集、漏洞扫描等几种方式。收集信息的方法多种多样,也可以看到漏洞也有很多,通过各种手段扫描自己的电脑,发现了自己的计算机中是有很多高危漏洞,而且信息也会很容易的被运用。不足的地方就是在openvas的安装上,安装过程中出现的一些错误,还是没办法解决,自己的能力还是一般,总是依赖于拷别的同学的虚拟机。希望自己之后能有一点毅力,克服困难。

4.实践过程记录

4.1信息收集

4.1.1 通过DNS和IP查询目标网站的信息

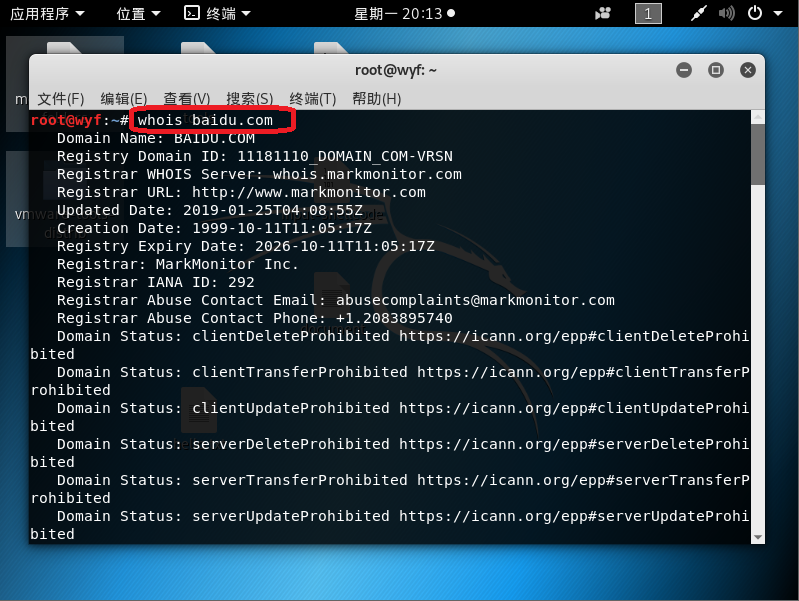

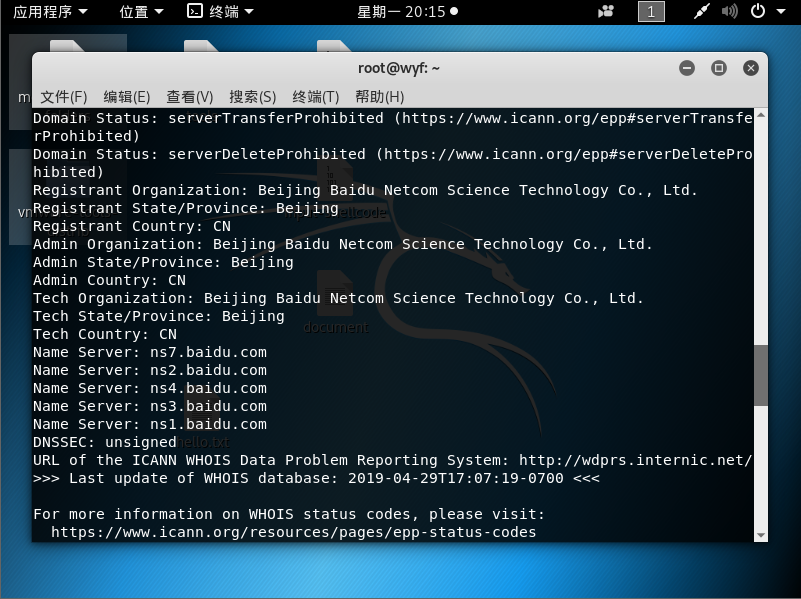

(1)whois命令用来进行域名注册信息查询,可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

whois baidu.com //注意:查询时需要去掉www前缀

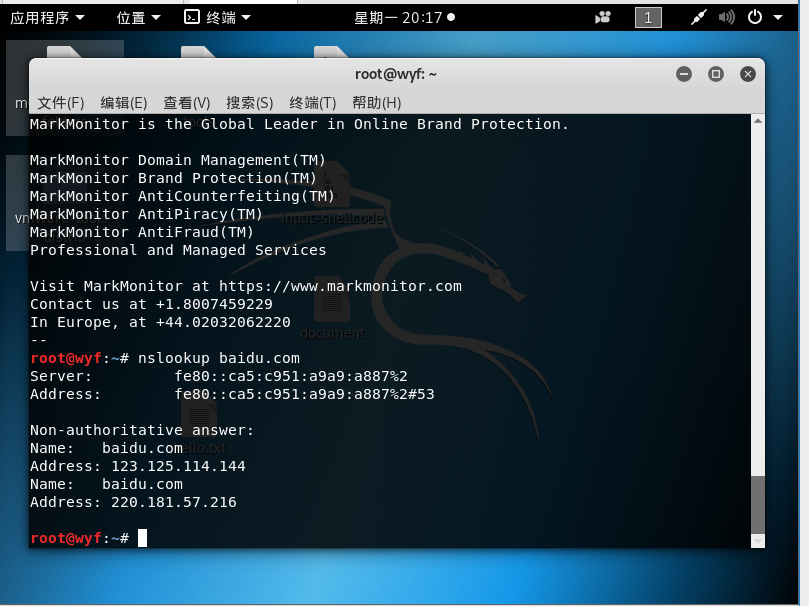

(2)nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的

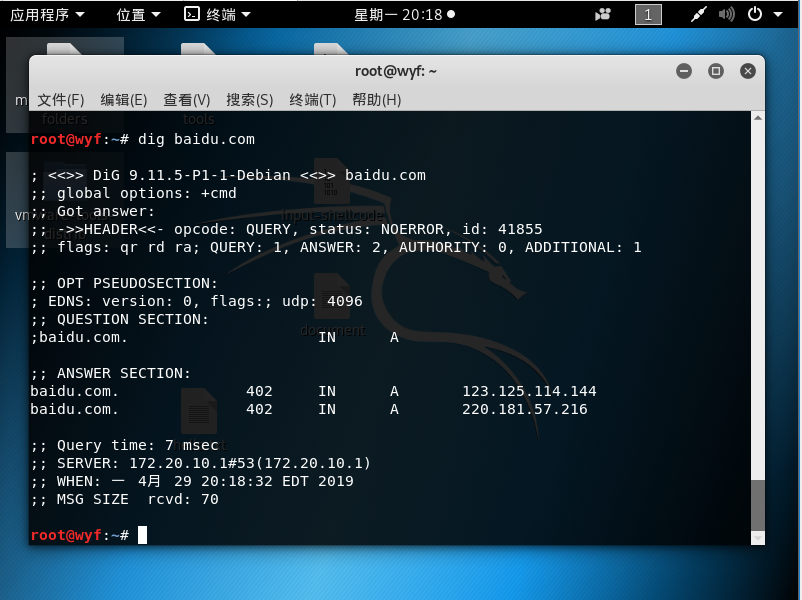

(3)dig可以从官方DNS服务器上查询精确的结果

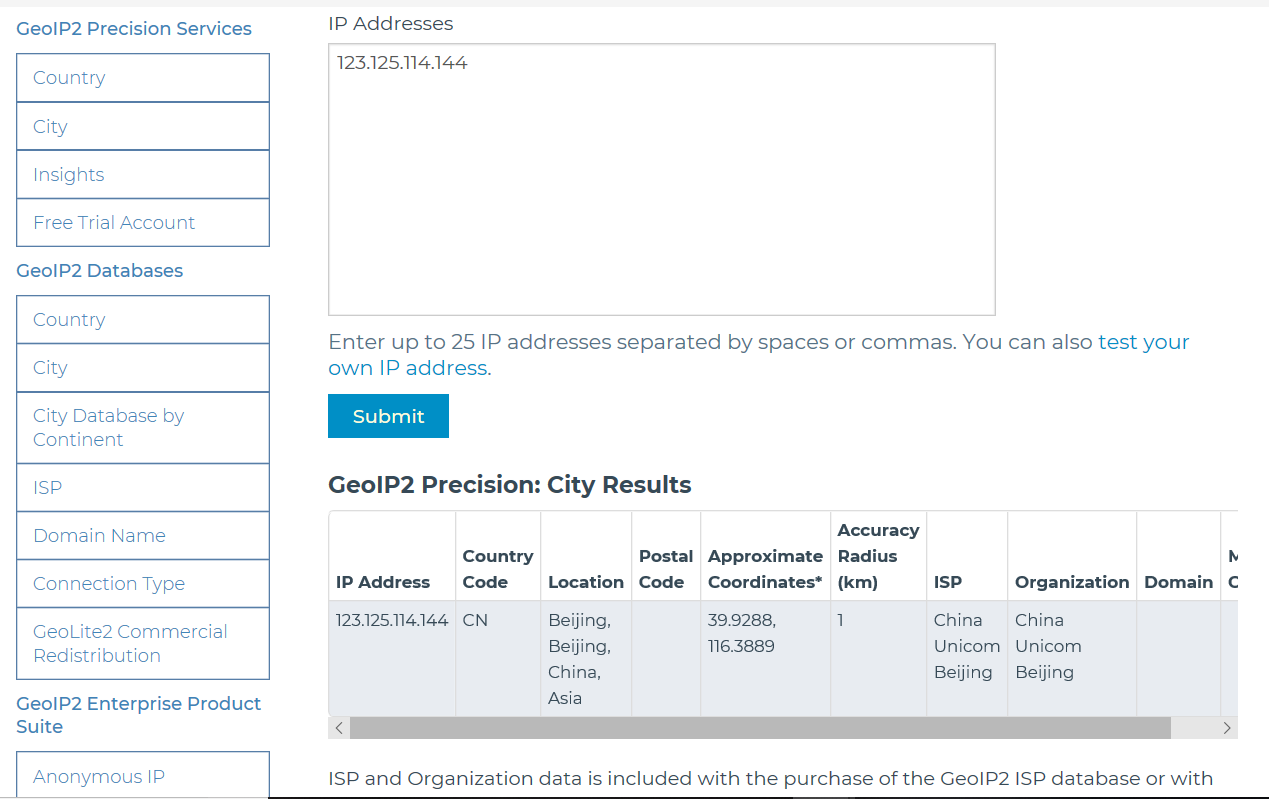

(4)IP2Location地理位置查询(将上面查询到对应的IP输入,进一步查询地理位置信息):www.maxmind.com

4.1.2搜索引擎技巧

(1)Shodan搜索引擎查询IP相关信息:www.shodan.io

(2)百度寻找特定类型的文件

利用搜索命令格式filetype:xxx NAME site:xxx.xxx进行查询,filetype:xls 身份证号 site:edu.cn

我多点了几个试了一下,发现也并不是前面的博客上说的随便一个都可以,有的是无法下载,有一些虽然是可以下载,但是是一些空表。

4.2 基本的扫描技术(nmap的使用)

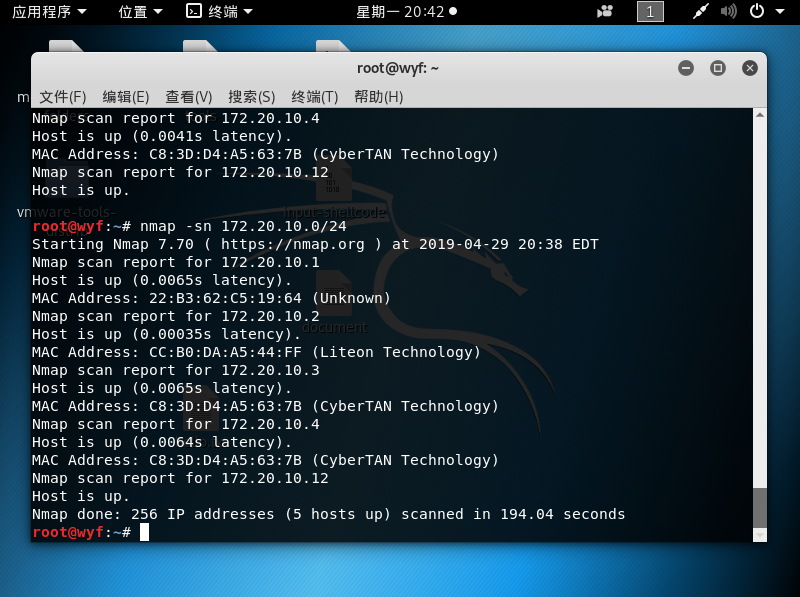

4.2.1扫描主机某一网段内的存活主机

nmap -sn 172.20.10.0/24

4.2.2针对某台主机进行TCP SYN扫描,即“半连接扫描”:

nmap -sS 192.168.43.205 ,对自己的主机进行扫描,开放的端口跟大部分人不太一样,应该是因为我在桥接模式做的,NAT模式下一直没办法连网(*/ω\*)

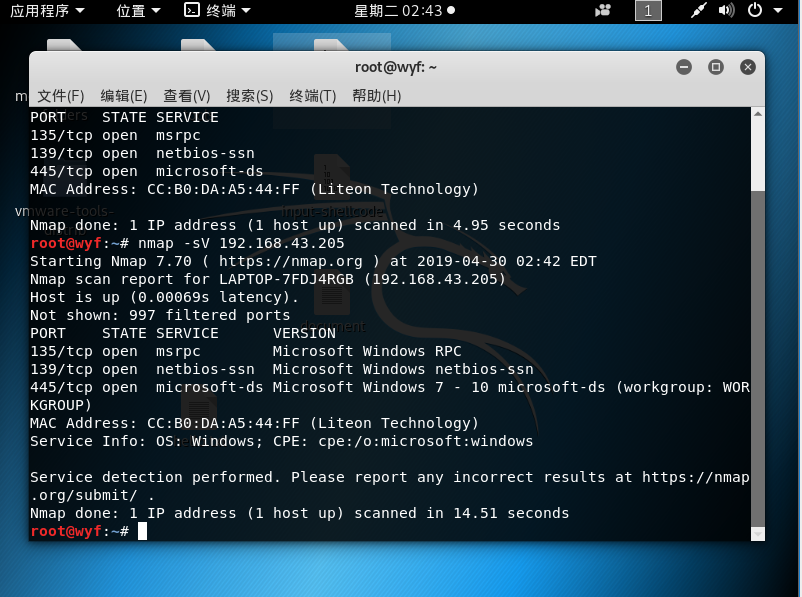

4.2.3检测目标主机服务的版本信息:

nmap -sV 192.168.43.205

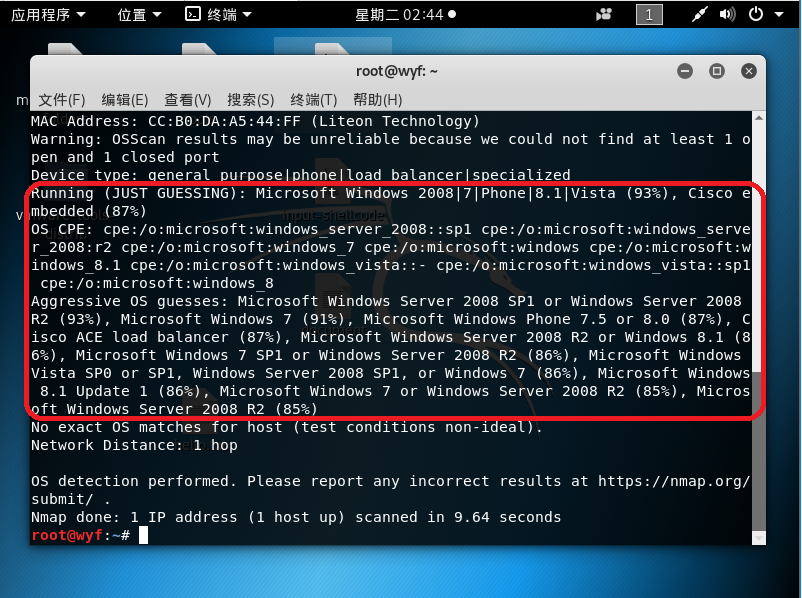

4.2.4检测目标主机服务的版本信息:

nmap -O 192.168.43.205

4.2.5使用nmap脚本

nmap的扩展性也非常强,可以编写脚本来完成一些工作。

nmap本身自带了一些脚本,Kali中,/usr/share/nmap/scripts目录下就是nmap所有的自带脚本。

这里使用ssh-brute脚本尝试暴力破解ssh口令 nmap --script=ssh-brute.nse 192.168.43.205

emmmm,好像没成功,也不太懂的样子。。。

4.3漏洞扫描

apt-get install openvas 安装openvas

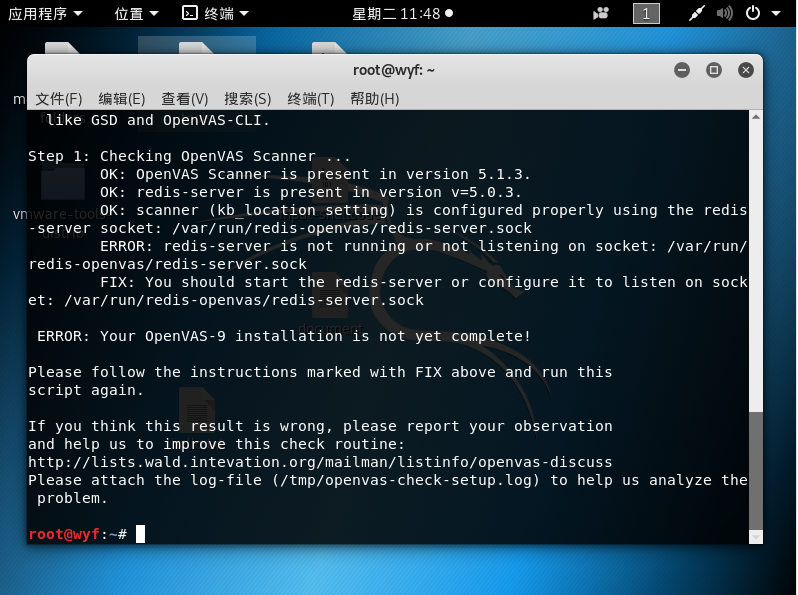

安装了两次都失败,第一次 openvas-check-setup 检查完之后,FIX给出一个方案,运行之后是地址解析错误(具体是什么不太清楚了,忘记截图了),然后上网搜了一下也没有解决办法,然后又重新装,看样子好像成功之后,一检查还是有问题,这次FIX有点没太看懂,大概去找了一下说的redis-server.sock没找到,可能是这个原因。

然后,还是使用了最粗暴的解决方式,找装成功的同学拷了kali,问了几个成功的同学,好像是在初始的kali上装容易成功,什么原因不太懂。

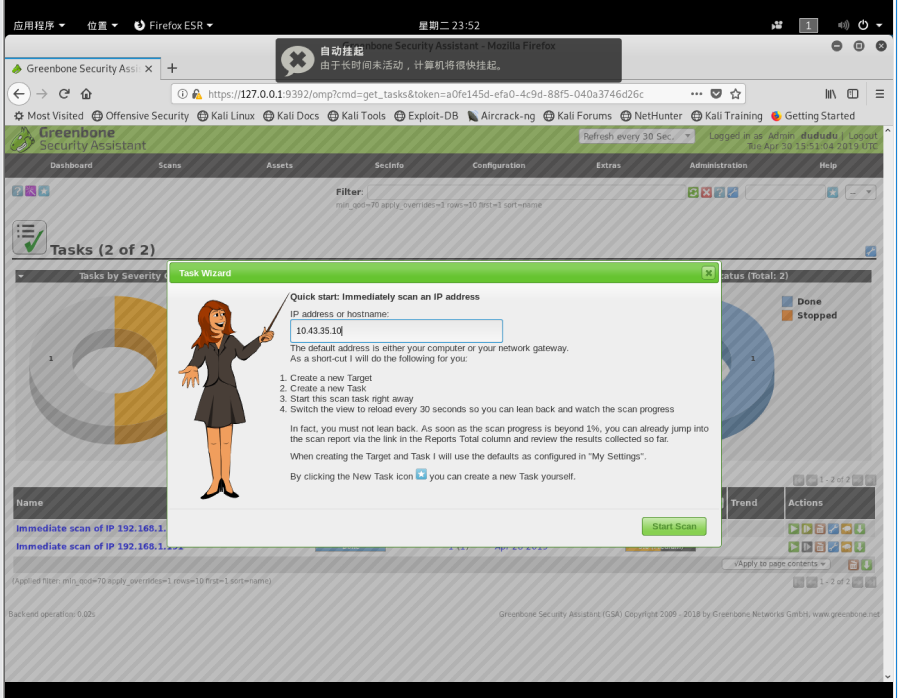

openvas-start 运行Openvas,之后会自动弹出一个网页。

登录之后选择Scans、Tasks点击小魔棒Task Wizard新建任务,输入要扫描的目标主机的IP地址,开始扫描,我选的主机地址为 10.43.35.10

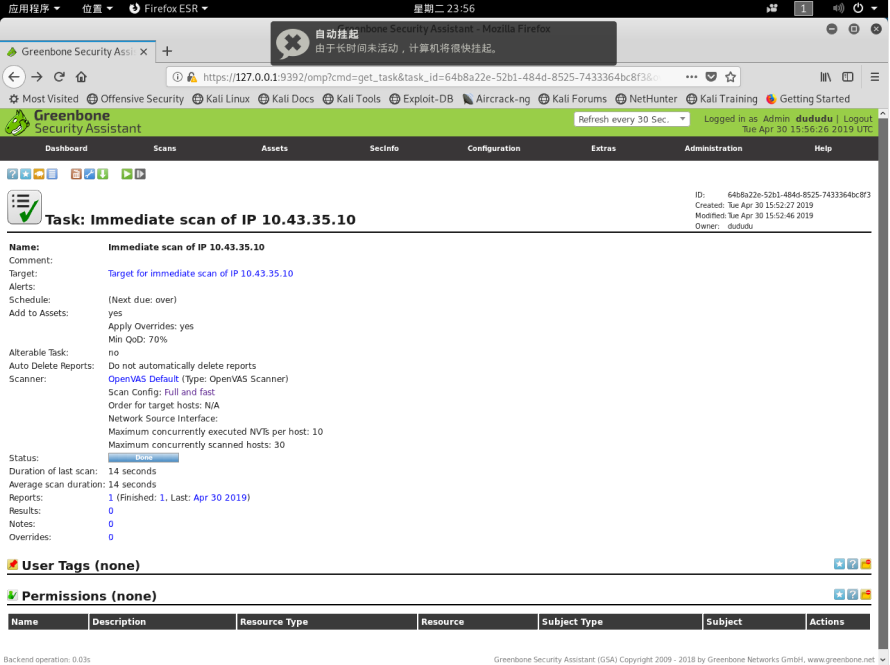

打开该扫描结果的详细信息,并点击其中的“Full and fast”看漏洞的具体情况:

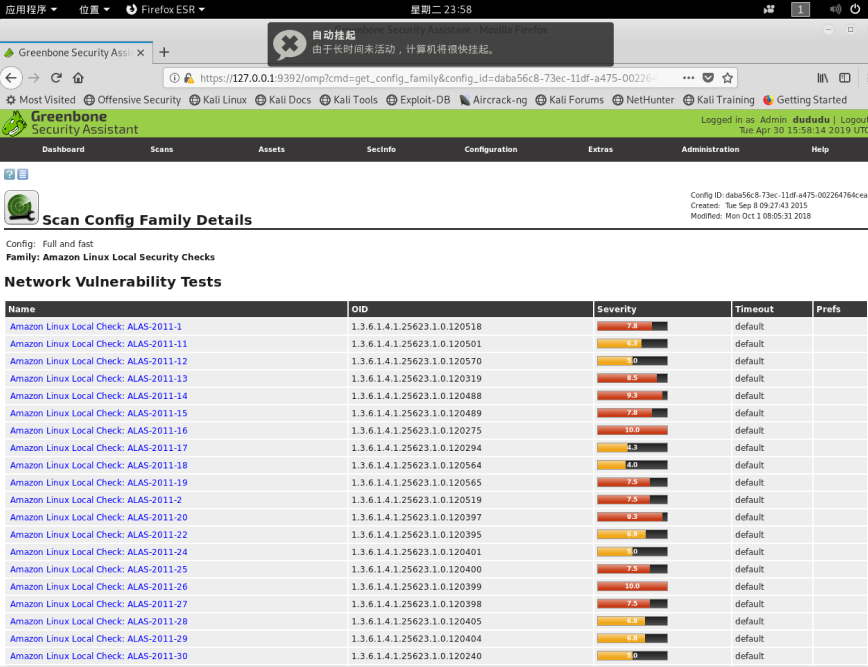

点看漏洞名称看详细的漏洞信息:在后面可以看到漏洞的危险程度,我打开了上面那个10.0的,查看漏洞信息。

这就是上面查看的很危险的漏洞,下图中就有修改完的版本信息,也附带了一些网址能够提供修补漏洞的资源等。