20189304李小涛之第三周作业

一、115页作业

1.通过百度搜索引擎搜索20189304李小涛

从上可以看出还是没有泄露多少信息的,比较安全

通过历史纪录可以查看自己曾经的访问记录,如果别人使用我们的电脑,就很容易获取我们的足迹,即使删除记录,以及cookie删除了本地的访问记录,但是我们访问的服务器的后台依然有我们的访问记录,像当年的360事件导致很多的用户信息泄露,不过现在好多了,好多的服务器都有加密,也不用太担心我们的个人信息会被泄露,相比以前安全得多了。

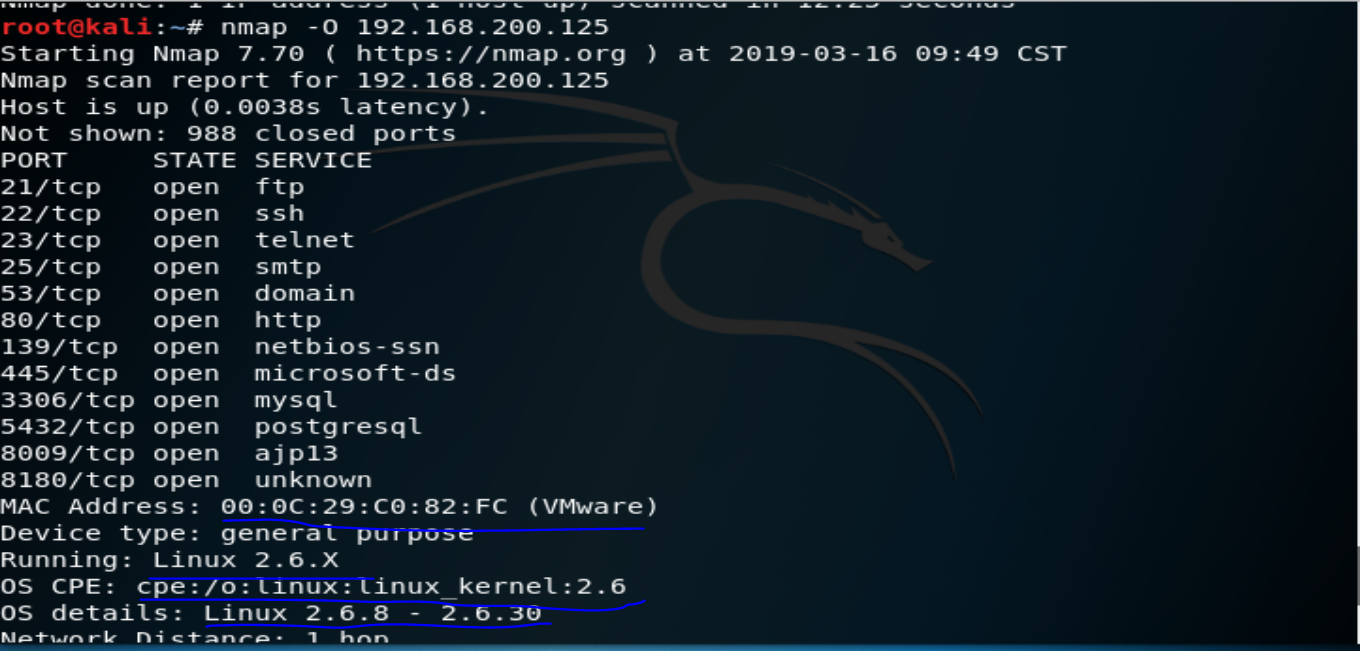

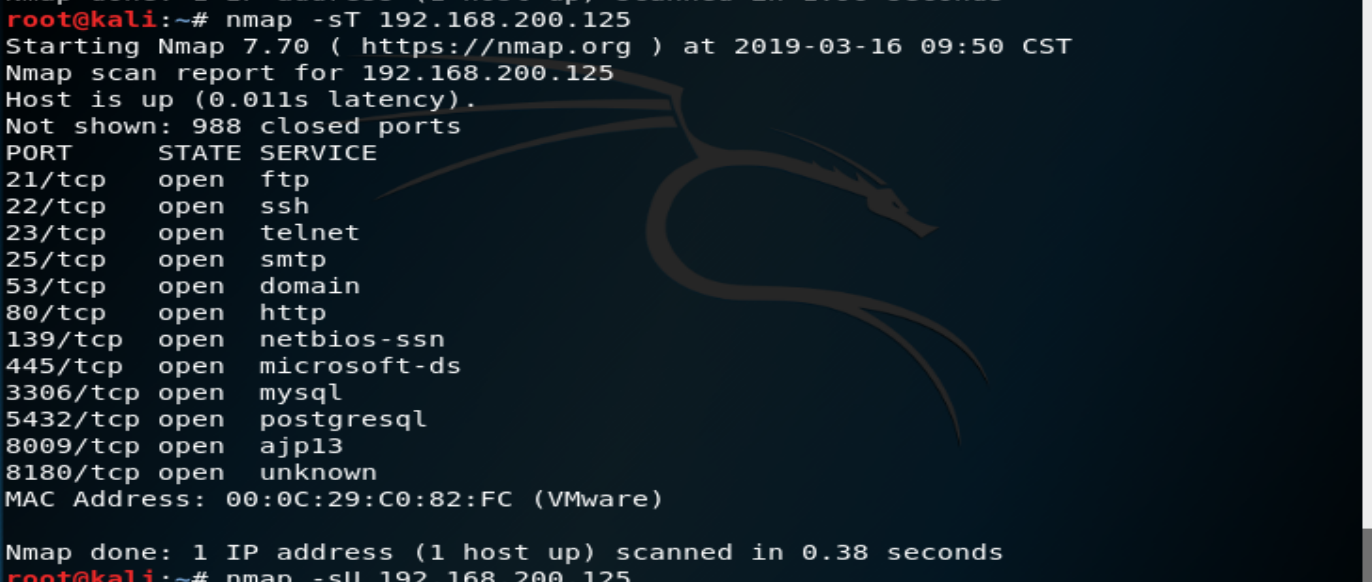

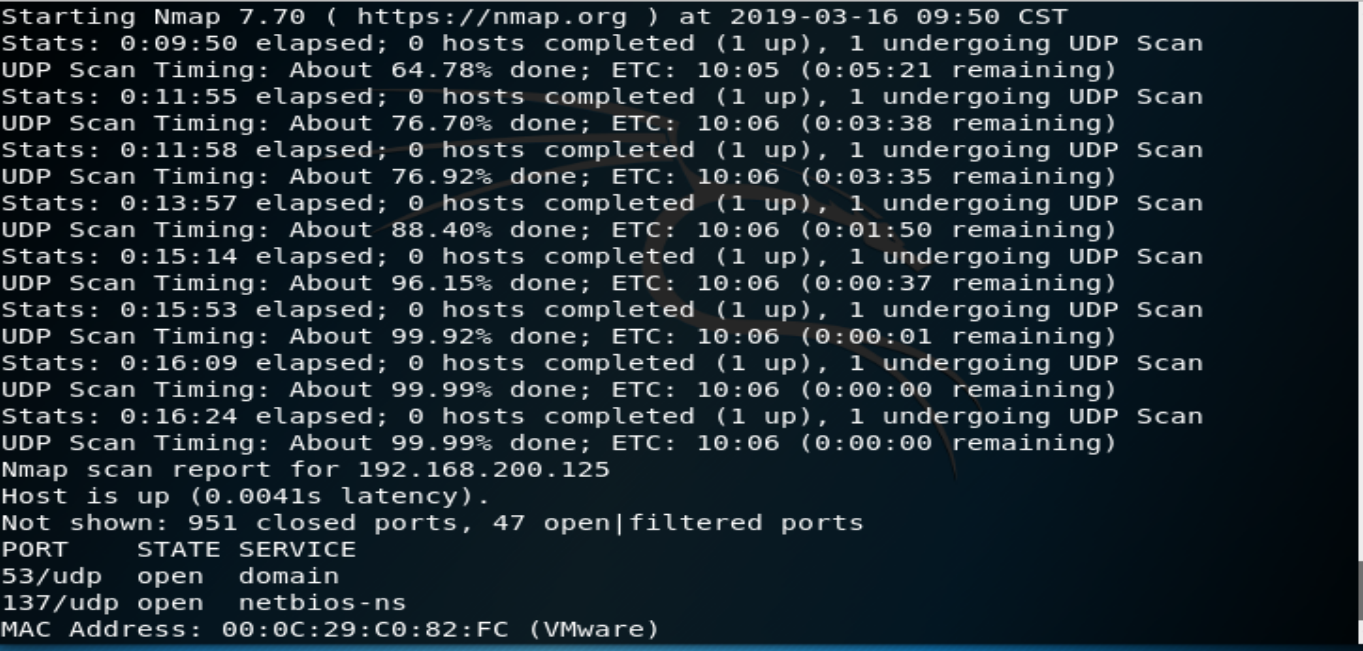

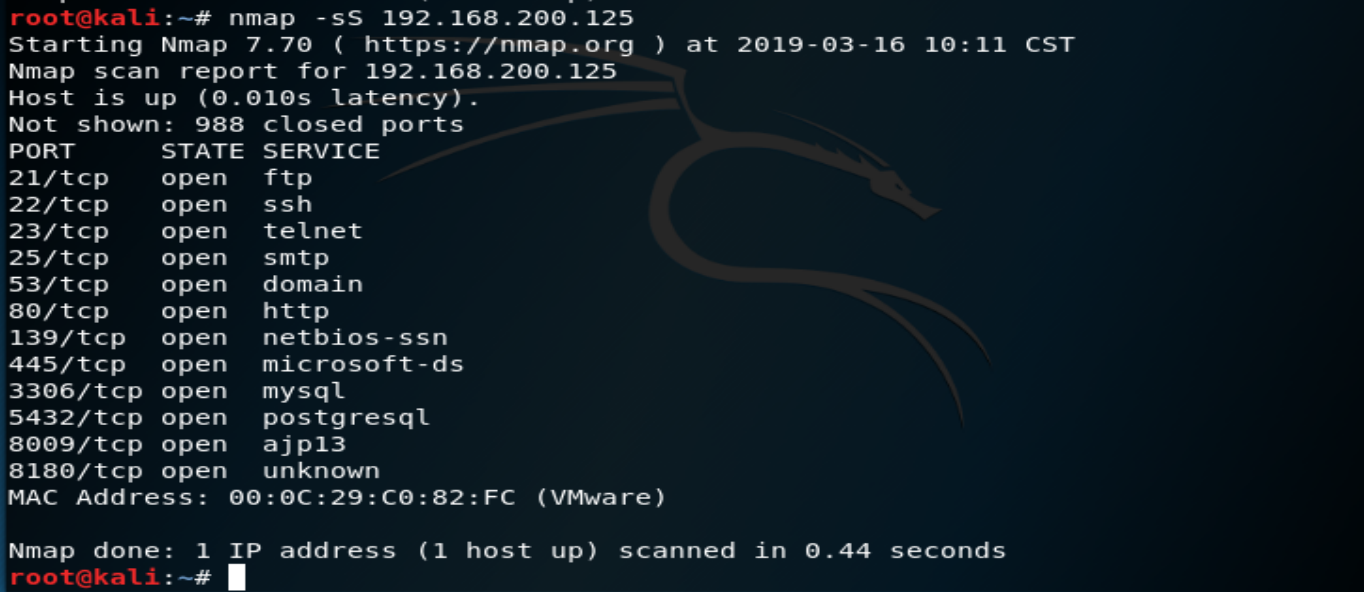

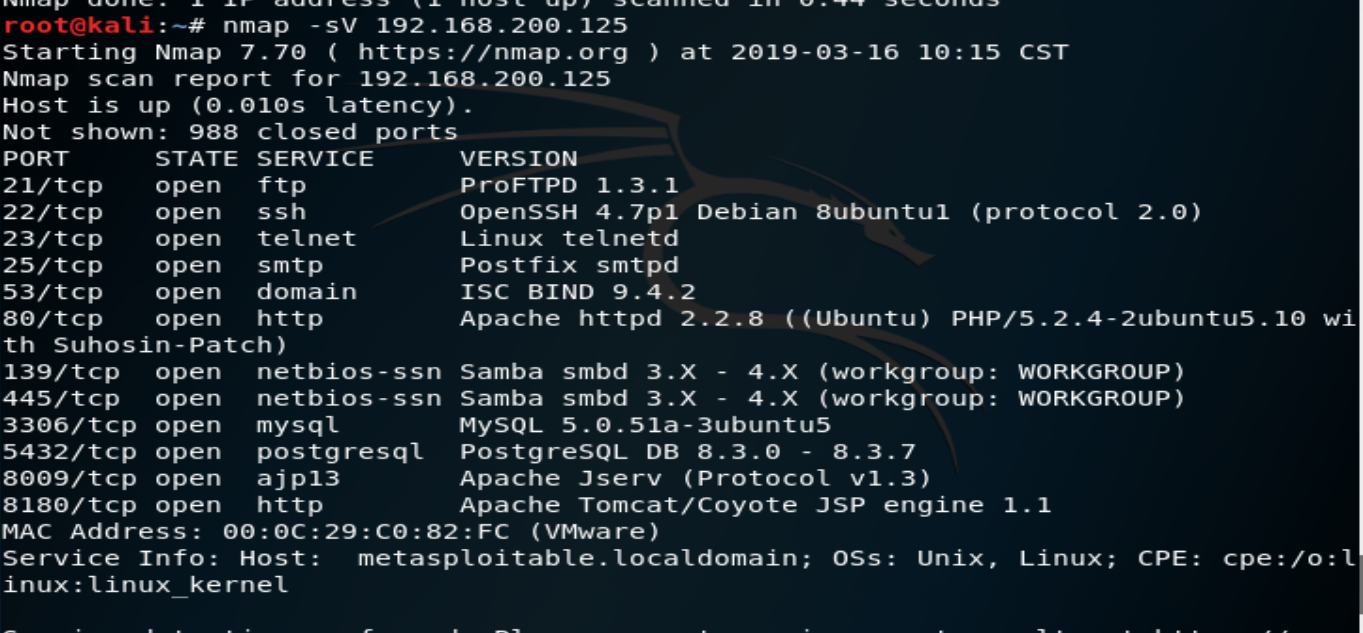

2.通过nmap扫描特定靶机,这里以扫描metasploitable-ubuntu靶机为例

nmap -O 192.168.200.125给出了靶机的操作系统,mac地址的相关信息

nmap -sT 192.168.200.125进行tcp端口的扫描能够判断相应的tcp端口是否开放及相应的网络服务

nmap -sU 192.168.200.125进行udp端口扫描能够判断出有哪些端口是打开的及其使用了哪些网络服务

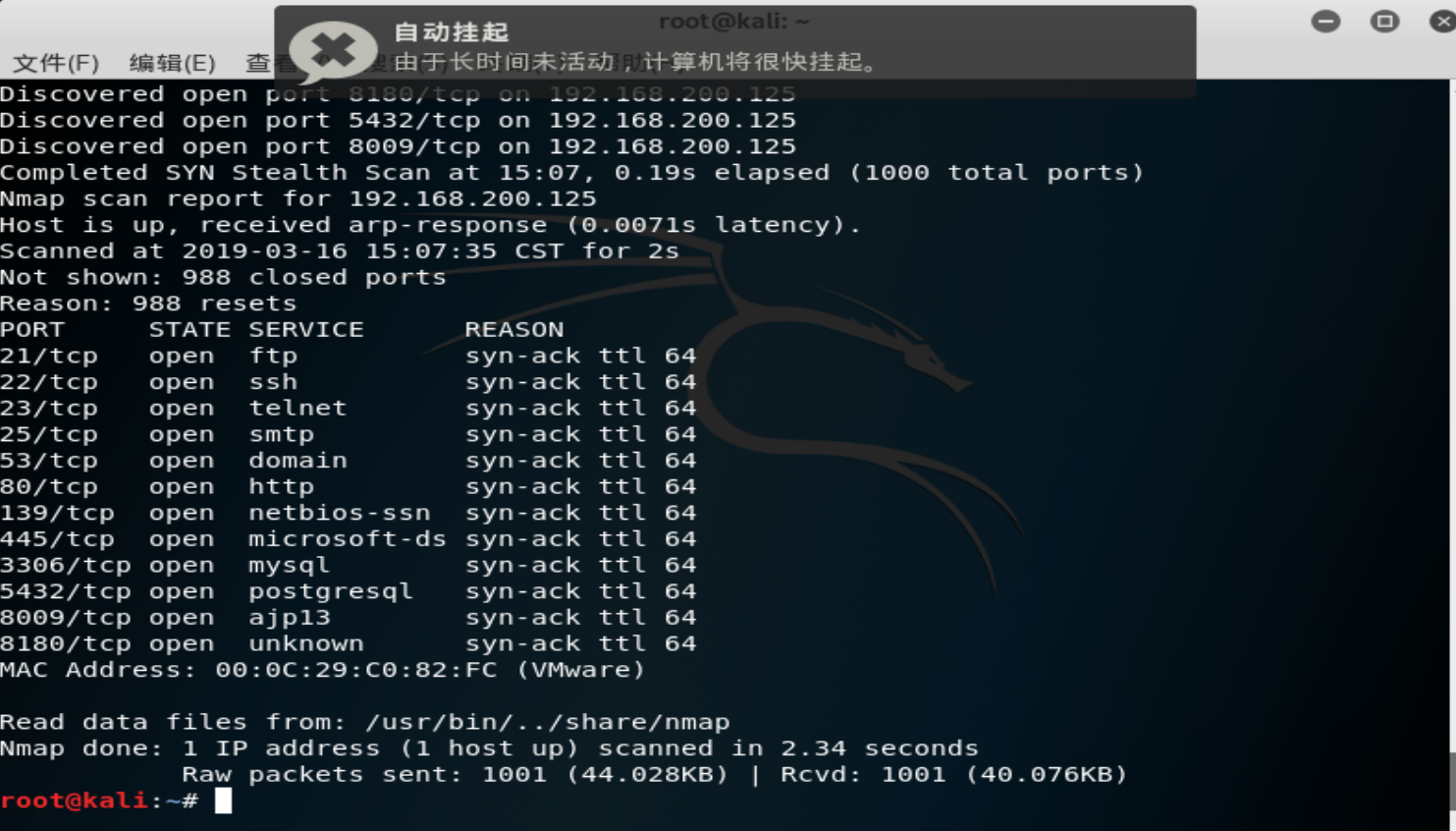

nmap -sS 192.168.200.125能够查看有哪些端口被打开及相应端口的服务使用情况

nmap -sV 192.168.200.125对目标主机网络服务类型的查询

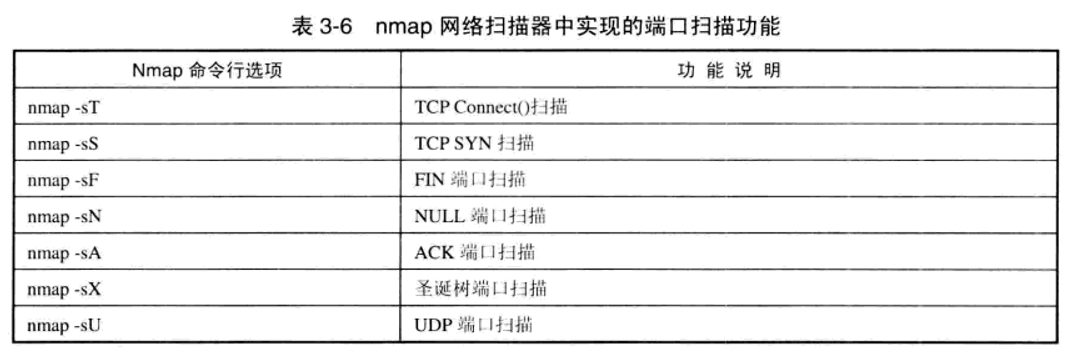

此表显示了nmap常用的扫描端口

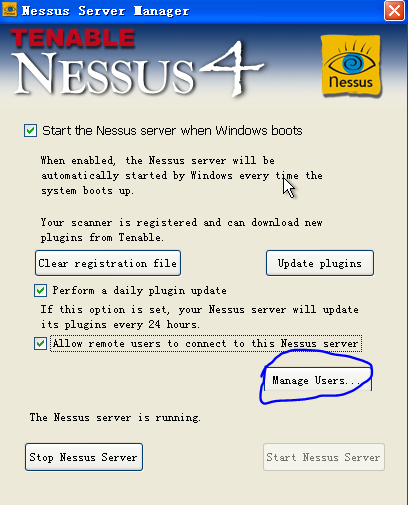

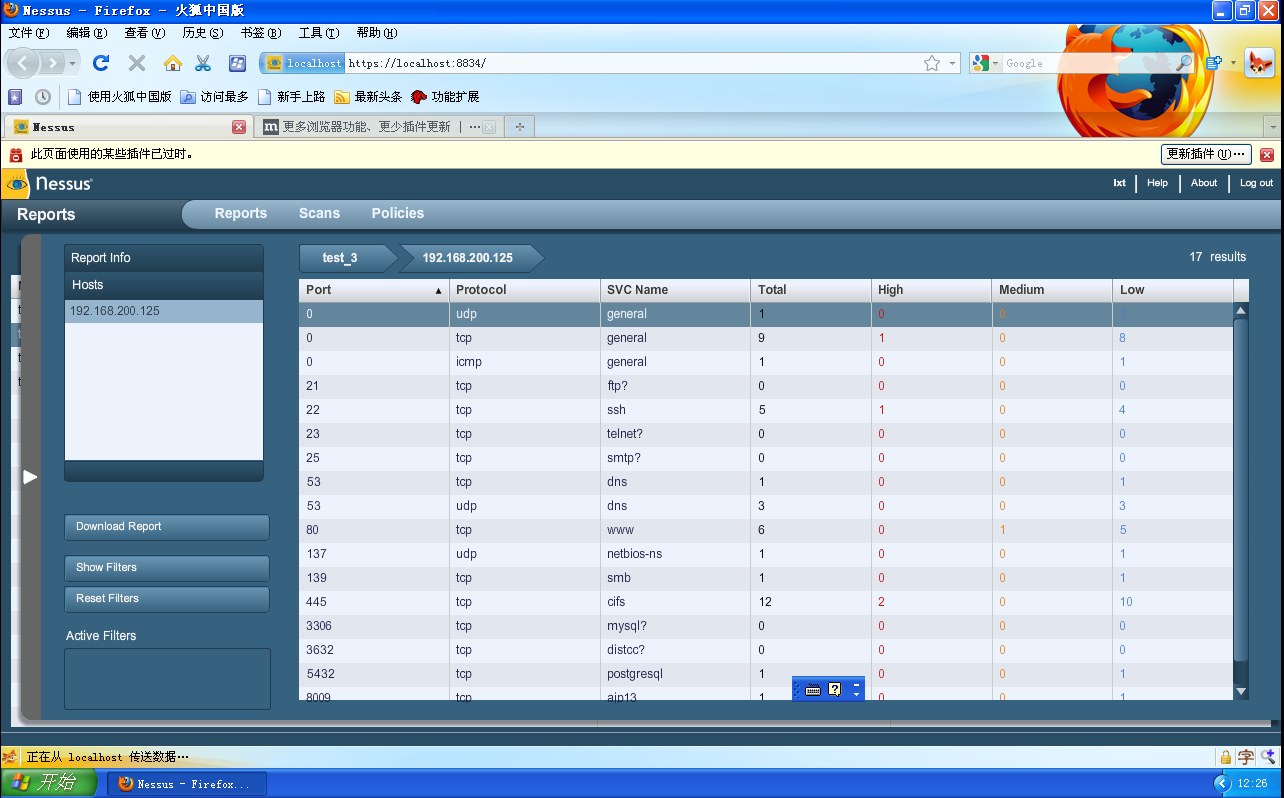

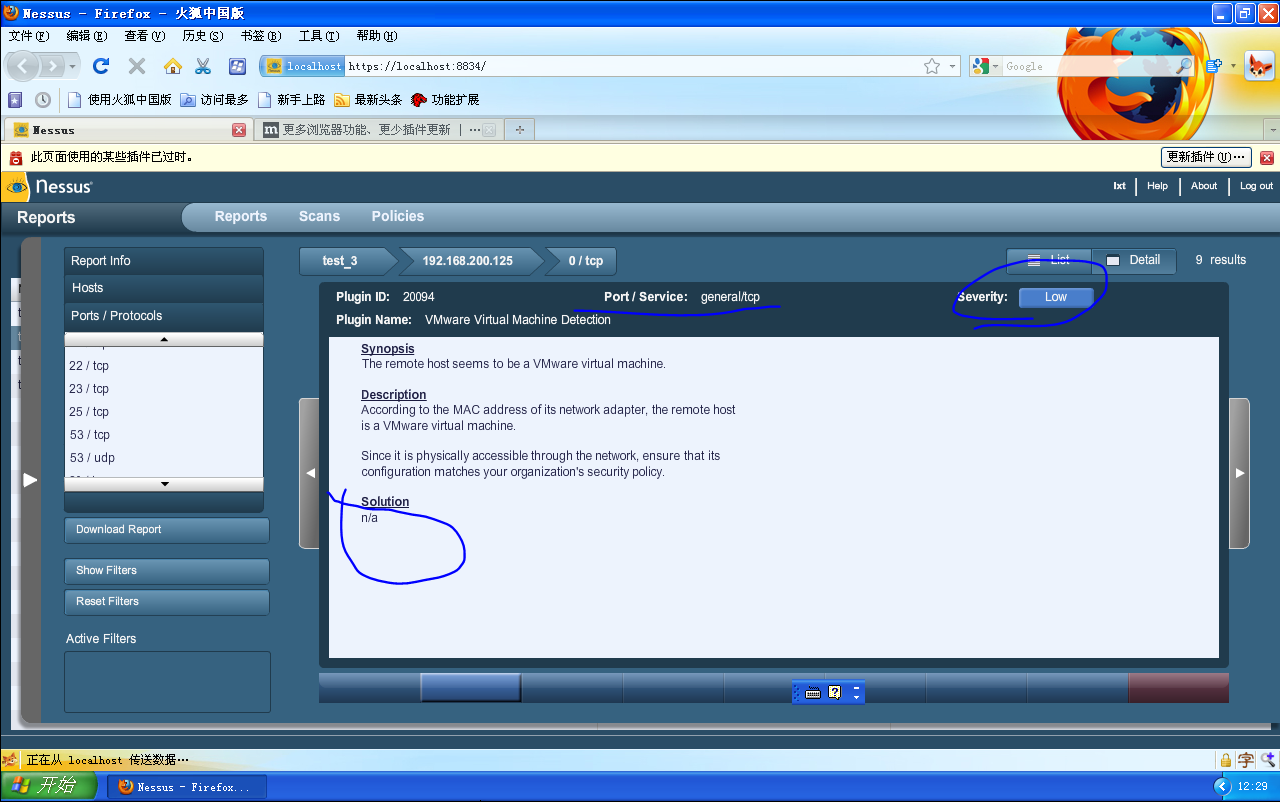

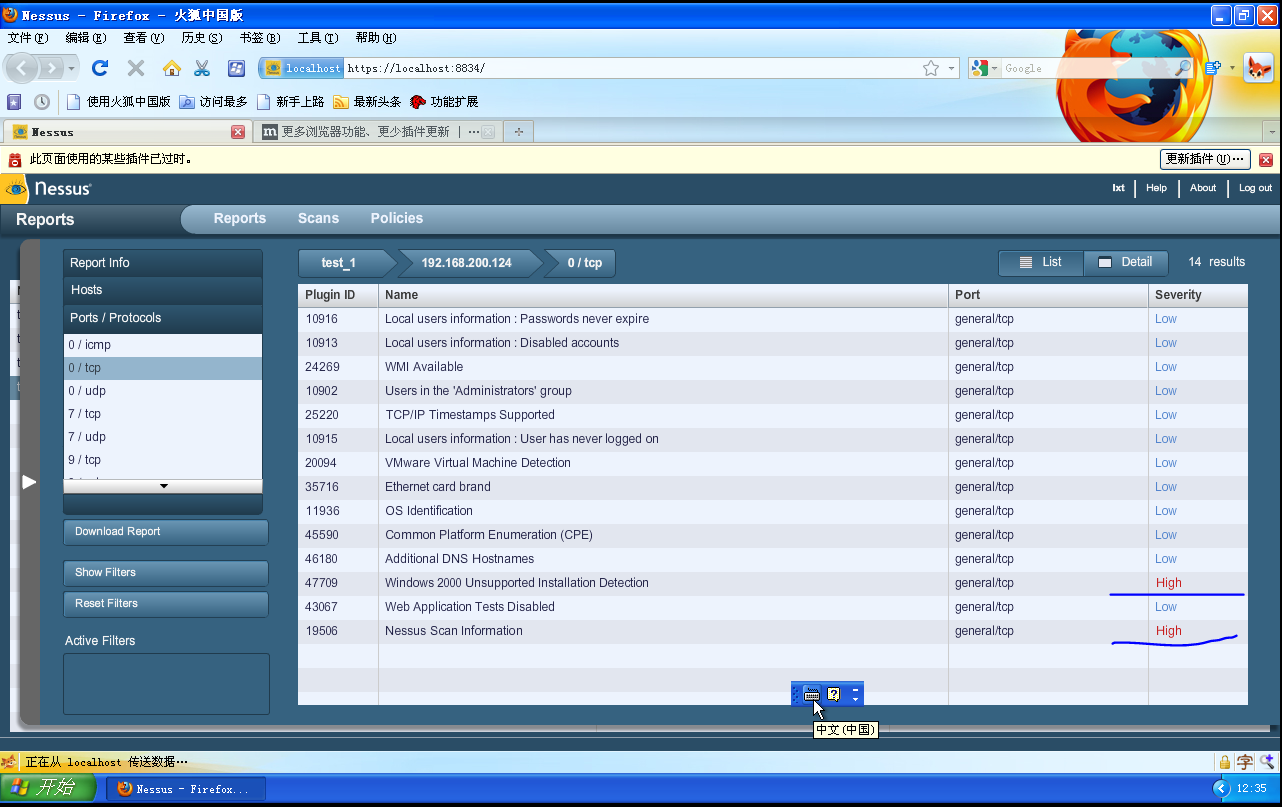

3.用nessus扫描特定靶机,并给出靶机环境上的网络服务及安全漏洞情况。

这里使用的是winxpattacker攻击机中的nessus。

新建一个用户如下:

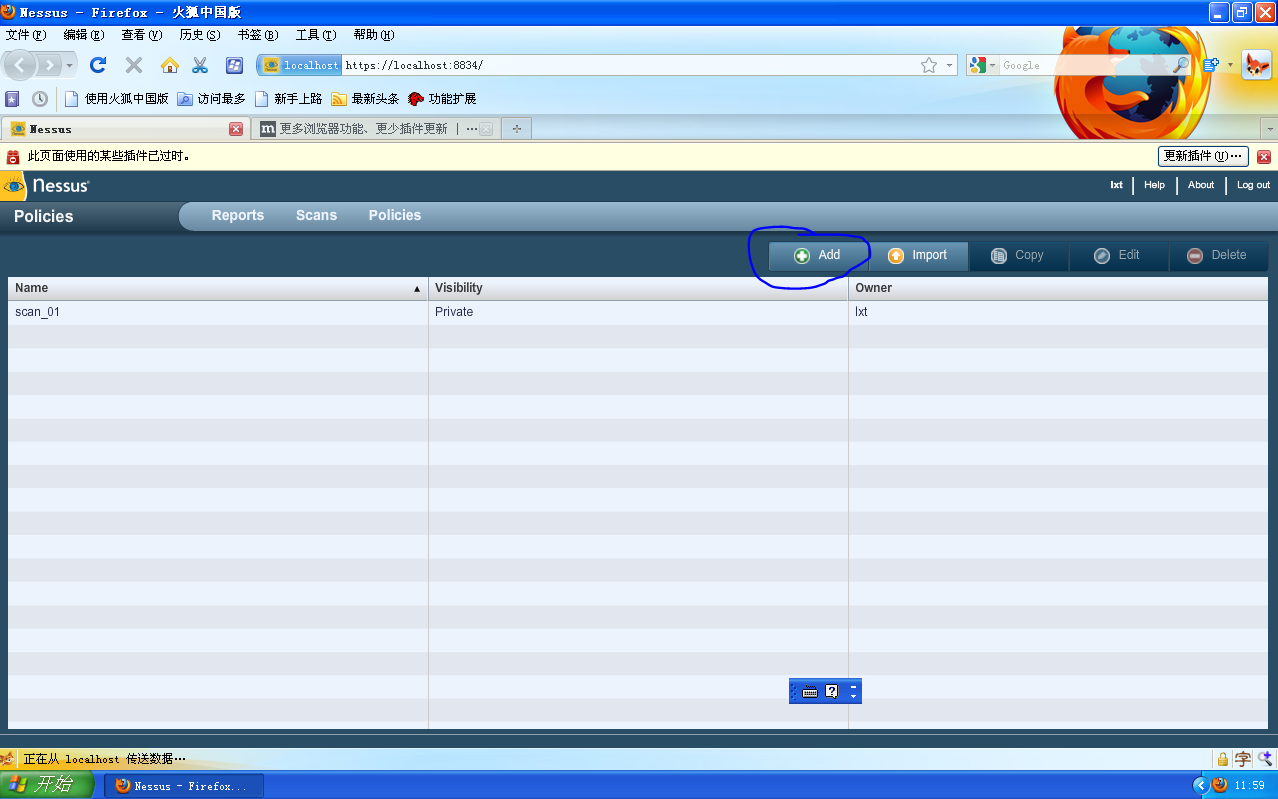

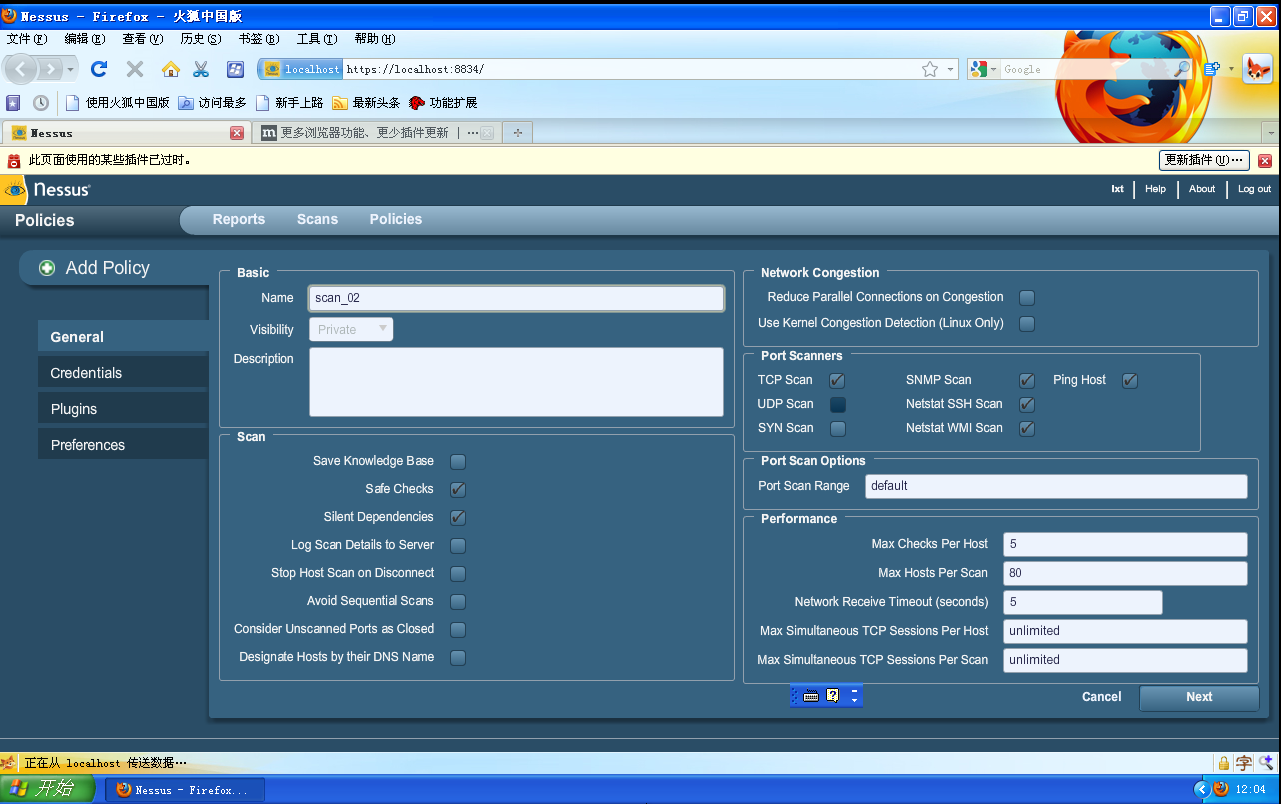

首先要进行设置扫描策略,然后设置扫描的范围才能进行扫描,扫描完毕可以查看扫描报告,点击policy并点击add添加策略如下:

这里只需要添加一个策略的名字即可:

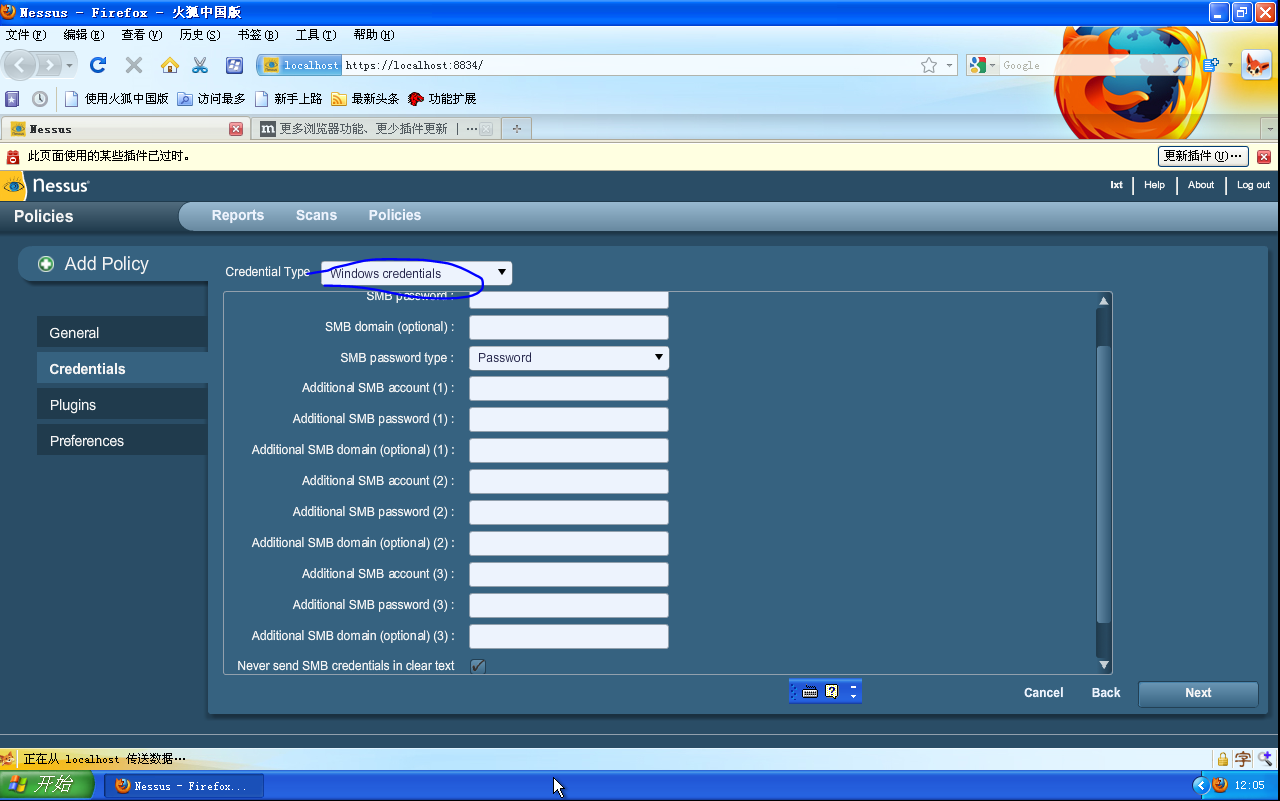

这里打算扫描windows所以更改为windows即可如下:

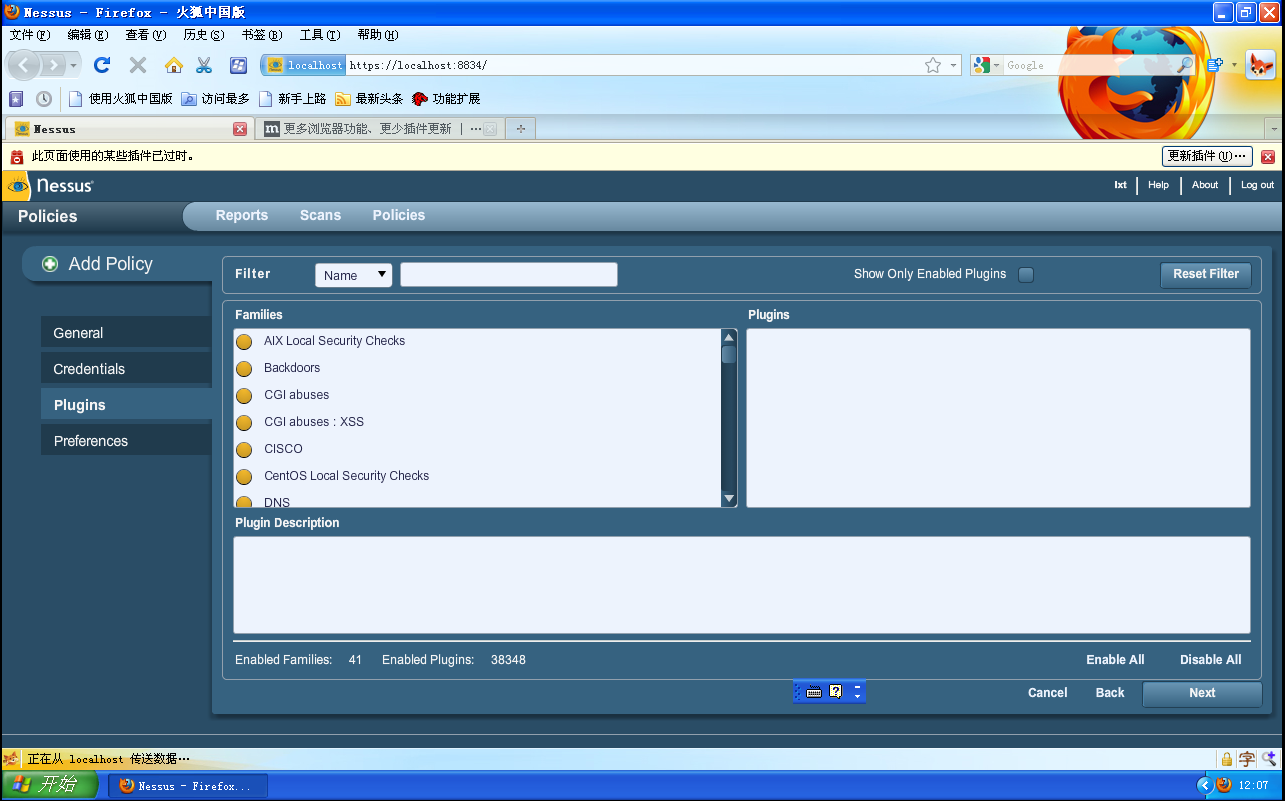

根据你要扫描的服务的主机进行选择,也可以全选

这里直接点击submit即可,不需要设置数据库的相关信息

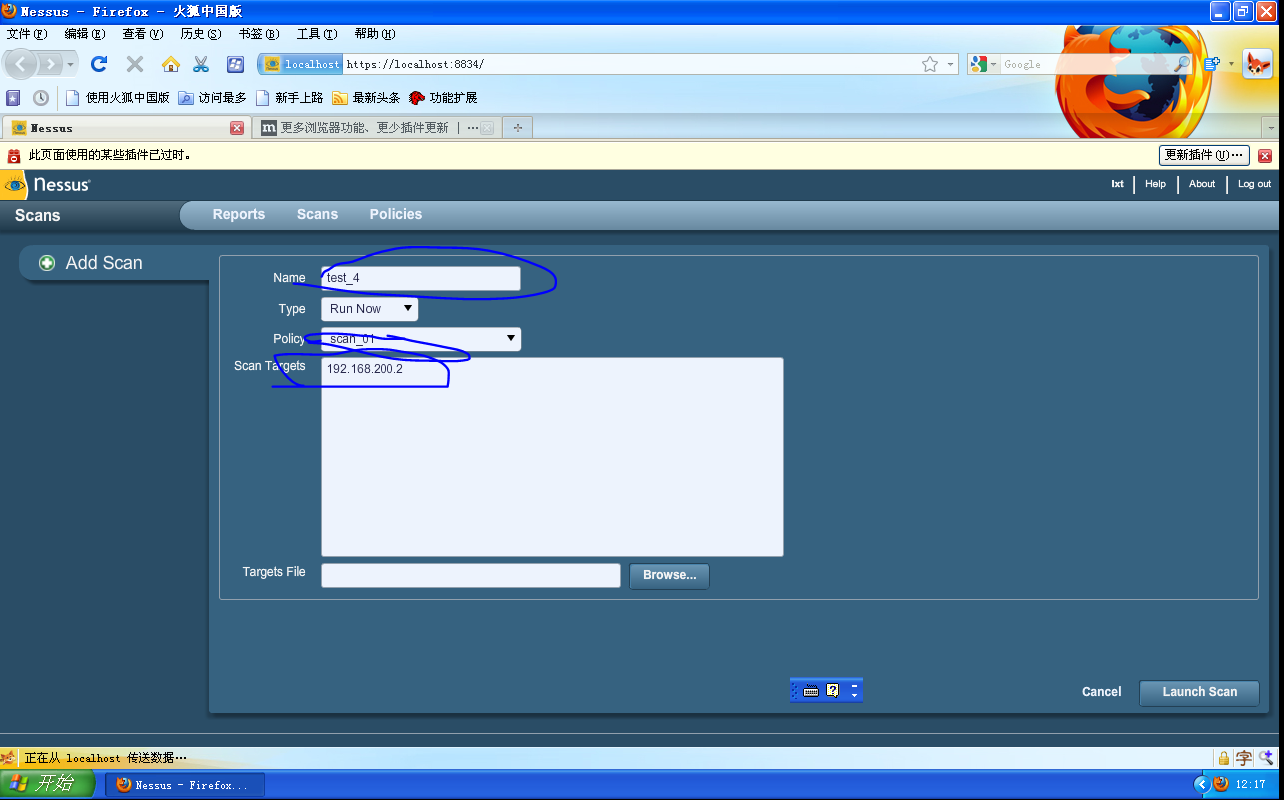

点击扫描scan并添加(add),设置好名称,选择策略,及要扫描的靶机的ip地址,之后点击launch scan进行扫描如下:

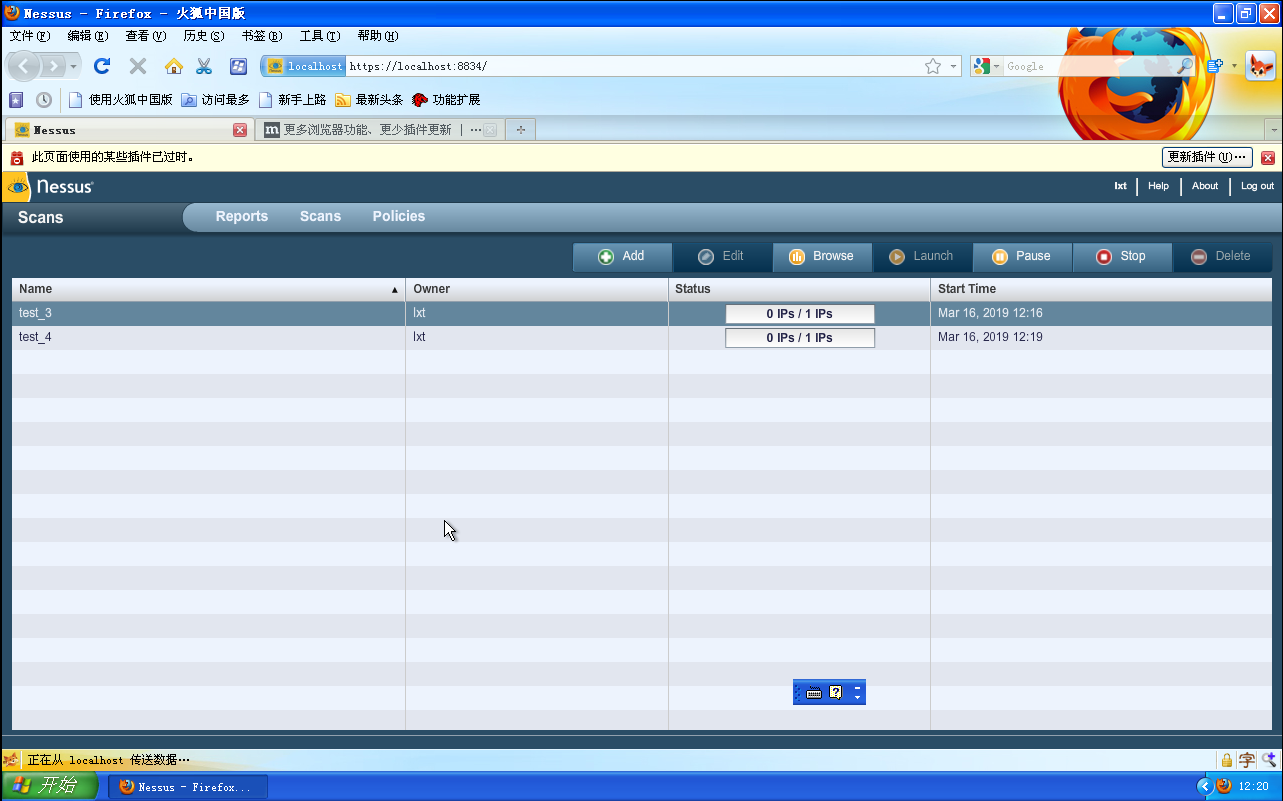

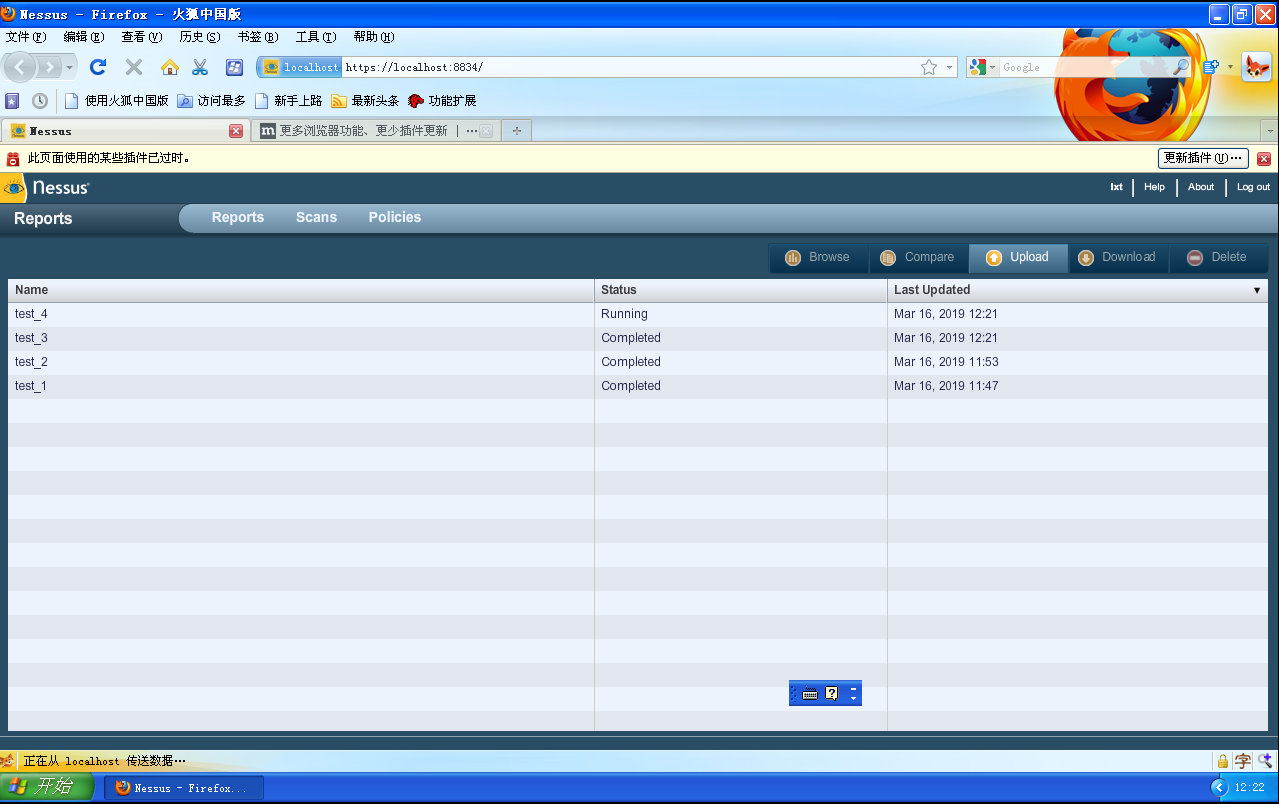

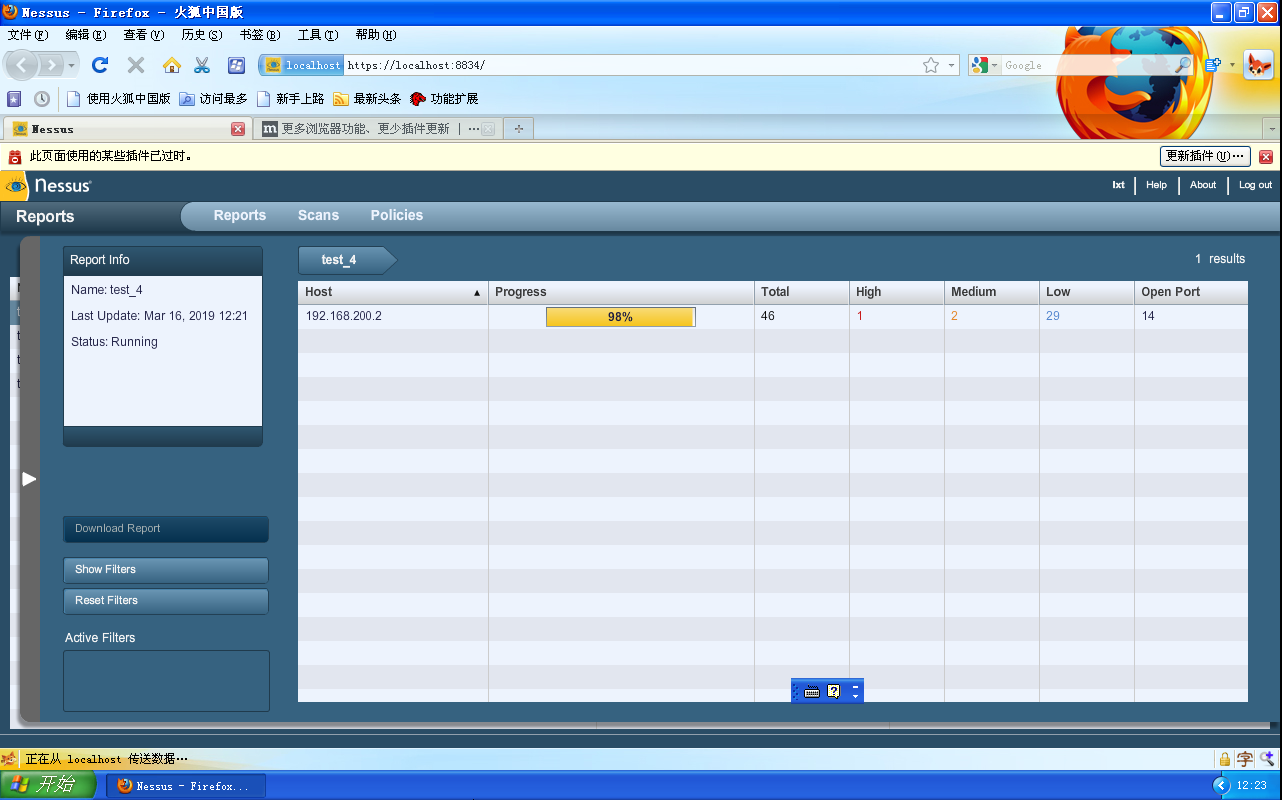

之后可以在scan中查看正在扫描的主机,在report中查看正在扫描及扫描完的主机,然后点击正在扫描的主机查看扫描进度,也可以查看已经完成的主机,查看结果如下图所示:

再次点击查看端口情况,之后点击各种端口服务查看具体细节及漏洞情况

二、五个Kali视频(6-10)学习

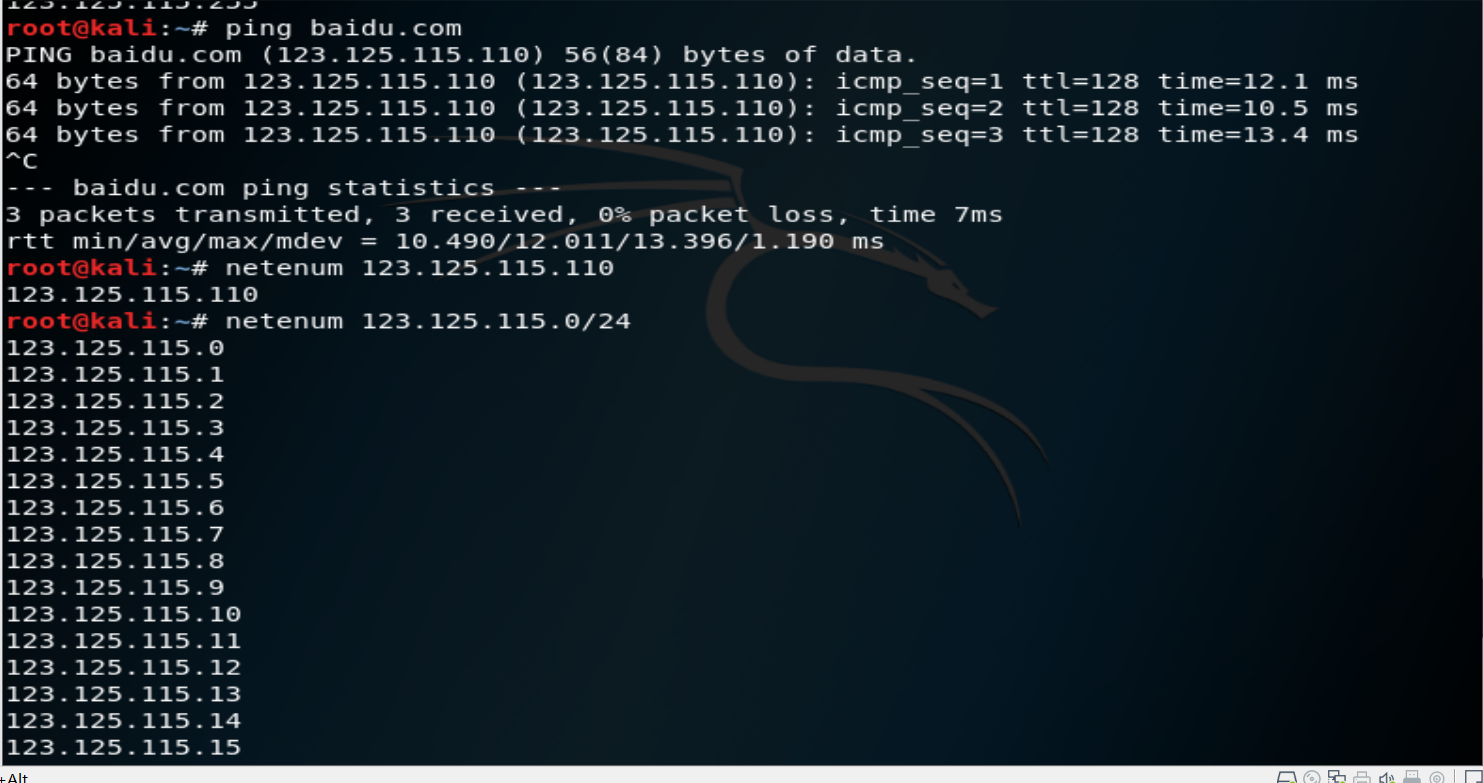

6.信息搜集之主机探测

netenum

探测主机是否在线

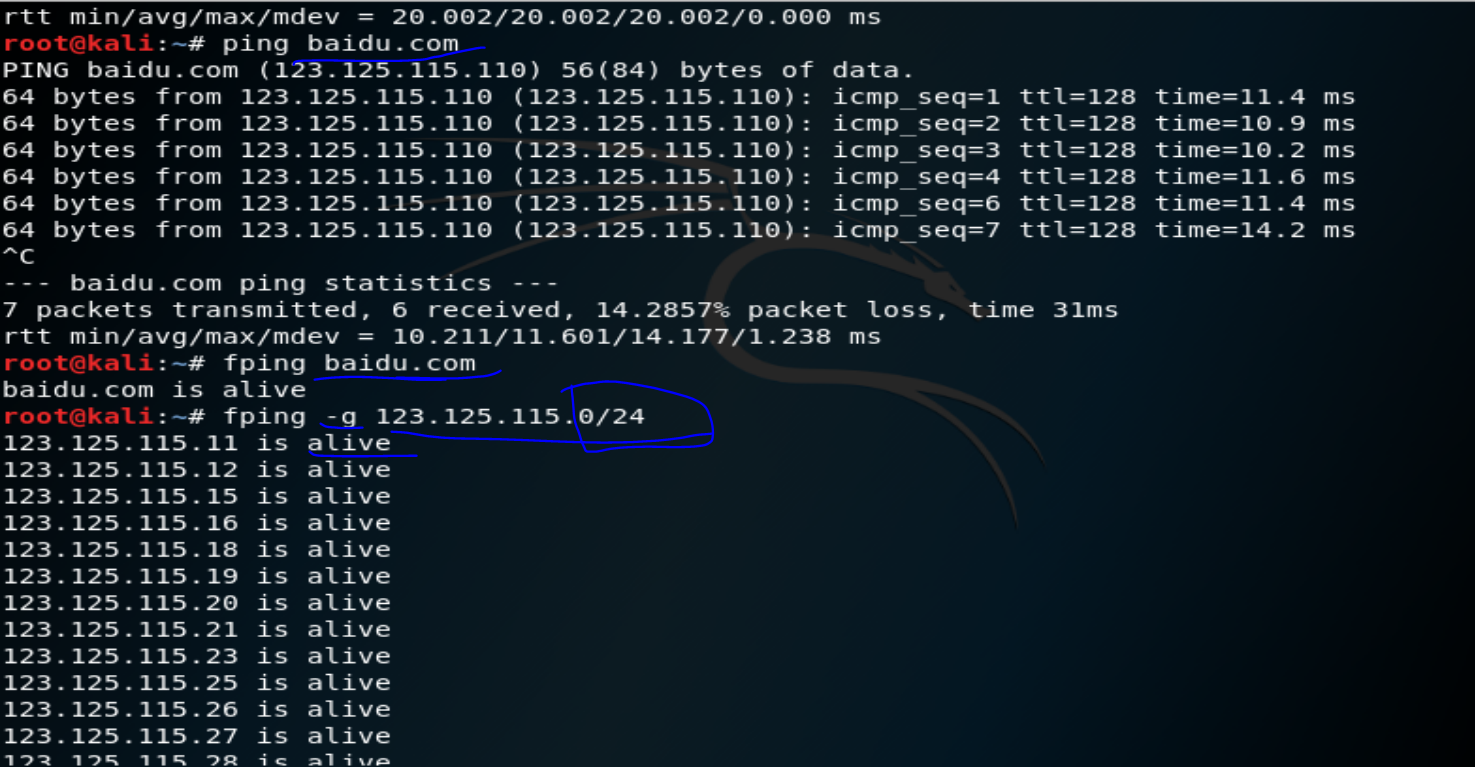

先ping baidu.com 后netenum 123.125.115.110

netenum 123.125.1125.0/24

fping

fping -h 查看帮助

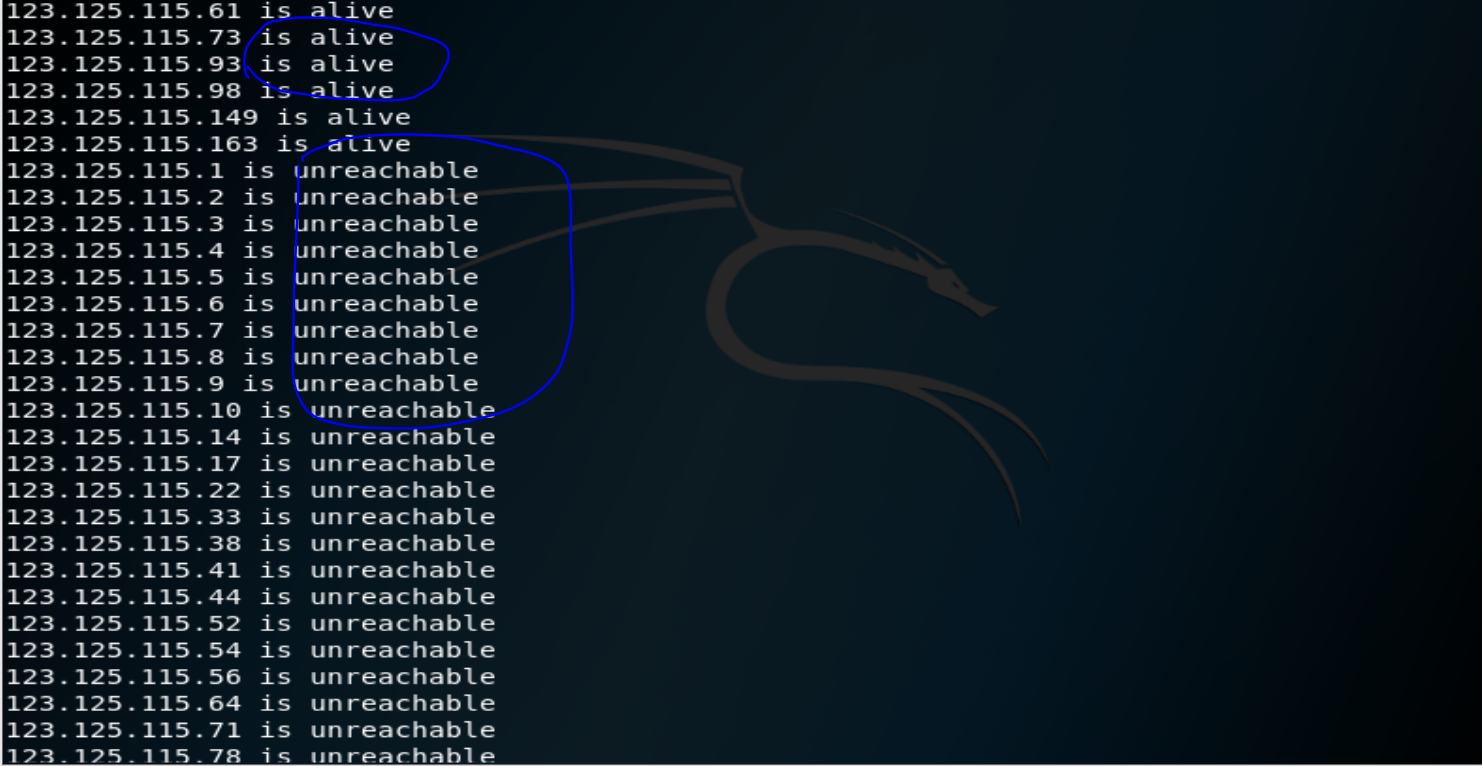

fping -g 网段 查看是否可达

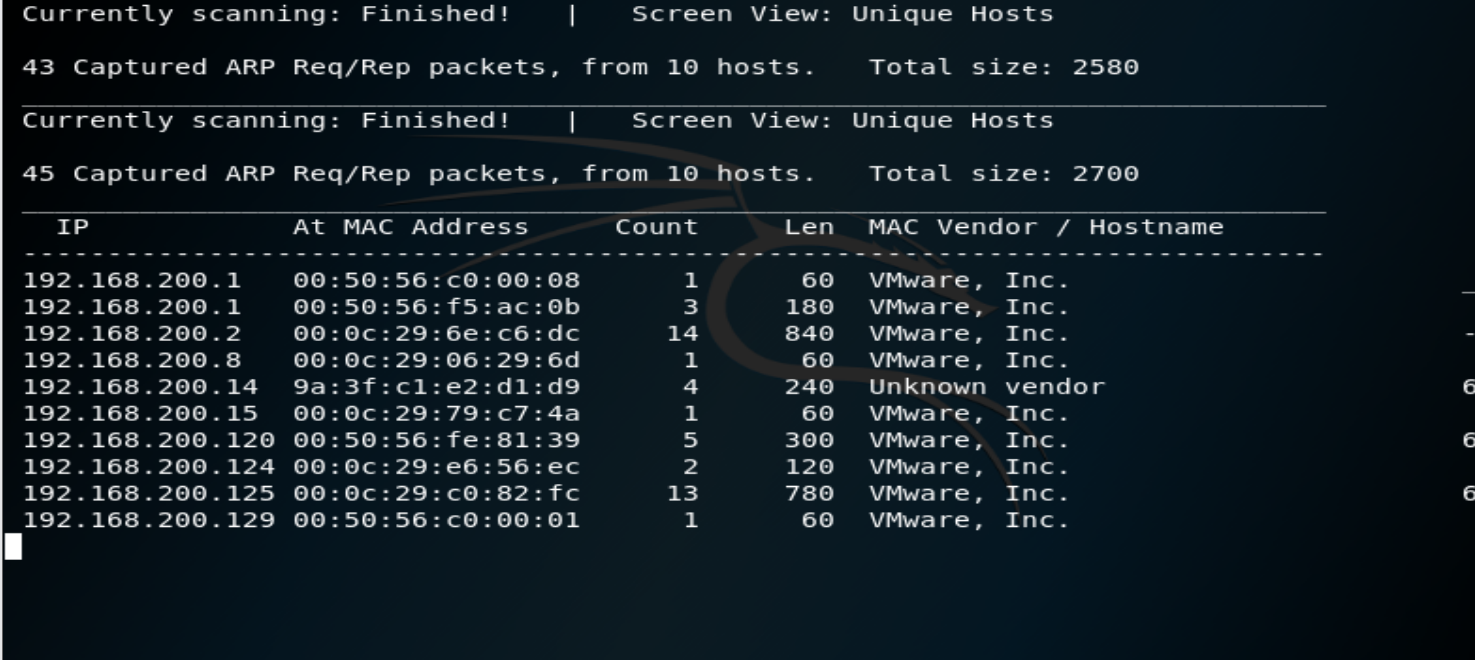

nbtscan(扫描内网)

nbtscan -r 网段

arping查看mac地址

arping IP地址

discover(探测内网信息)

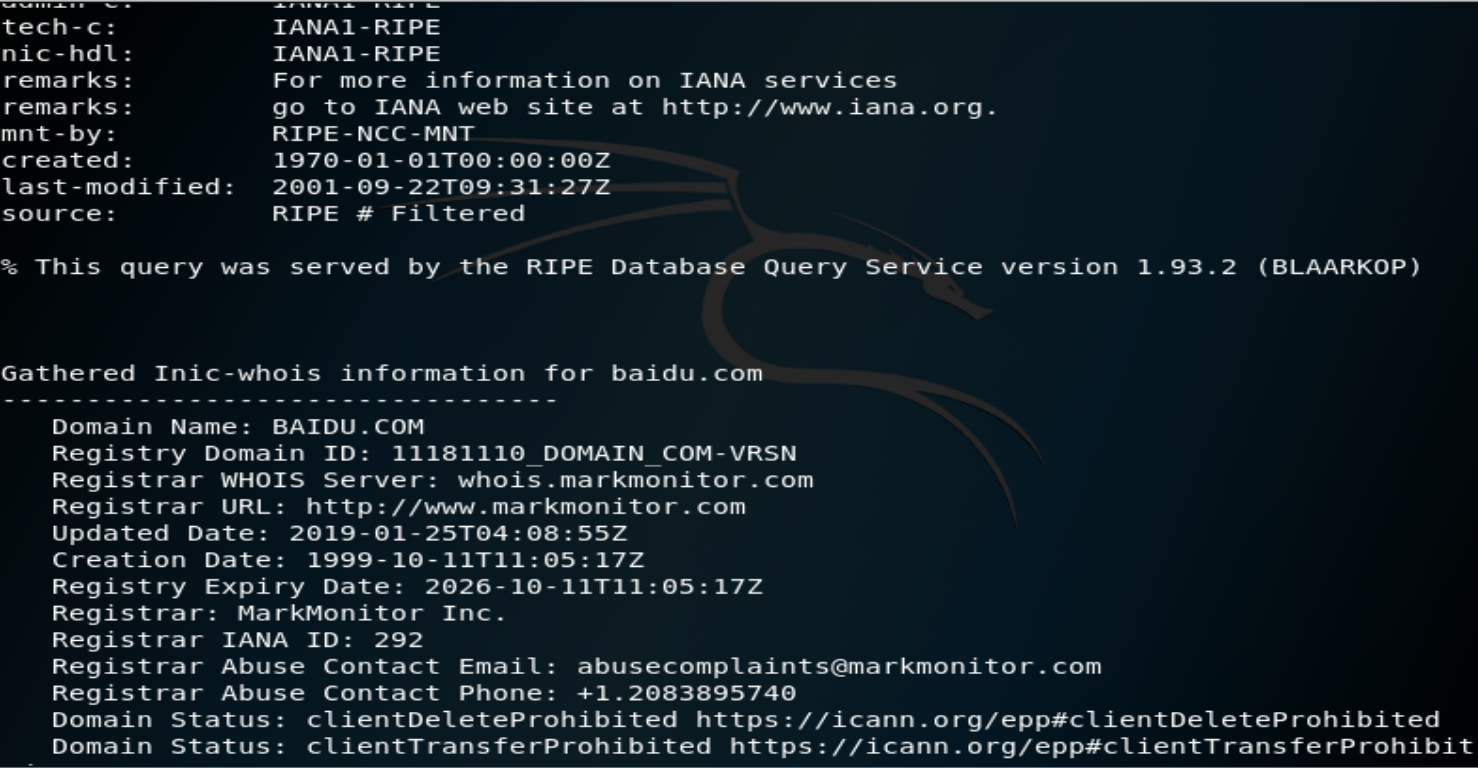

dmitry 扫描目标详细信息 获得hostip,whois信息,注册人,子域名信息

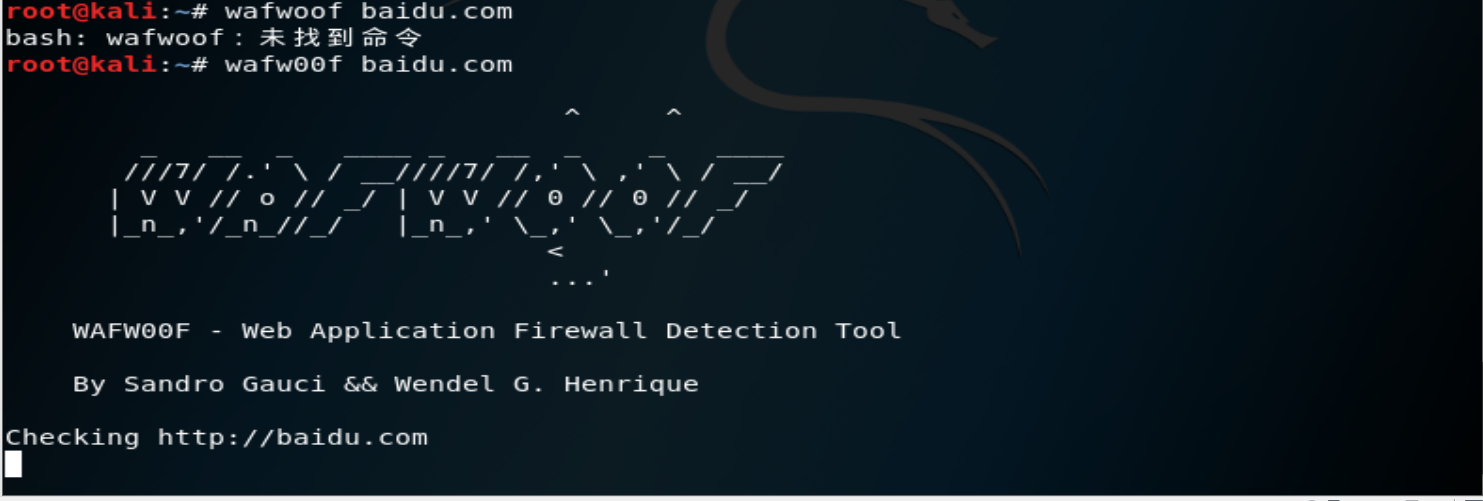

wafw00f

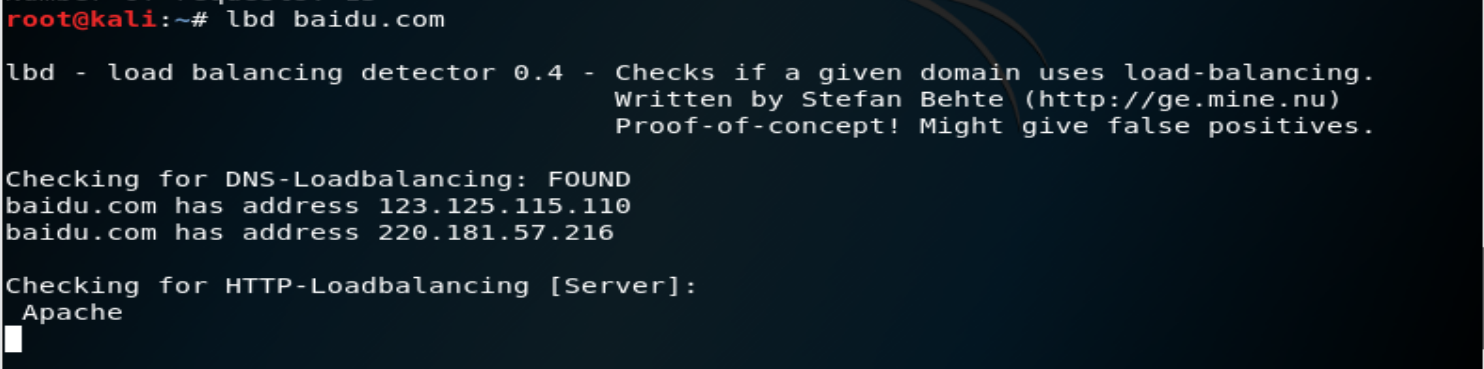

lbd 负载均衡检测,多个ip地址映射到同一个域名。

lbd baidu.com发现多个ip,通过判断时间戳进行比对。

6.信息搜集之主机扫描

nmap获取目标主机开放的端口、服务以及主机名、主机操作系统等信息。

zenmap是map的图形化界面。在终端敲zenmap就可以打开。

dnmap使用客户端/服务器架构,服务器接受命令并发送至客户端进行nmap安全扫描,扫描完毕后,客户端返回扫描结果。

端口扫描(ip所提供网络服务类型,根据服务对应端口号来判断),常用端口应该记住~

http:80

https:443

telnet:23

ftp:21

ssh、scp、端口重定向:22

smtp:25

pop3:110

weblogic:7001

tomcat:8080

win2003远程登录:3389

oracle数据库:1521

mysql*server:1433

mysql server:3306

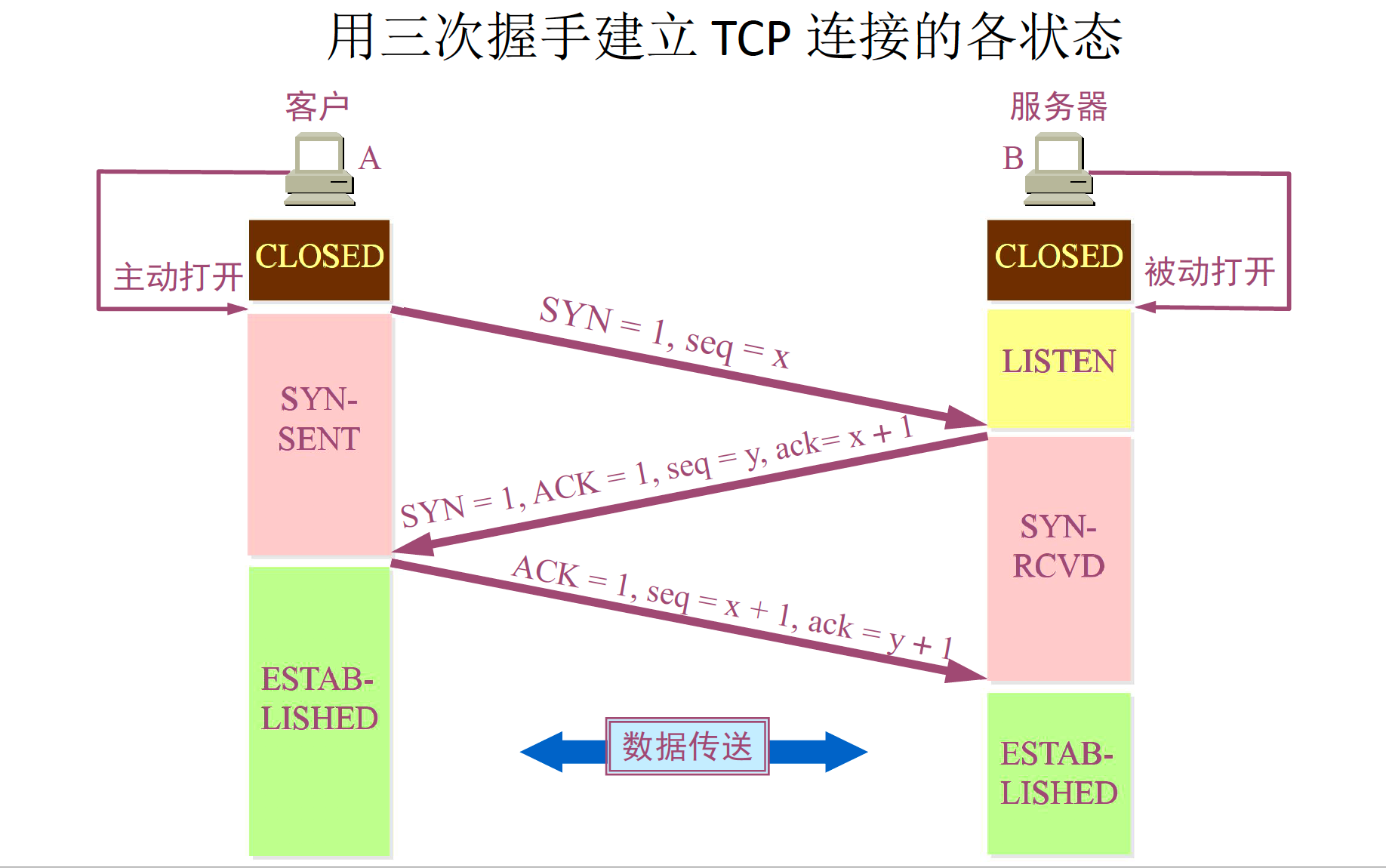

tcp connect()扫描。如果端口处于侦听状态,则connect成功。优点:不需要权限,速度快;缺点:易被过滤。这里应用了tcp三次握手的知识。

CSDN中有一篇比较详细的介绍TCP几种连接nmap扫描类型之TCP全连接、半连接、FIN扫描实例

a.tcp syn“半开放扫描”。

如果返回syn|ack表示端口处于侦听状态,且扫描程序必须发送一个rst信号来关闭这个连接;

返回rst表示端口没有处于侦听。

优点:一般不会留下记录;

缺点:必须本地有root权限才能建立自己的syn数据包。

b.tcp fin扫描

版本探测

系统探测

探测脚本编写

由于课堂上已经练习了,且课后的练习中也有相应的要求(操作及截图在上面),所以这里不再一一操作了(没操作的有截图),仅仅做一个总结

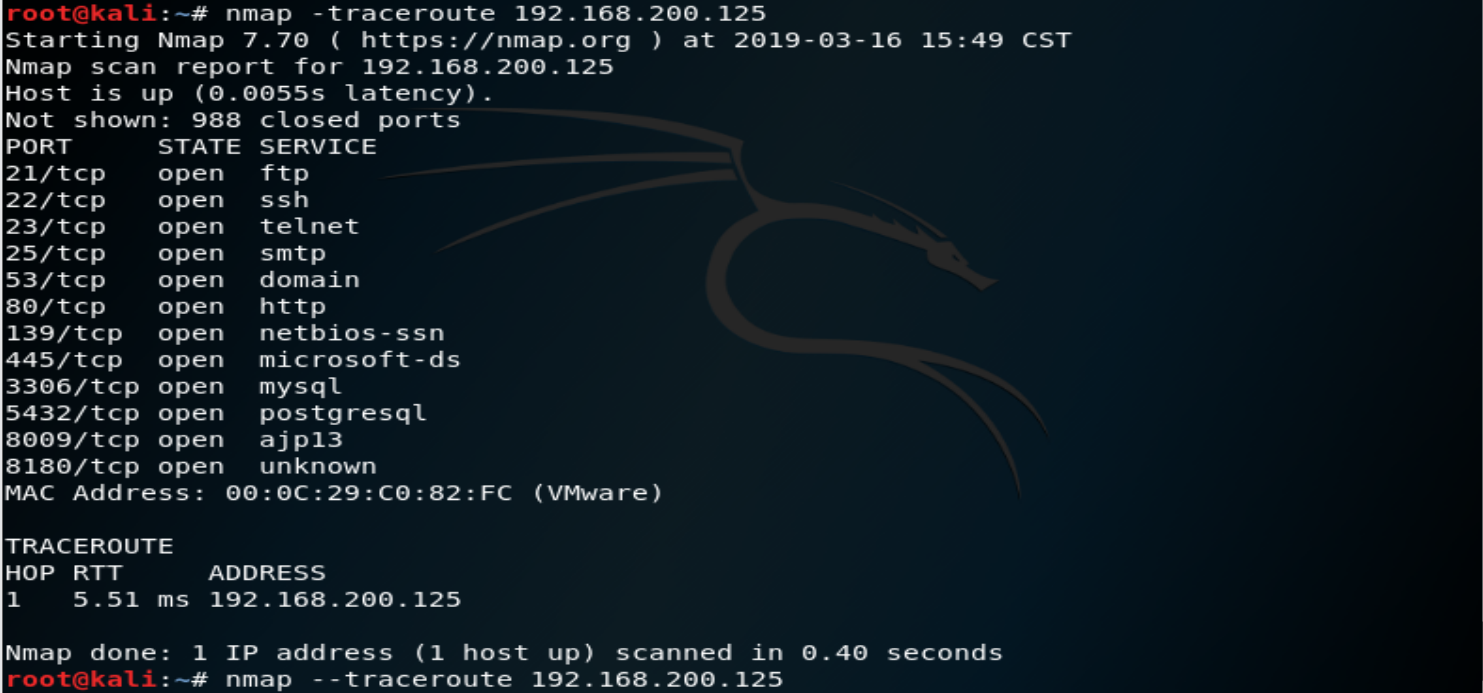

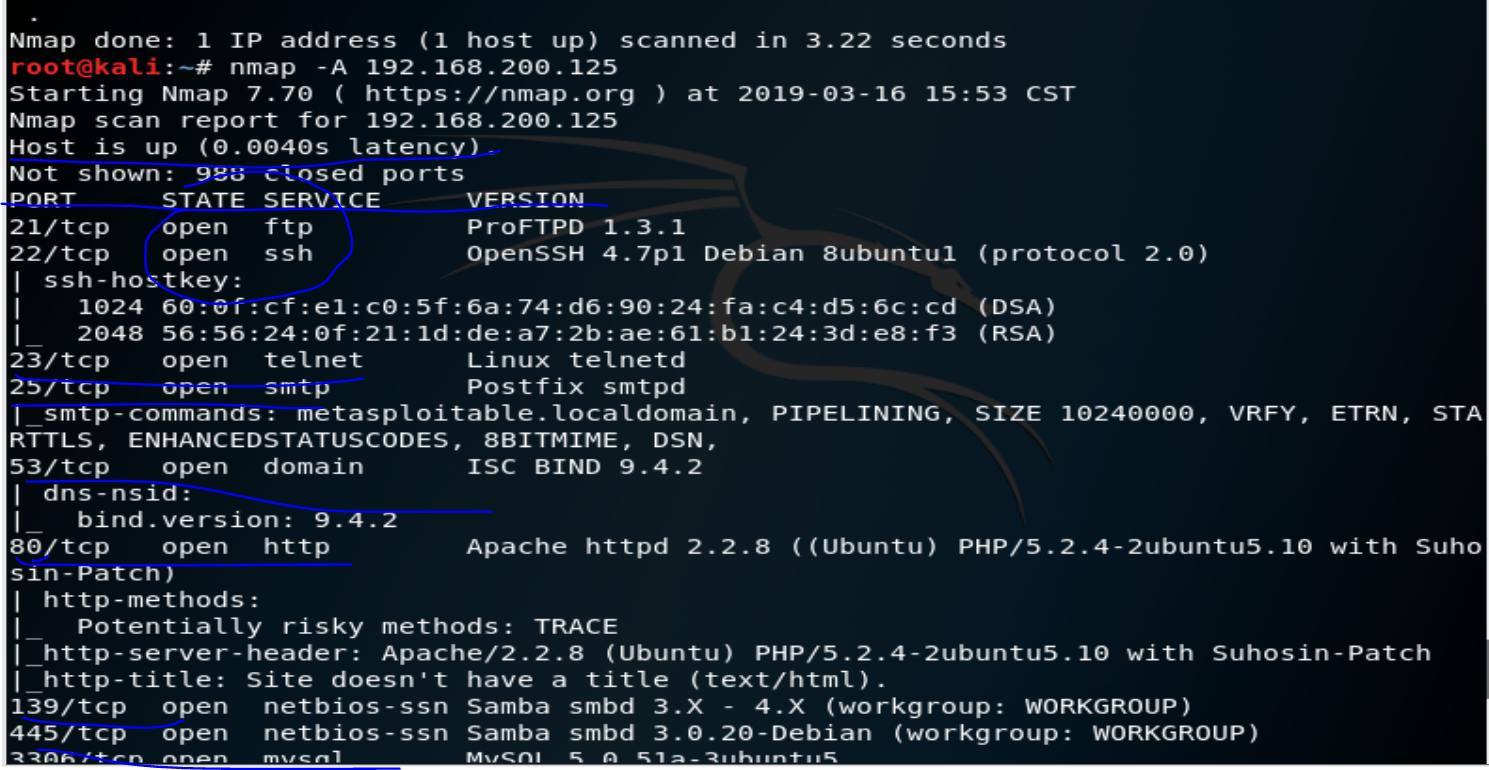

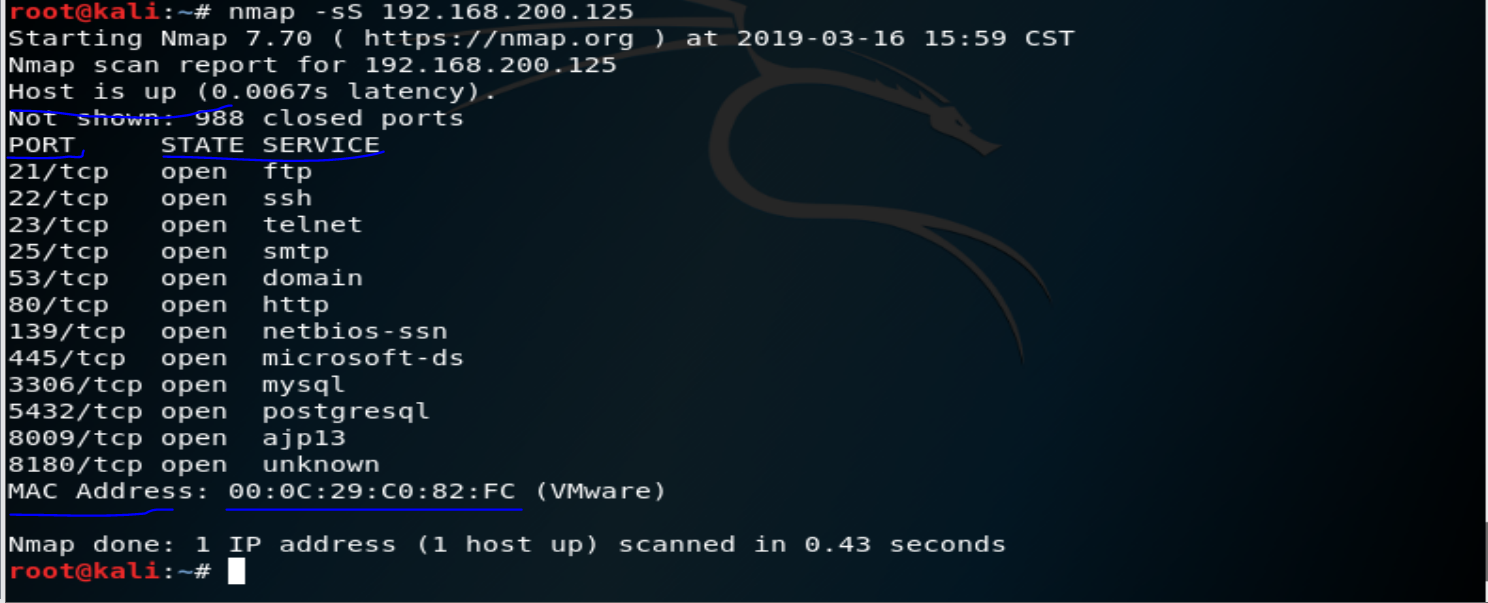

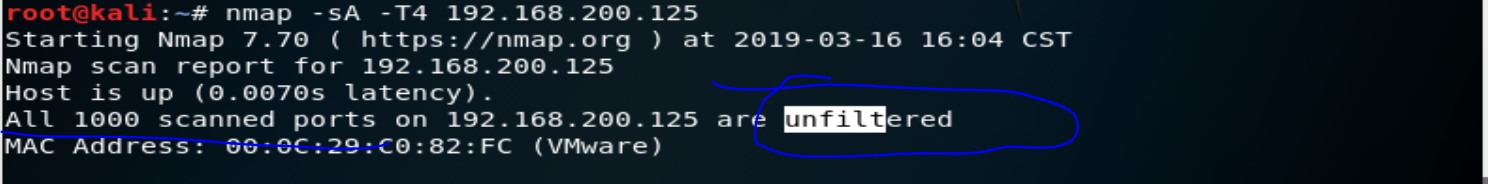

靶机:metasploit-linux,ip:192.168.200.125

nmap ip,默认发送arp的ping数据包,探测目标主机在1-10000内的开放端口、服务。结果并不全面,端口1-65535。

nmap -vv ip,包含扫描过程和结果。

nmap -p1-998 ip/nmap -p80,443,22,21,8080,25,52 ip,自定义扫描目标端口号,1-998是自定义的指定的端口范围。

nmap -sP ip,目标是否在线测试,利用了ping扫描方式。

nmap --traceroute ip,路由跟踪。

nmap -O ip,操作系统探测。

nmap -A ip,A-all是万能开关,包含端口、操作系统、脚本、路由跟踪、服务探测等扫描,详细但漫长。

nmap -sS -T4 IP,syn扫描探测端口开放状态。

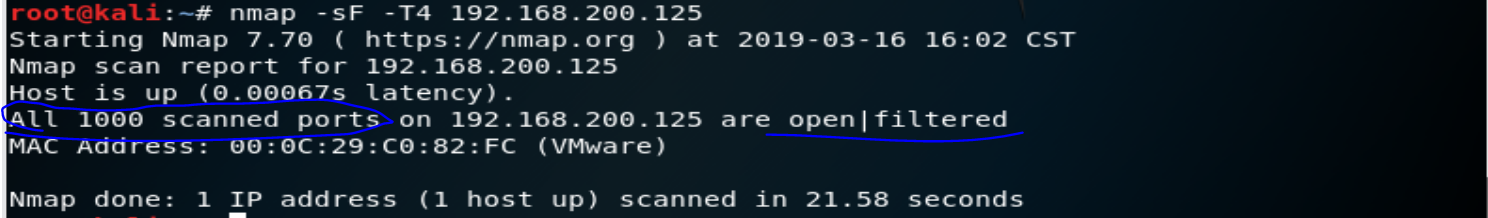

nmap -sF -T4 IP,fin扫描探测防火墙状态,用于识别端口是否关闭,收到rst说明关闭,否则说明是open或filtered状态。

nmap -sA -T4 IP,ack扫描判断端口是否被过滤,未被过滤的端口(打开/关闭)会回复rst包。

nmap -Pn IP,扫描前不进行ping操作。

nmap -iL target.txt,导入txt,扫描txt文档中保存的ip地址列表的所有主机。

nmap -sV IP,扫描目标主机和端口上运行软件的版本。

8.信息搜集之指纹识别

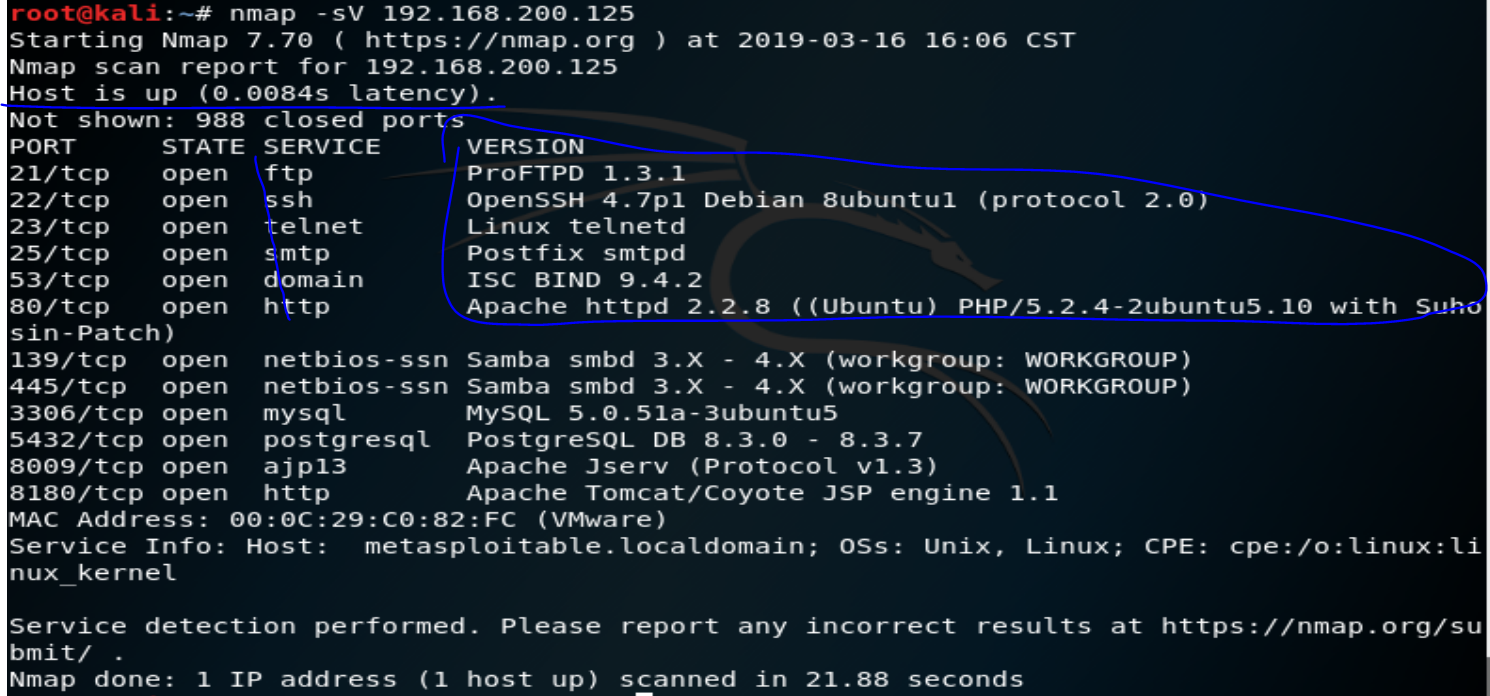

banner抓取介绍,不需要专门的工具。curl -I www.baidu.com

telnet命令连接端口进行探测,Telnet ip port

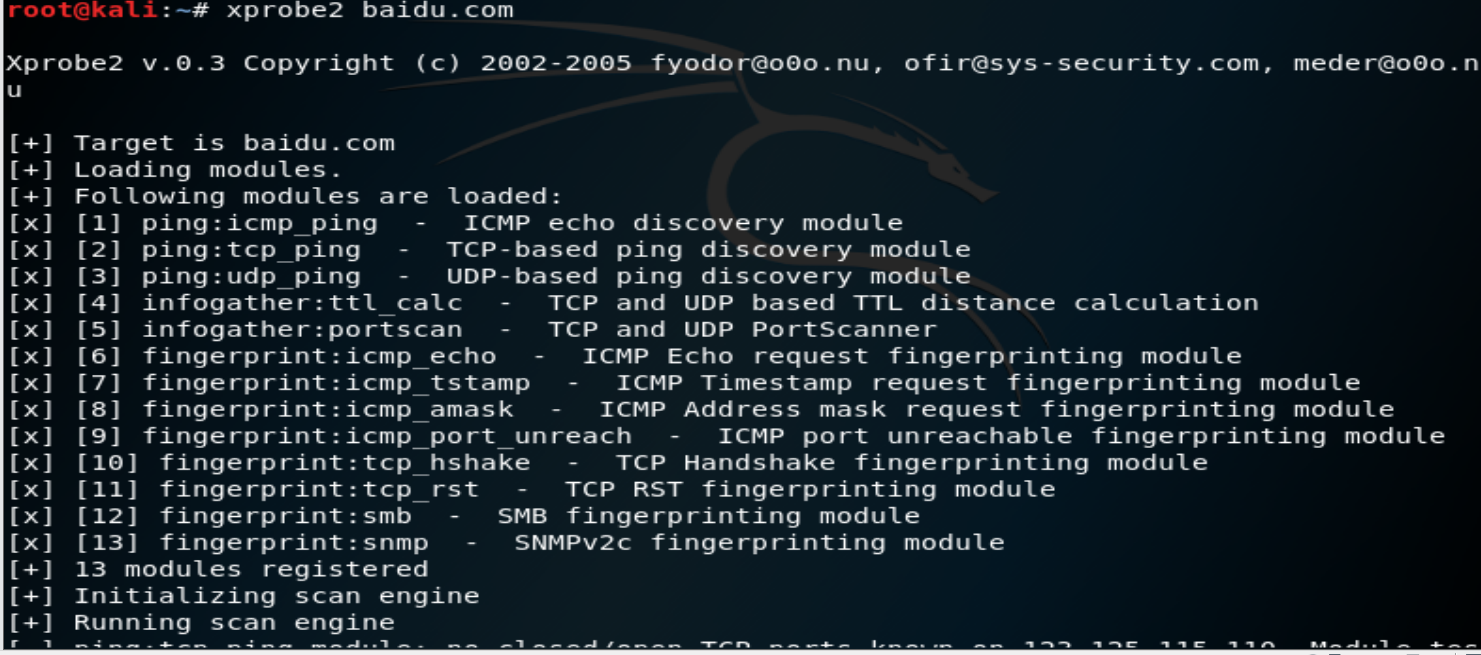

xprobe2 baidu.com,默认参数准确率低。

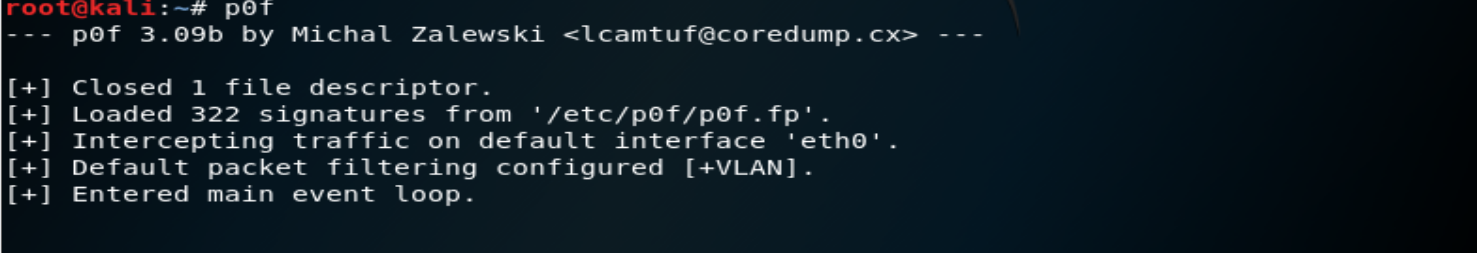

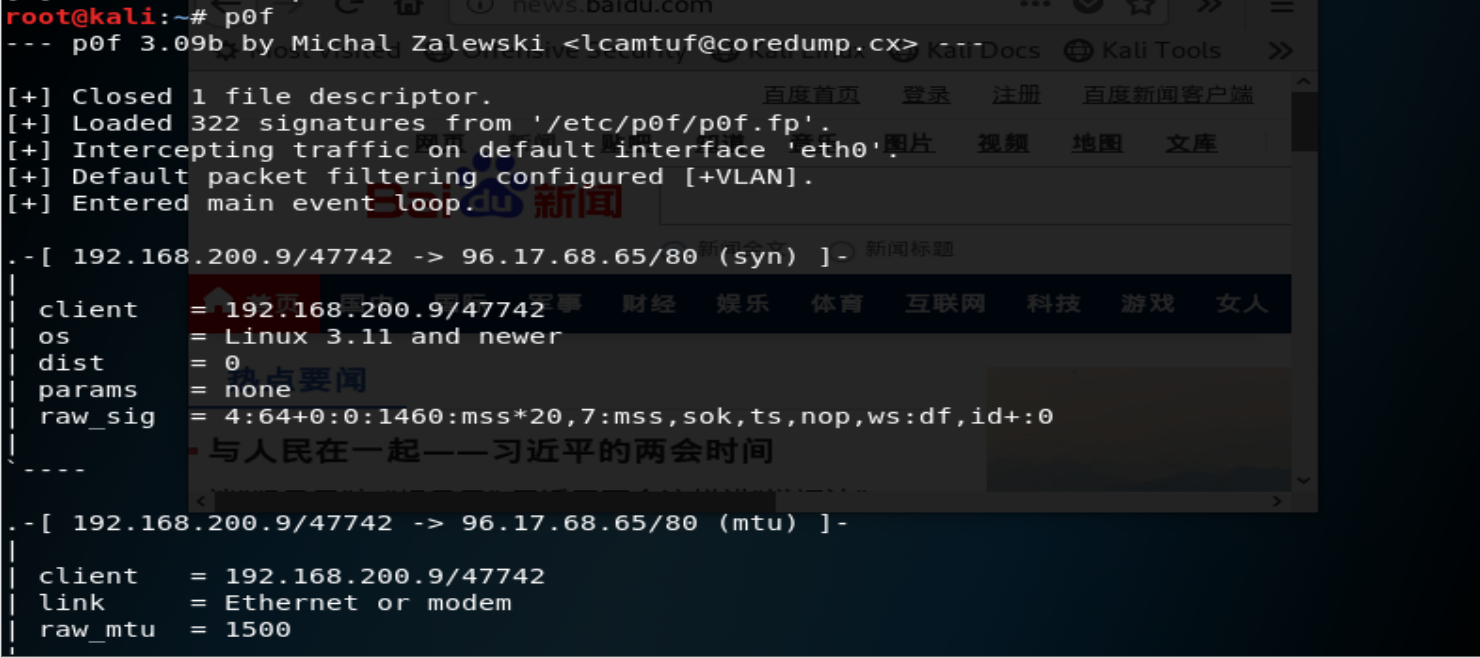

p0f 在终端输入p0f,浏览网页,查看数据包分析信息。

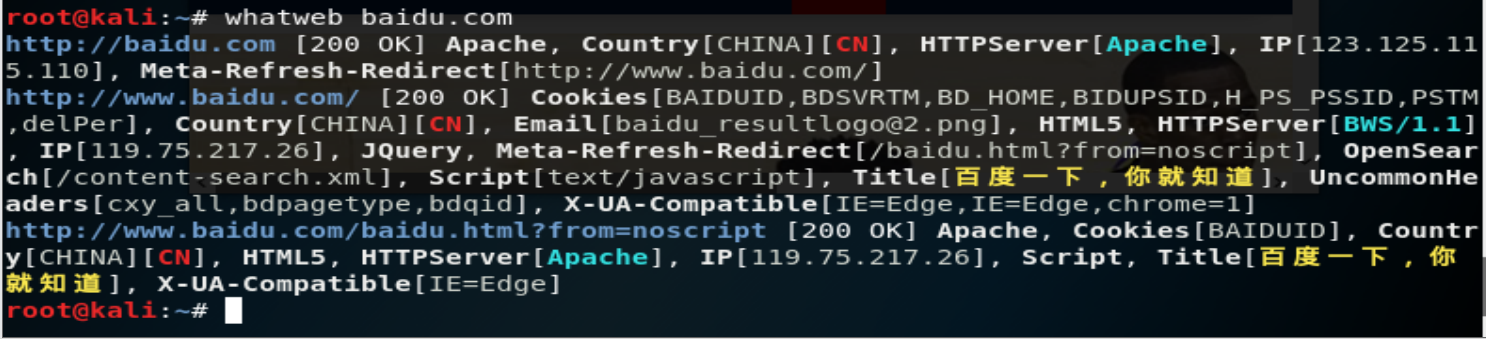

web指纹识别工具,whatweb www.baidu.com,可以探测应用版本等信息。

wpscan --url www.baidu.com。wpscan是一款优秀的wordpress安全检测工具。它的功能包括:用户、插件枚举,列目录,插件漏洞检测和wordpress主题检查、文件发现等

Wpscan使用教程-Wordpress网站漏洞扫描

9.信息搜集之协议分析

acccheck

smtp

swaks

snmp

sslscan www.baidu.com,可扫描服务器SSL接受的加密方式,公钥等其他信息。

wireshark网络封包分析软件,使用winpcap作为接口,直接与网卡进行数据报文交换。

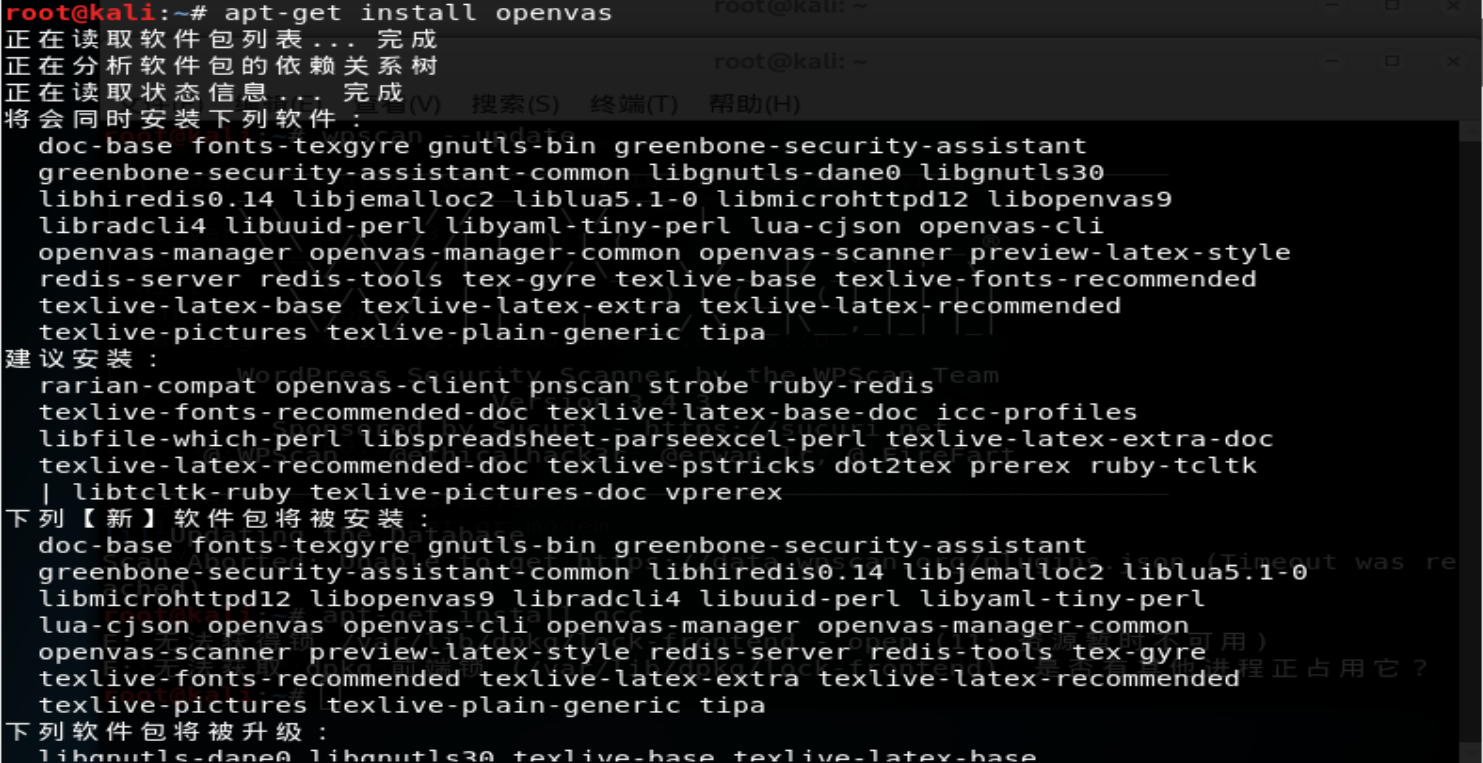

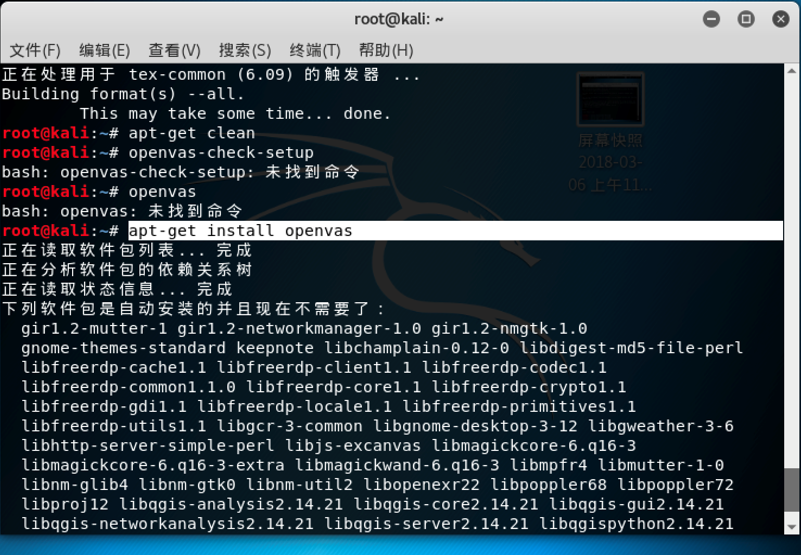

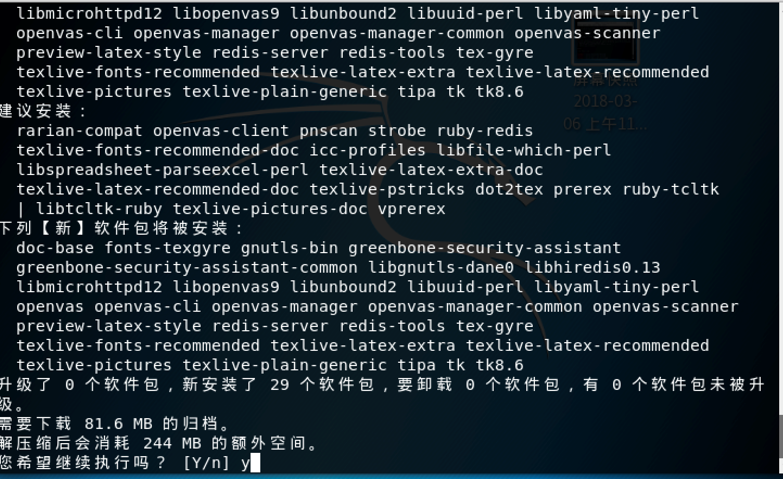

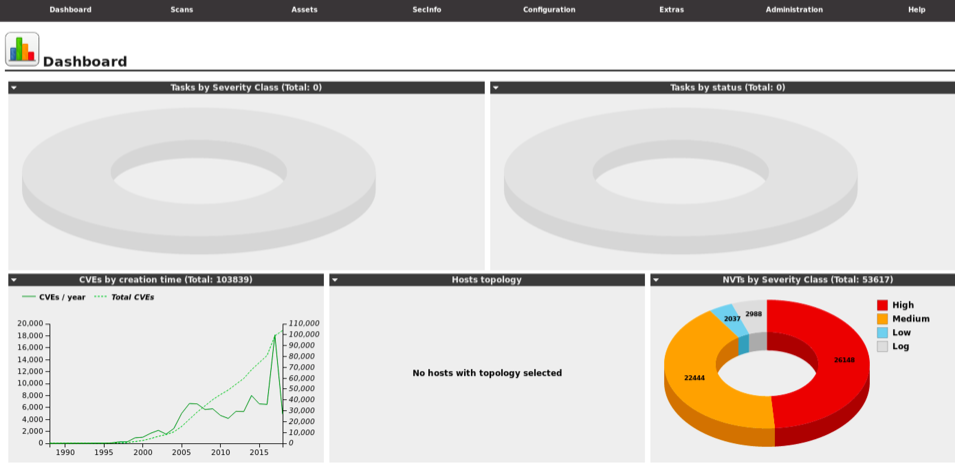

10.漏洞分析之OpenVAS安装

openvas综合漏洞分析器,可以检测远程系统和应用程序中的安全问题。包括一个中央服务器和一个图形化前端。

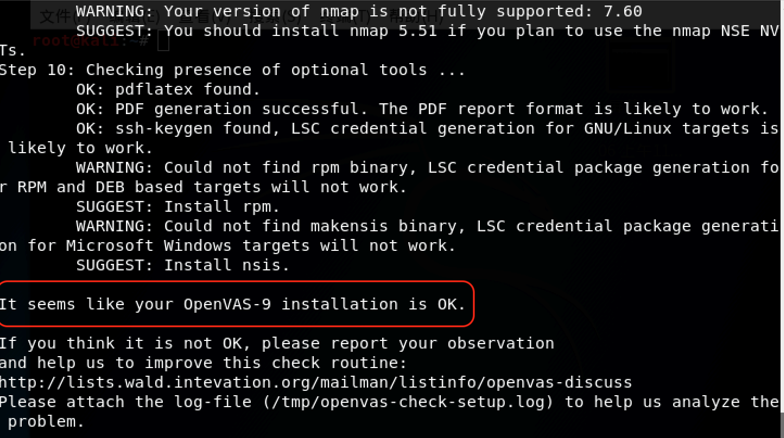

之后只要有错误就把fix中的提示输入即可,知道检查不出错误,否则就一直按fix的提醒进行

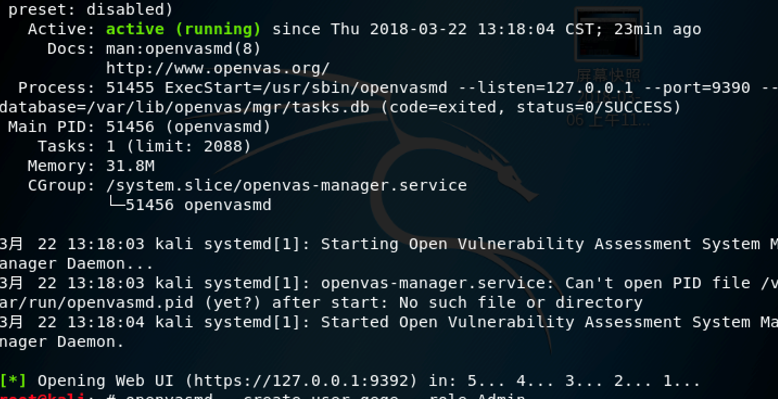

启动openvas,可以从程序菜单栏中02漏洞分析--openvas start中启动,也可以命令行输入openvas-start。

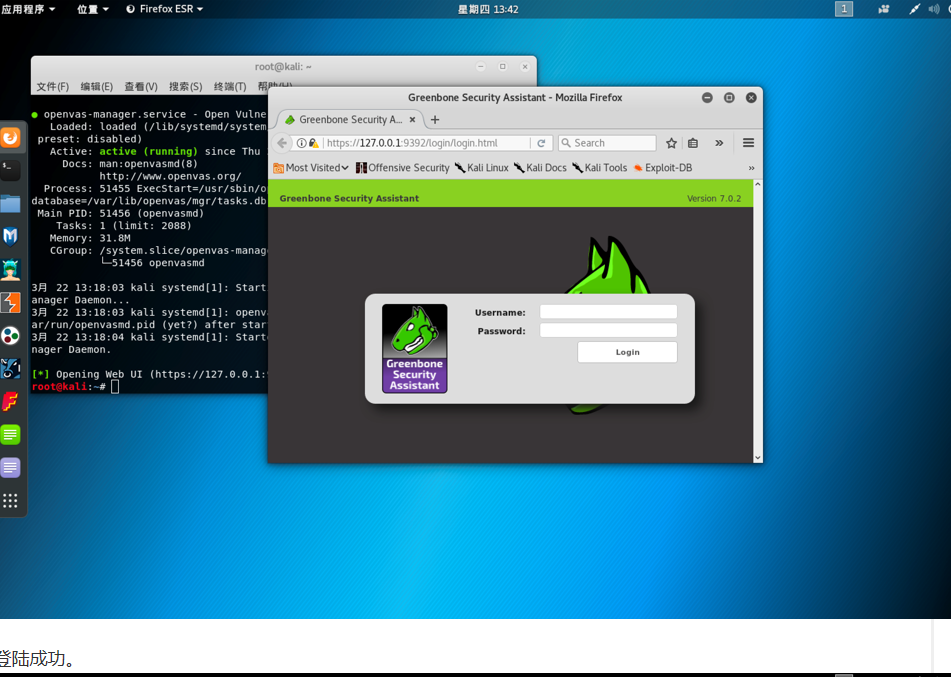

自动弹出登陆界面,输入用户名-密码登陆

登陆成功了

浙公网安备 33010602011771号

浙公网安备 33010602011771号