会话攻击

一、会话攻击主要类型

1. 会话固化

(图来自《PHP应用程序安全编程》)

攻击者首先构造一个值,然后以某种方式引导用户以该值作为会话ID去请求目标网站,例如点击一个链接...?PHPSESSID=123456,如果用户登录时网站直接使用这个值作为登录后的会话ID,那么黑客就可以使用这个值作为会话ID请求目标网站,从而得到用户的信息数据,并可以利用合法用户的身份做一些事情。

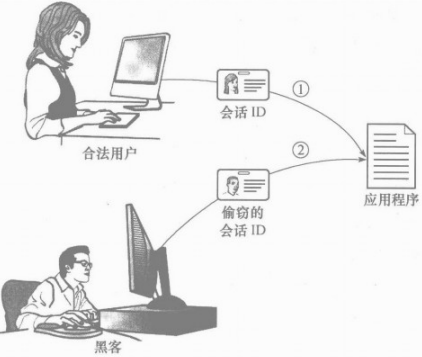

2. 会话劫持

(图来自《PHP应用程序安全编程》)

攻击者通过一些非常规手段获取合法用户的会话ID,比如XSS,然后使用合法用户的会话ID访问目标网站。

3. 会话注入

如果目标网站允许将用户输入保存在会话变量中,而又没有做足够安全的输入验证,则会引发注入攻击。

二、会话攻击防御

1. 设置只能通过cookie传递会话ID,预防基于URL的攻击。这样可以防止黑客引导用户通过链接传递会话ID,进行会话固化攻击。(PHP设置为session.use_only_cookie=1)

2. 设置cookie的http_only为true,不允许通过客户端脚本访问cookie,防止cookie被XSS读取从而引起会话劫持。

3. 当用户登录的时候,重新生成新的会话ID,创建一个新的会话文件并删除旧的会话文件。这样可以预防会话固化攻击。(PHP调用session_regenerate_id()函数)

4. 加入会话过期机制,一旦会话ID过期,则销毁旧的会话ID,生成新的会话ID。

5. 采用二级令牌验证,除了验证会话ID,再加多一个具有唯一性token的验证,可定期生成更新,加大token破解难度。

6. 如果允许将用户输入保存在会话变量中,保存前需要对输入内容做足够安全的验证,防止注入会话攻击。

7. 使用SSL/TSL对网络侦测进行防御(黑客可以通过网络侦测到会话ID),但这会给站点带来许多额外开销。

浙公网安备 33010602011771号

浙公网安备 33010602011771号