HGAME 2020 misc

week1

每日推荐

拿到Wireshark capture file后,按常规思路,用foremost命令拿到一个加密的压缩包,之后文件->导出对象->http,看到最大的一个文件里面最后提示密码是6位数字,修复了加密压缩包,爆破,暴不出来,菜就完了。

赛后看了大佬wp

1、用HxD打开最大的文件,注意到有PK,将前面多余的数据删除,爆破

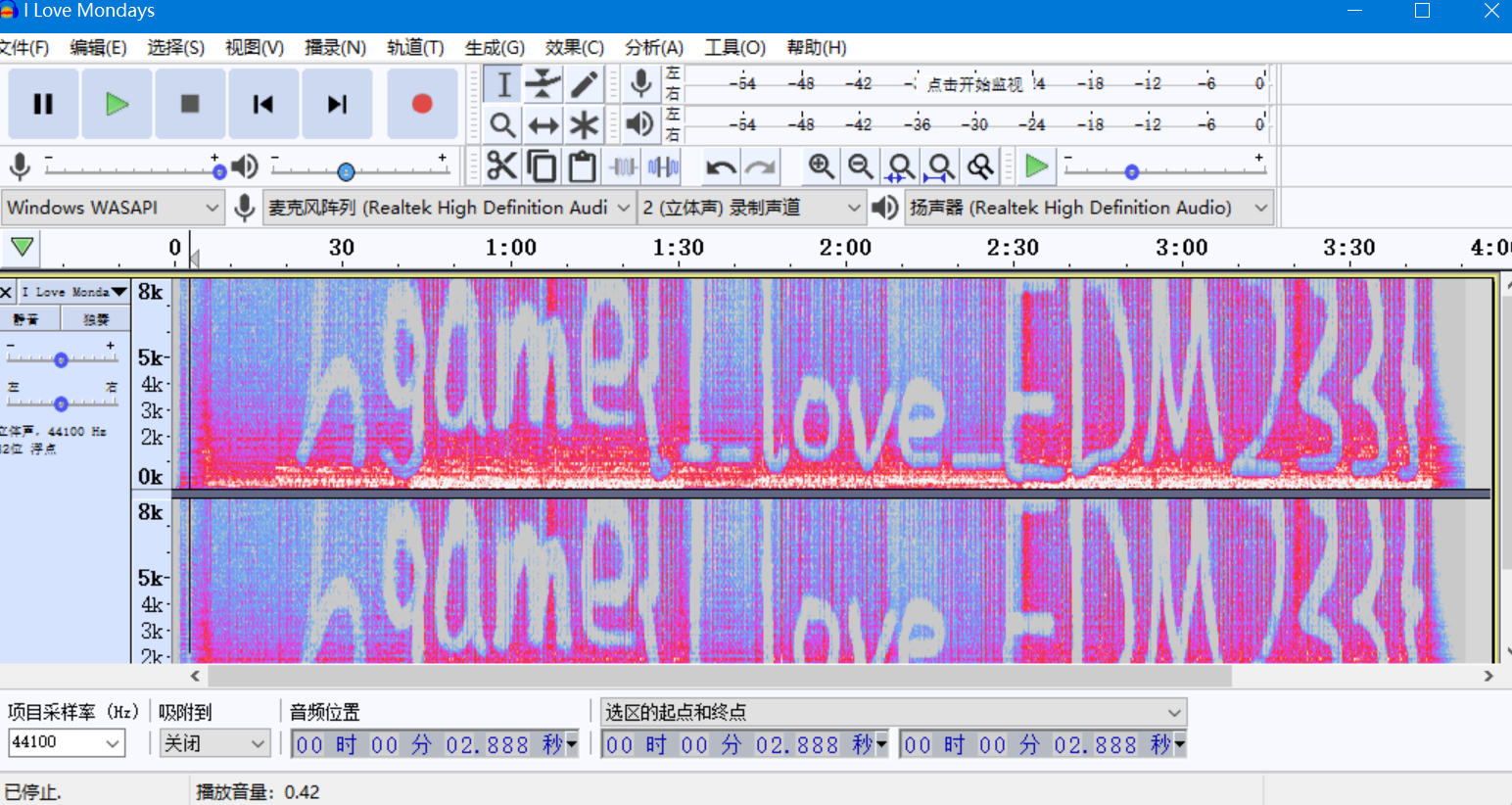

2、用audacity打开mp3,查看频谱图

week2

只做出1道(所见即为假),呜呜

地球上最后的夜晚

1、No password.pdf

下载工具:wbStego,pdf(http://wbstego.wbailer.com),放进工具,得到:Zip Password: OmR#O12#b3b%s*IW

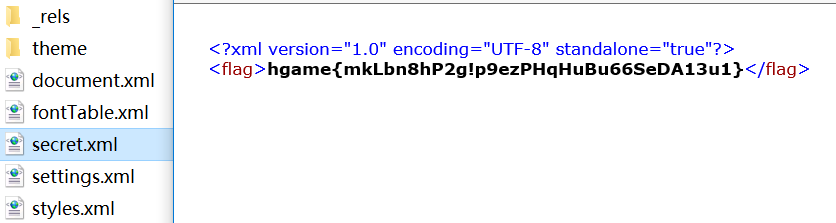

2、Last Evenings on Earth.docx

用HxD打开,发现文件头是PK(504B),果断改为zip

考点:pdf隐写 文件头

Cosmos的午餐

1、参考https://blog.csdn.net/nimasike/article/details/80887436配置好SSL

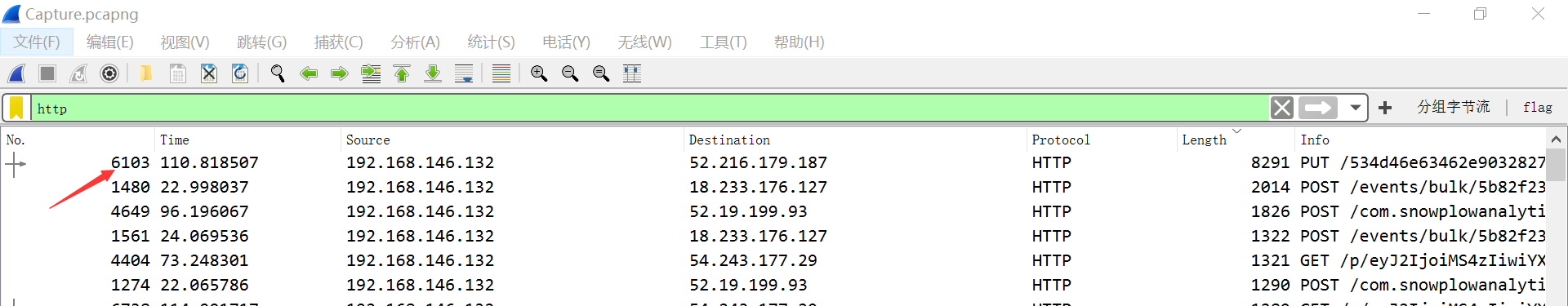

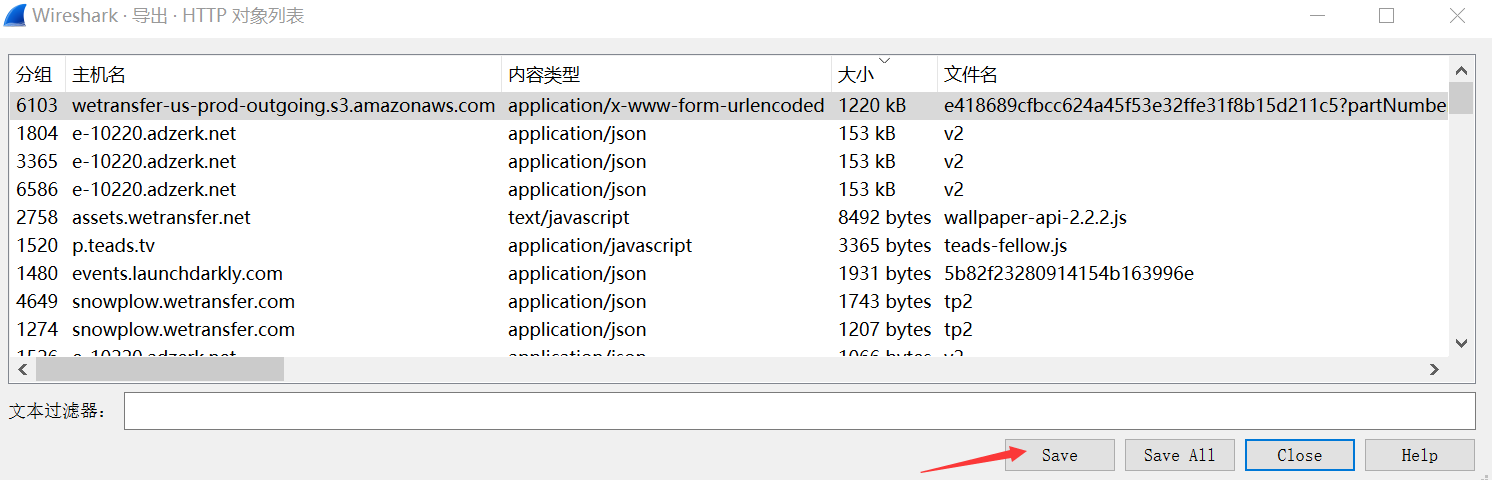

2、文件->导出对象->http,找到最大的文件是6103分组(或者过滤http)

发现PK

直接save最大的一条

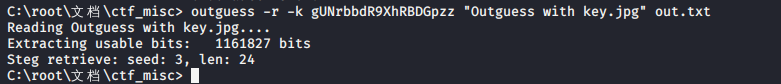

3、解压出来的图片名就提示是outguess隐写(password提示在图片注释)

得到: https://dwz.cn/69rOREdu

4、QR Research扫描二维码.

学到的知识点:http流量解密

week3

只做出三重隐写

三重隐写

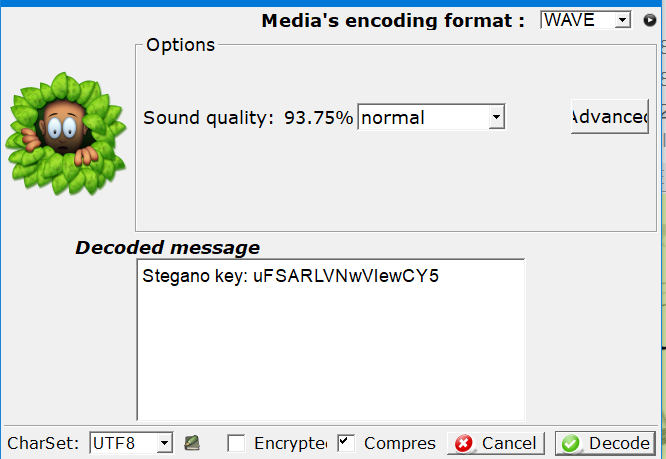

1、You know LSB.wav是音频中的lsb隐写

Stegano key: uFSARLVNwVIewCY5

2、上裏与手抄卷.mp3,用MP3Stego工具

在txt中得到:Zip Password: VvLvmGjpJ75GdJDP

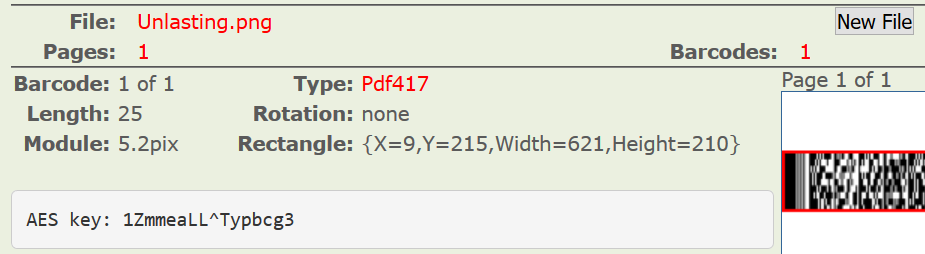

3、Unlasting.mp3,用HxD打开,发现PNG,把前面多余的数据删掉,得到一张条形码(或者分离也可)

扫描条形码,得到:AES key: 1ZmmeaLL^Typbcg3,就是flag.crypto的password。

日常

1、用github上找的盲水印脚本,在图片右下角放大,得到:

VeraCrypt Password is

X0YAlGDuZF\(echCy

X0YAlGDuZF\)echCy就是VeraCrypt加密容器的加密密码

2、对ogg 文件foremost得到一个名为“Container”的文件,用CeraCrypt工具加载得到3个文件:

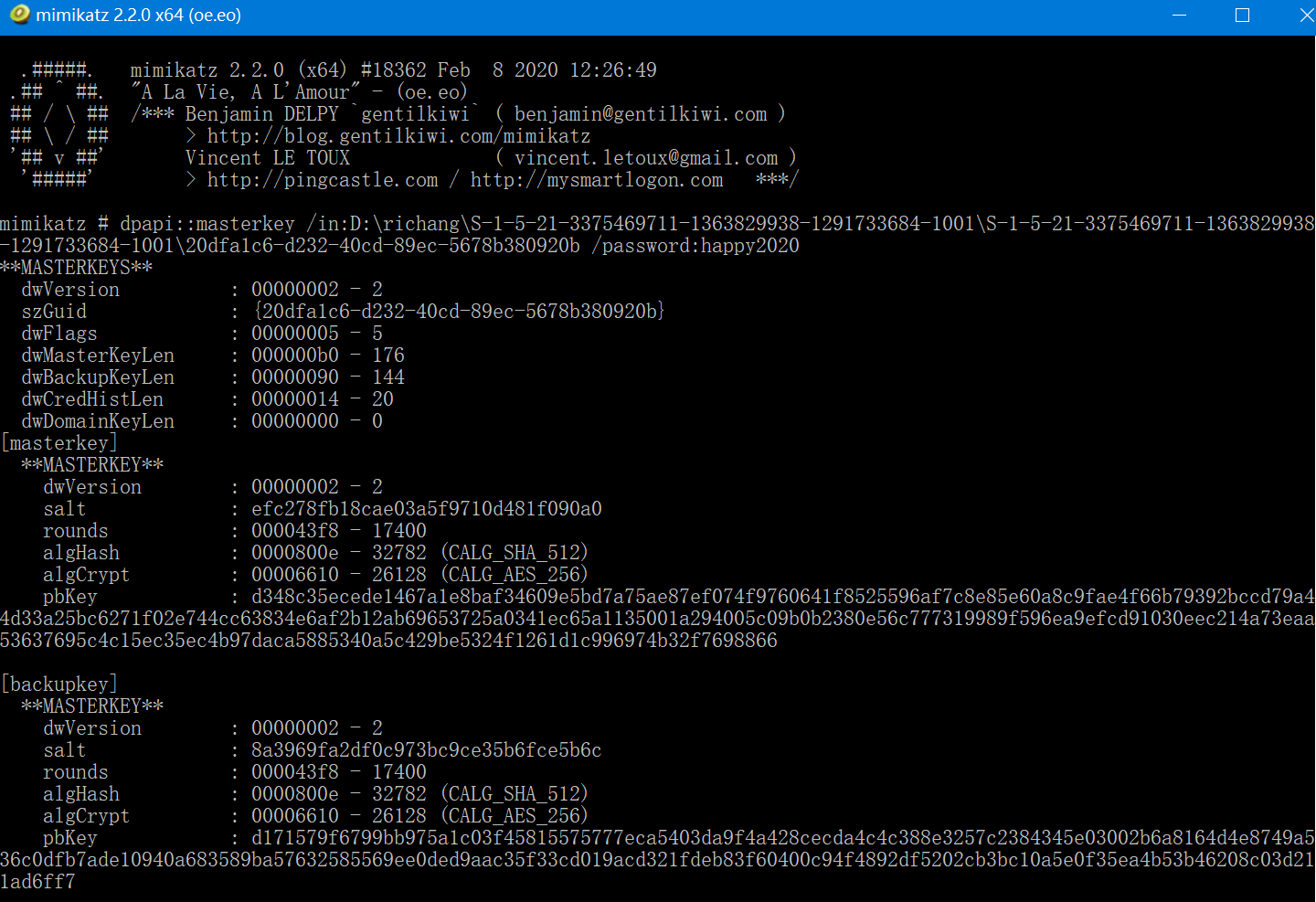

①txt文本中有段md5,得到:happy2020

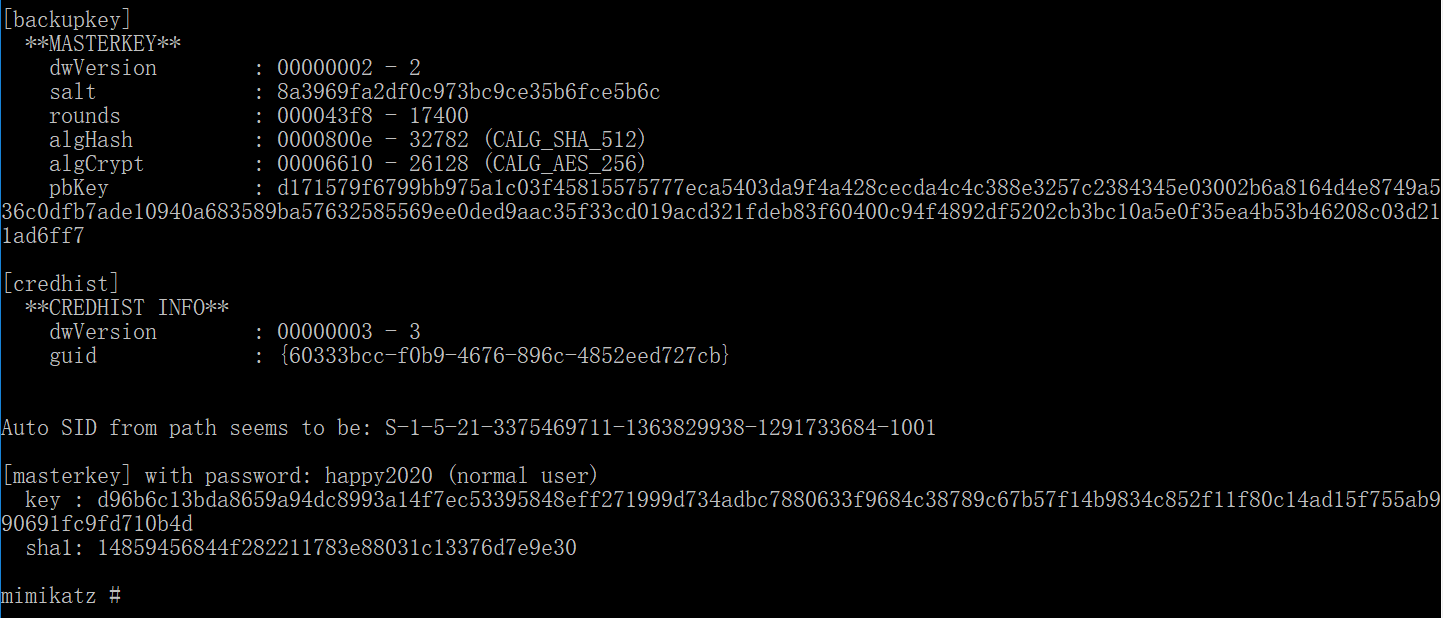

②用mimikatz读取cookie,命令:

dpapi::masterkey /in:D:\richang\S-1-5-21-3375469711-1363829938-1291733684-1001\S-1-5-21-3375469711-1363829938-1291733684-1001\20dfa1c6-d232-40cd-89ec-5678b380920b /password:happy2020

dpapi::chrome /in:B:\Cookies /masterkey:d96b6c13bda8659a94dc8993a14f7ec53395848eff271999d734adbc7880633f9684 c38789c67b57f14b9834c852f11f80c14ad15f755ab990691fc9fd710b4d

学到的点:用CeraCtypt提取加密Container、利用mimikatz读取Cookie

美人鲸

docker pull zhouweitong/hgame2020-misc:week3

浙公网安备 33010602011771号

浙公网安备 33010602011771号