burpsuite之入门篇(二) 之娱乐密码爆破

来做点有趣的事情吧~登录爆破~

我来想想这个怎么编排~用之前搭建的蜜罐来做演示吧,来熟悉burpsuite的一些基础功能

第一步:

开启代理后,打开burpsuite打开蜜罐诱导页面:(其他登录页面也可以代替,请不要恶意攻击别人家服务器,警察叔叔会找你的)

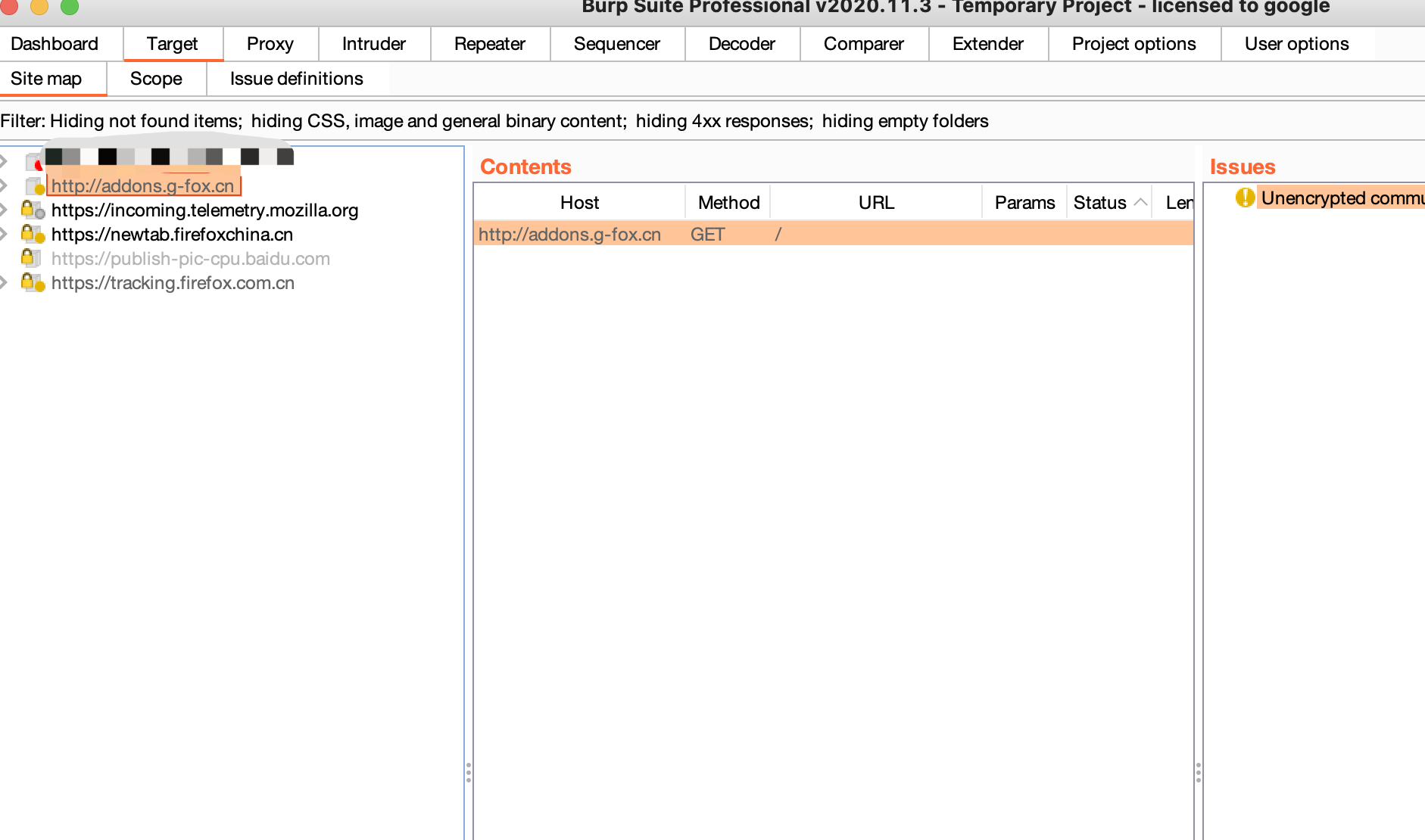

然后burpsuite页面的【target】 【site map】页面看到抓包记录

今天想说的不是跟其他抓包软件一样的抓包功能,是burpsuite有意思的地方;

第二步:

使用proxy功能

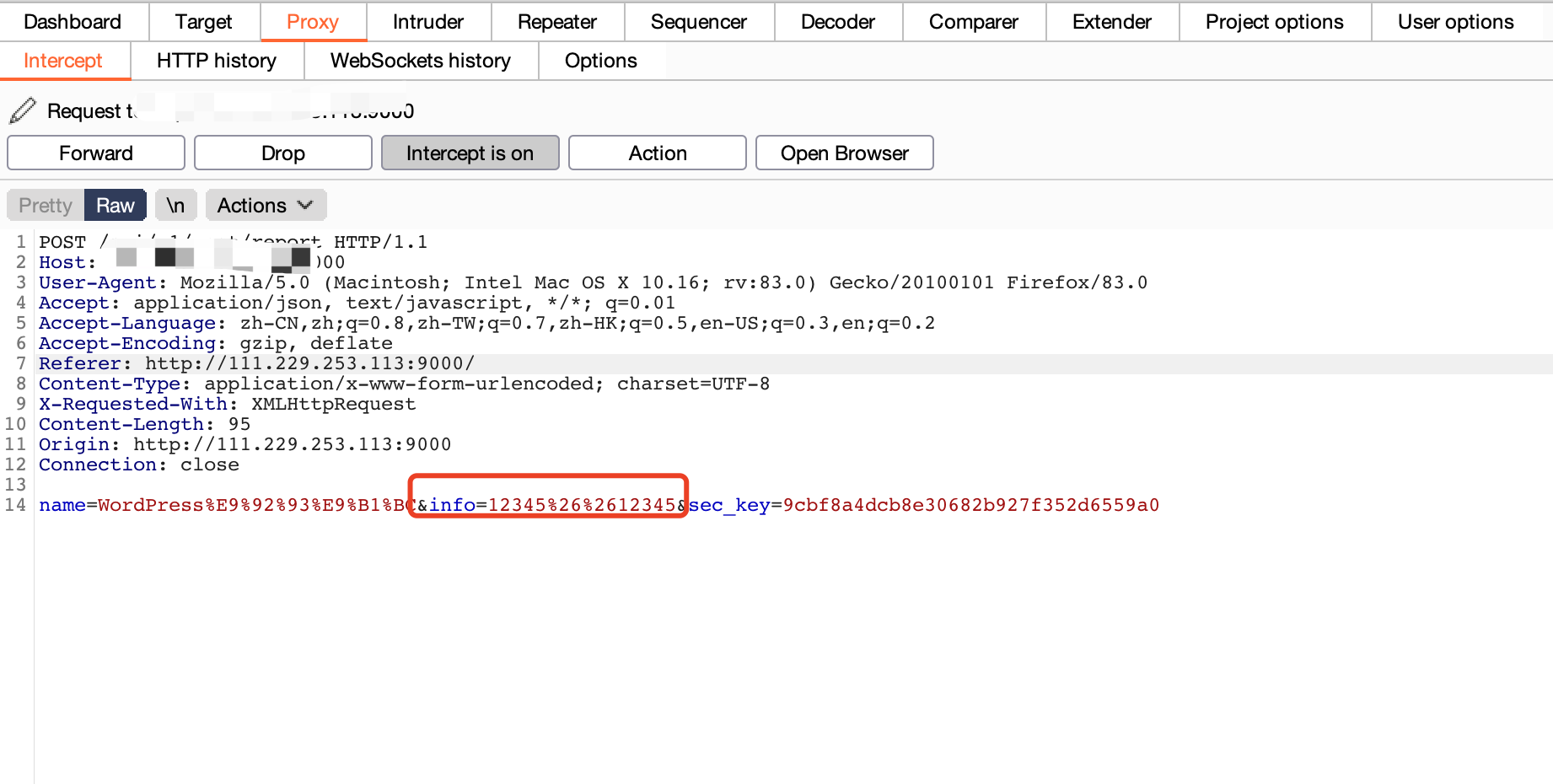

- 打开【proxy】->【intercept】

- 点击【intercept is off】,开启拦截

- 浏览器蜜罐诱导页面输入账号密码,然后在burpsuite中可以看到,已经拦截了这个登录请求,可以清晰的看到参数中输入的账号密码

- 右键菜单,选择【send to intruder】

- 顶部【intruder】图标亮,点击顶部【intruder】

第三步:

使用【intruder】

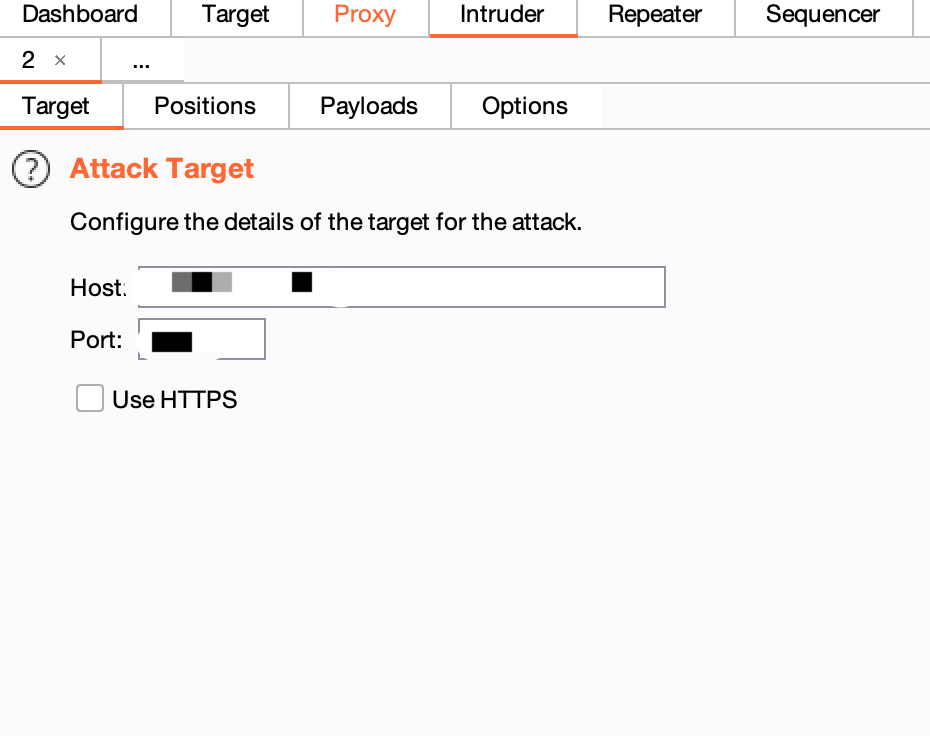

- 进入【intruder】后,发现有四个横向菜单栏

- target--确认攻击的地址以及端口

- positions

- payloads

- options

下面分别介绍操作

1. target

确认攻击目标ip,端口

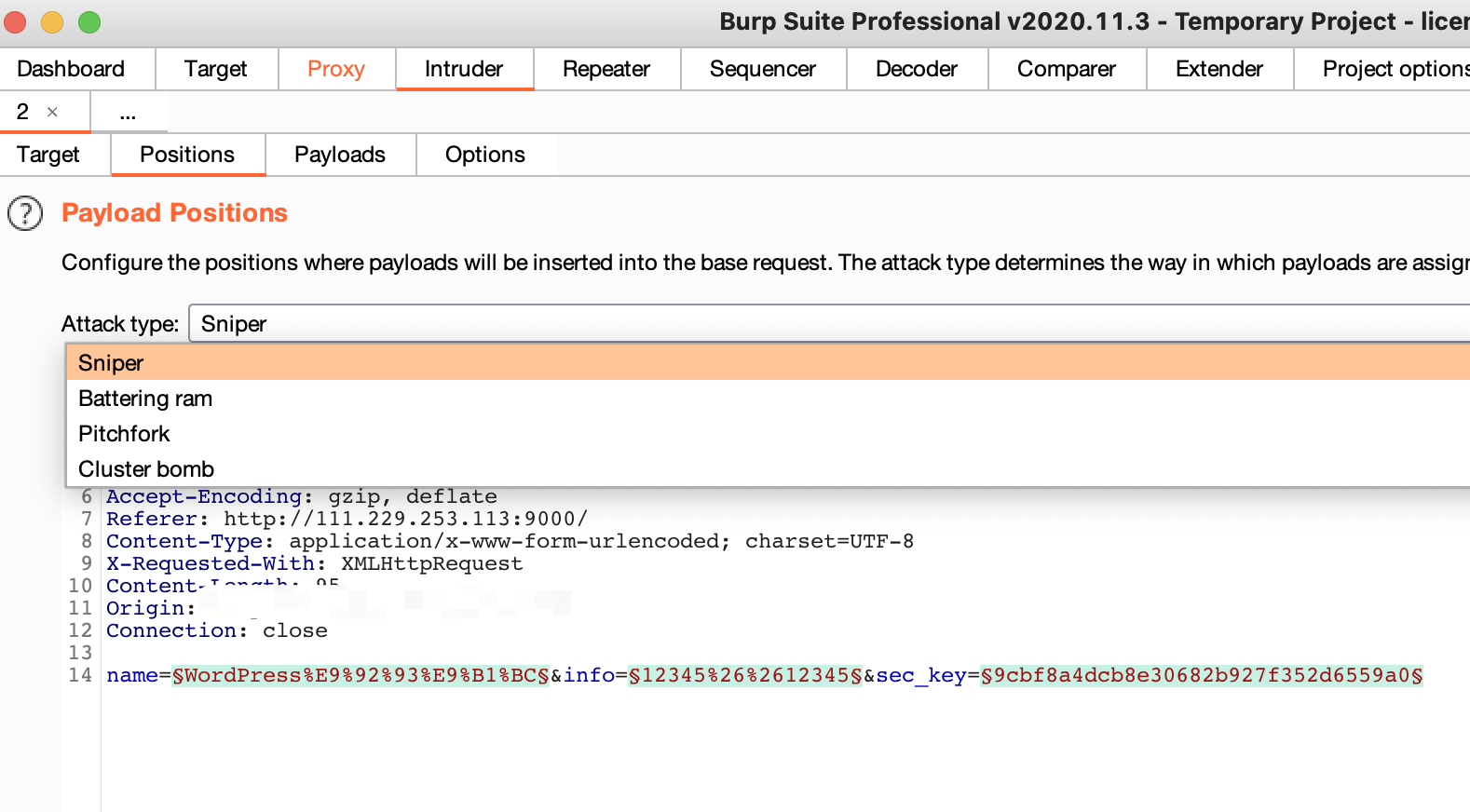

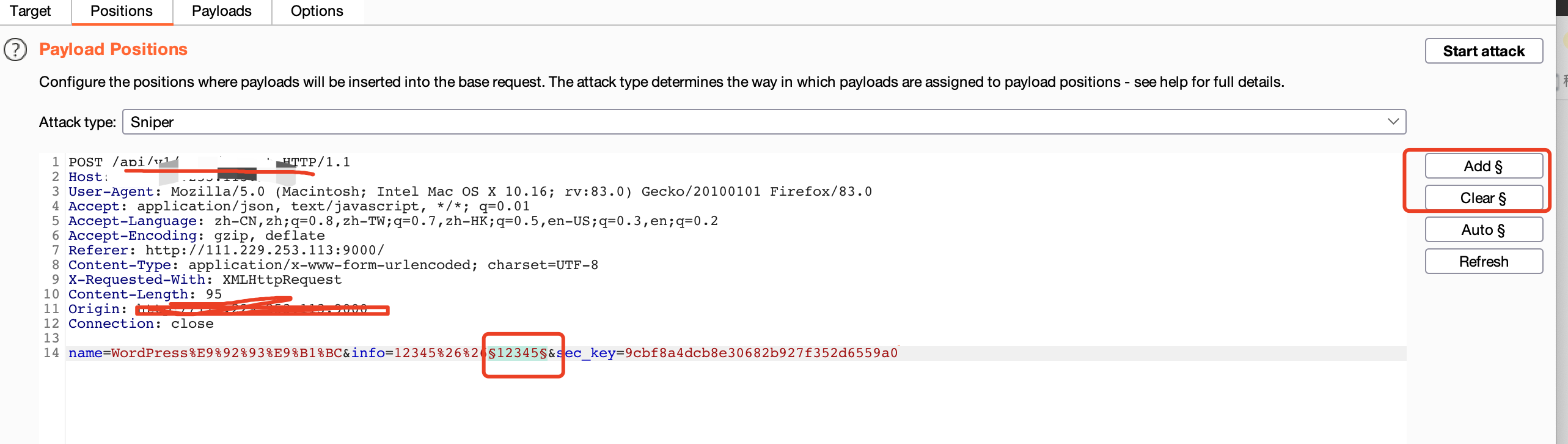

2. positions

下有4个攻击模式, 以狙击模式(第一种)演示

上图能发现,参数部分被$xxxx$格式包围,我们需要去掉不需要的参数,加上需要的参数;不需要的参数是name,sec_key,需要的参数info需要拆分账户以及密码,此时需要先点击右侧的【clear $】,然后密码部分点击【add $】,如下图

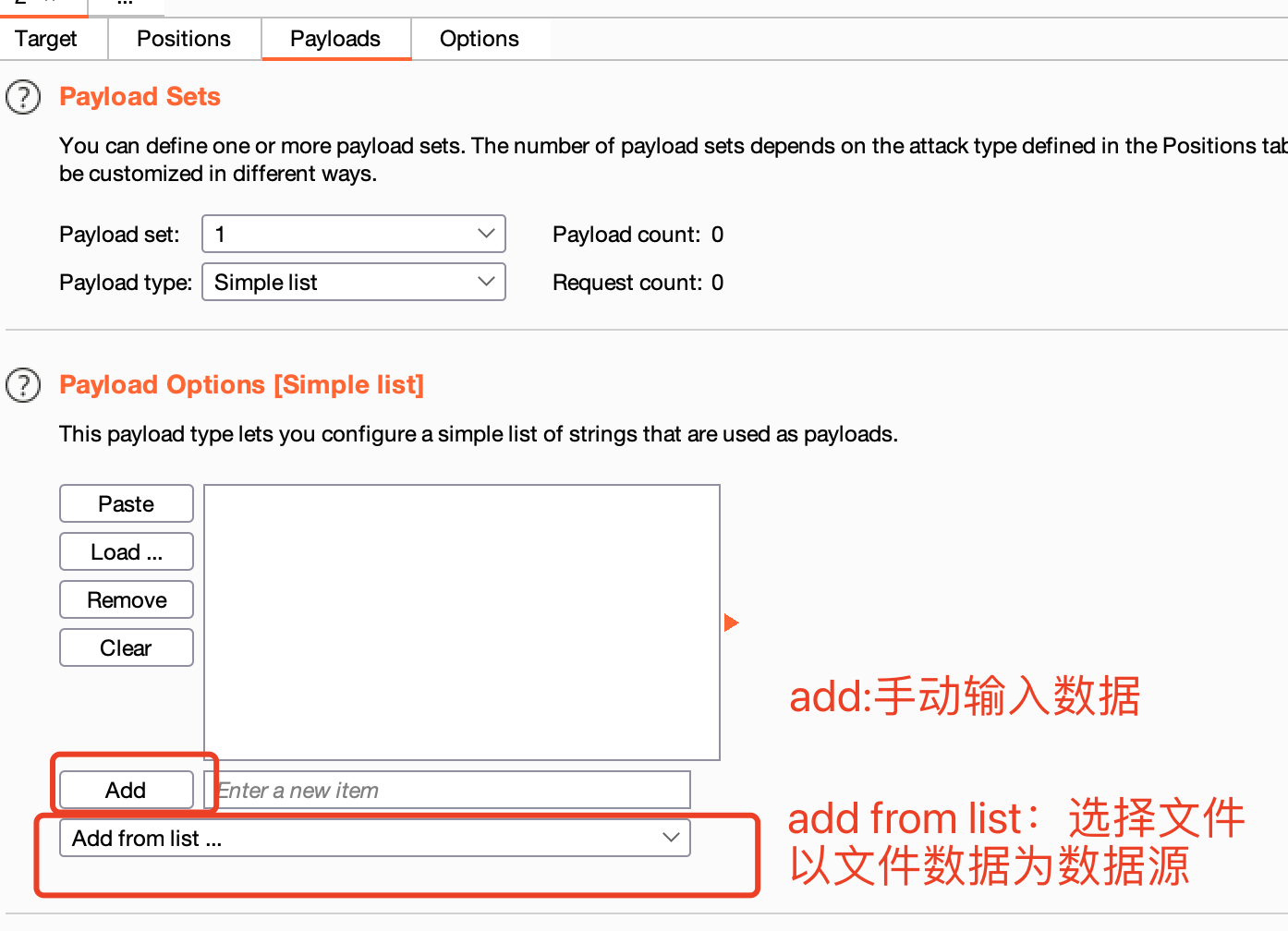

3. payloads部分

添加爆破的数据源,可以手动添加,也可以从文件中选择,如下图

演示以手动演示,输入几个密码后,切换到【options】

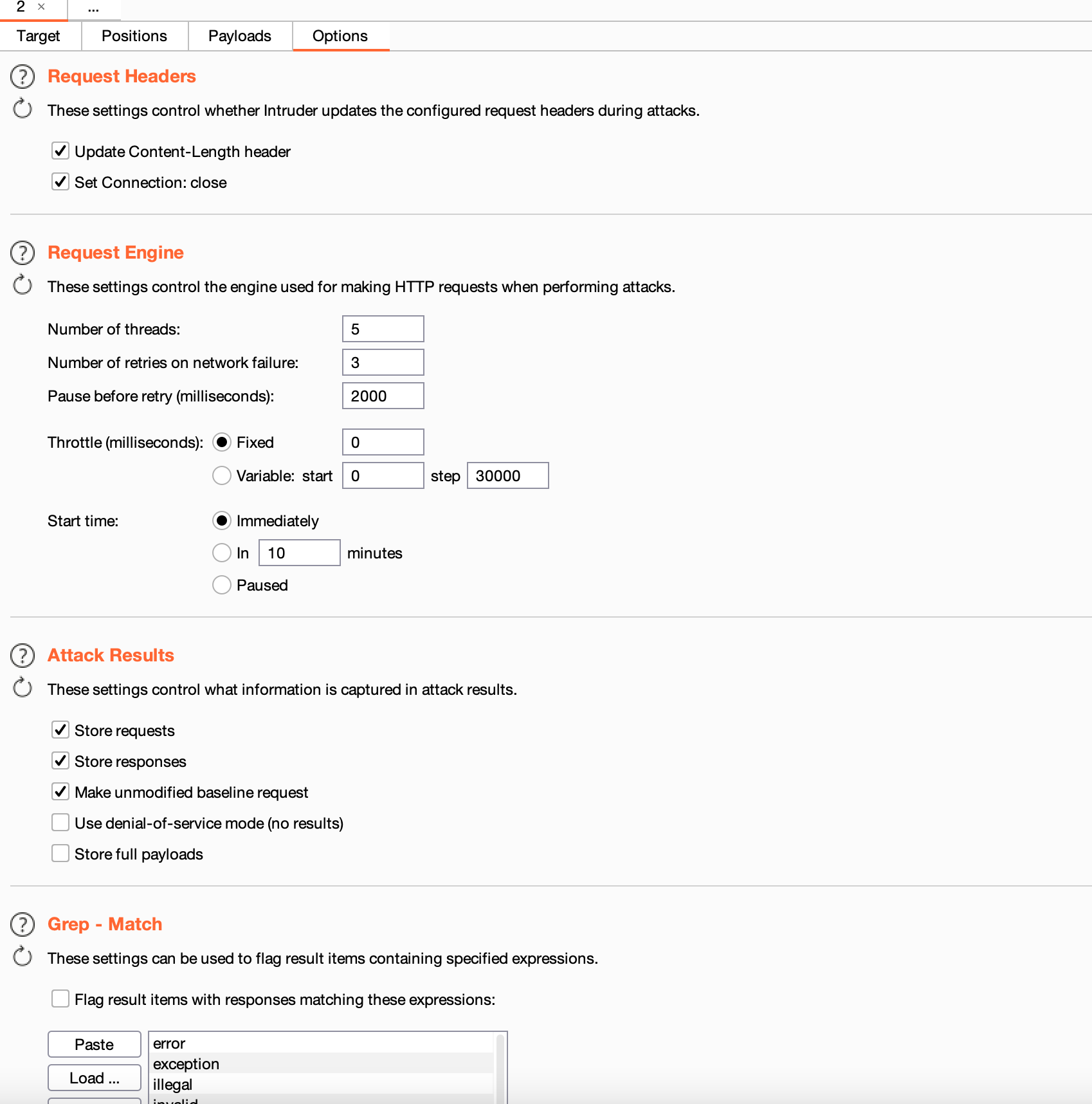

4. options

是一些额外的配置,一般可以默认,这里我们默认好了

最后一步:

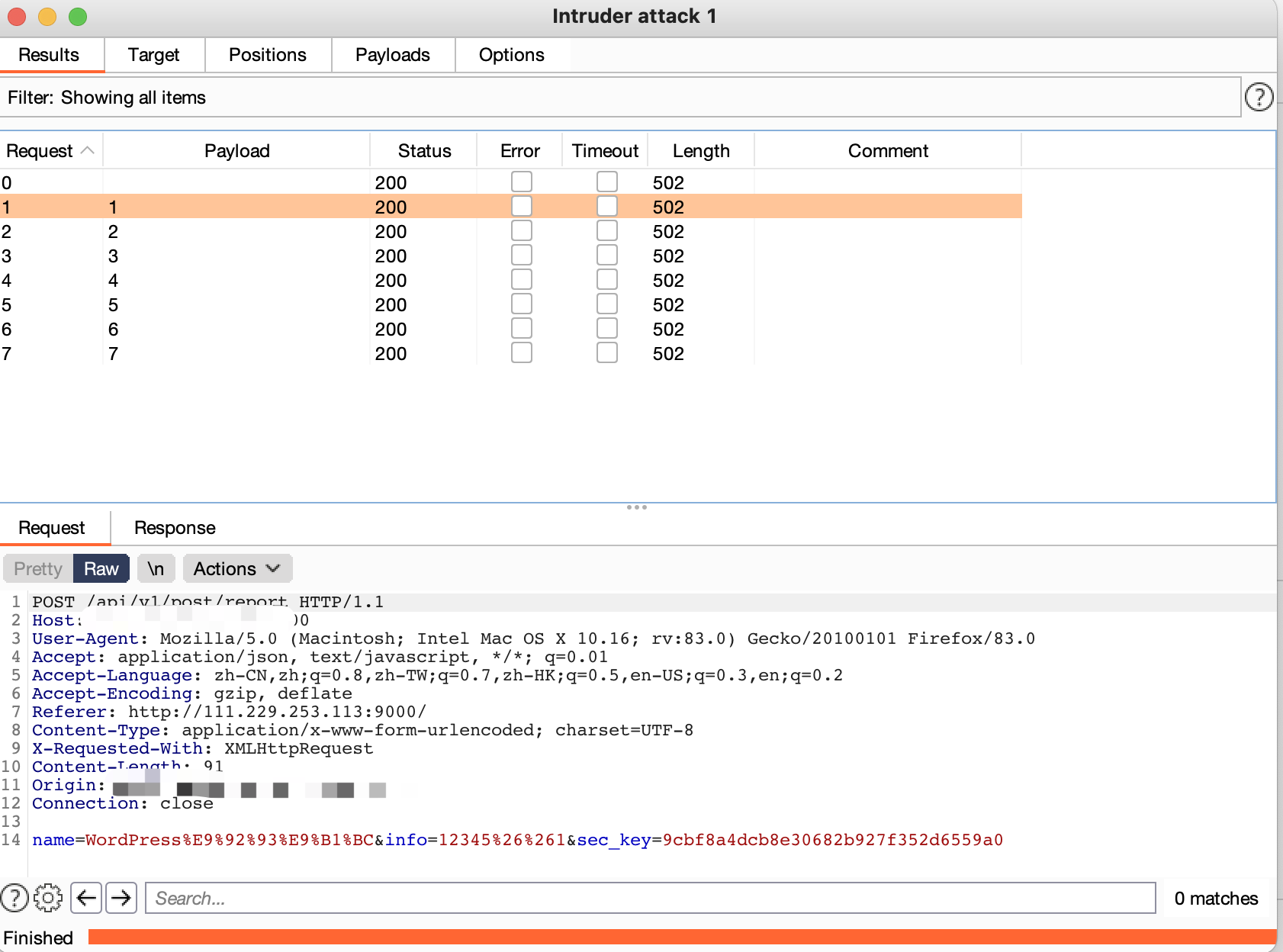

点击options页面的【start attack】,可以看到跳出结果页面,payload部分输入的密码替换了原来的12345;

当然蜜罐是没有正确的密码的,所以爆破也没用,但是高频可能会把服务器打挂,量力而行;如果爆破的密码中了,那么可以从results中看到与其他结果不同的length

仅供娱乐~~不要作恶~~

浙公网安备 33010602011771号

浙公网安备 33010602011771号