木马攻击实验

木马是隐藏在正常程序中的具有特殊功能恶意代码,是具备破坏,删除和修改文件,发送密码,记录键盘,实施Dos攻击甚至完全可能告知计算机等特殊功能的后门程序。它隐藏在目标计算机里,可以随计算机自动启动并在某一端口监听来自控制端的控制信息。

1、木马的传统连接技术

一般木马都采用C/S(client/server,即服务器/客户端)运行模式,因此它分为两部分,即客户端和服务器端木马程序。其原理是,当服务器端程序在目标计算机上被执行后,一般会打开一个默认的端口进行监听,当客户端向服务器端主动提出连接请求,服务器端的木马程序就会自动运行,来应答客户端的请求,从而建立连接。第一代和第二代木马就采用这种方式。

2、木马的反弹端口技术

随着防火墙技术的发展,它可有效拦截从外部主动发起的连接的木马程序。但防火墙对内部发起的连接请求则认为是正常连接,第三代第四代木马就是利用这个缺点,其服务器端程序主动发起对外连接请求,再通过某些方式连接到木马的客户端,就是说“反弹式”木马是服务器端主动发起连接请求,而客户端是被动的连接。

3、线程插入技术

我们知道,一个应用程序在运行之后,都会在系统之中产生一个进程,同时,每个进程分别对应了一个不同的进程标识符。系统会分配一个虚拟的内存空间地址段给这个进程,一切相关的程序操作,都会在这个虚拟的空间中进行。一般情况下,线程之间是相互独立的,当一个线程发生错误的时候,并不一定会导致整个进程的崩溃。“线程插入”技术就是利用线程之间运行的相对独立性,使木马完全地融进了系统那个内核。系统运行时会有很多的进程,而每个进程又有许多的线程,这就导致了查杀利用“线程插入”技术木马程序的难度。

冰河木马植入与控制

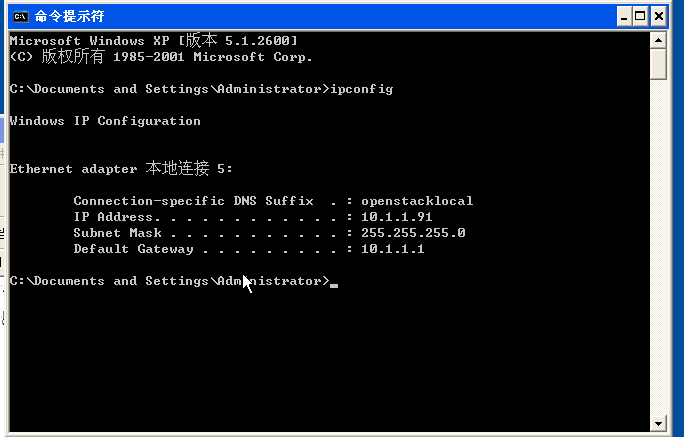

分别进入虚拟机中PC1与PC2系统。在PC1中安装服务器端,在PC2中安装客户端。

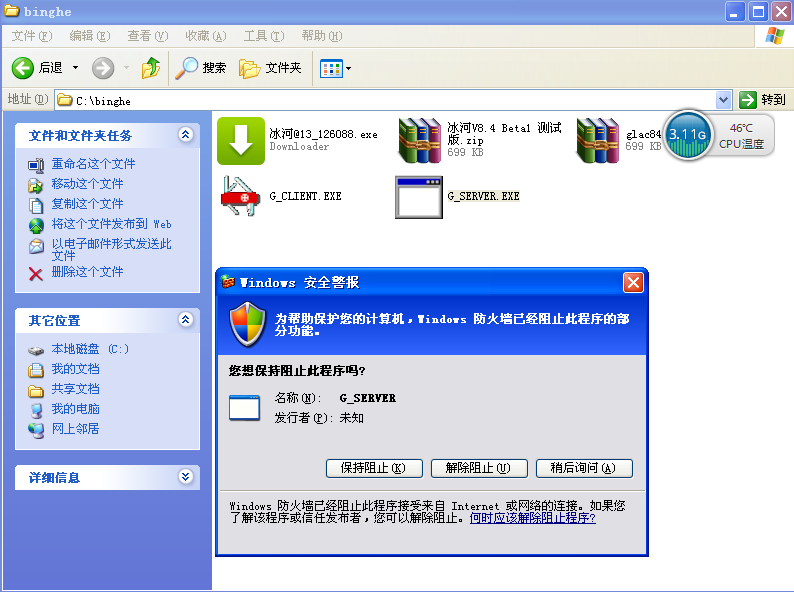

(1)服务器端。打开C:\tool\“木马攻击实验”文件夹,在“冰河”文件存储目录下,双击G_SERVER。G_Server是木马的服务器端,即用来植入目标主机的程序。此时,会弹出“Windows安全警报”窗口如图1,点击“解除阻止”,木马的服务器端便开始启动。(如果防火墙已关闭会直接运行不会弹窗)

图1 Windows安全警报窗口

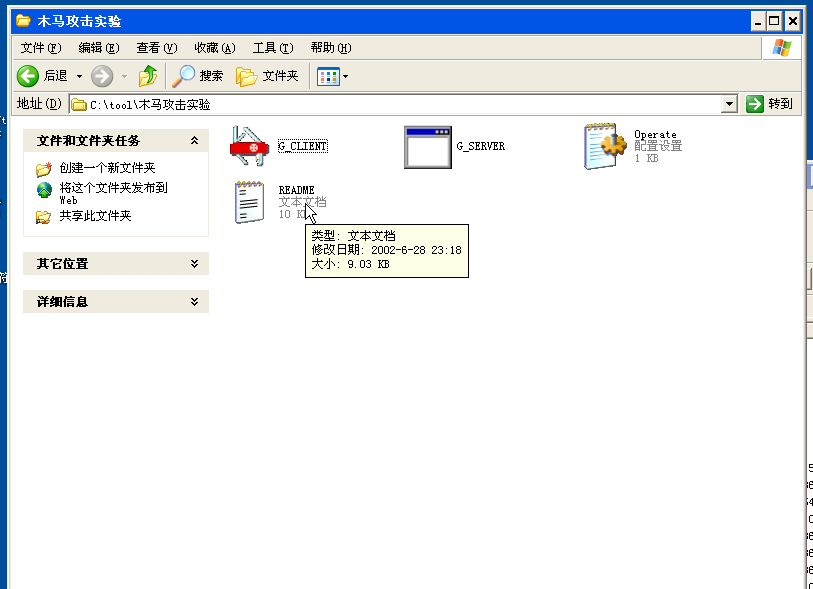

(2)客户端。打开C:\tool\“木马攻击实验”文件夹,在“冰河”文件存储目录下,双击G_CLIENT。G_Client是木马的客户端,即木马的控制端。

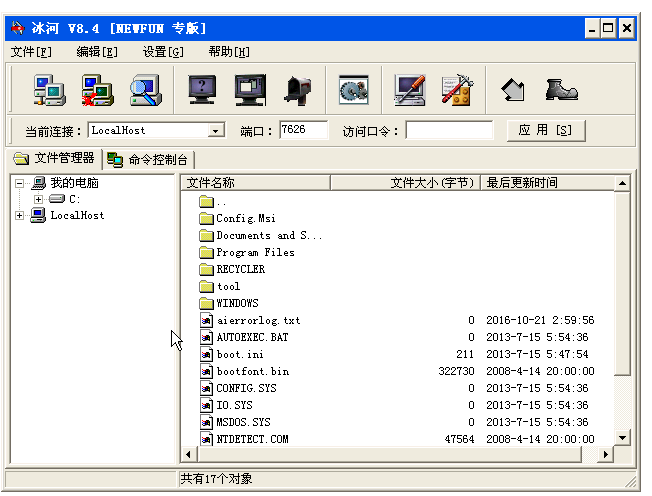

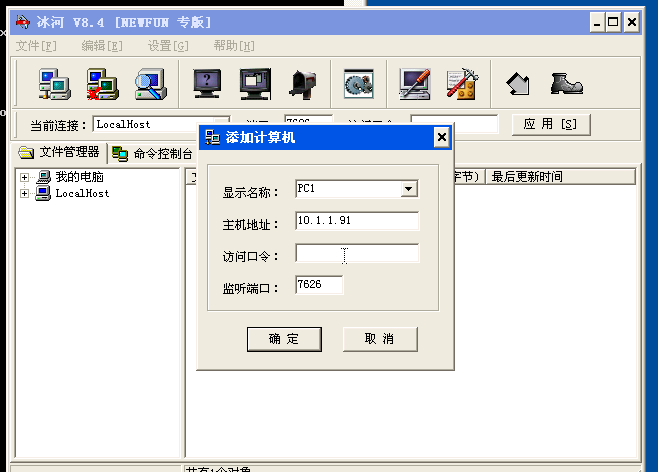

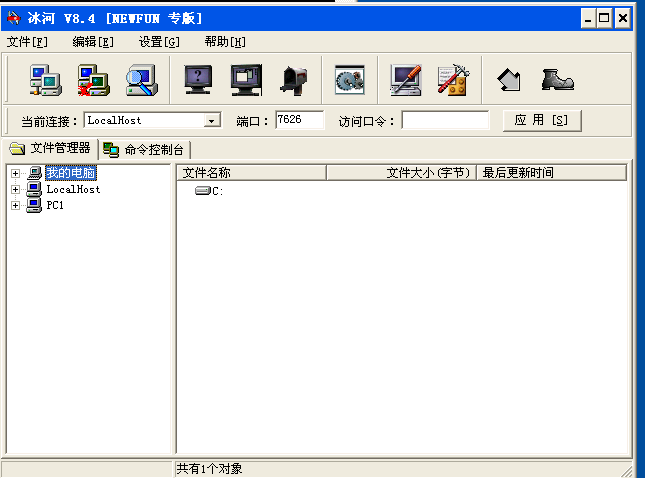

(3)添加主机。

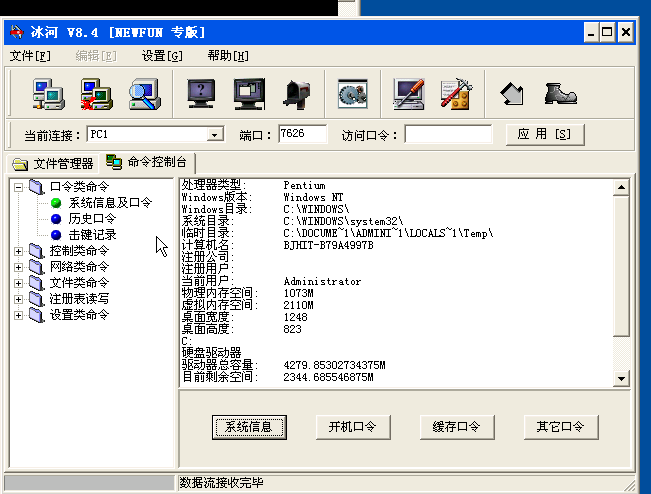

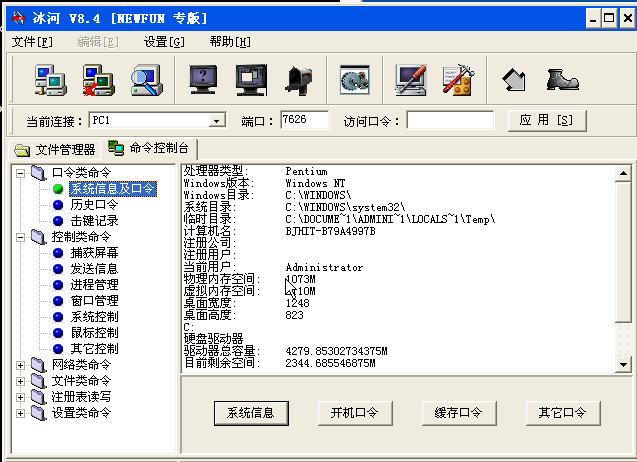

命令控制台命令的使用方法

(1)口令类命令:

(2)控制类命令

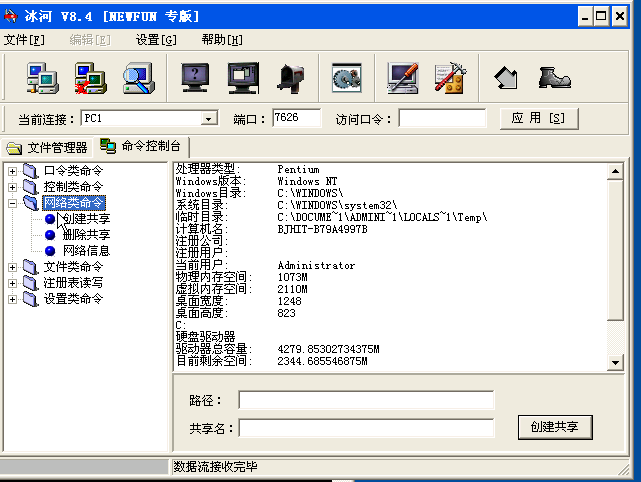

(3)网络类命令

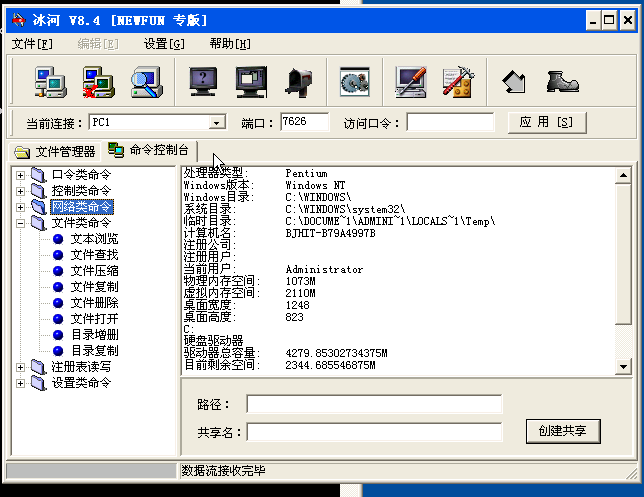

(4)文件类命令

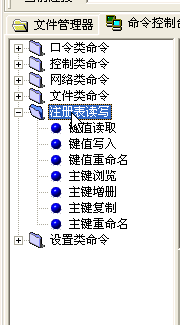

(5)注册表读写

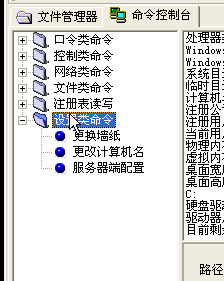

(4)设置类命令

删除冰河木马

删除冰河木马主要有以下几种方法:

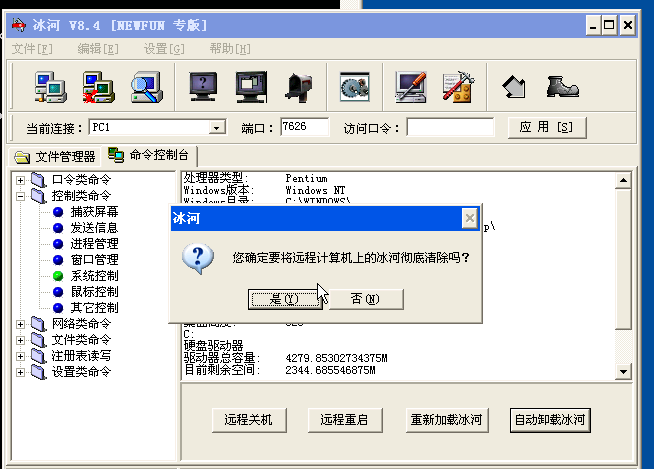

(1)客户端的自动卸载功能

点击“控制类命令”前面的“+”,点击“系统控制”可看到“自动卸载冰河”按钮并点击,在弹出的窗口里面点击“是”,则可以卸载远程主机上的木马如图,自动卸载冰河木马。

(2)手动卸载

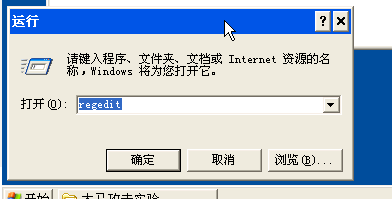

在实际情况中木马客户端不可能为木马服务器端自动卸载木马,我们在发现计算机有异常情况时(如经常自动重启,密码信息泄露时),就应该怀疑是否已经中了木马,这时我们应该查看注册表,此处操作在PC1中进行,在“开始”→“运行”里面输入“regedit”,打开Windows注册表编辑器如图

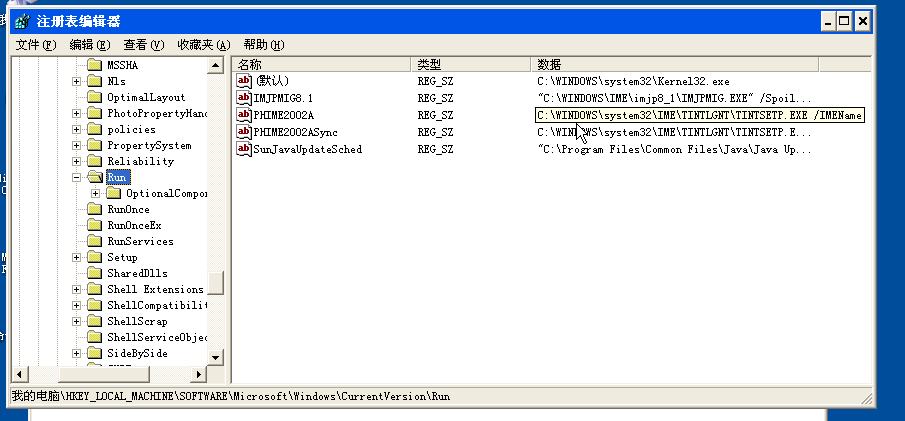

依次打开一下目录

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

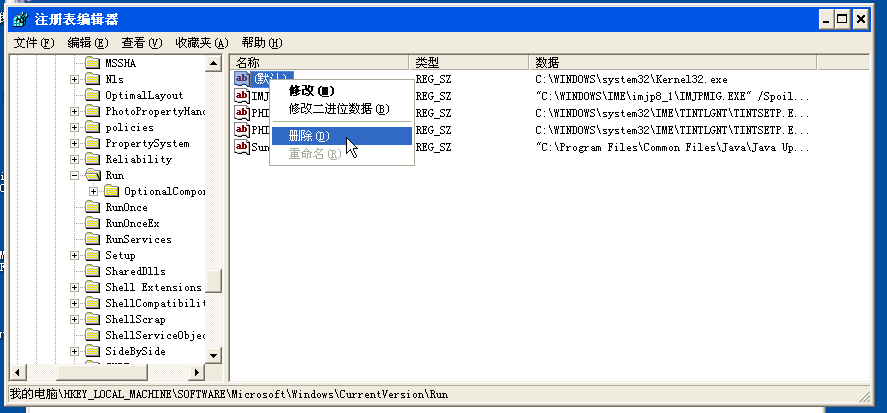

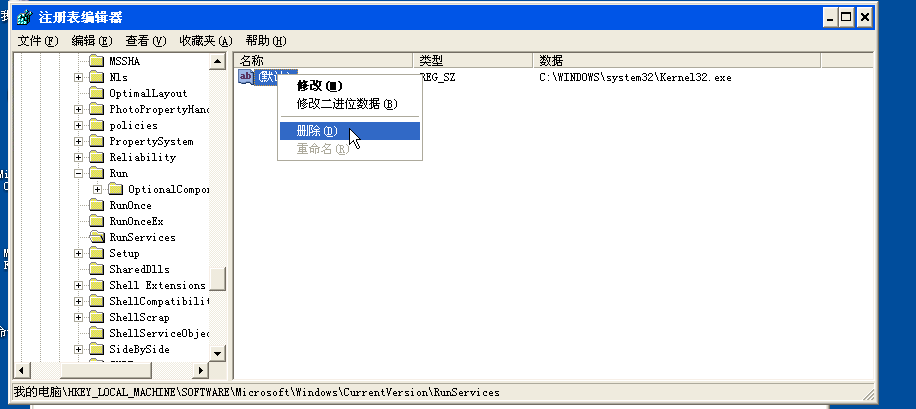

在目录中发现了一个默认的键值C:\WINNT\System32\kernel32.exe,这就是“冰河”密码在注册表中加入的键值,选中它,右键,点击删除,即可把它删除冰河木马的。

然后依次打开目录

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Runservices

在目录中也发现了一个默认的键值C:\WINNT\System32\kernel32.exe,这也是“冰河”木马在注册表中加入的键值。

上面两个注册表的子键目录Run和Runservices中存放的键值是系统启动时自动启动的程序,一般病毒程序,木马程序,后门程序等都放在这些子键目录下,所以要经常检查这些子键目录下的程序,如果有不明程序,要着重进行分析。

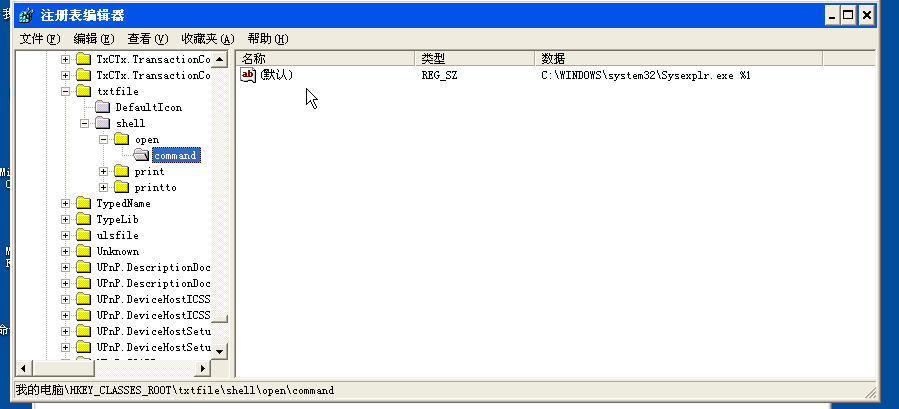

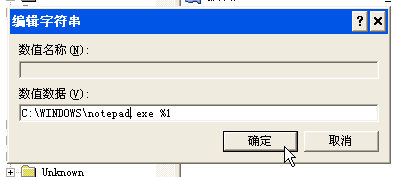

修改文件关联也是木马常用的手段,“冰河”木马将txt文件的缺省打开方式由notepad.exe改为木马的启动程序,除此之外,html、exe、zip、com等文件也都是木马的目标,所以,在最后需要回复注册表中的txt文件关联功能。

方法是找到注册表的HKEY_CLASSES_ROOT\txtfile\Shell\open\command下的默认值,选中“(默认)”,单击鼠标右键,选择修改如图编辑字符

浙公网安备 33010602011771号

浙公网安备 33010602011771号