TCP/IP中的RST劫持

零:基础流程

0,用伪造的数据包,接管受害者和目标主机的连接

1,非常有用在一次性密码连接中(one-time password connection)

2,攻击者和受害者需在同一网段

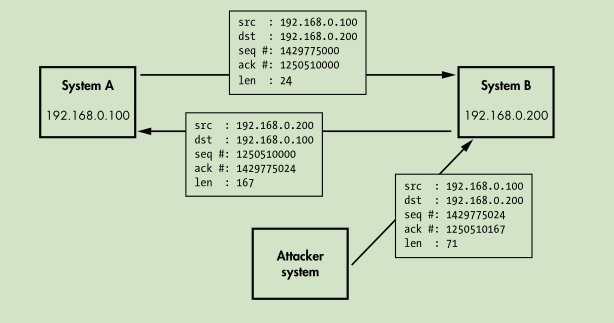

3,获取ack序号是关键,原理如下图所示

4,持续性劫持,伪造的数据不一定需要RST,因为目标主机收到伪造的包后,将会增加序列号(seq number),当受害者收到这个包后,受害者发现序列号发生了改变而忽视这个包,同理,反过来当受害者发送数据包时,目标主机发现序列号不对,也会忽视这个包。

浙公网安备 33010602011771号

浙公网安备 33010602011771号