学号20212903王钧 2021-2022-2 《网络攻防实践》第一周作业

学号20212903王钧 2021-2022-2 《网络攻防实践》第一周作业

一、学习总结

1 VM上操作系统的网络连接方式

-

桥接方式(Brige):将主机网卡与虚拟机虚拟的网卡利用虚拟网桥进行通信。在桥接的作用下,类似于把物理主机虚拟为一个交换机,所有桥接设置的虚拟机连接到这个交换机的一个接口上,物理主机也同样插在这个交换机当中,所以所有桥接下的网卡与网卡都是交换模式的,相互可以访问而不干扰。

-

网络地址转换方式(NAT):在NAT模式中,主机网卡直接与虚拟NAT设备相连,然后虚拟NAT设备与虚拟DHCP服务器一起连接在虚拟交换机VMnet8上,这样就实现了虚拟机联网。

-

主机方式(Host-Only):Host-Only模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。要使得虚拟机能联网,可以将主机网卡共享给VMware Network Adapter VMnet1网卡,从而达到虚拟机联网的目的。

2 结构组成

-

靶机:作为攻击目标的主机,包含系统和应用程序安全漏洞

-

攻击机:作为发起网络攻击的主机,包含一些专用的攻击软件

-

蜜网网关(HoneyWall):作为透明网关的攻击行为捕获与分析平台(攻击检测、分析与防御平台)

HoneyWall蜜网网关以桥接模式部署,拥有三个网络接口,其中eth0连接外网、eth1连接蜜网,这两个接口以桥接模式连接,不需要设置IP地址;eth2是管理接口,连接内部管理监控网络,使我们能远程对蜜网网关进行控制、对捕获的数据作进一步分析

SEED(SEcurity Education):是一个由美国纽约雪城大学开发的信息安全教育实验环境

3.VM整体网络架构

二、攻防环境搭建详细过程

1、VM网络设置

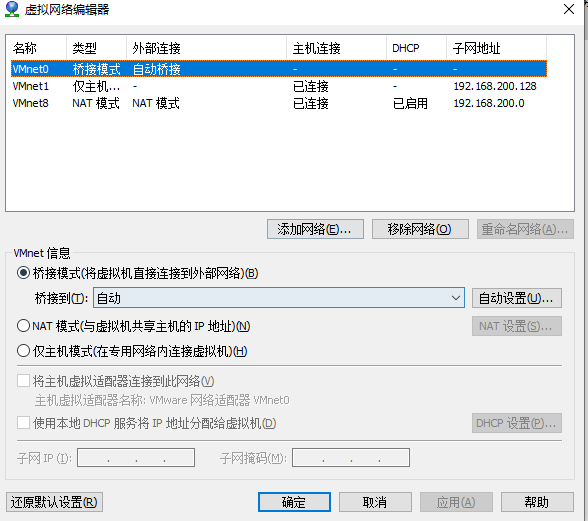

首先打开VMware中的虚拟网络编辑器,依次设置VMnet0、VMnet1和VMnet8

1.1设置VMnet0

VMnet0设置为桥接模式

1.2设置VMnet1

VMnet1设置为仅主机模式,同时将DHCP服务关闭

设置子网IP为192.168.200.128,子网掩码为255.255.255.128

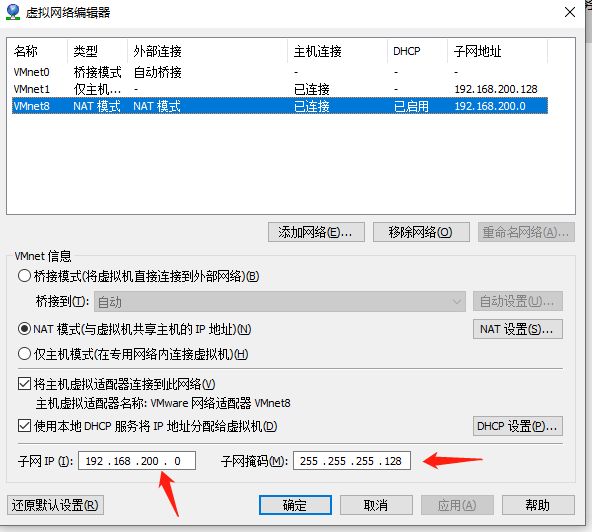

1.3设置VMnet8

VMnet8选择NAT模式,开启DHCP服务

设置子网IP为192.168.200.0,子网掩码为255.255.255.128

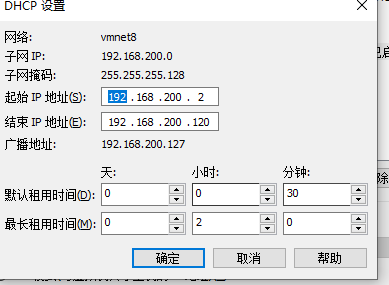

设置VMnet8的DHCP

将其起始IP地址改为192.168.200.2,结束IP地址改为192.168.200.120

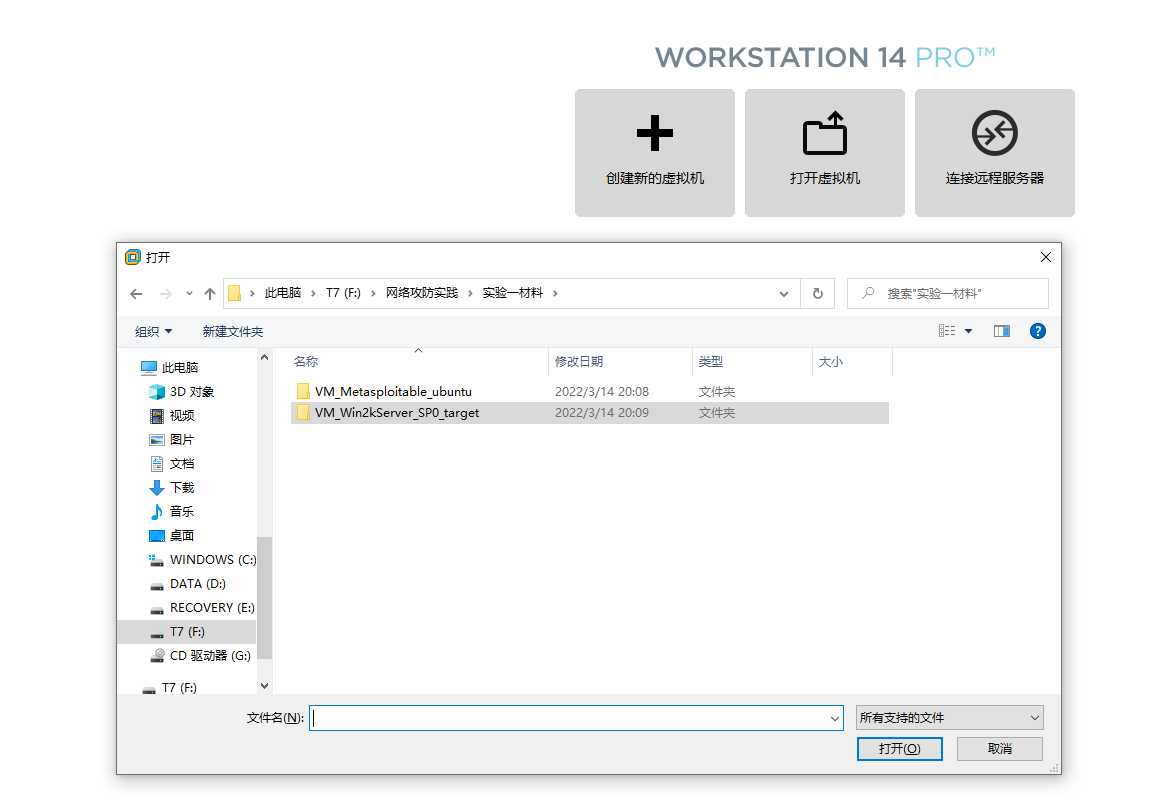

2、靶机虚拟机的安装与导入

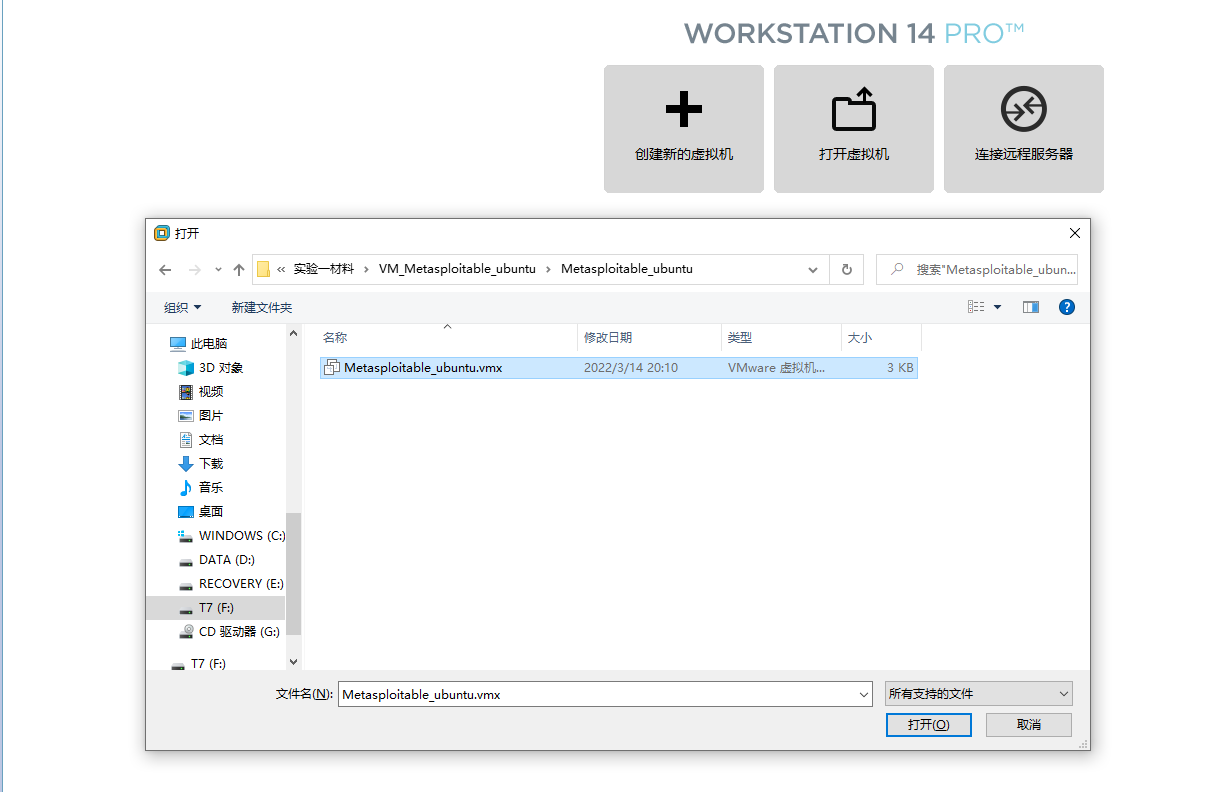

2.1 Metasploitable_ubuntu虚拟机导入

该虚拟机老师已提供文件,直接导入相关vmx文件即可

点击打开虚拟机

寻找到文件中Metasploitable_ubuntu.vmx文件,并点击打开

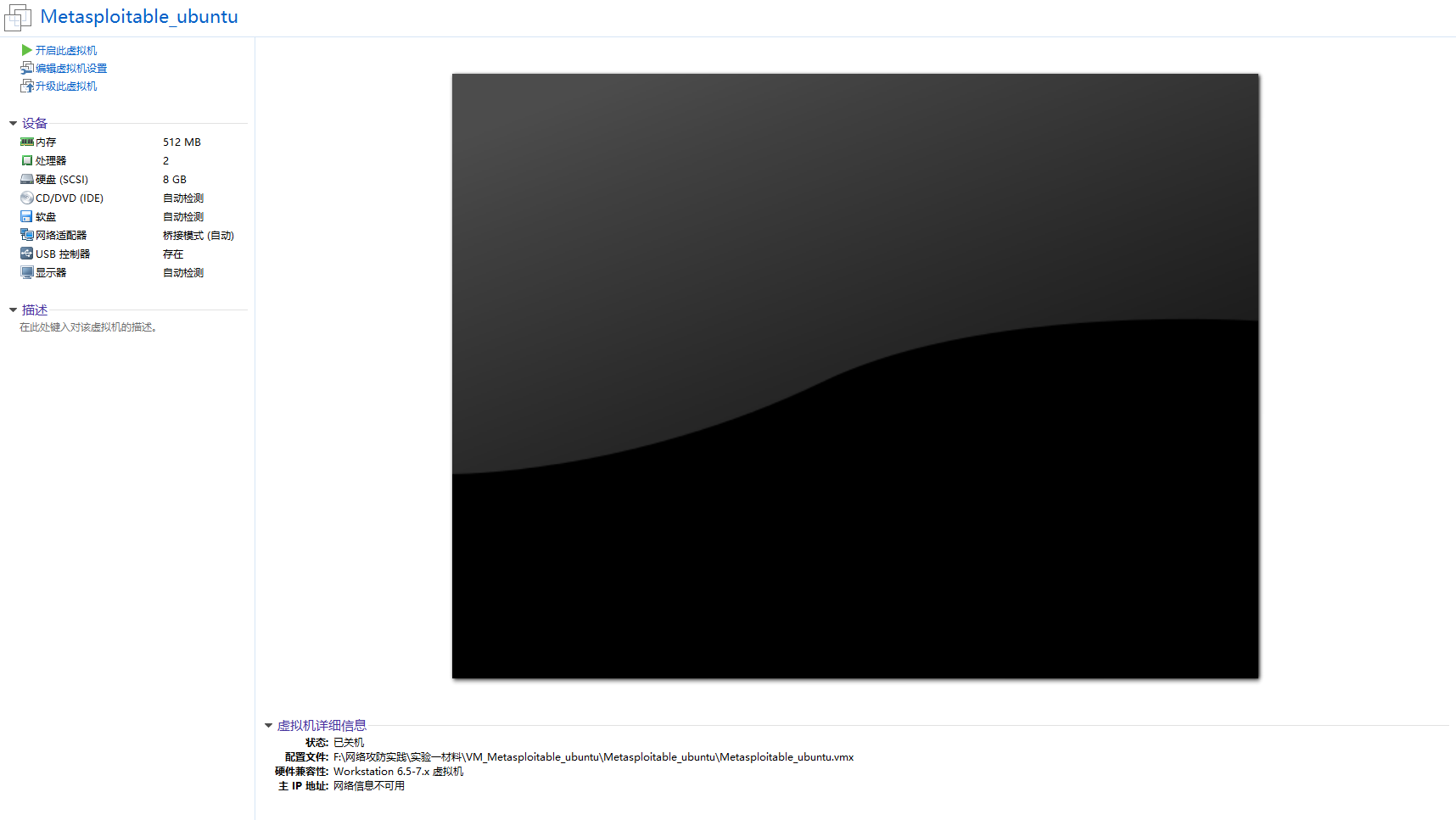

成功导入虚拟机

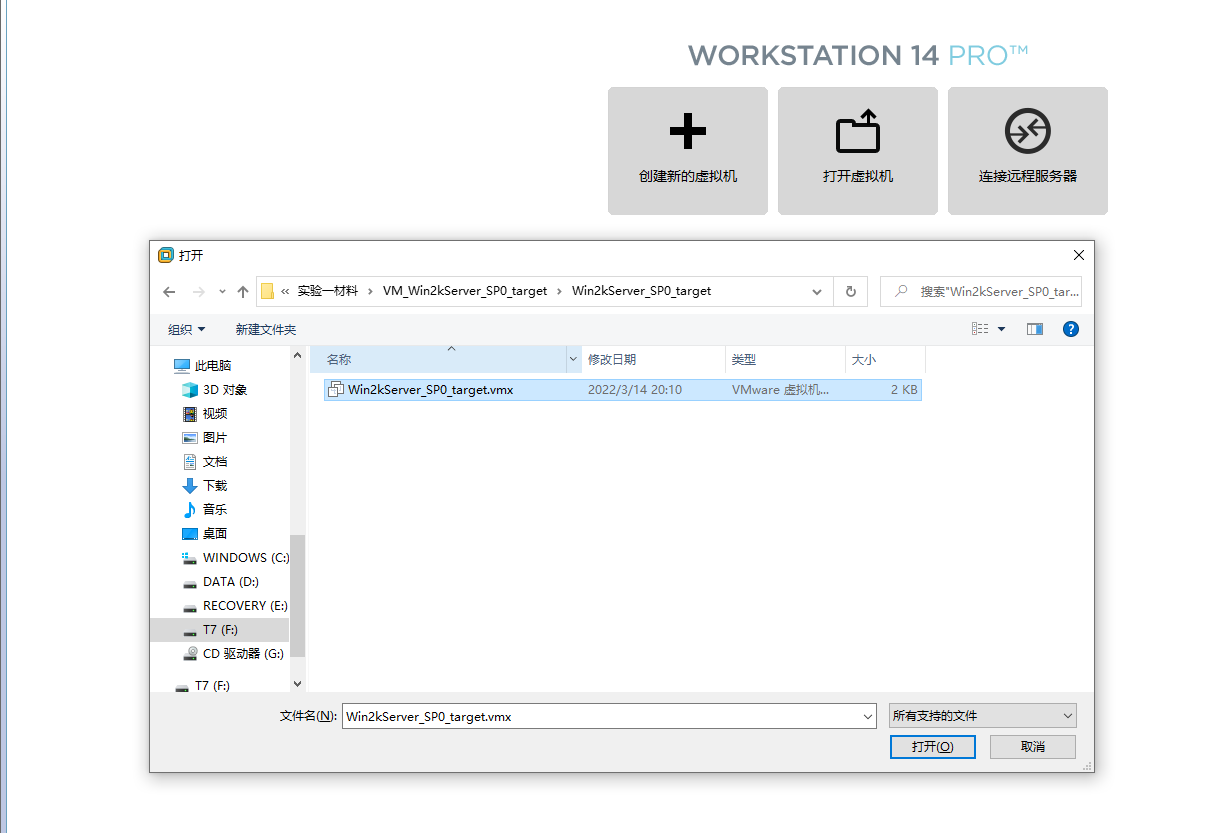

2.2 Win2kServer_SP0_target虚拟机导入

该虚拟机与Metasploitable_ubuntu虚拟机导入过程类似,相对应是需要找到Win2kServer_SP0_target.vmx文件,并打开

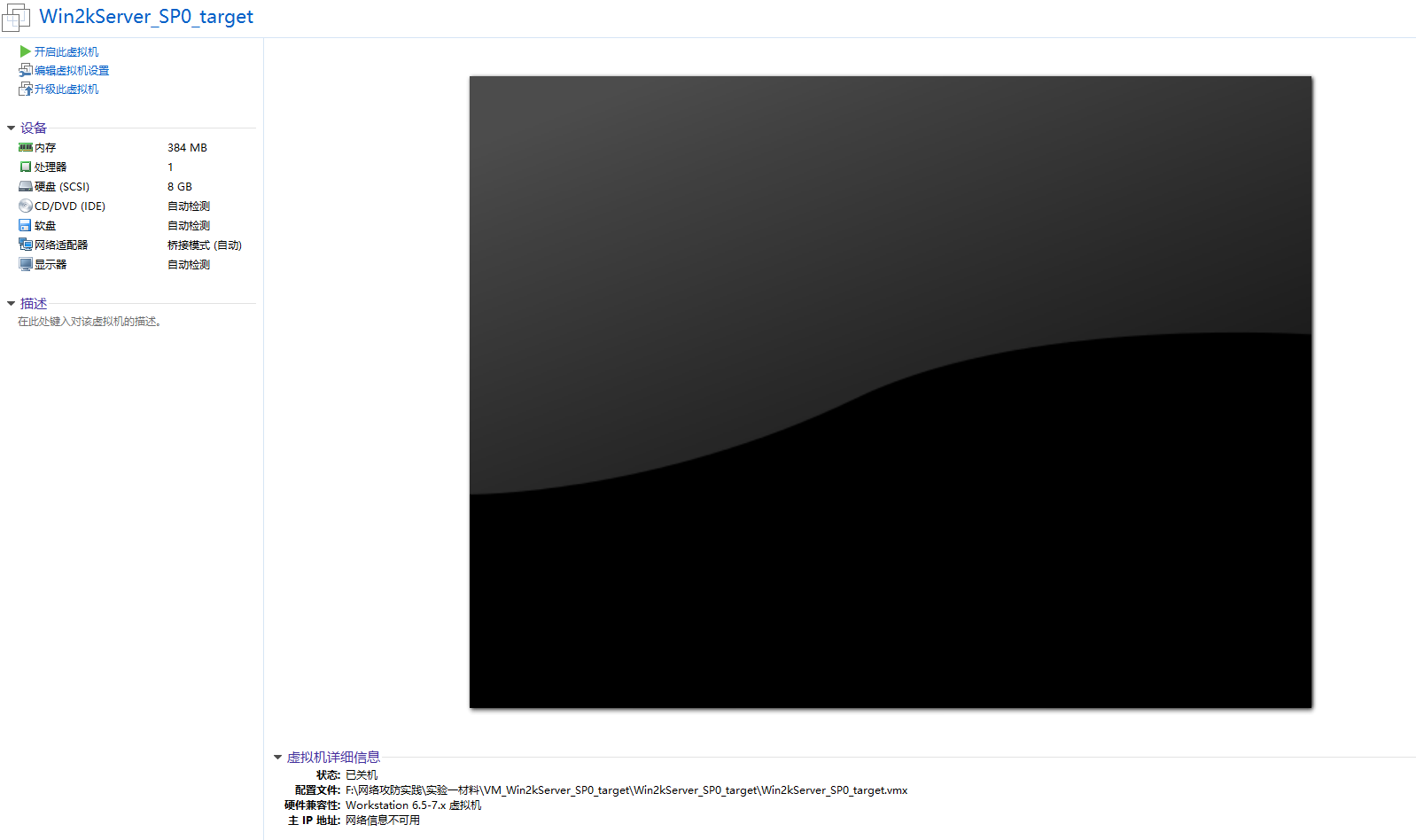

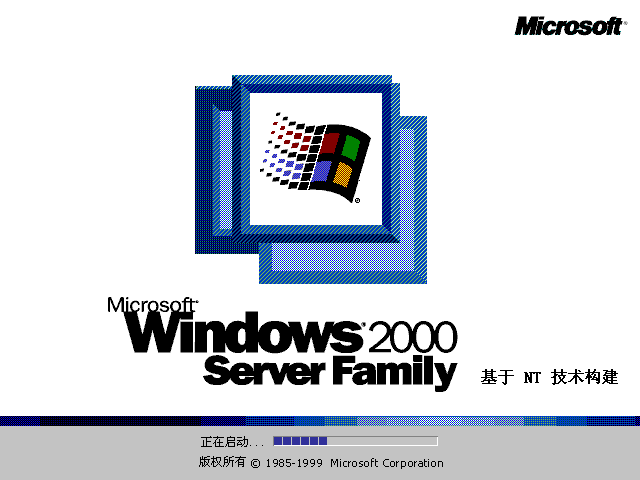

成功导入Win2kServer_SP0_target虚拟机!

3、攻击机拟机的安装与导入

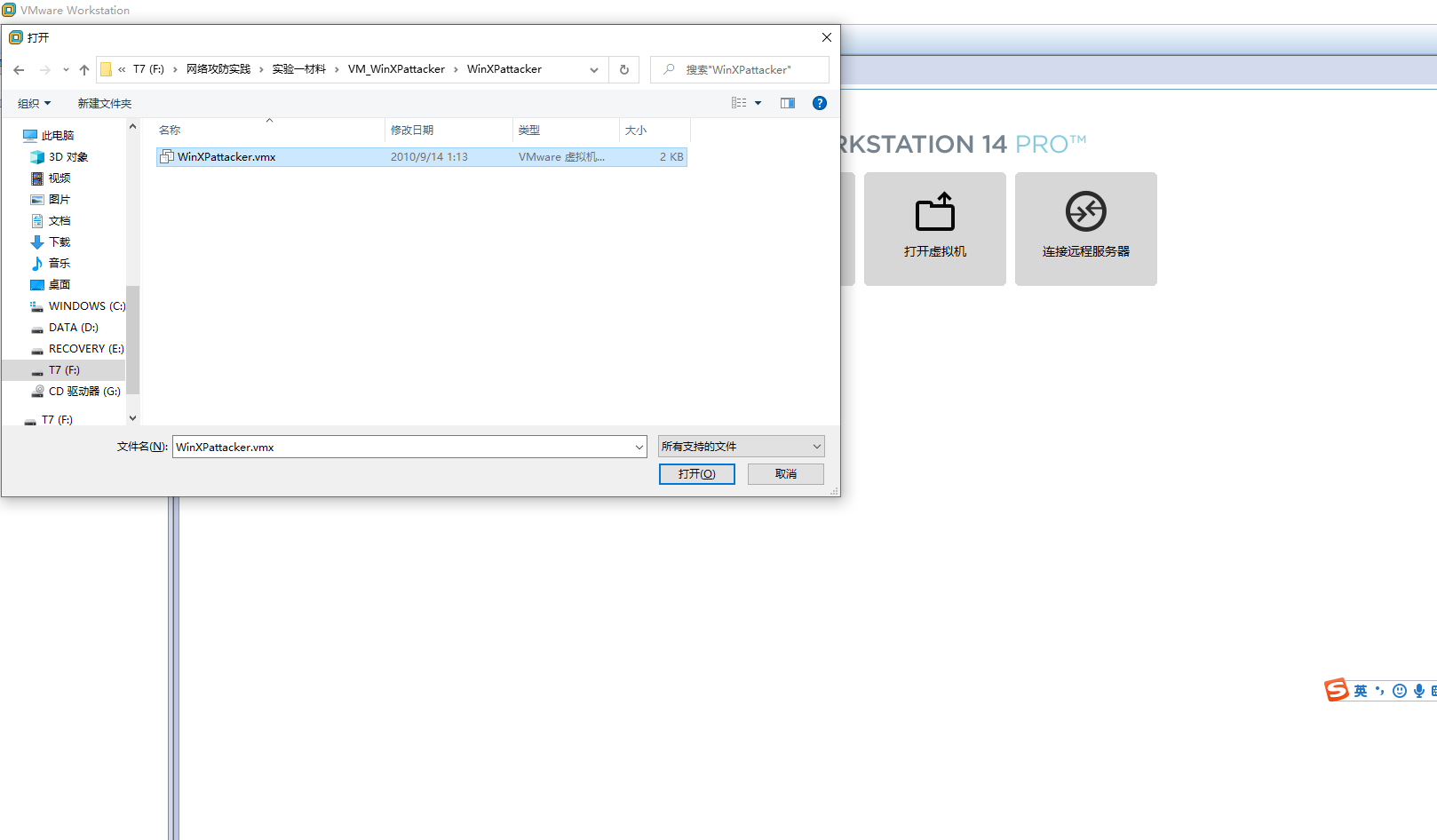

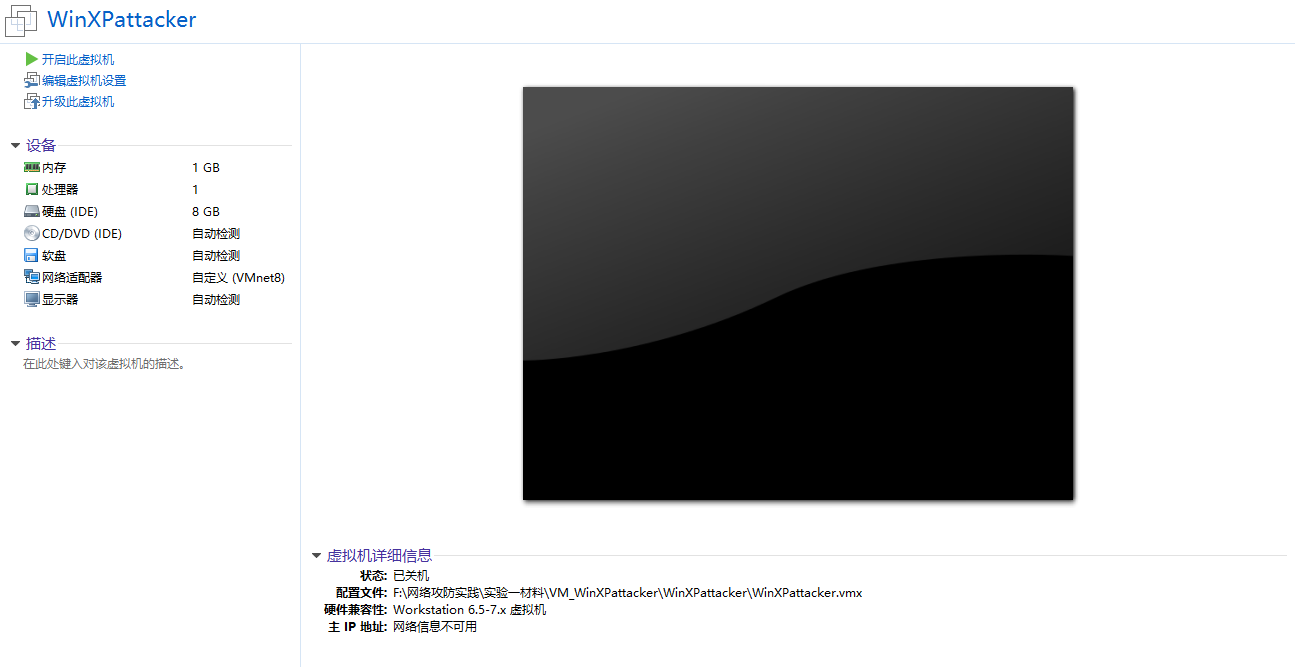

3.1 WinXPattacker虚拟机导入

WinXPattacker虚拟机的导入步骤与前两个相同,需要找到WinXPattacker.vmx文件并打开

成功导入WinXPattacker虚拟机!

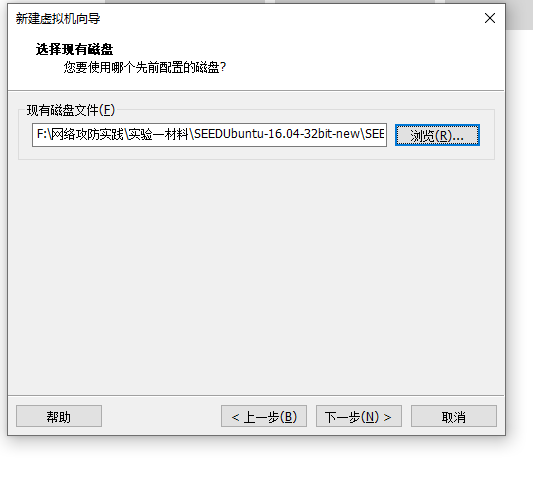

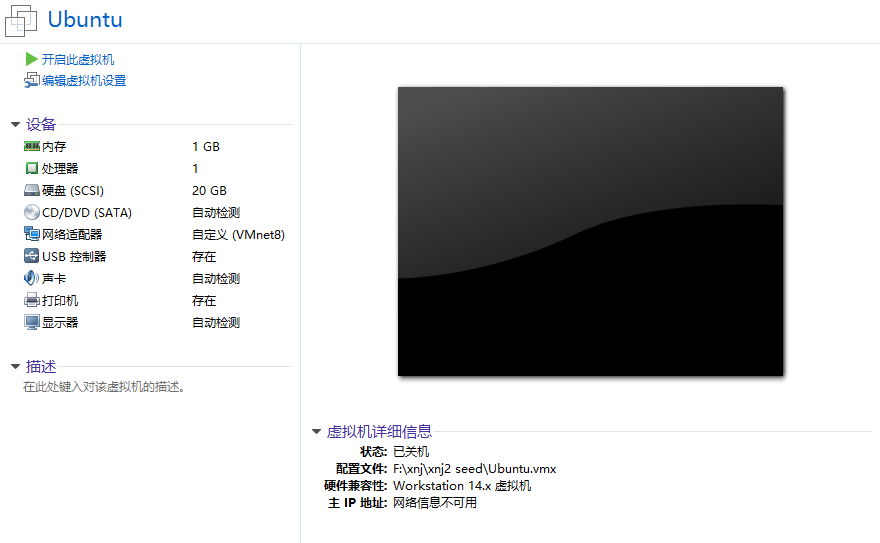

3.2 SEEDUbuntu虚拟机安装

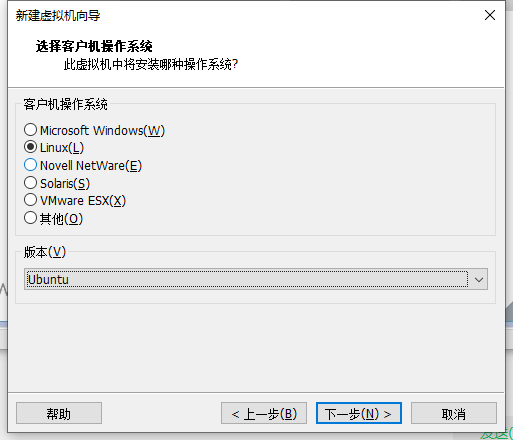

SEEDUbuntu虚拟机的安装与前几个虚拟机的安装导入有所不同,该虚拟机需要点击创建新的虚拟机而不是打开虚拟机

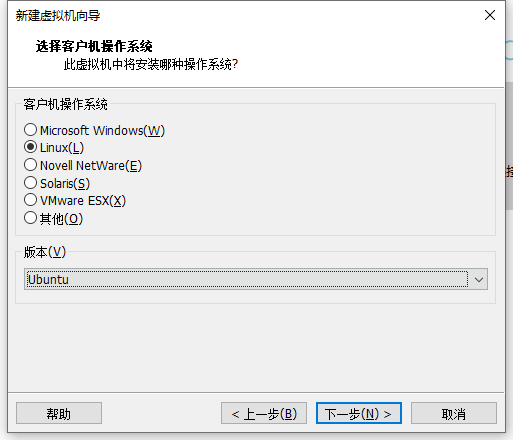

其中各步骤按照其默认选项即可,客户机操作系统选择Linux

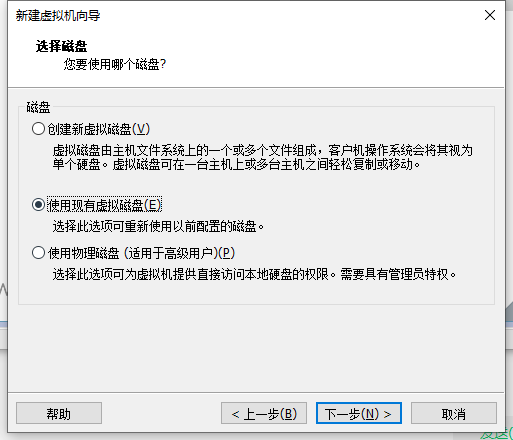

在选择磁盘时也与前几个不同,这里选择使用现有虚拟磁盘

在这一步选择SEEDUbuntu-16.04-32bit.vmdk文件即可

成功安装SEEDUbuntu虚拟机!

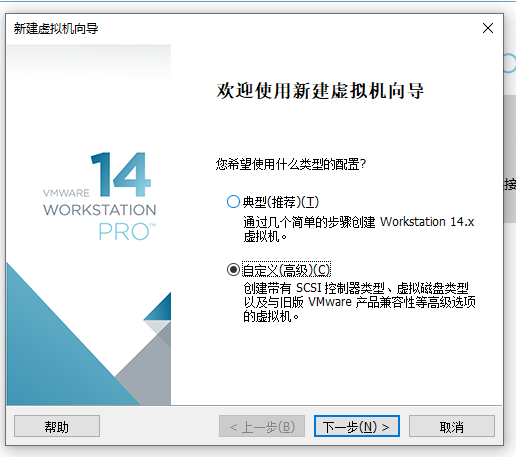

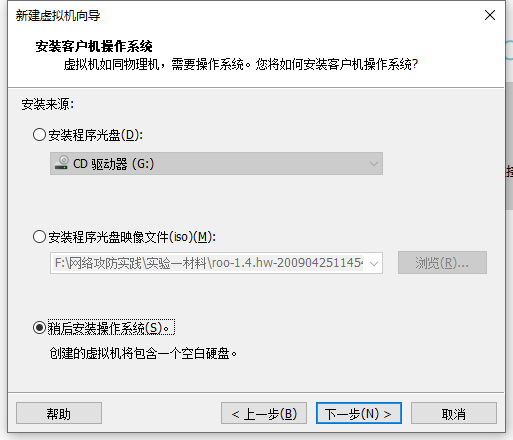

3.3 Kali虚拟机安装

kali虚拟机的安装这里使用镜像文件进行安装

首先选择创建新的虚拟机

在这里选择稍后安装操作系统

选择Linux系统,版本选择Ubuntu

其余设置均为默认即可

成功创建!

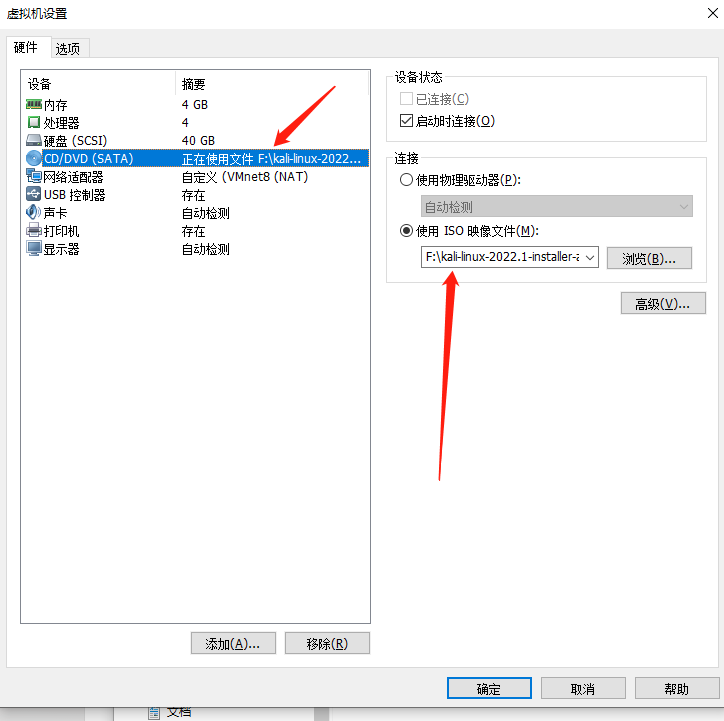

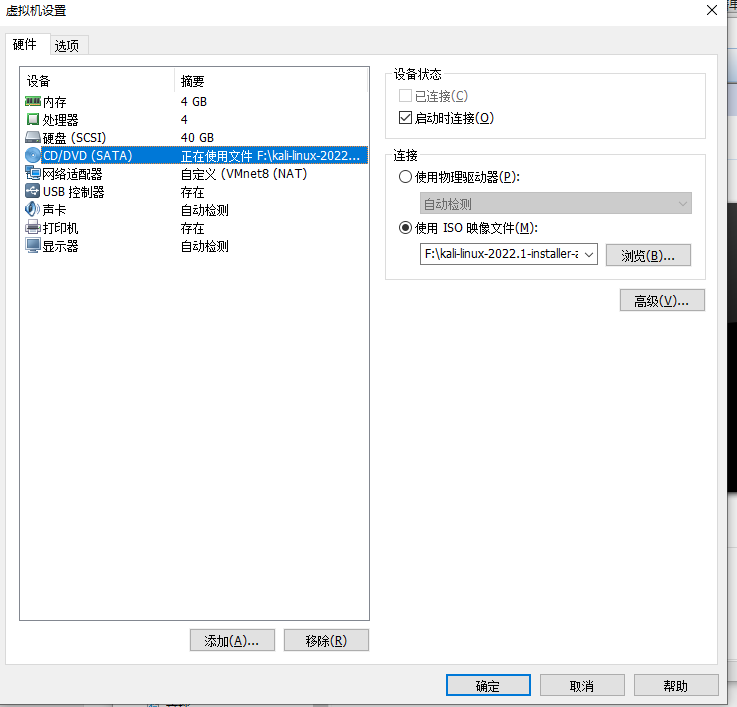

成功创建后设置ISO映像文件,点击浏览,并设置为提前准备好的ISO文件

点击开机后,按照正常系统流程走即可

4、靶机虚拟机的网络设置与IP查看

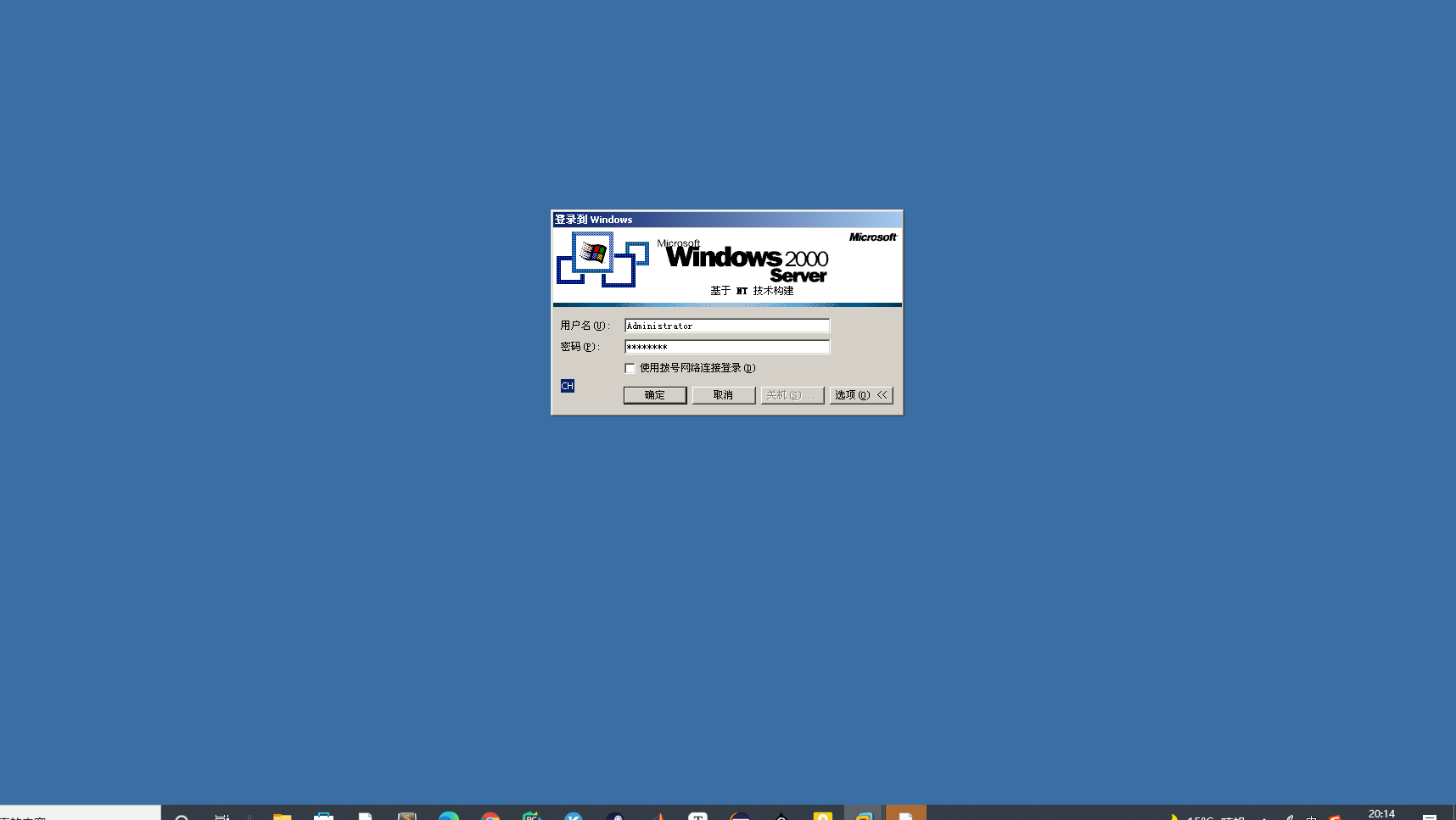

4.1 Win2kServer_SP0_target虚拟机的网络设置与IP查看

打开Win2kServer_SP0_target虚拟机

输入相对应的账号和密码

账号:administrator

密码:mima1234

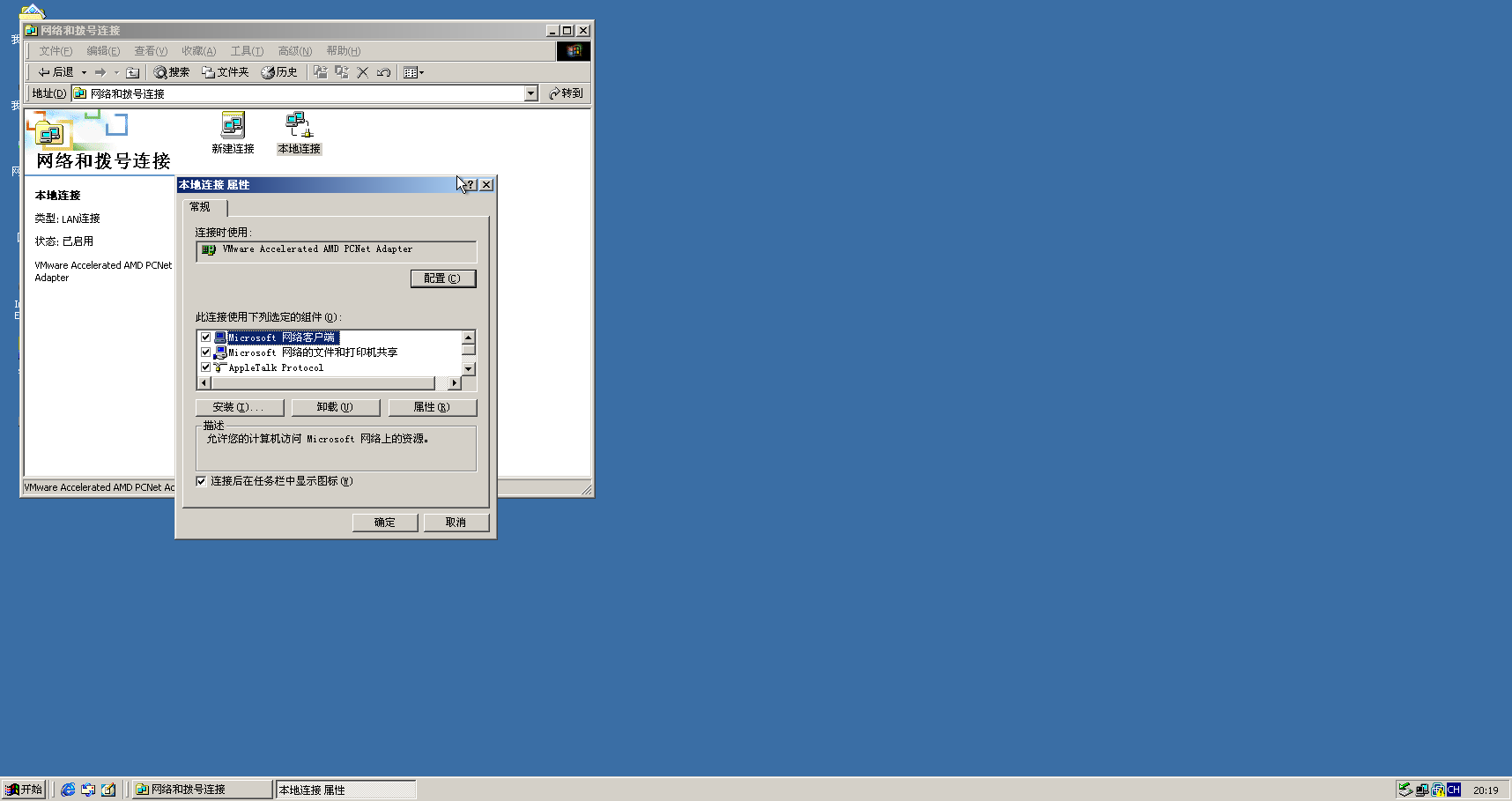

打开网络和拨号连接,再打开本地连接的属性

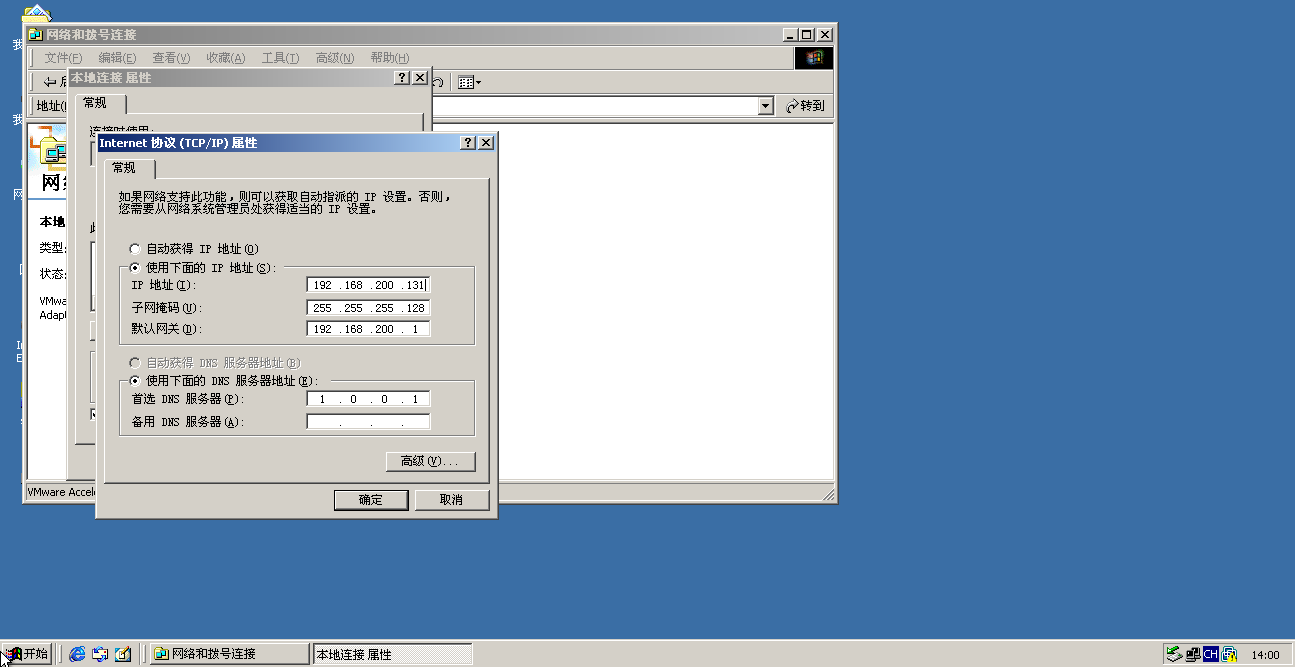

在里面找到Internet协议,并进行设置

注意视频中的IP设定有问题,靶机的IP地址需要设定在192.168.200.129以上IP地址

IP地址:192.168.200.131

子网掩码:255.255.255.128

默认网关:192.168.200.1

首选DNS服务器:1.0.0.1

设置完成后在CMD窗口中利用命令ipconfig查看IP地址

从图中可以看出以成功设置IP

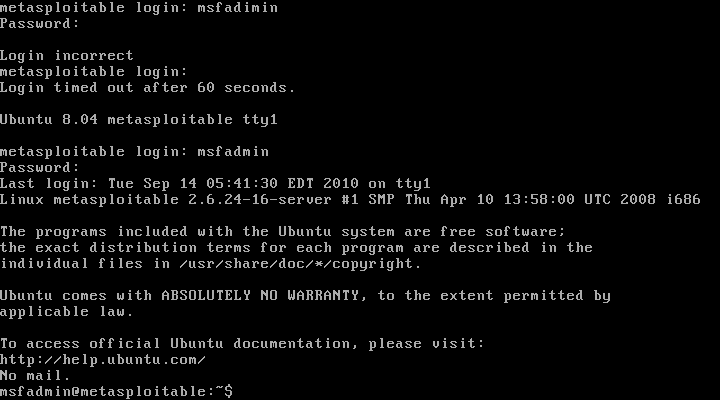

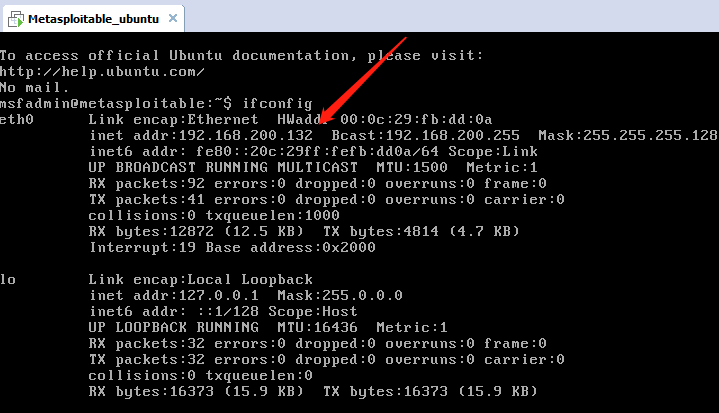

4.2 Metasploitable_ubuntu虚拟机的网络设置与IP查看

开机后输入账号与密码:

账号:msfadmin

密码:msfadmin

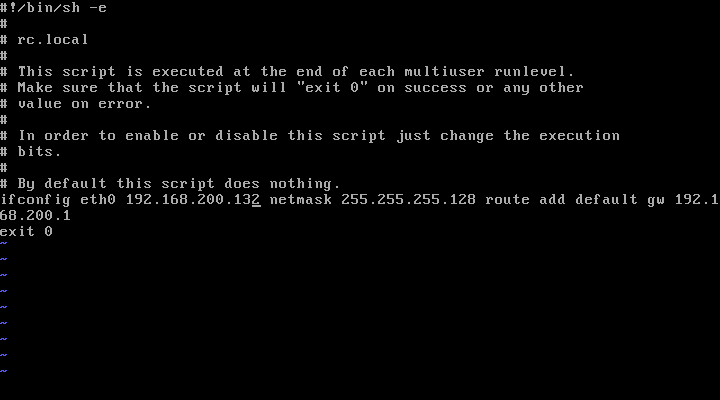

输入命令

sudo vim /etc/rc.local

进行修改IP地址等设置

注意视频中的IP设定有问题,靶机的IP地址需要设定在192.168.200.129以上IP地址

在文件中添加

ifconfig eth0 192.168.200.132 netmask 255.255.255.128 route add default gw 192.168.200.1

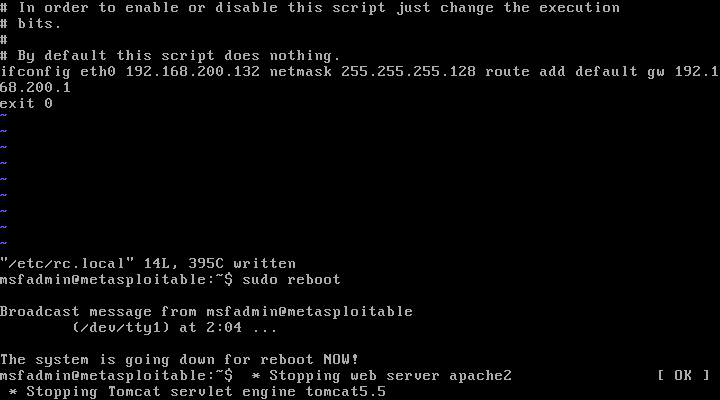

输入命令

sudo reboot

进行重启电脑

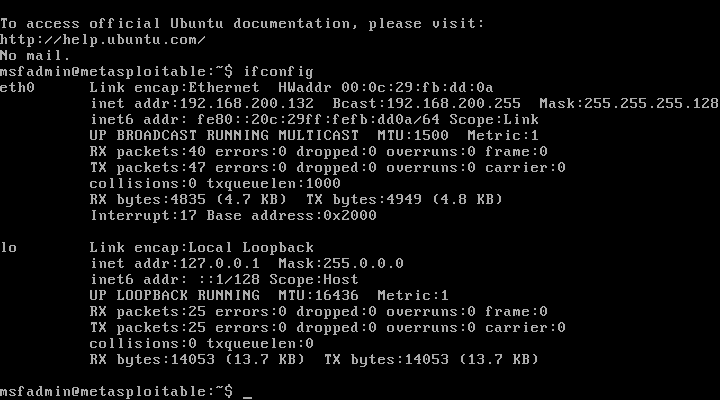

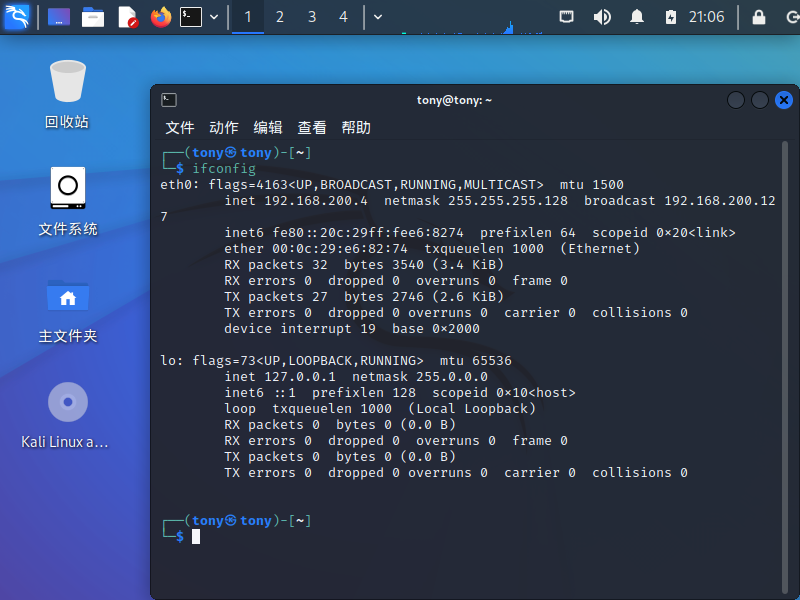

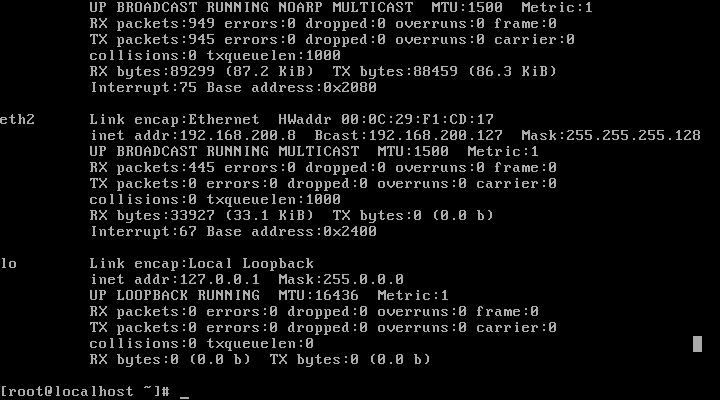

重启后,输入命令ifconfig 查看IP地址等信息

从图中可以看出已设置成功

5、攻击机虚拟机的网络设置与IP查看

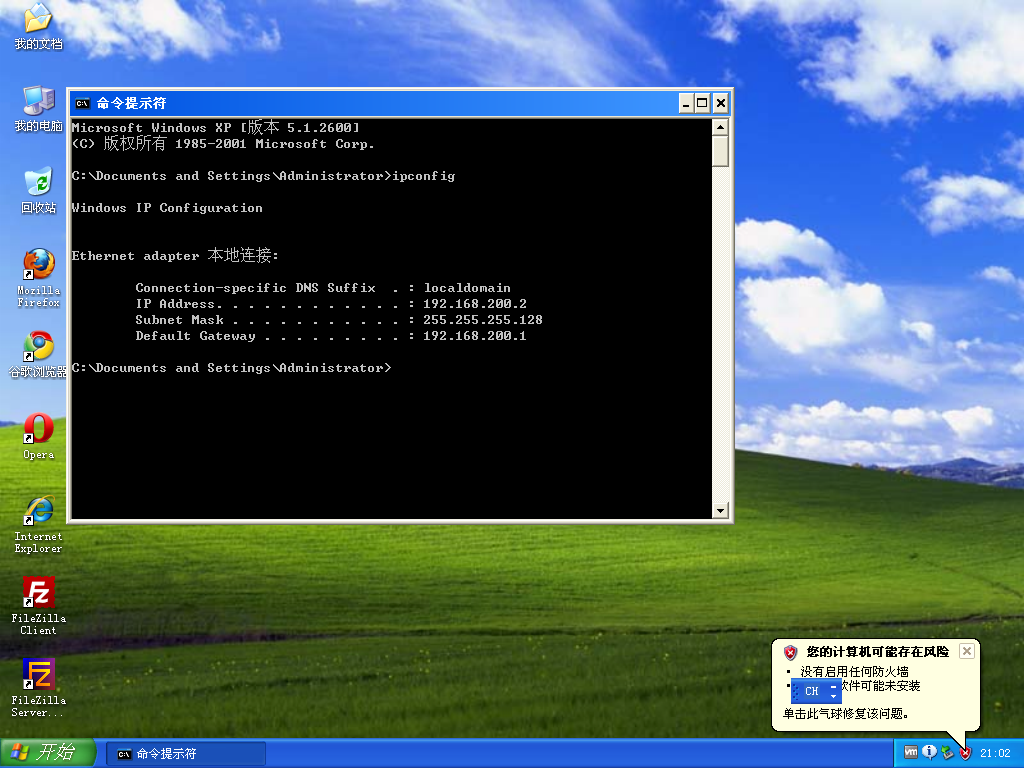

5.1 WinXPattacker虚拟机网络设置IP查看

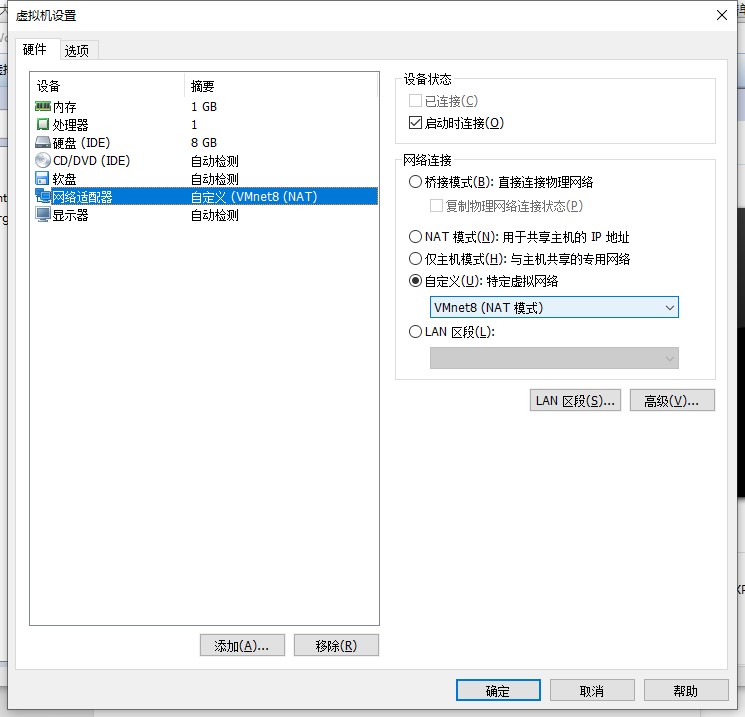

在虚拟机设置中,选择网络适配器

并将其网络连接选为自定义,选择VMnet8(NAT模式)

开启虚拟机后,打开cmd窗口,输入ipconfig命令查看ip地址

通过图片可以知道WinXPattacker虚拟机的ip地址为:192.168.200.2

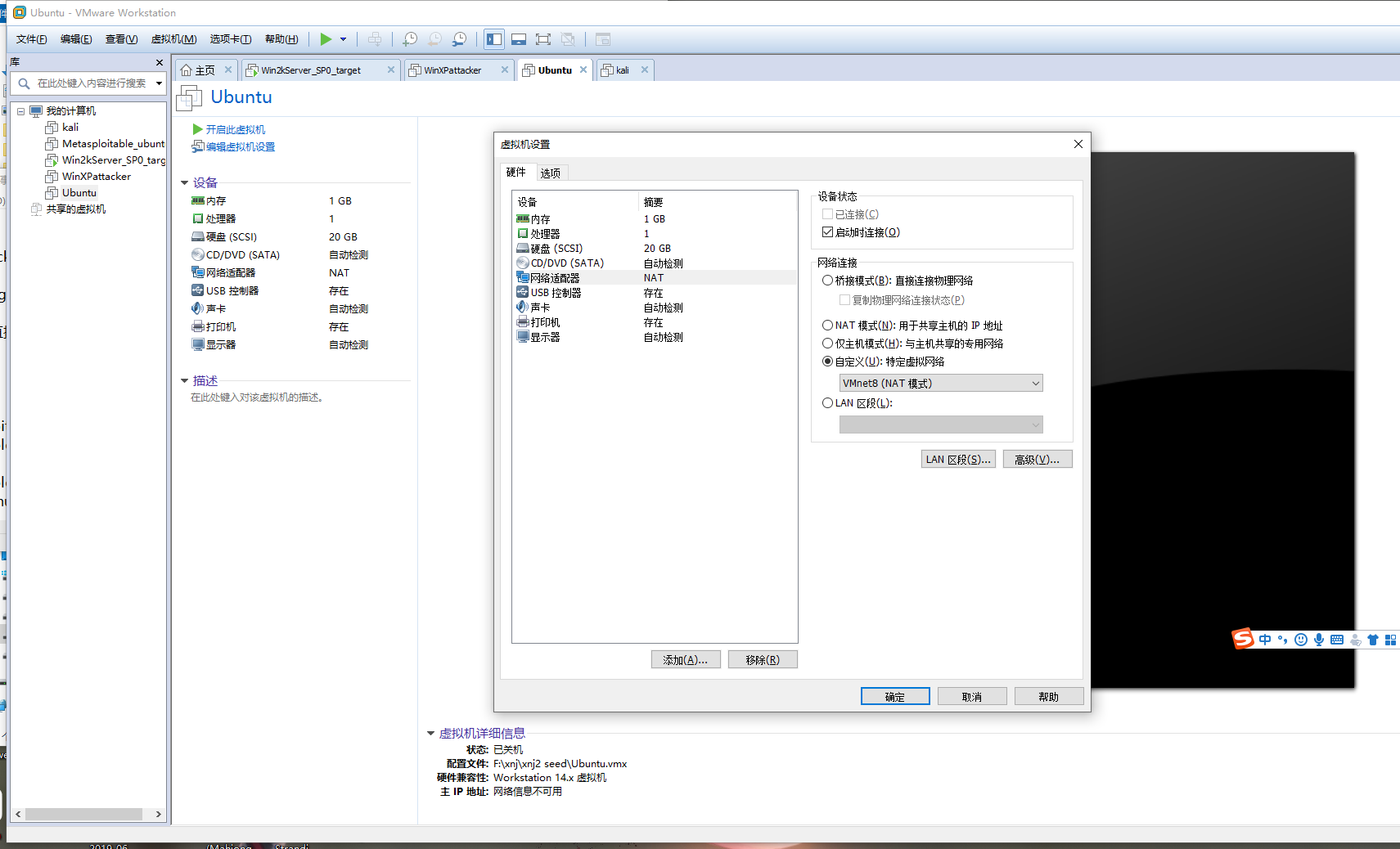

5.2 SEEDUbuntu虚拟机网络设置IP查看

在虚拟机设置中,选择网络适配器

并将其网络连接选为自定义,选择VMnet8(NAT模式)

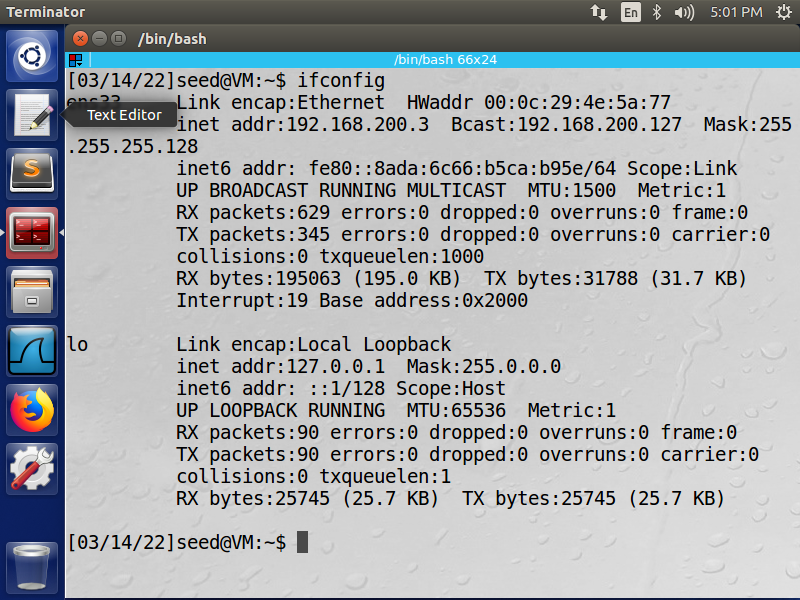

开启虚拟机后,打开Terminator窗口,输入ifconfig命令查看ip地址

通过图片可以知道SEEDUbuntu虚拟机的ip地址为:192.168.200.3

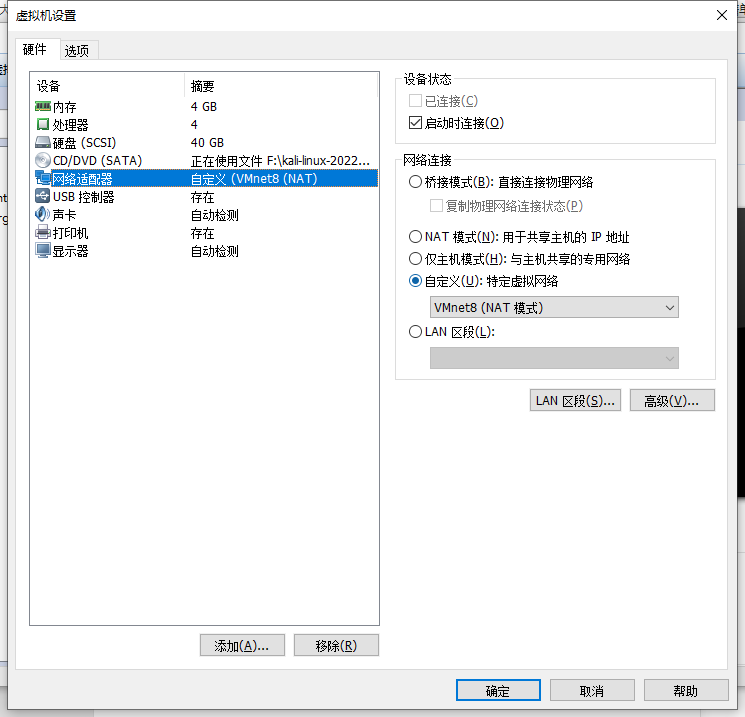

5.3 Kali虚拟机网络设置IP查看

在虚拟机设置中,选择网络适配器

并将其网络连接选为自定义,选择VMnet8(NAT模式)

开启虚拟机后,打开Terminator窗口,输入ifconfig命令查看ip地址

通过图片可以知道Kali虚拟机的ip地址为:192.168.200.4

6、密网网关的安装与配置

6.1蜜网网关的安装

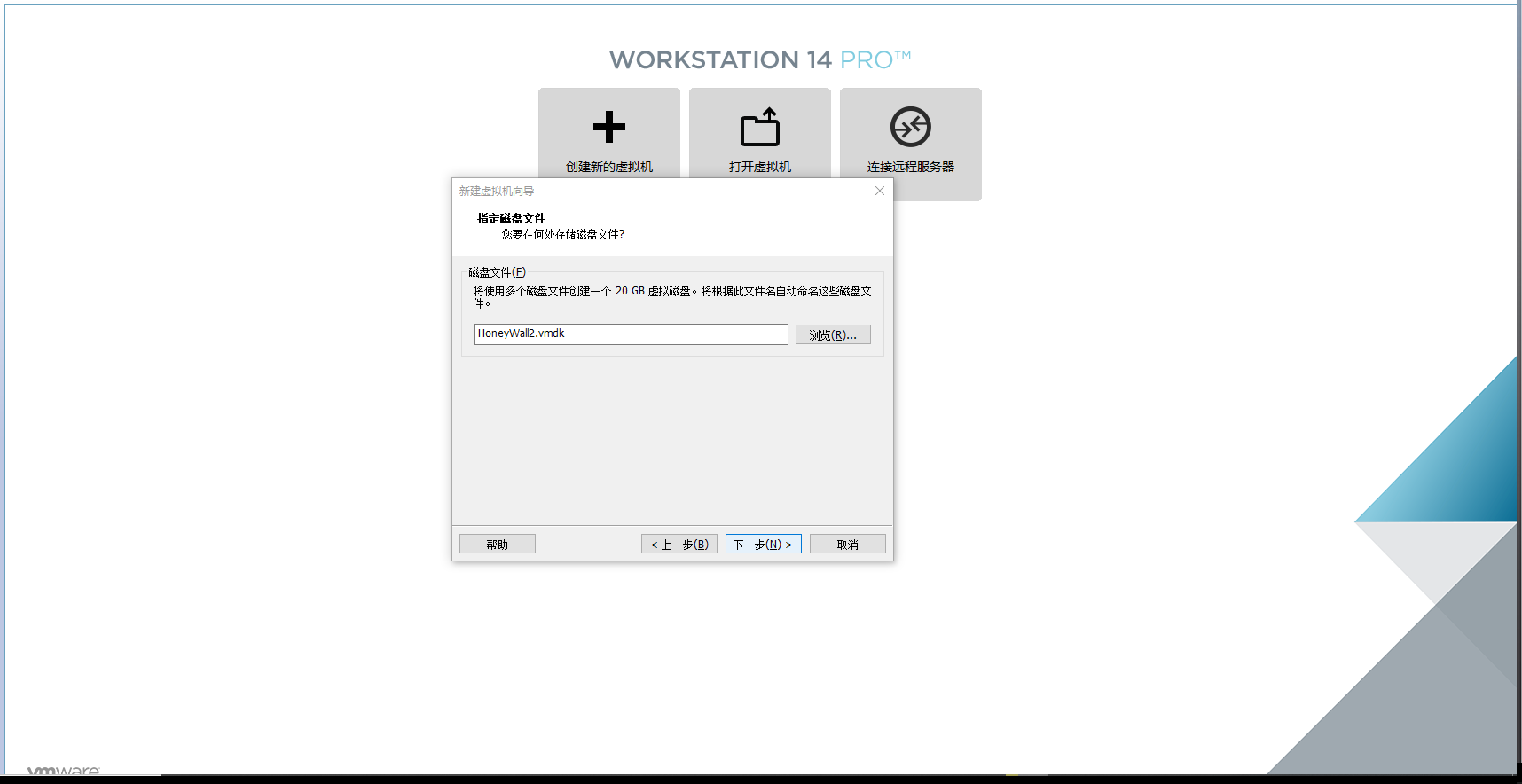

点击创建新的虚拟机,其步骤与前面kali虚拟机安装步骤类似,虚拟机各类设置均为默认即可

给虚拟机磁盘文件命名为honeywall2

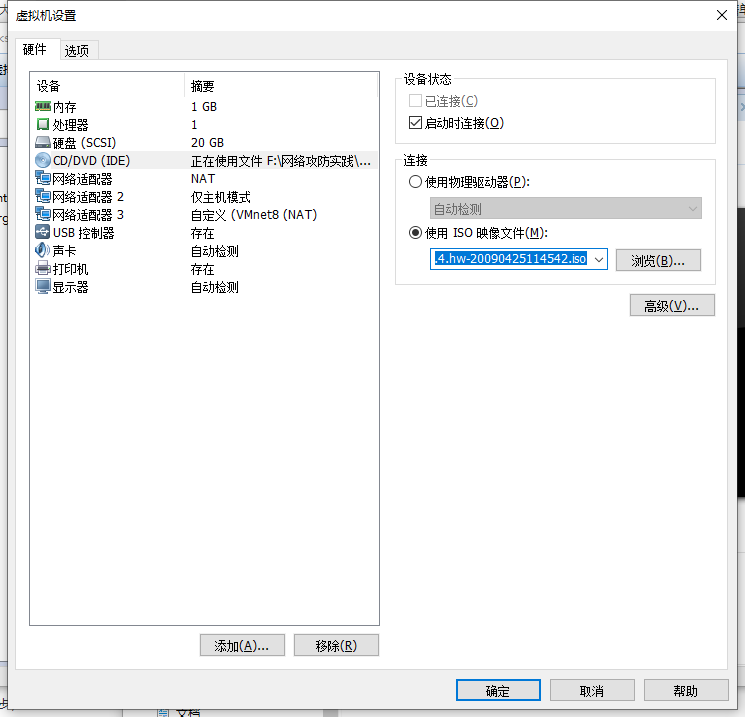

与kali虚拟机安装类似,再添加好虚拟机后,打开虚拟机设置,在CD/DVD(IDE)中选择使用提前准备好的ISO映像文件roo-1.4.hw-20090425114542.iso

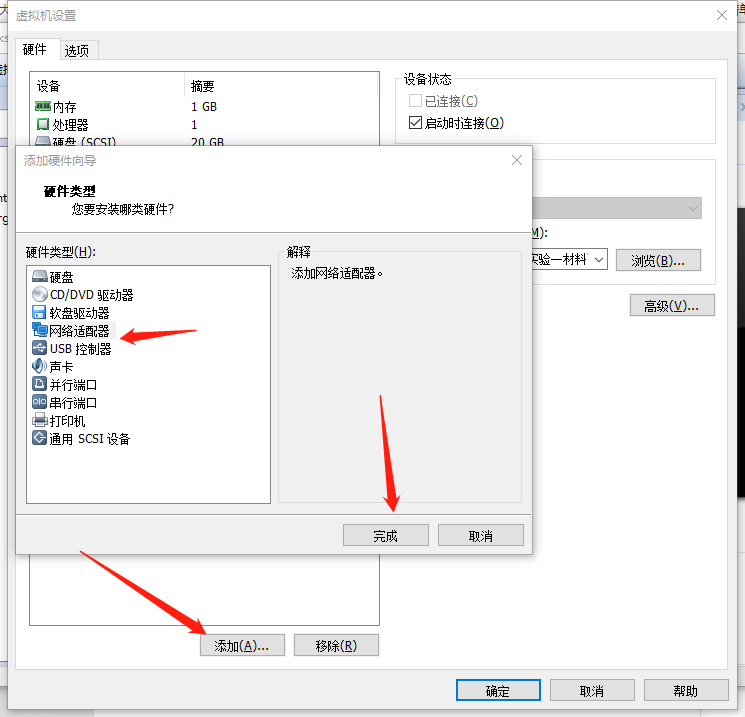

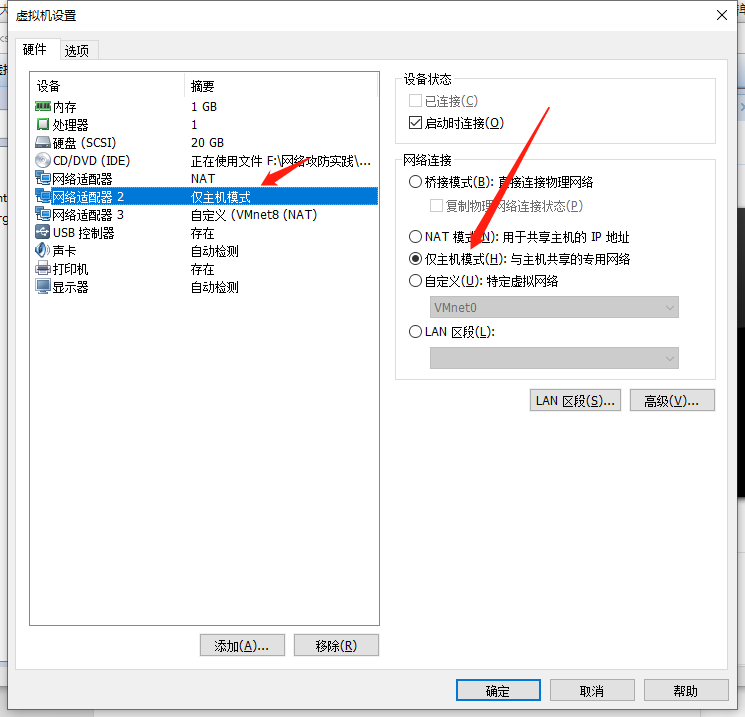

设置好ISO映像文件后,需要添加两个网络适配器

点击添加按钮,选择网络适配器,然后点击完成 即可添加一个新的网络适配器,本实验中需要添加两个,即再重复添加一个网络适配器即可。

点击网络适配器2,将其设置为仅主机模式

点击网络适配器3,选择为自定义并设置为VMnet8(NAT模式)

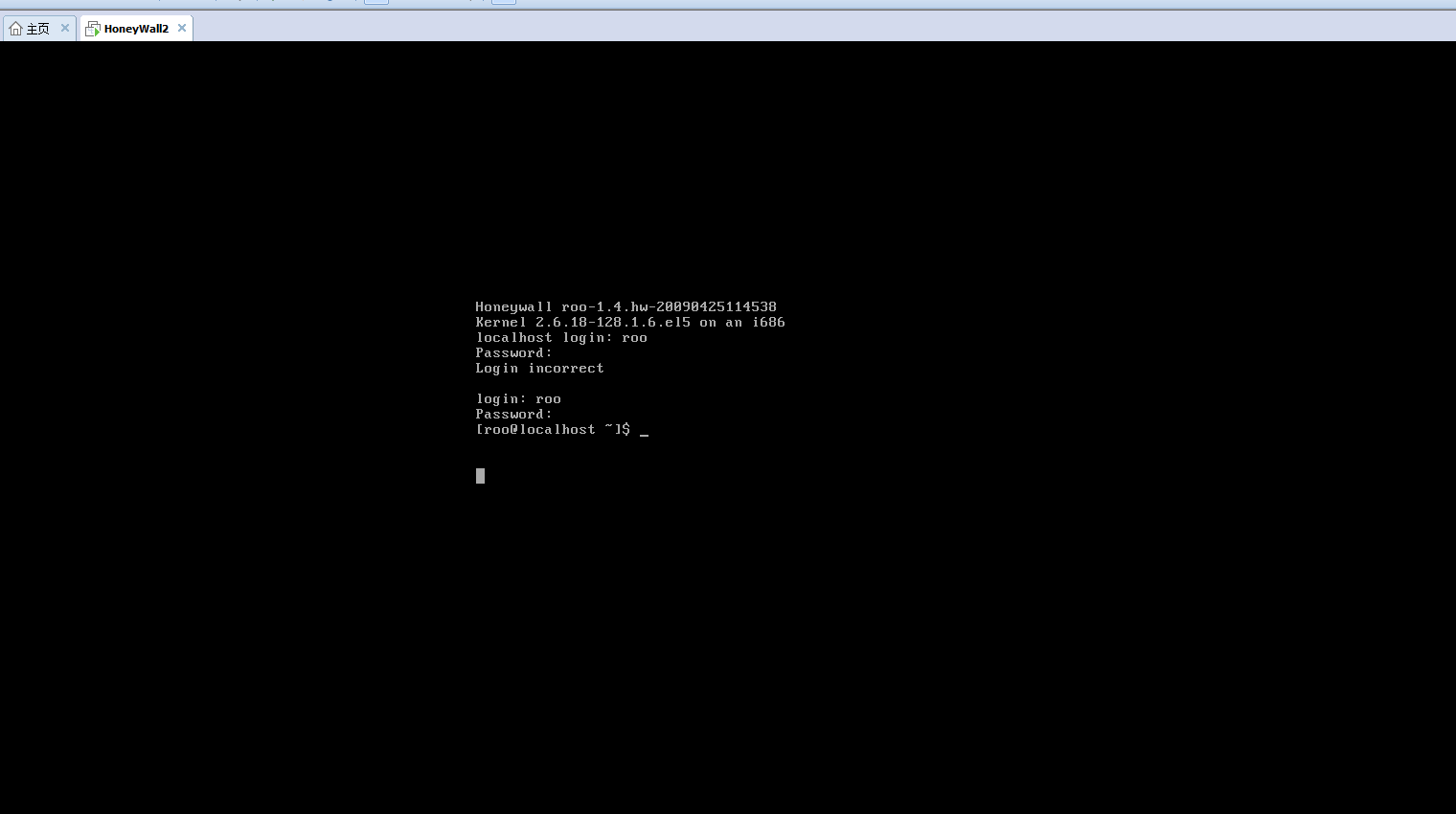

6.2蜜网网关的配置

将蜜网网关安装好后,点击开机

输入已知的用户名和密码:

用户名:roo

密码:honey

登录成功后,需要提升到root权限,使用命令

su -

提升至root权限,root用户的账号和密码为:

用户名:root

密码:honey

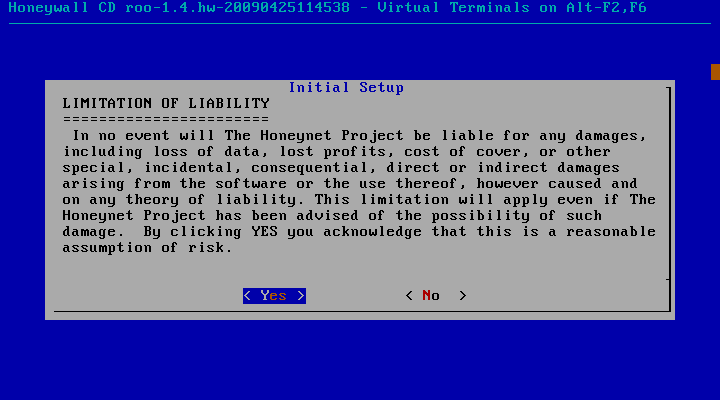

因为第一次开机虚拟机,需要配置一些设置,一开始的一些提示和通知选择OK与YES即可

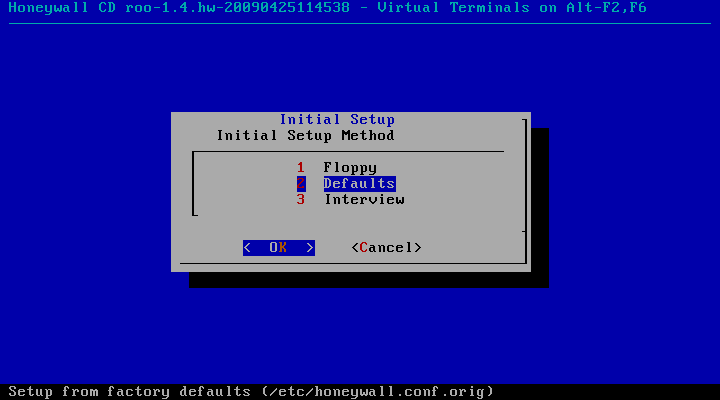

这里选择默认模式

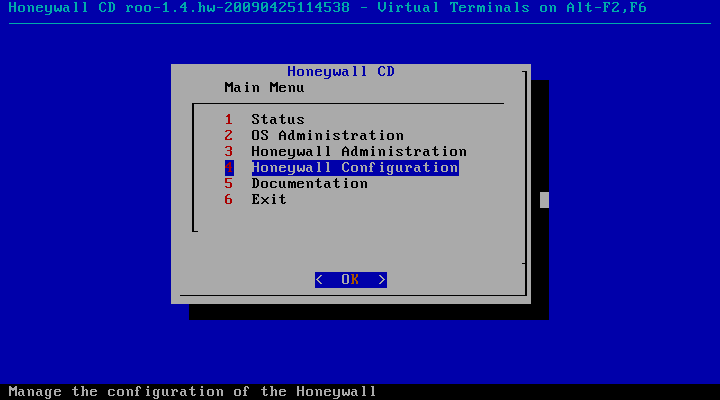

进入该界面后就可以开启配置了 ,首先选择第四项进入蜜网设置

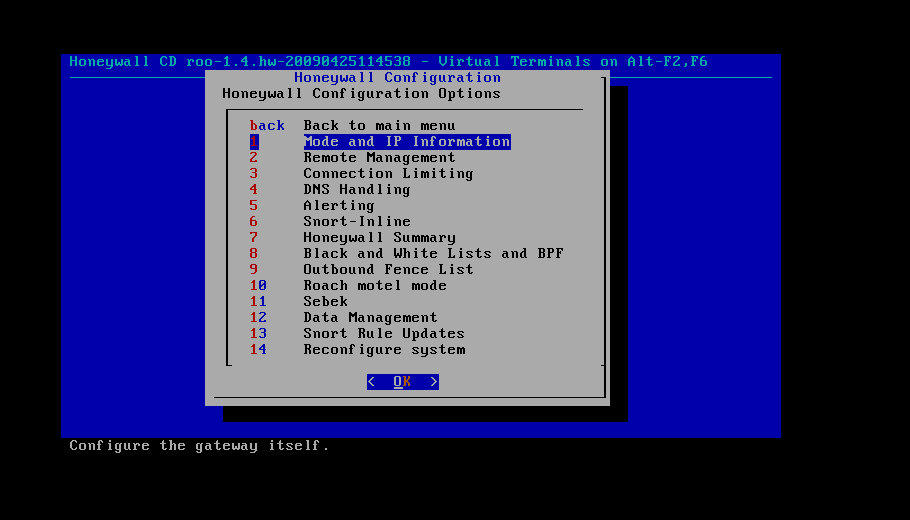

进入之后设置模式和IP信息

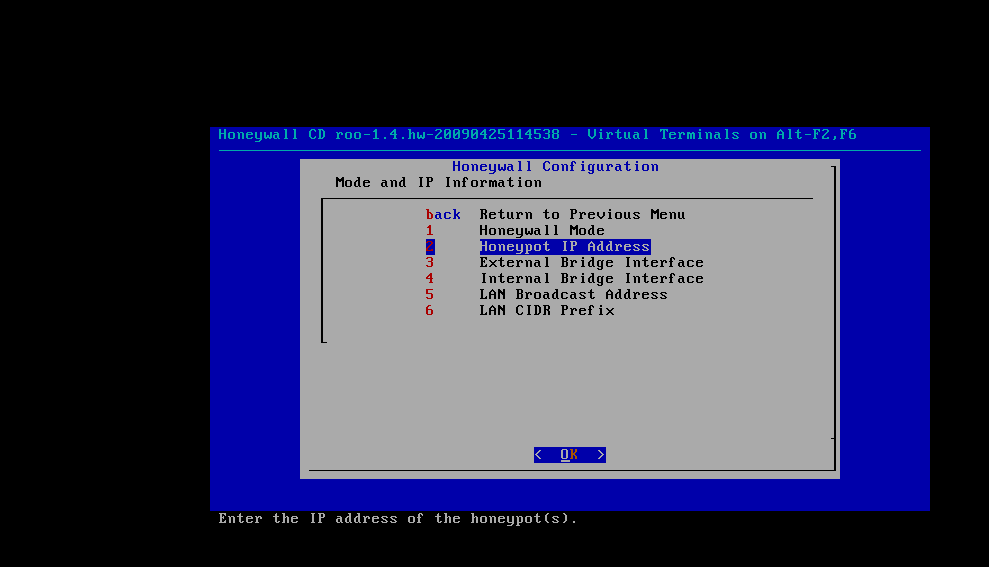

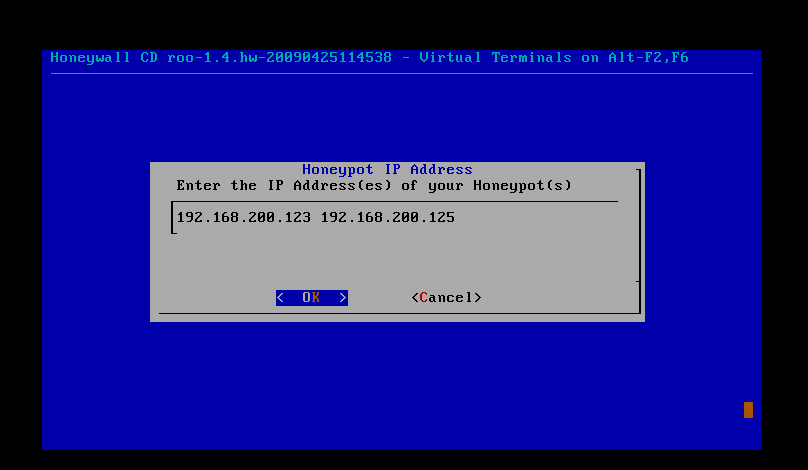

首先开始配置蜜罐IP

蜜罐IP应为两个靶机的IP地址,之前有过设置,两个靶机的IP地址分别为:

192.168.200.131

192.168.200.132

设置蜜网广播地址

配置蜜网网段

接下来配置蜜网网关相关管理配置

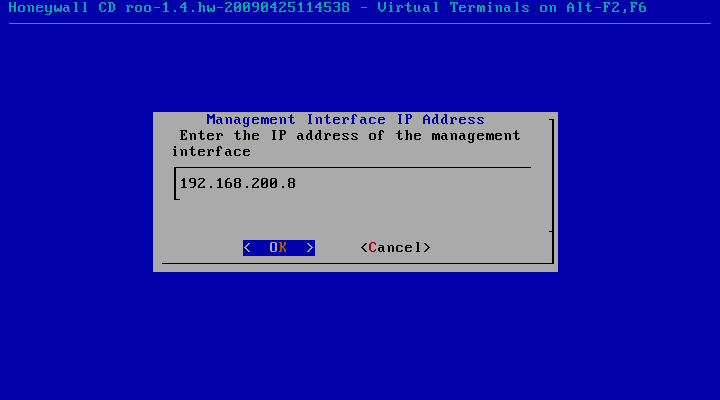

首先配置网关IP,这里设置为192.168.200.8

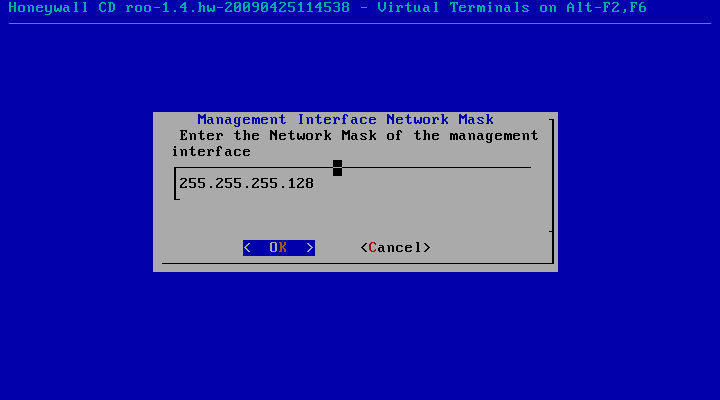

蜜网子网掩码设置为255.255.255.128

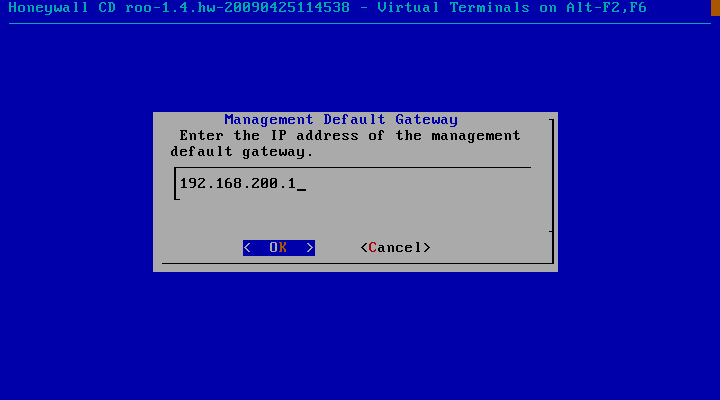

路由设置为192.168.200.1 注意要和WMnet8中的网关IP相同

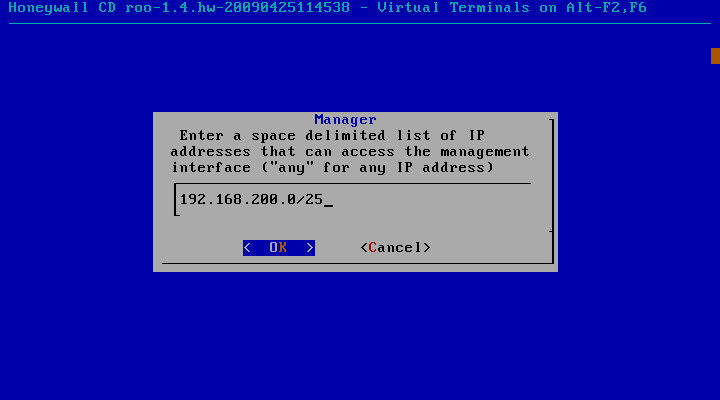

设置蜜罐地址

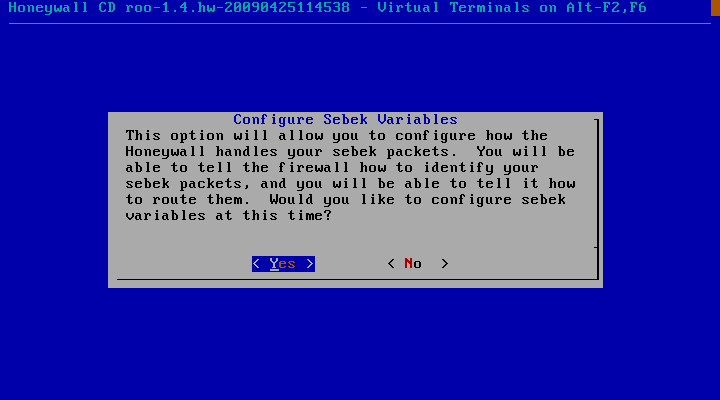

接下来开始设置Sebek,点击YES

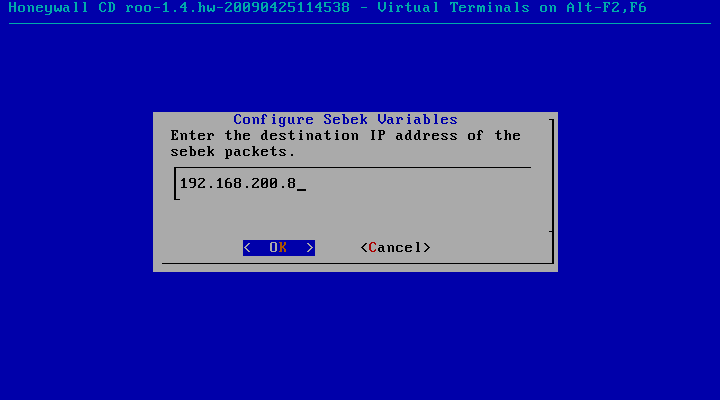

设置Sebek的IP地址,和蜜网网关IP一致

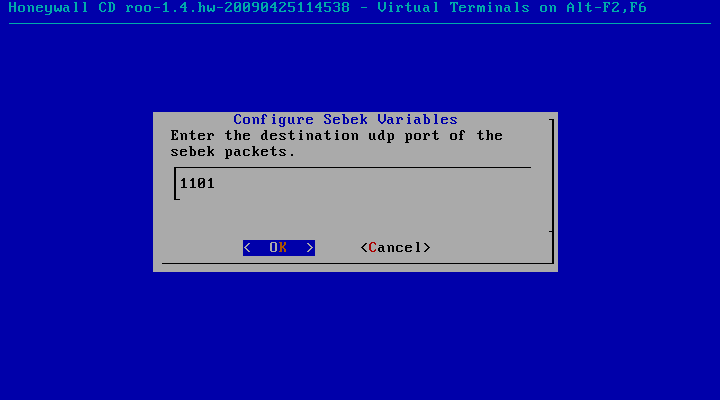

这里UDP的端口就使用他默认的端口号1101即可

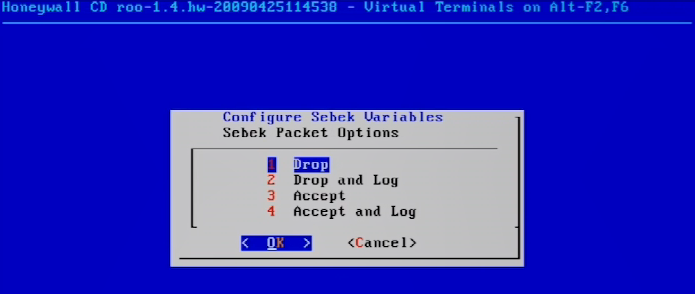

这里使用默认的drop即可

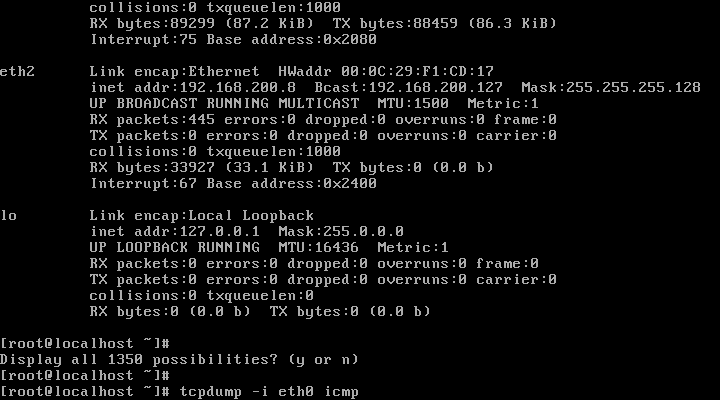

到现在为止,所有的配置都已经完成,退出到命令行界面,输入ifconfig 进行查看相关设置信息

通过上图可知,我们已设置成功

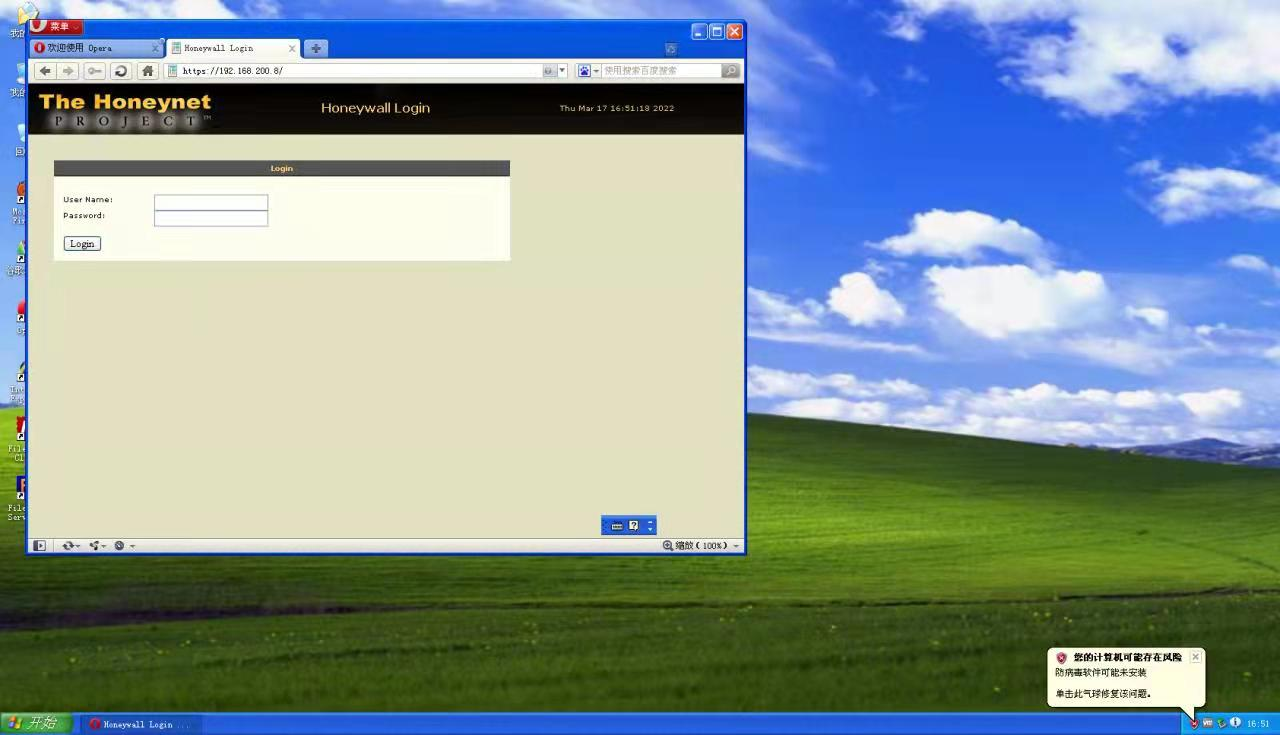

打开WinXPattacker虚拟机,并打开浏览器,输入刚刚蜜网网关的IP地址:192.168.200.8

登陆的账号和密码为:

账号:roo

密码:honey

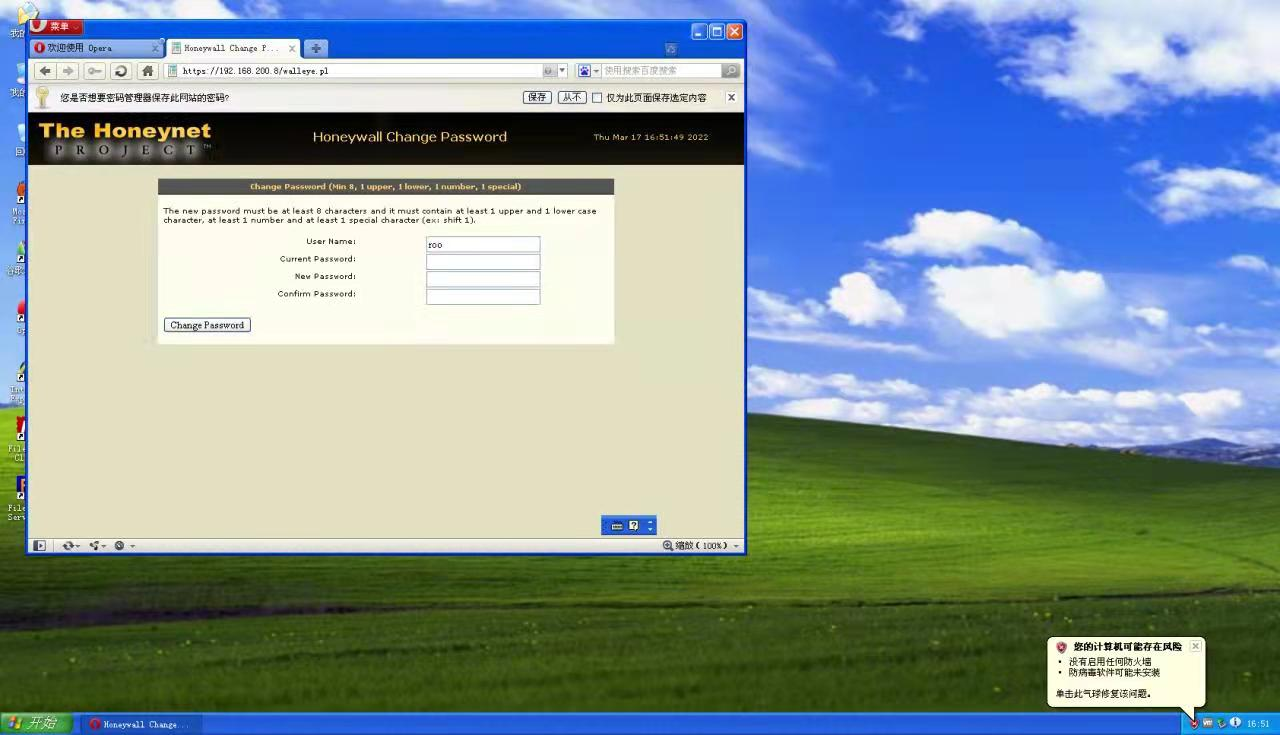

成功登陆后会要求更改密码,这里的密码要求包括大小写英文字母,数字,以及一个标点符号

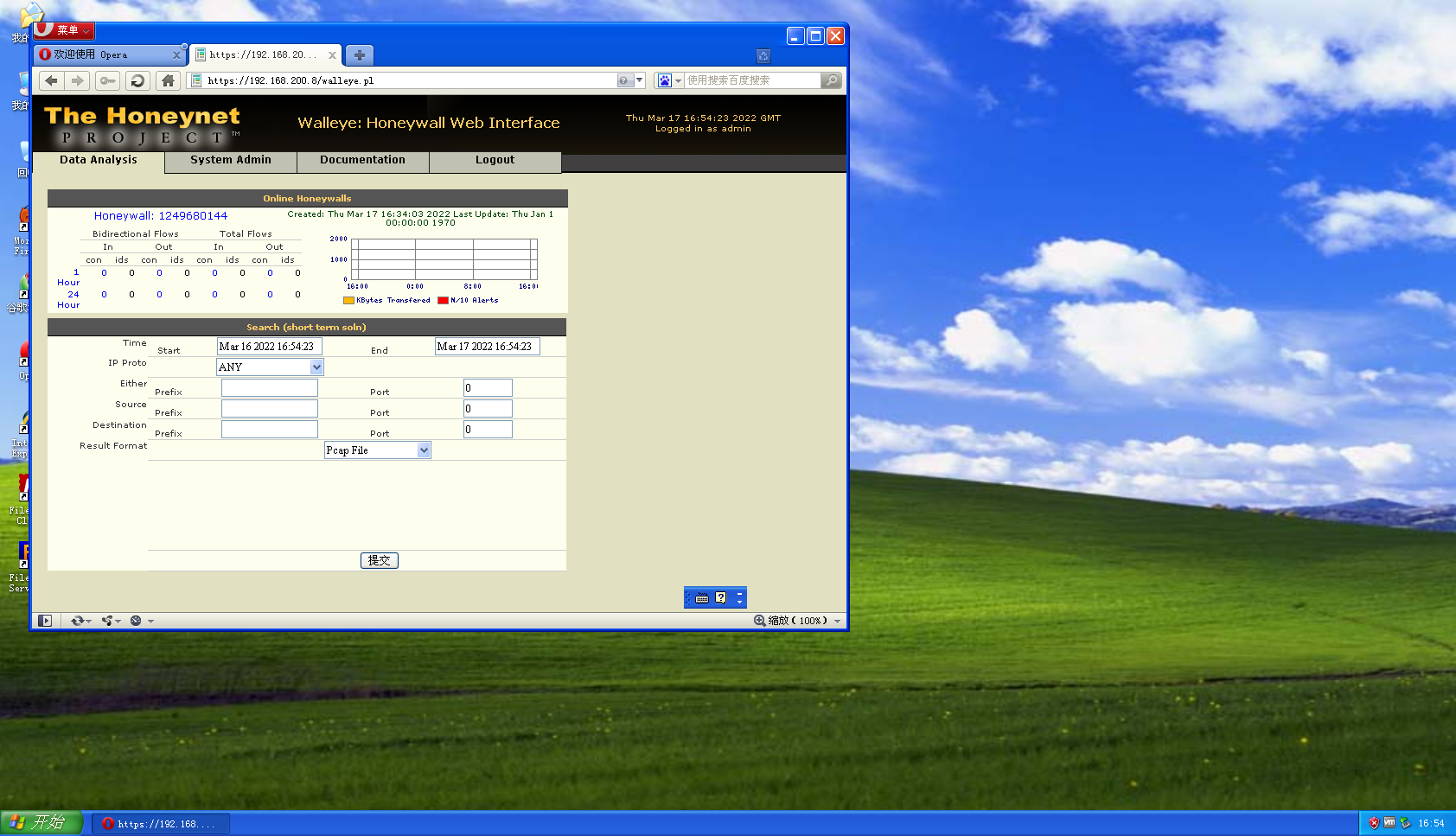

修改成功后会进入该界面

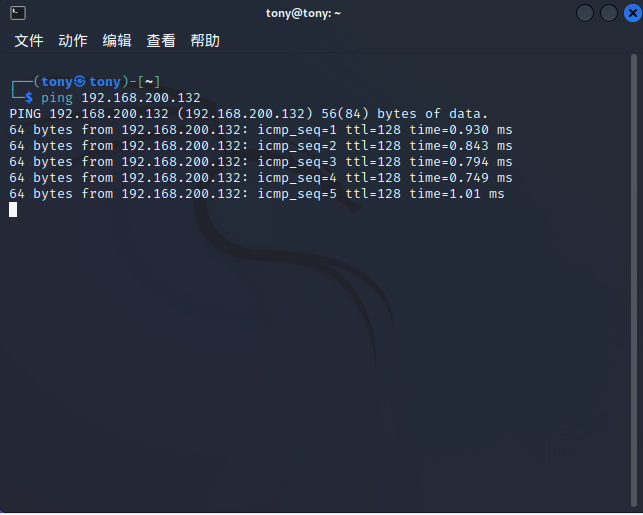

7、攻击机ping靶机

接下来就要真正发挥蜜网网关的作用

在命令行中输入代码:

tcpdump -i eth0 icmp

改代码含义为利用eth0监听icmp包

接下来是检验蜜网网关的时候了、

首先利用ifconfig命令 查看Metasploitable_ubuntu虚拟机的IP地址:192.168.200.132

在知道WinXPattacker虚拟机的IP地址:192.168.200.2后,打开kali虚拟机,并利用代码

ping 192.168.200.132

从下图中可以看到kali已经成功ping通WinXPattacker虚拟机

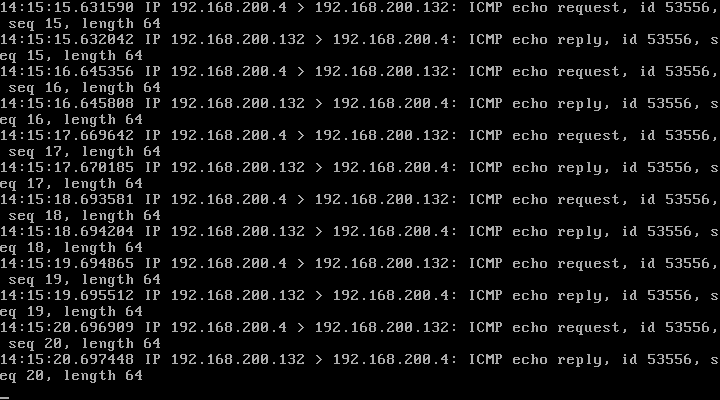

这是我们在蜜网网关这里看到了抓到的ICMP包,是192.168.200.4和192.168.200.132之间的ICMP包

三、学习中遇到的问题及解决

本次实验中,教程视频中的IP设定有些小问题,需要自行进行更改。问题在于靶机的IP设定必须要设定在192.168.200.129以上IP地址,不可以像视频中设定192.168.200.124或是192.168.200.123 。

同时在第一次ping的时候发现并没有ping通,是因为一开始跟着视频中的将两个靶机设定为了桥接模式,将两个靶机的网络连接改为仅主机模式后,既可以ping通,成功解决问题!

本次实验更多的问题是在编写博客过程中,之前在本科期间一直使用Typora软件进行编写Markdown文档,但是一直仅仅是局限于本地文件,并没用将写完的Markdown文档上传到博客中,这也是我第一次将本地Markdown文档上传到博客中。

在这过程中我遇到了一个最大的问题就是图片的问题。因为之前都是本地Markdown文档,不牵扯到图片上传到网站中,Typora会将文档中所有的图片一同复制到同一个文件夹下,但是不会自动上传到网络图库中,但是本地的图片无法在博客园中显现。因此这里涉及到了需要先将图片上传到网络图床中,再在Markdown文档将图片的本地地址换为其在网络图床中等url链接,这样就能保证本地和博客园都能正常显示图片。

我所使用的解决方法使用github建立自己的图床,并利用Typora中的图片上传服务picgo软件来实现所有的图片上传。

四、学习感想和体会

在这次实验中我收获了很多,了解了很多,让我初步对网络攻防有了一个认识,网络攻防实践这门课程重在实践,我发现,在第一次跟着视频去做实验,虽然知道实验的每一步是在做什么,但是我不知道他们在整个实验中起到了什么作用,所以我也只能是跟着视频一步一步去做。但是当我ping通后,我去查了相关知识,才知道了每一步操作在实验中所起到的作用。

同时通过这次实验,我更加深刻了解了靶机、攻击机、蜜网网关的相关概念,以前只是在书本上了解他们,但是俗话说的好“纸上得来终觉浅”,实践是最好的老师。我认识到,对于网络攻防中的种种概念不可以仅仅局限于书本上,要亲自动手,亲自使用,亲自实现。

这次实验不仅让我在网络攻防相关知识上有收获,也让我重新熟悉了虚拟机的各种安装操作,例如:VMware的网络设置,VMware的各类网络连接模式。

浙公网安备 33010602011771号

浙公网安备 33010602011771号