Crackme031

Crackme031 的逆向分析

1.程序观察

自己输入的密码还看不见,全是小星号。

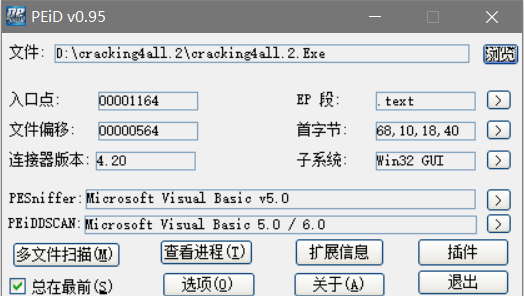

2.简单查壳

没有壳。

3.程序分析

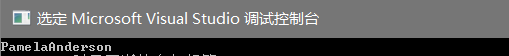

因为程序是使用 VB5 编写的,所以我们先使用 VB Decompiler 加载程序看一下

由于这个程序和 Crackme030 是同一个作者写的,所以对密码进行的处理,该程序只是多了一个步骤,就是先循环将密码每位和 0x34 进行异或处理,然后再进行和 Crackme030 相同的步骤。

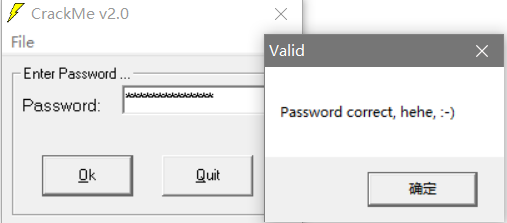

在处理完毕之后,程序会进行两次比较

只有两次比较全部符合,才会提示成功。

根据其流程,可以反推出其正确的密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号