Windows应急响应--学习记录

日志分析

日志记录了系统中硬件、软件和系统问题的信息,同时还监视着系统中发生的事件。当服务器被入侵或者系统(应用)出现问题时,管理员可以根据日志迅速定位问题的关键,再快速处理问题,从而极大地提高工作效率和服务器的安全性。

Windows 通过自带事件查看器管理日志,使用命令eventvwr.msc打开,或者 Windows 10 搜索框直接搜索事件查看器,或者使用开始菜单->Windows管理工具->事件查看器打开。

日志类别

a、系统日志:系统日志包含Windows系统组件记录的事件。例如,系统日志中会记录在启动过程中加载驱动程序或其他系统组件失败。系统组件所记录的事件类型由Windows预先确定。

b、应用程序日志:应用程序日志包含由应用程序或程序记录的事件。例如,数据库程序可在应用程序日志中记录文件错误。程序开发人员决定记录哪些事件。

c、安全日志:安全日志包含诸如有效和无效的登录尝试等事件,以及与资源使用相关的事件,如创建、打开或删除文件或其他对象。管理员可以指定在安全日志中记录什么事件。例如,如果已启用登录审核,则安全日志将记录对系统的登录尝试。

常用事件 ID 含义

| Event ID(2000/XP/2003) | Event ID(Vista/7/8/2008/2012) | 描述 | 日志名称 |

|---|---|---|---|

| 528 | 4624 | 成功登录 | Security |

| 529 | 4625 | 失败登录 | Security |

| 680 | 4776 | 成功/失败的账户认证 | Security |

| 624 | 4720 | 创建用户 | Security |

| 636 | 4732 | 添加用户到启用安全性的本地组中 | Security |

| 632 | 4728 | 添加用户到启用安全性的全局组中 | Security |

| 2934 | 7030 | 服务创建错误 | System |

| 2944 | 7040 | IPSEC服务服务的启动类型已从禁用更改为自动启动 | System |

| 2949 | 7045 | 服务创建 | System |

登录类型 ID

成功/失败登录事件提供的有用信息之一是用户/进程尝试登录(登录类型),但 Windows 将此信息显示为数字,下面是数字和对应的说明:

| 登录类型 | 登录类型 | 描述 |

|---|---|---|

| 2 | Interactive | 用户登录到本机 |

| 3 | Network | 用户或计算手机从网络登录到本机,如果网络共享,或使用 net use 访问网络共享,net view 查看网络共享 |

| 4 | Batch | 批处理登录类型,无需用户干预 |

| 5 | Service | 服务控制管理器登录 |

| 7 | Unlock | 用户解锁主机 |

| 8 | NetworkCleartext | 用户从网络登录到此计算机,用户密码用非哈希的形式传递 |

| 9 | NewCredentials | 进程或线程克隆了其当前令牌,但为出站连接指定了新凭据 |

| 10 | Remotelnteractive | 使用终端服务或远程桌面连接登录 |

| 11 | Cachedlnteractive | 用户使用本地存储在计算机上的凭据登录到计算机(域控制器可能无法验证凭据),如主机不能连接域控,以前使用域账户登录过这台主机,再登录就会产生这样日志 |

| 12 | CachedRemotelnteractive | 与 Remotelnteractive 相同,内部用于审计目的 |

| 13 | CachedUnlock | 登录尝试解锁 |

账号分析

对受害机器进行了解,分析可能存在的共同弱点,进而提供溯源思路。

排查弱口令、高危端口

查看服务器是否有弱口令,远程管理端口是否对公网开放。 方法:咨询系统管理员

排查可疑账号、新增账号

方法:

打开 cmd 窗口,输入lusrmgr.msc命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉,注意Guest用户是否开启。

排查隐藏账号、克隆账号

方法:

a、Win+R输入regedit.exe,回车运行,打开注册表,查看管理员对应键值。

路径 HKEY_LOCAL_MACHINE --SAM–SAM(需要右击权限修改管理员权限)-Domains-Account-users,查看Users表项与Names表项中的项数量是否一致。

b、使用D盾查杀工具。

D盾下载地址:[http://www.d99net.net/]()

日志排查

方法:

a、Win+R输入eventvwr.msc,回车运行,打开事件查看器,注意日志中是否存在断或存在清除痕迹。

日志事件查看器本身支持筛选功能。

b、导出为CSV 或者TXT使用Excel、Notepad或者Log Parser进行分析。

端口、进程风险分析

端口

方法:

netstat -ano 查看目前的网络连接,定位可疑的ESTABLISHED

netstat -ano | findstr “port”查看端口对应的活动连接

tasklit | findstr “PID” 查看相应PID的进程

进程

方法:

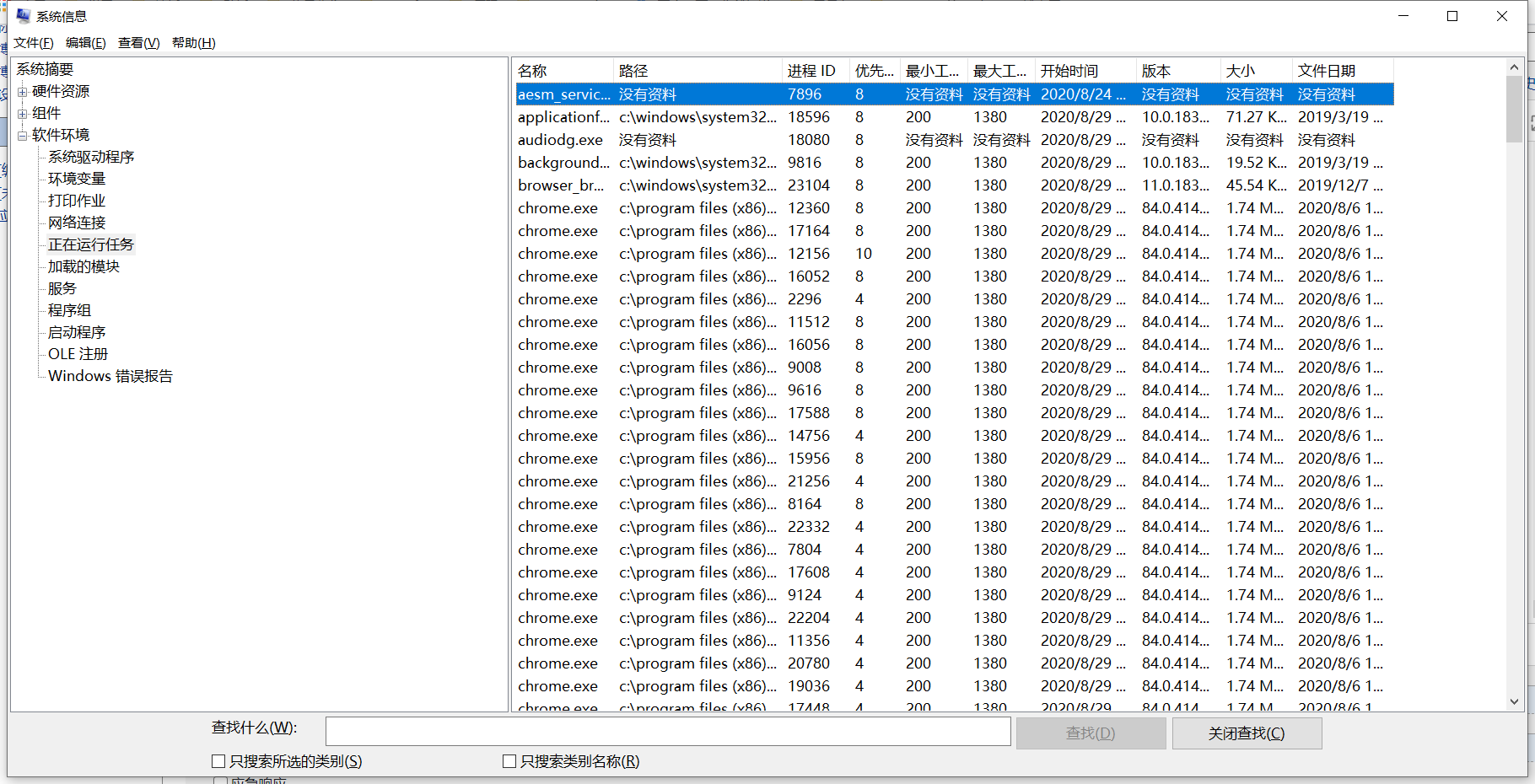

a、运行->输入msinfo32->软件环境->正在运行任务->查看详细,比如进程路径、进程ID、文件创建日期、启动时间等。

b、打开D盾/火绒剑,进程查看,关注没有签名信息的进程。

c、通过微软官方提供的 Process Explorer 等工具进行排查 。

d、查看可疑的进程及其子进程。可以通过观察以下内容:没有签名验证信息的进程;没有描述信息的进程;进程的属主是否异常;进程的路径是否合法;存在异常活动连接的进程;CPU或内存资源占用长时间过高的进程

检查启动项、计划任务、服务

检查服务器是否有异常的启动项。

方法:

a、登录服务器,单击【开始】>【所有程序】>【启动】,默认情况下此目录在是一个空目录,确认是否有非业务程序在该目录下。

b、单击开始菜单 >【运行】,输入 msconfig,查看是否存在命名异常的启动项目,是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件。

c、单击【开始】>【运行】,输入 regedit,打开注册表,查看开机启动项是否正常。

d、SysinternalsSuite 工具集的 Autoruns 工具查看开机启动项目

检查计划任务

方法:

a、开始->设置->控制面板->任务计划,查看计划任务属性,便可以发现木马文件的路径。

b、cmd下输入schtasks.exe,检查计算机与网络上的其它计算机之间的会话或计划任务,如有,则确认是否为正常连接。3|服务自启动 方法:

c、服务状态,自动启动配置,在 PowerShell 下可以运行:运行service命令

b、运行services.msc可以打开 Windows 服务工具,常见的 GUI 界面。

系统检查

查看系统版本以及补丁信息

方法:

cmd下输入systeminfo,查看系统信息

查找可疑目录及文件

方法:

a、运行输入%UserProfile%\Recent,分析最近打开分析可疑文件。

b、在服务器各个目录,可根据文件夹内文件列表时间进行排序,查找可疑文件。

c、回收站、浏览器下载目录、浏览器历史记录

d、修改时间在创建时间之前的为可疑文件

webshell查杀

a、得到发现WEBSHELL、远控木马的创建时间,查找出同一时间范围内创建的文件

b、使用D盾等相关工具进行查杀。

浙公网安备 33010602011771号

浙公网安备 33010602011771号