LLMNR中间人及WPAD劫持

一、LLMNR协议说明:

windows会先去检查自己的主机配置文件host文件,在C:\Windows\System32\drivers\etc下,然后按照此文件配置好的指向进行解析当上面的步骤无法正确解析时,此时系统会自动去检查本地的dns缓存,按照缓存中的指向再进行解析,

如果连本地缓存也不能正确解析,它会继续向本地网络中的dns服务器去请求最后,如果本地网络中的dns也解析失败,它就会被交给LLMNR[链路本地多播名称解析]和netbios-ns去处理解析。

场景说明:当前局域网下有三台机器,客户端向某一台计算机请求资源得时候,由于本地dns解析失败得原因,该请求会被被交给LLMNR然后执行netbios查询,但是出现了一个攻击者可以获取网络中所有得查询请求,

当攻击者获取到了该请求后,他会告诉客户端他是资源计算机,接着客户端就会把自己得账号密码提供给攻击者进行认证。

四、WPDA说明:

它来查找网络中的wpad.dat文件的,有了该文件以后,客户端以后就会根据文件中的内容自动配置代理,但如何查找到这个文件的位置呢,一种方式可以通过dns查询,另一种方式是通过dhcp服务进行检索,还有就是利用LLMNR查询,我们确实是可以利用dns或者dhcp毒化,来操控流量指向,但这种方式很容易被拦截,而LLMNR则不一样,它是通过广播告诉同一内网下的所有windows,它就是wpad服务器,这样当你的浏览器设置为’自动检测代理设置’的情况下,它就会下载攻击者事先准备好的wpad.dat文件,这样一来,客户端的流量就会经过攻击者的机器。

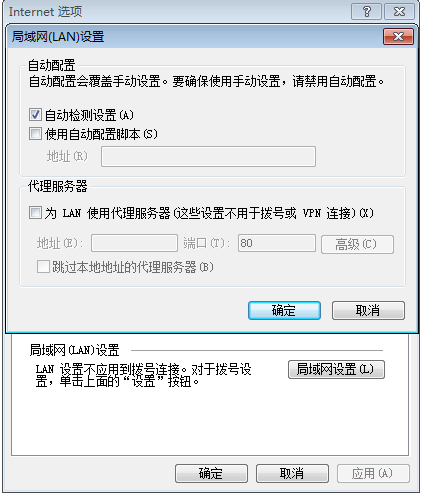

(受害者设置了自动检测设置)

使用工具Responder:https://github.com/SpiderLabs/Responder (Kali自带)

Responder进行(自动下载马)钓鱼攻击:

修改Responder.conf文件

需要开启前两个参数,并把马mv到files目录下,ExeDownloadName是下载后得显示得名称实战情况下根据情况改名字。

执行:responder -I eth0 -wrf

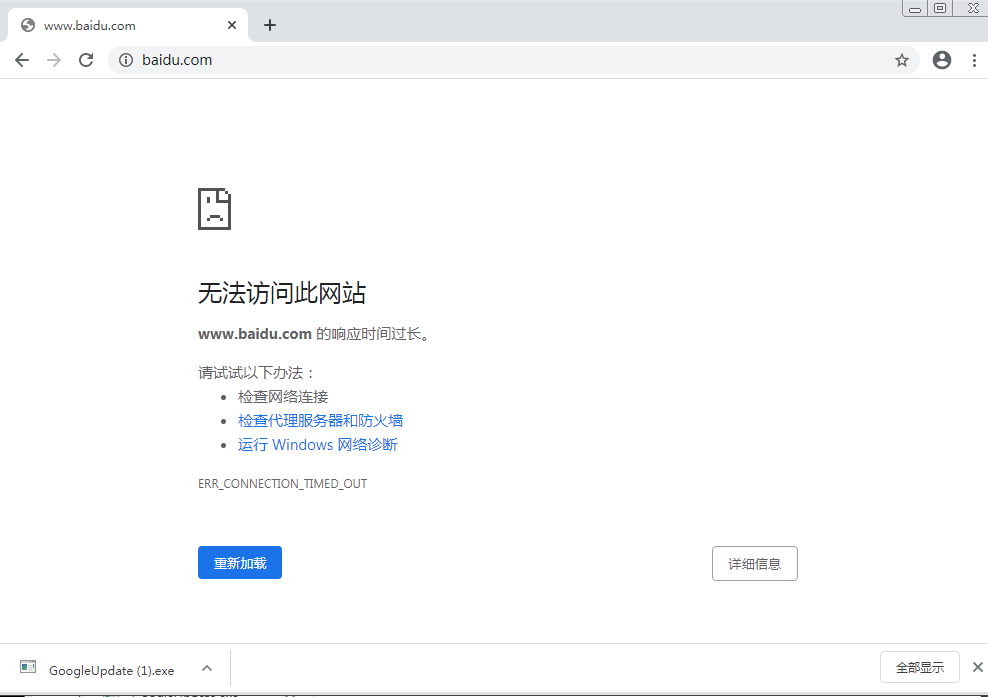

当目标访问任何网页得时候都会自动下载我们准备好的马,需要做免杀,实战情况下这种动静有点大。

PS:还可以获取ntml v2 hash,ntml v2 hash并不能拿来做hash传递,可以通过中继得方式进行利用。

参考资料:

https://www.anquanke.com/post/id/177123

https://klionsec.github.io/2016/07/23/llmnr-wpad/

http://blog.orleven.com/2017/04/09/spoof-llmnr-wpad/

本文来自博客园,作者:aoaoaoao,转载请注明原文链接:https://www.cnblogs.com/websecyw/p/12916818.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号