恶意代码分析实战Lab1-2

Lab1-2

分析Lab1.2.exe文件

目录

4. 哪些基于主机或基于网络的迹象可以被用来确定被这个恶意代码所感染的机器?

2. 是否有这个文件被加壳或混淆的任何迹象?

利用PEID进行查看

普通扫描如下:

普通扫描没有发现加壳

核心扫描如下:

核心扫描发现upx加壳

发现加壳后,要进行脱壳操作,可以利用ollydbg进行手动脱壳,具体操作在另篇博文,博文稍后会发。

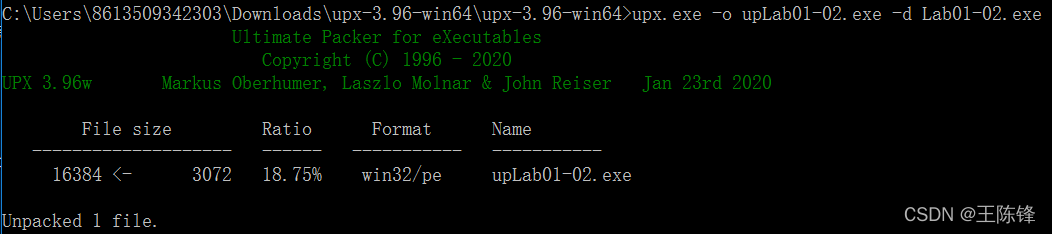

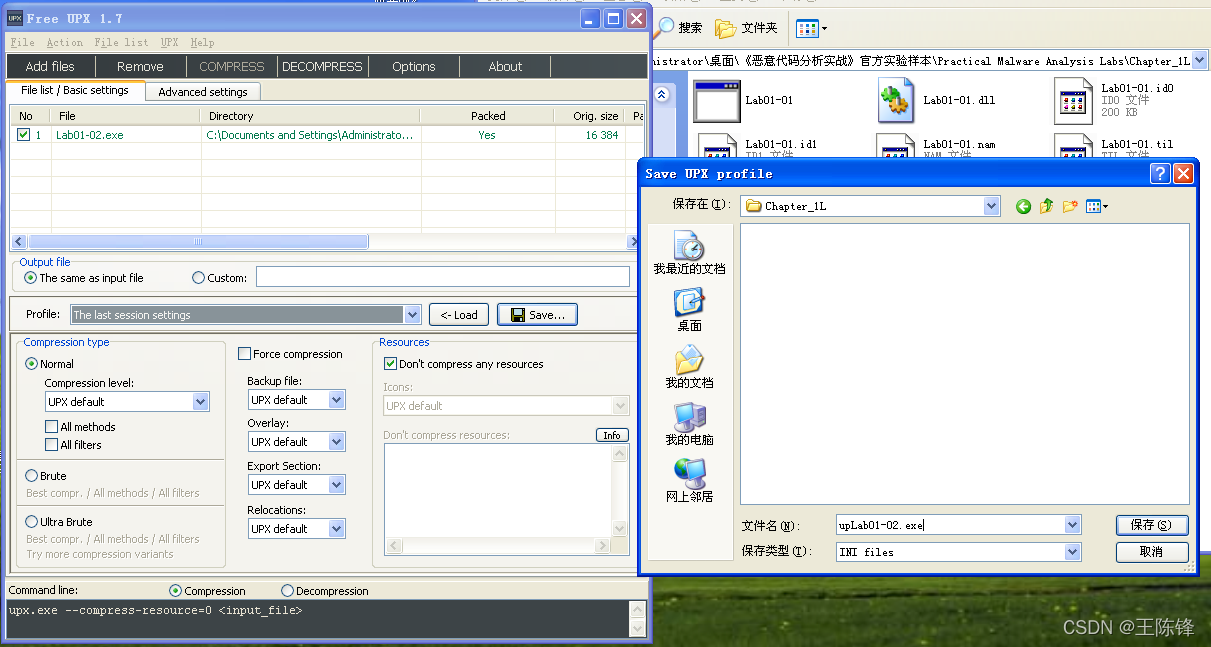

或者进行upx自动脱壳

dos命令

图形窗口

3. 有没有任何导入函数能够暗示出这个程序的功能?

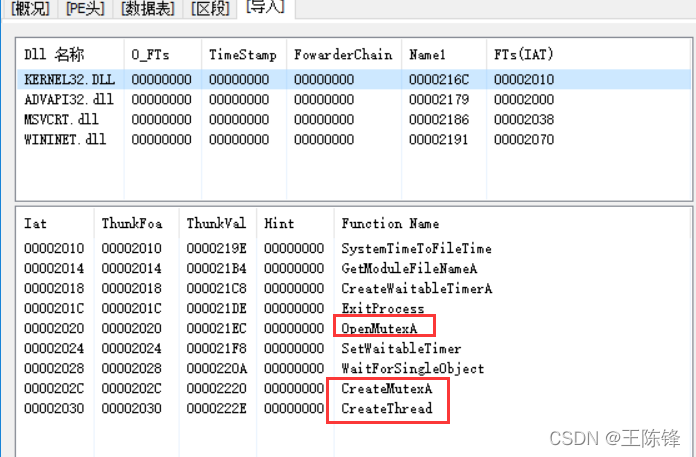

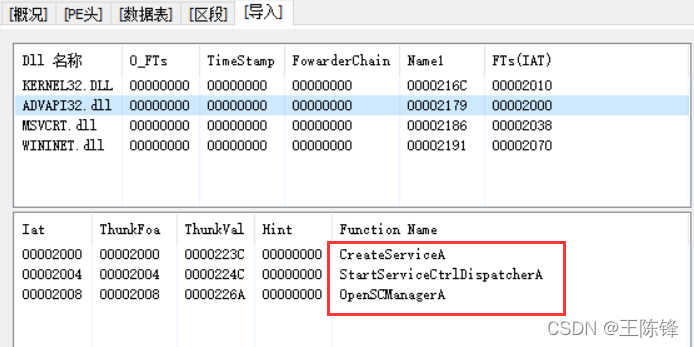

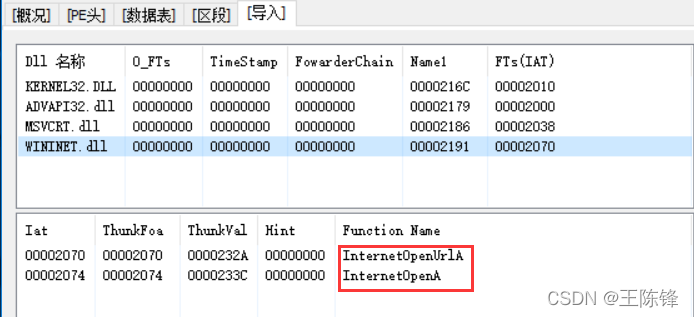

利用studyPe进行查看脱壳后的upLad01-02.exe

有对互斥体进行操作的函数OpenMutexA、CreateMutexA函数;

有创建服务相关函数:CreateServiceA、StartServiceCtrlDispatcherA、OpenSCManagerA。

打开链接函数InternetOpenA和InternetOpenUrlA;

4. 哪些基于主机或基于网络的迹象可以被用来确定被这个恶意代码所感染的机器?

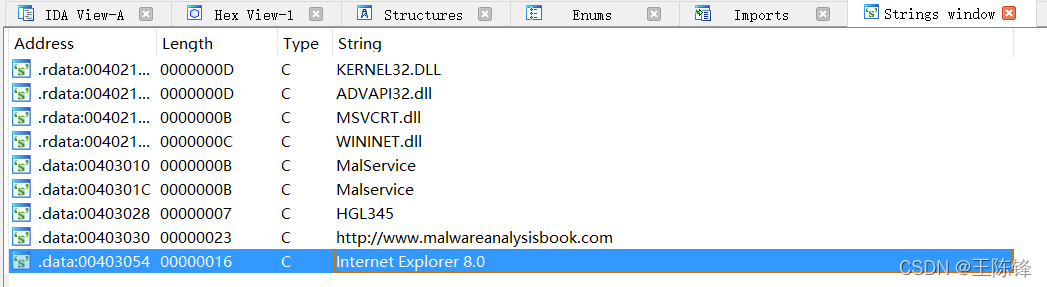

使用IDA进行分析upLad01-02.exe,Strings窗口中可以发现这个恶意代码的网络迹象。

一个Malservice服务名称(邮寄服务),一个链接,一个浏览器类型。

可以通过监视网络流量检查被恶意代码感染的主机。

浙公网安备 33010602011771号

浙公网安备 33010602011771号