网络攻防第八周作业

网络攻防环境搭建

主要包括四台虚拟机,采用桥接模式,ip地址设置为同一个网段,Linux攻击机(SEED IP 192.168.129.132),Linux靶机(metasploit IP 192.168.129.100),Windows攻击机(win IP 192.168.129.22),Windows靶机(win XP IP 192.168.129.11)。

以下主要测试它们之间的连通性:

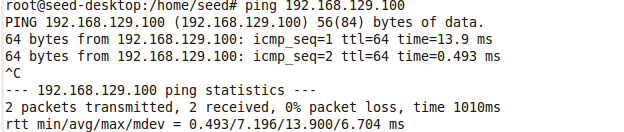

1.Linux攻击机ping Linux靶机

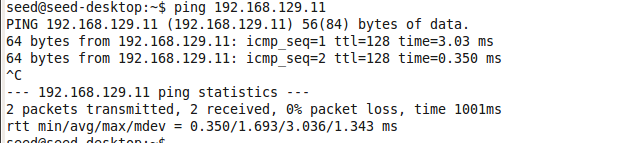

2.Linux攻击机ping windows靶机

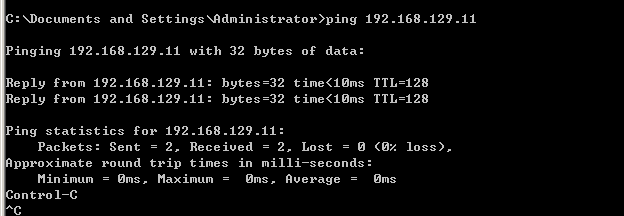

3.windows攻击机ping windows靶机

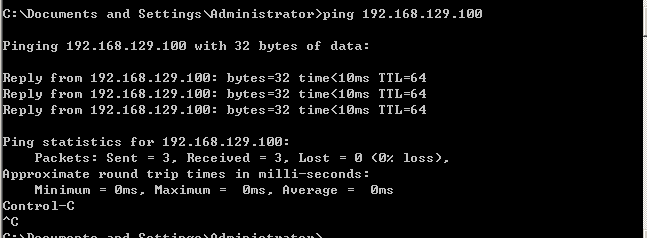

4.windows攻击机ping Linux靶机

教材学习内容总结

一、Linux操作系统基本框架概述

1、Linux操作系统发展与现状

在服务器、安全敏感部门以及移动终端市场上仍占有重要地位。

- 跨平台硬件支持

- 丰富的软件支持

- 多用户多任务

- 可靠的安全性

- 良好的稳定性

- 完善的网络功能

2、Linux系统结构

- Linux进程与线程管理机制

- Linux的内存管理机制

- Linux的文件系统管理机制

- Linux设备控制机制

- Linux的网络机制

- Linux的系统调用机制

二、Linux操作系统安全机制

1、Linux身份认证机制

- Linux用户

- Linux用户组

- Linux的本地登录用户认证机制

- Linux的远程登录用户认证机制

- Linux的统一身份认证中间件————PAM

2、Linux授权与访问控制机制

- 文件所有者

- 文件的访问权限

- 文件的特殊执行权限

- Linux访问控制机制的不足及改进

3、Linux安全审计机制

- 连接时间日志

- 进程统计日志

- 错误日志记录

三、Linux系统远程攻防技术

1、Linux远程口令字猜测攻击

自动化的远程口令猜测工具:

- Brutus:号称最快最灵活的远程口令猜测破解工具

- THC Hydra:非常快速的网络身份认正口令猜测破解工具

- Cain and Abel:“黑界神兵”,对Linux下的SSH和各类网络应用服务的远程口令猜测也具有非常好的支持。

2、Linux网络服务远程渗透攻击

- Linux系统安全漏洞、渗透攻击与补丁更新过程

- 针对Linux系统网络服务的远程渗透攻击

- Linux内核中的网络协议栈实现

- LAMP Web网站构建解决方案中的网络服务

- FTP。Samba等文件共享服务

- 电子邮件收发服务

- 其他网络服务

- 针对网络服务远程渗透攻击的安全防范措施

(1)禁用所有不必要的网络服务

(2)尽量选择更安全的网络协议与服务软件,并使用最佳安全实践进行部署

(3)及时更新网络服务版本

(4)使用xinetd、防火墙为Linux网络服务添加网络访问控制机制

(5)建立入侵检测与应急响应计划流程

3、攻击Linux客户端程序和用户

- 攻击Linux平台上的客户端程序

- 攻击Linux系统用户

- 针对客户端与用户攻击的安全防范措施

4、攻击Linux路由器和监听器

- 攻击Linux路由器与防火墙

- 攻击监听器&入侵检测器

- 针对路由器与监听器攻击的安全防范措施

四、Linux系统本地安全攻防技术

1、Linux本地特权提升

(1)破解出Root用户的口令,然后执行su或sudo命令进行提升

(2)发掘并利用su或者sudo程序中的安全漏洞

(3)攻击用户态SUID特权提升漏洞,攻击Linux内核代码特权提升漏洞

(4)从系统中搜索全局可写的敏感文件与目录位置并加以利用

2、linux用户口令字破解

- 利用sudo的缺陷进行特权提升

- 利用用户态SUID程序漏洞进行特权提升

- 针对SUID程序的本地缓冲溢出攻击

- 针对SUID程序的符号链接攻击

- 针对SUID程序的竞争条件攻击

- 针对SUID程序的共享函数库攻击

- 利用内核空间代码漏洞进行特权提升

- 利用系统配置不当实施本地特权提升

- 针对Linux本地特权提升攻击的防范技术与措施

2、Linux系统上的消踪灭迹

- 清理系统日志,有效抹除掉自己的行动踪迹。

- 查看/etc/syslog.conf配置内容来了解系统当前正在实施的审计事件类型以及日志的存储位置。

还需清理在shell程序中所输入的命令历史记录。

3、Linux系统远程控制后门程序

特洛伊木马化的系统程序、命令行后门工具以及图形化的后门工具

视频学习内容与总结

视频31、KaliSecurity - 漏洞利用之SET

Social Engineering Toolkit是一个开源工具,Python驱动的社会工程学渗透测试工具,提供了非常丰富的攻击向量库,是开源的社会工程学利用套件通常结合Metas来使用。

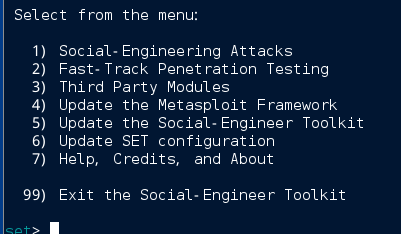

一、命令行下输入 setoolkit 打开SET套件

1 输入1回车,进入社会工程学攻击

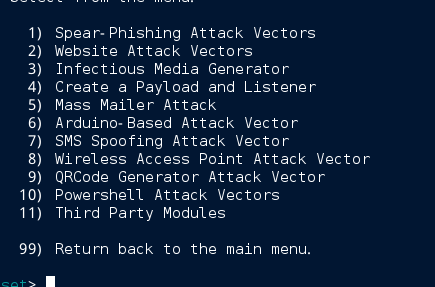

- 鱼叉式钓鱼攻击

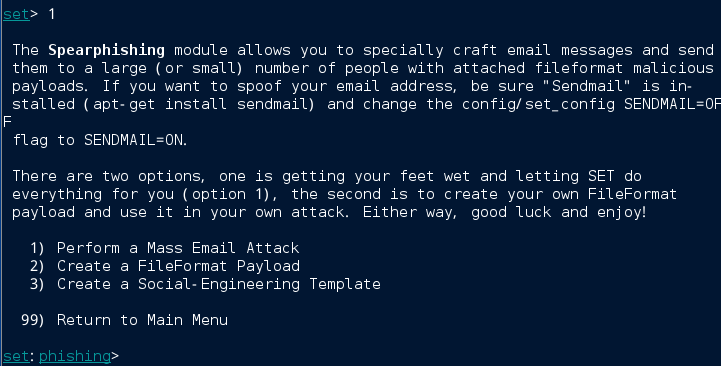

继续选择1 ,鱼叉式钓鱼攻击

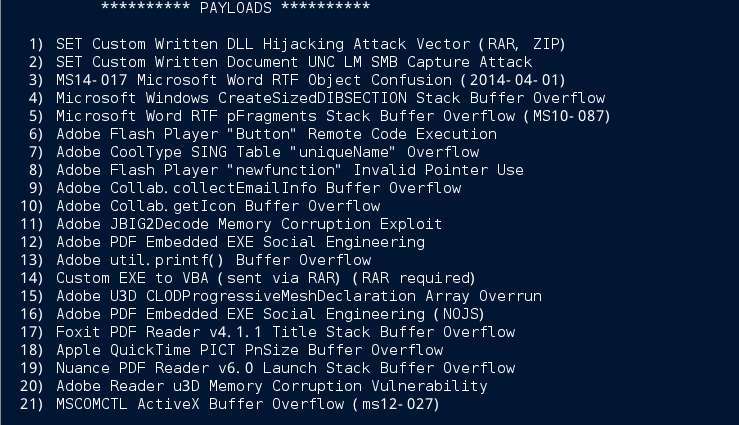

此攻击向量主要目的为发送存在恶意软件的钓鱼邮件,相应的payload可以选择不同的漏洞

输入1回车是向某接收方发送垃圾邮件

输入2回车是进行payload选择不同漏洞

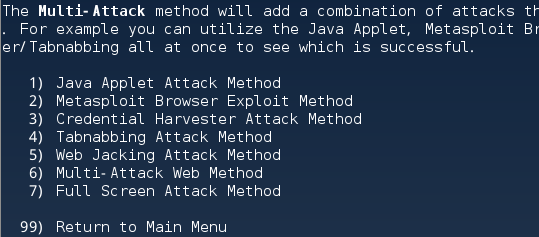

- 继续选择2,进入网站攻击框架

此时开放一个webServer服务,如果对方访问此页面,若系统存在漏洞触发条件,则会被植入后门。如Java Applet Attack 方法就需要目标有Java运行环境。为了仿真,可以选择自建模版或克隆一个网站。

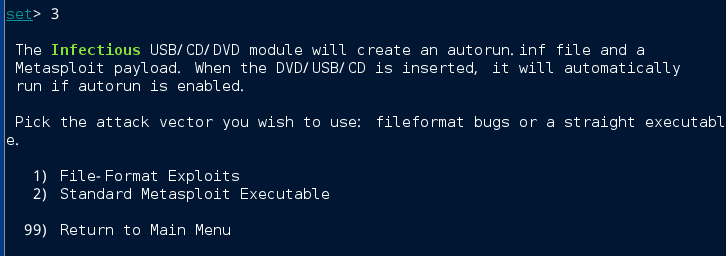

- 继续选择3 进行介质感染攻击

借助Autorun.inf执行Exploit得到一个返回的shell,也可以结合Metasploit的后门。

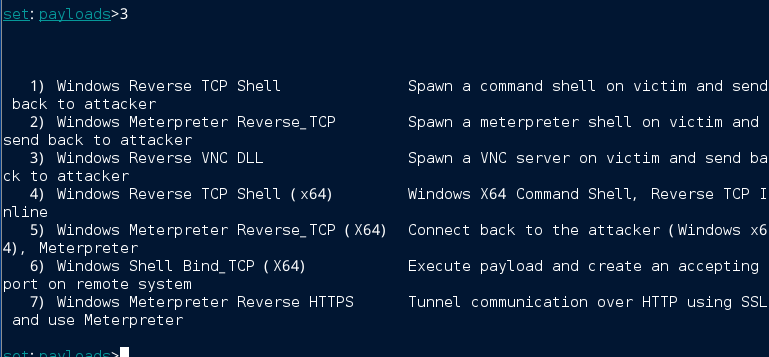

- 继续选择4 创建Payload和监听器,与Metasploit给出的Payload类似。可

浙公网安备 33010602011771号

浙公网安备 33010602011771号