20232318 2025-2026-1 《网络与系统攻防技术》实验七实验报告

一、实验内容

- 利用 SET 工具构建仿冒网站,模拟钓鱼场景获取用户凭据

- 通过 Ettercap 工具实施 DNS 欺骗攻击,篡改域名解析结果

- 整合两项技术,借助 DNS 欺骗将特定访问引流至仿冒网站,完成完整攻击链路验证

二、实验目的

深入剖析常见网络欺诈行为的技术原理,增强自身网络安全防范意识,并针对性地制定切实可行的防御策略。通过实操掌握 SET 与 Ettercap 工具的核心用法,理解社会工程学攻击与网络层欺骗的结合应用逻辑,为后续网络安全防护工作奠定实践基础。

三、实验环境

本次实验采用双虚拟机架构,分别配置如下:

四、实验过程与分析

4.1 利用 SET 工具构建仿冒网站

4.1.1 仿冒网站搭建步骤

SET(Social-Engineer Toolkit)是开源的社会工程学渗透测试工具,核心用于模拟钓鱼攻击场景。本次实验通过其网站克隆功能构建仿冒页面,具体操作如下:

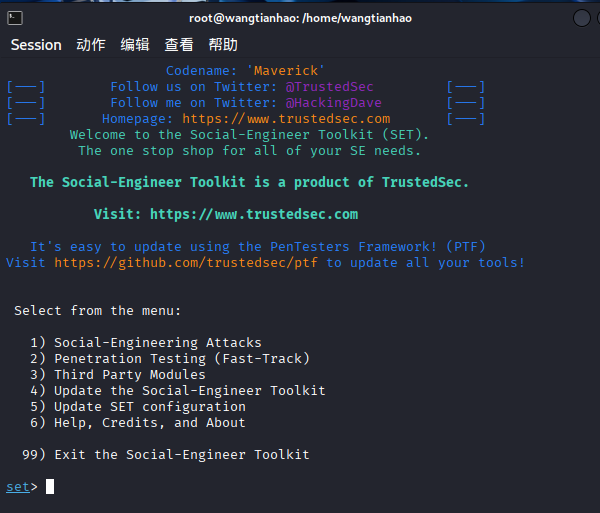

- 在 Kali 虚拟机终端输入

setoolkit命令启动工具,等待程序加载完成后进入主菜单![38db51c3239d150ce18bc355392974bc]()

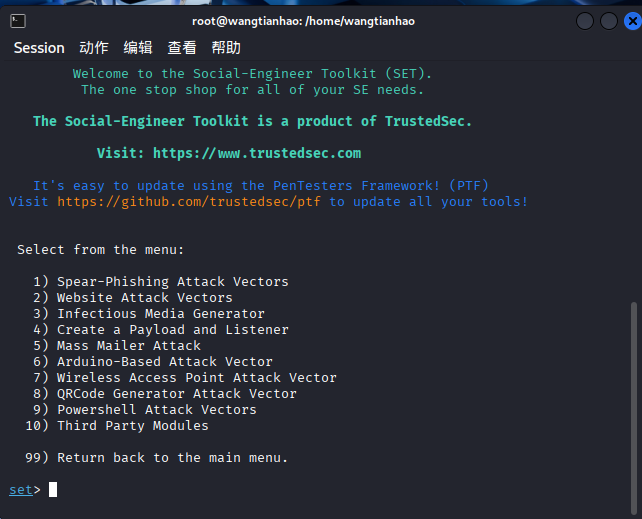

- 选择 “社会工程学攻击” 模块(Social-Engineer attack),进入子菜单后点击 “网站攻击向量”(Website Attack Vectors)

![b267dd72698915adce20f3b339aa98a7]()

![7d708dea3691b6e202ff5681bf73becc]()

- 在网站攻击选项中选择 “凭据收集攻击方式”(Credential Harvester Attack Method),该功能可克隆含账号密码输入框的网站并捕获提交数据

![9a2ae659c4da740b5cb30ef563da7298]()

- 选择 “网站克隆”(Site Cloner)选项,按提示输入 Kali 虚拟机的 IP 地址(作为数据回传主机,本次为 192.168.2.130)

![1fbfc72632b45b8d80039629b5311cf8]()

![9715f30f3d49257f5a42851f4a3c788f]()

- 输入目标克隆网站 URL(本次选择经典的天翼快递的登录界面:https://www.tykd.com/User/login/),工具自动开始网站克隆与服务部署

![0bd9f33ce1f8acfa26d2a10d211967af]()

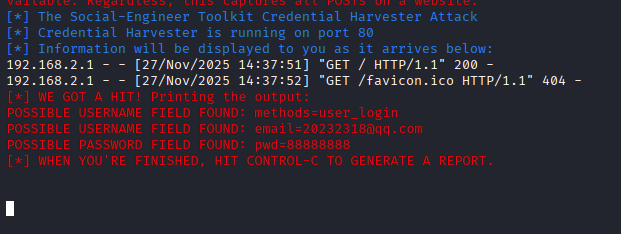

4.1.2 欺骗效果验证

在 WinXP 靶机浏览器中输入 Kali 虚拟机 IP 地址(http://192.168.2.130),可成功访问克隆的广经典的天翼快递的登录界面。在仿冒页面中输入测试账号(20232318@qq.com)和密码后,Kali 终端会实时捕获到经过 RSA 加密的提交数据,证明凭据收集功能有效。

POSSIBLE USERNAME FIELD FOUND: email=20232318@qq.com

POSSIBLE PASSWORD FIELD FOUND: pwd=88888888

4.2 利用 Ettercap 实施 DNS 欺骗

4.2.1 DNS 欺骗配置流程

Ettercap 是经典的局域网嗅探与中间人攻击工具,可实现 DNS 解析篡改。具体配置步骤如下:

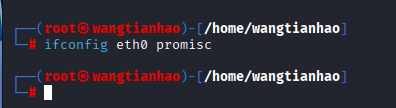

- 先通过

ifconfig eth0 promisc命令将 Kali 虚拟机的 eth0 网卡设置为混杂模式,确保能捕获局域网内所有流量![8ef1f2fcc35e10e90e478f346ab5ecf2]()

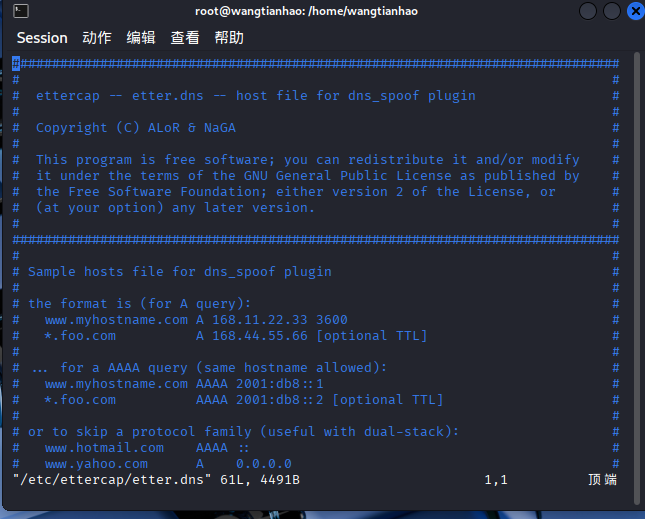

- 编辑 DNS 欺骗配置文件,输入

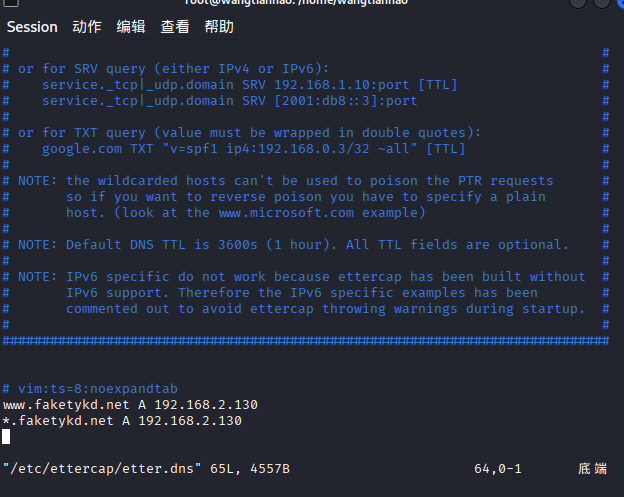

vim /etc/ettercap/etter.dns命令打开文件,添加两条解析记录:www.tykd.com将及所有以其为后缀的子域名(*.tykd.com A)均解析至 Kali 虚拟机 IP(192.168.2.130),保存并退出![d2dd4ee7ca7a468444777833190135f4]()

![d81f0762d7cf8f2f1abe2b8b19fbe79f]()

- 输入

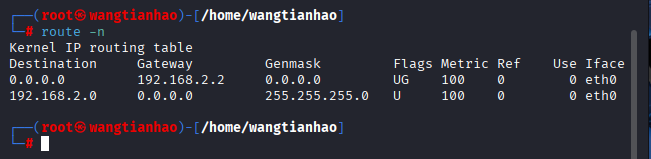

route -n命令查询局域网网关 IP,本次查询结果为 192.168.2.2![53906a3a-d6f8-4595-85c2-7d0bcc670e63]()

- 由于 Kali 未预装图形化界面,通过

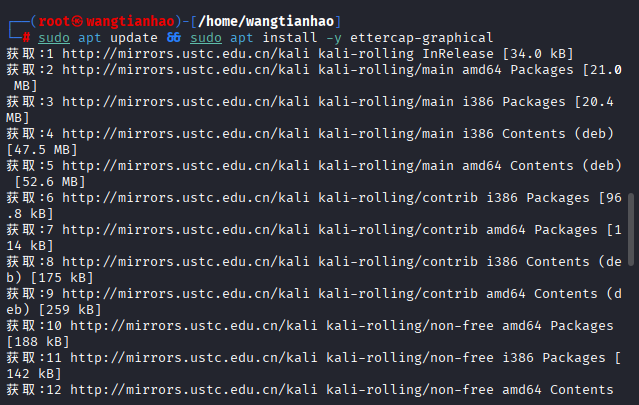

sudo apt update && sudo apt install -y ettercap-graphical命令下载安装 Ettercap 图形版![e19497608c25e91c5a659134055e0ed9]()

- 输入

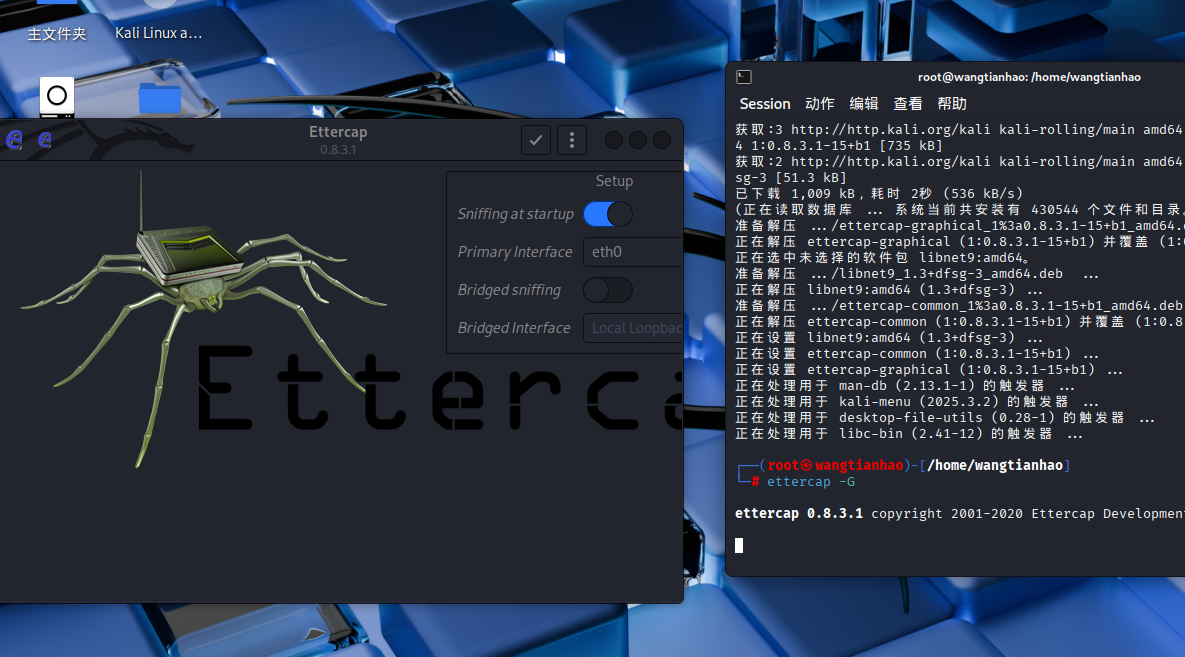

ettercap -G启动图形界面,点击放大镜图标扫描局域网存活主机,在主机列表中识别出 WinXP 靶机(192.168.2.142)与网关(192.168.2.2)![262ee4dfce29d1f1a25c7228fabbdce3]()

![e534c6c775dba6884e0066a61b47ba84]()

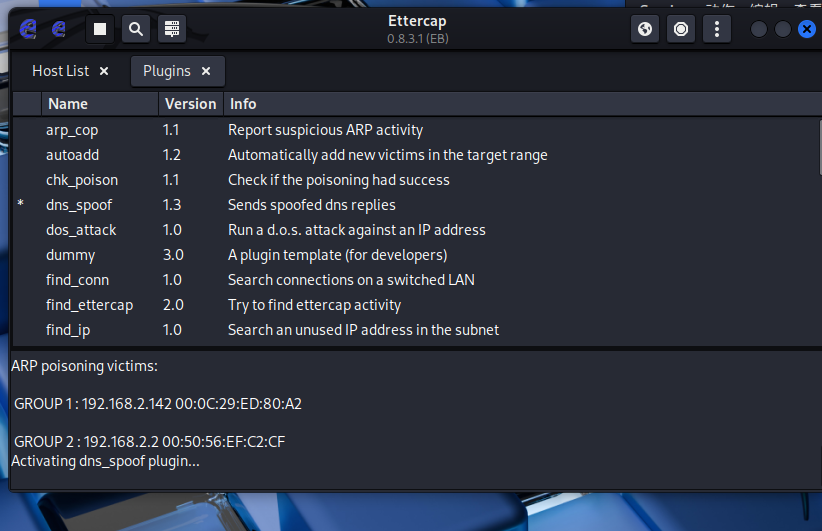

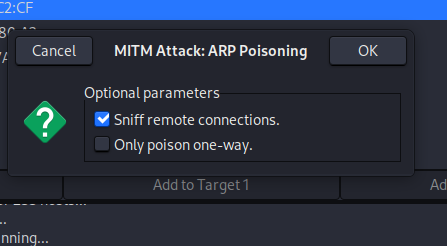

- 将 WinXP 靶机添加至 Target1,网关添加至 Target2,点击工具栏 “MITM” 选项,选择选择ARP Poisoning,勾选 “Sniff remote connections”(双向连接嗅探)并确认

![0bf90702f925c3123c6ecae62e0a21ca]()

![979cfb5a5519d3bfd360d5084e6e2f8c]()

![a1d4db5f65e12e3c3adbd9183661f83b]()

- 在 Ettercap 菜单中选择 “Plugins→Manage plugins”,找到并双击 “dns_spoof” 插件,插件图标变色表示启用成功

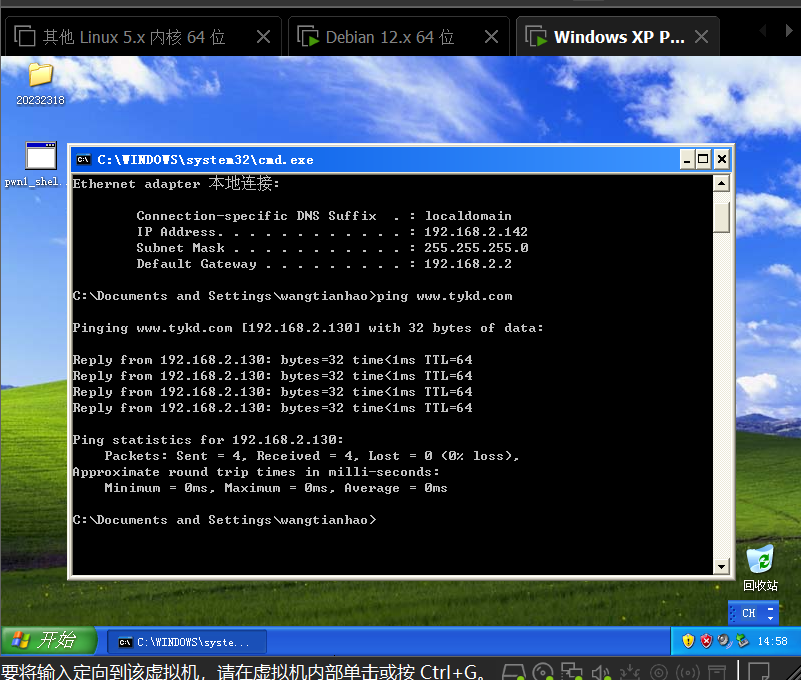

4.2.2 欺骗效果验证

在 WinXP 靶机中 ping 天翼快递的登录界面时,ping 命令返回结果显示域名已解析至 Kali 虚拟机 IP(192.168.186.128),且数据包无丢失,证明 DNS 欺骗功能生效。

4.3 两项技术的整合应用

4.3.1 综合攻击部署

- 重复 4.1 节步骤,使用 SET 工具克隆天翼快递登录页面(https://www.tykd.com/User/login/),保持 Kali 虚拟机 IP 作为数据回传地址

![bd29072c-08e0-4e3a-a0bb-4f66e87e4dcb]()

- 编辑 etter.dns 文件,添加

www.faketykd.net及*.faketykd.net的解析记录,均指向 192.168.2.130![c07d5566541852bdb7d08967c5266c4d]()

- 重新启动 Ettercap 的 ARP 欺骗与 dns_spoof 插件,确保 DNS 欺骗服务持续运行

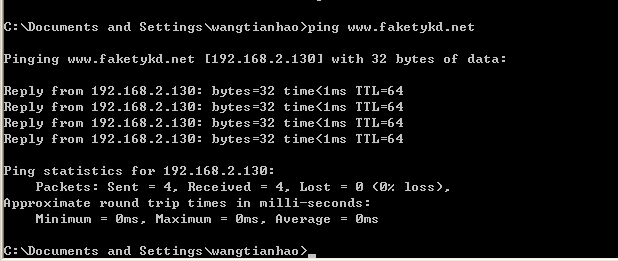

4.3.2 综合效果验证

在 WinXP 靶机中 ping

www.faketykd.net,成功解析至 Kali 虚拟机 IP,且网络连接稳定。在浏览器中输入该仿冒域名,可直接跳转至克隆的天翼快递登录页面。再次输入测试邮箱(20232318@qq.com)和密码(8888888),Kali 终端成功捕获到完整的登录信息,证明综合攻击链路畅通。

四、具体防范方法

(一)普通用户层面

- 访问网站时优先选择 HTTPS 协议,借助浏览器的服务器证书验证功能,规避钓鱼网站风险

- 登录金融、社交等敏感平台时,仔细核对域名拼写与 URL 格式,警惕形近域名(如将 “tykd.com” 改为 “tykd.net”)和非官方后缀链接

- 拒绝点击陌生邮件附件、短信链接及网页弹窗,避免误触恶意程序或钓鱼页面

- 定期更新浏览器版本,及时安装安全补丁,修复已知漏洞以强化访问安全

(二)专业技术人员层面

- 运用 Wireshark 等网络分析工具实时监测流量,结合 DNS 查询日志,精准识别 ARP 响应异常、DNS 解析结果不符等攻击征兆

- 部署 ARP 防火墙拦截非法欺骗数据包,启用 DNSSEC 安全验证功能,确保域名解析的真实性与完整性

- 定期开展网络安全扫描,主动排查局域网内的欺骗攻击风险点

(三)网络管理员层面

- 优化网络架构,划分独立 VLAN 缩小 ARP 广播域;配置交换机端口安全规则,限制单端口 MAC 地址绑定数量,杜绝非法设备接入

- 搭建完善的日志审计系统,全面记录网络访问、设备操作等关键行为,确保攻击可溯源

- 部署异常行为检测机制,针对端口扫描、批量数据传输等可疑操作实现实时告警,快速响应安全事件

五、问题解决

本次实验暂无问题

六、心得体会

通过本次实验我对网络欺诈的技术逻辑与危害有了更为直观的认知,也积累了宝贵的安全实践经验。实验中,从 SET 工具的模块选型、网站克隆配置,到 Ettercap 的网卡模式设置、DNS 记录修改,每一步操作都需要紧扣攻击原理,任何配置失误都会导致攻击失败。在整合两项技术的过程中,我深刻体会到网络欺诈的隐蔽性 —— 仿冒网站与正规网站视觉差异极小,普通用户难以分辨,一旦输入敏感信息便会面临泄露风险。同时也认识到,网络安全是 “攻防对抗” 的动态过程,攻击者会不断结合多种技术手段实施攻击,这要求我们必须持续学习最新的攻击技术与防御方法。

此次实验不仅提升了我的实操能力,更强化了安全防范意识。未来无论是作为普通用户还是技术从业者,我都会坚持使用 HTTPS 协议、仔细核对域名、定期更新安全补丁等良好习惯,同时也会主动关注网络安全领域的最新动态,不断提升自身的安全防护能力,为保障网络空间安全贡献一份力量。

浙公网安备 33010602011771号

浙公网安备 33010602011771号