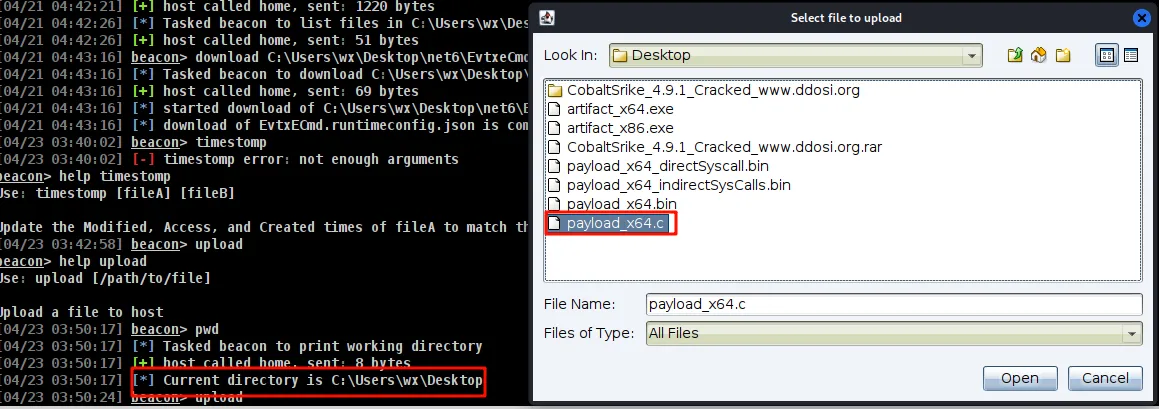

修改文件时间-反取证

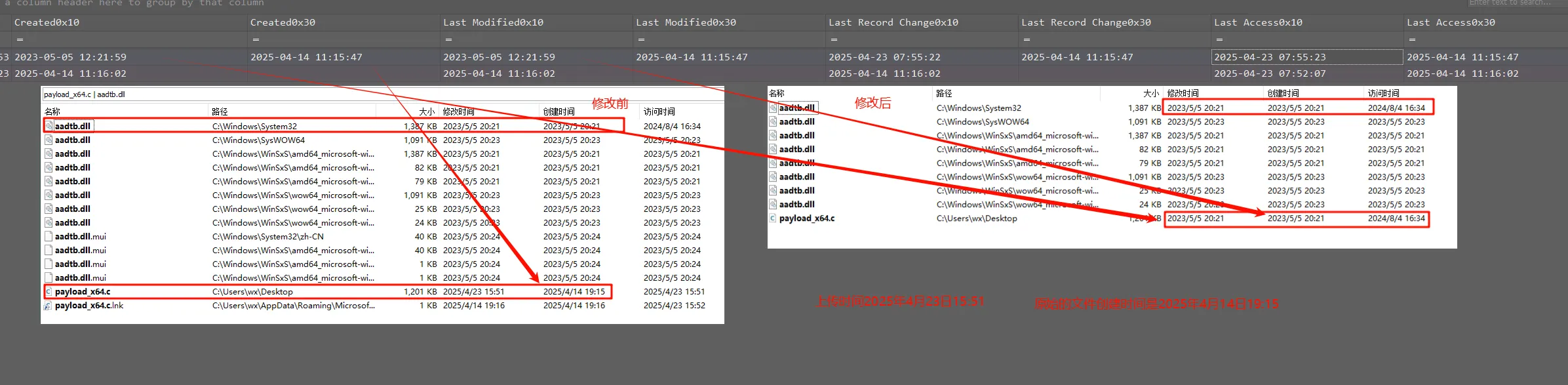

$MFT

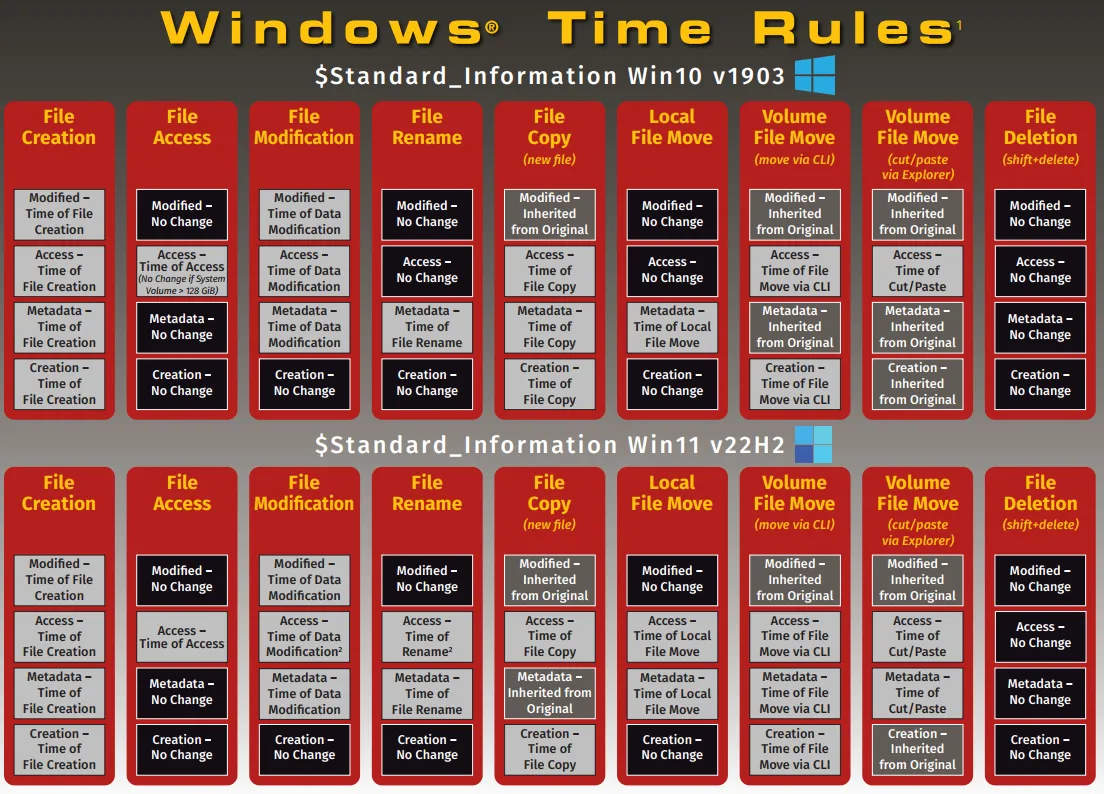

MFT 文件记录时间戳的属性分为两种:

$STANDARD_INFORMATION ( $SI): works at the user-level space using a set of API calls.

$STANDARD_INFORMATION($SI):在用户级空间中通过一组 API 调用工作。

$FILE_NAME ($FN): works at the kernel level and can only be modified by the kernel itself.

$FILE_NAME($FN):在内核级工作,只能由内核本身修改。

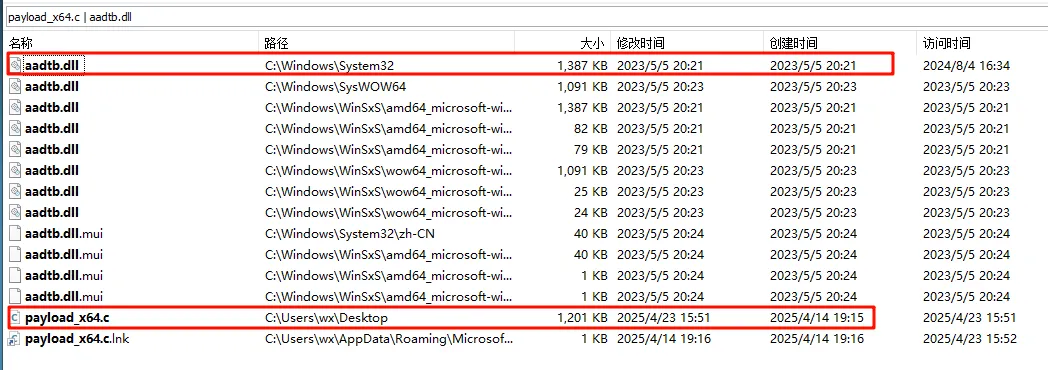

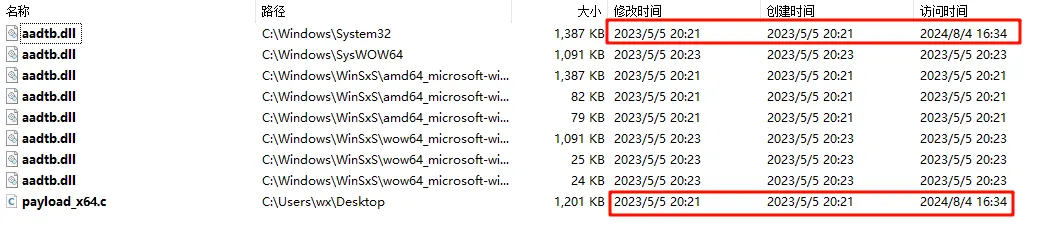

目标文件

修改之后

$MFT 取证

做的实验和这个time of rules 不符合 文件创建时间时原始的问就按创建时间,修改时间时文件在新的主机创建时间

其它的反取证手段

- 安全删除 Secure Delete-多次写覆盖,通过entry number确定原始文件位置

- 清理windows日志 Clearing event logs-wevtutil.exe powershell命令Clear-EventLog都能删除指定的日志。Security Event log ID and 1102 System Event log ID 104

wevtutil、Clear-EventLog、Limit-EventLog、Remove-Item 或 Remove-EventLog都能做到同样功能

https://attack.mitre.org/techniques/T1070/001/ 给出的检测手段

(source="WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") OR (source="WinEventLog:Security" EventCode="4688") (Image=wevtutil CommandLine=cl (CommandLine=System OR CommandLine=Security OR CommandLine=Setup OR CommandLine=Application) OR Clear-EventLog OR Limit-EventLog OR (Remove-Item AND .evtx) OR Remove-EventLog)

ID 1102 专门记录在安全日志中,表示安全日志本身被清除,是高度可疑的安全事件,通常是攻击者试图掩盖痕迹的行为。

ID 104 记录在系统日志中,表示某个事件日志(可能是安全、系统、应用程序等)被清除。当安全日志被清除时,ID 104 会作为 ID 1102 的补充记录在系统日志中。清除其他日志则只产生 ID 104。 - ADS数据流Alternate data streams

参考https://attack.mitre.org/techniques/T1564/004/ 隐藏数据

Get-Item -Path innocentfile.txt -Stream * - 日志篡改 Log tampering

更多参考

https://www.hackthebox.com/blog/anti-forensics-techniques

https://sect.iij.ad.jp/wp-content/uploads/2021/03/training_material_sample_for_timeline_analysis.pdf

https://docs.velociraptor.app/docs/forensic/ntfs/

浙公网安备 33010602011771号

浙公网安备 33010602011771号