等保测试问题——需要SMB签名(SMB Signing not Required)

一、漏洞详情

1.1、漏洞描述

1.2、漏洞介绍

SMB是一个协议名,全称是Server Message Block(服务器消息快协议),用于在计算机间共享文件、打印机、串口等,电脑上的网上邻居由它实现。SMB签名是SMB协议中的安全机制,也称为安全签名。SMB签名旨在帮助提高SMB协议的安全性,为了防止在传输过程中修改SMB数据包,SMB协议支持SMB数据包的数字签名。所有Windows操作系统都支持客户端SMB组件和服务器端SMB组件。要利用SMB数据包签名,通信中涉及的客户端SMB组件和服务器端SMB组件必须启用或需要SMB数据包签名。如果服务器启用此设置,Microsoft网络服务器将不与Microsoft网络客户端通信,除非该客户端同意执行SMB数据包签名。同样,如果需要客户端SMB签名,则该客户端将无法与未启用数据包签名的服务器建立会话。默认情况下,在工作站,服务器和域控制器上启用客户端SMB签名。

SMB签名在性能上有一些权衡。如果网络性能对部署方案很重要,建议您不要使用SMB签名;如果要在高度安全的环境中使用SMB,建议您使用SMB签名。当启用SMB签名时,SMB将停止使用RDMA远程直接数据存取,因为最大MTU限制为1,394字节,这会导致邮件碎片和重组,并降低整体性能。

SMB签名在性能上有一些权衡。如果网络性能对部署方案很重要,建议您不要使用SMB签名;如果要在高度安全的环境中使用SMB,建议您使用SMB签名。当启用SMB签名时,SMB将停止使用RDMA远程直接数据存取,因为最大MTU限制为1,394字节,这会导致邮件碎片和重组,并降低整体性能。

1.3、漏洞危害

SMB服务上不需要签名。未经身份验证的远程攻击者可以利用此攻击对SMB服务器进行中间人攻击。

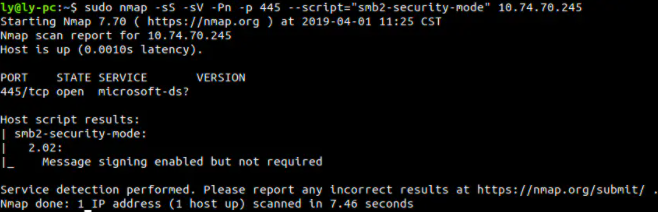

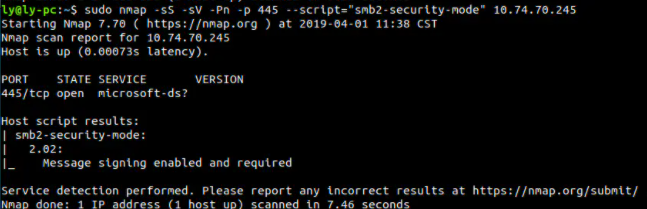

1.4、漏洞监测方式

二、漏洞解决方案

2.1、解决步骤如下

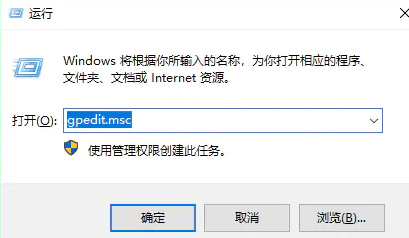

1)、使用Windows+R快捷键打开运行窗口输入gpedit.msc进入本地组策略编辑器。

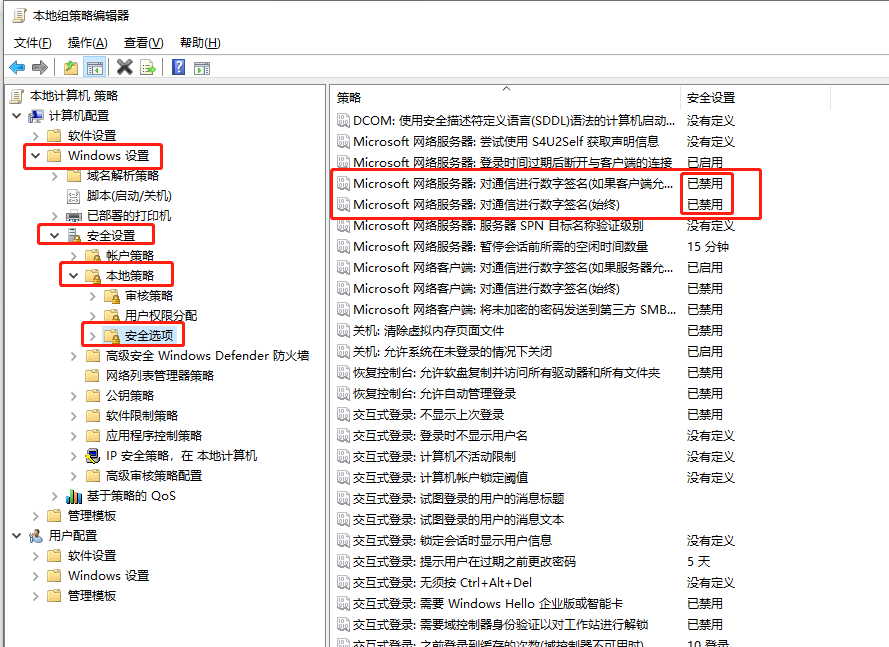

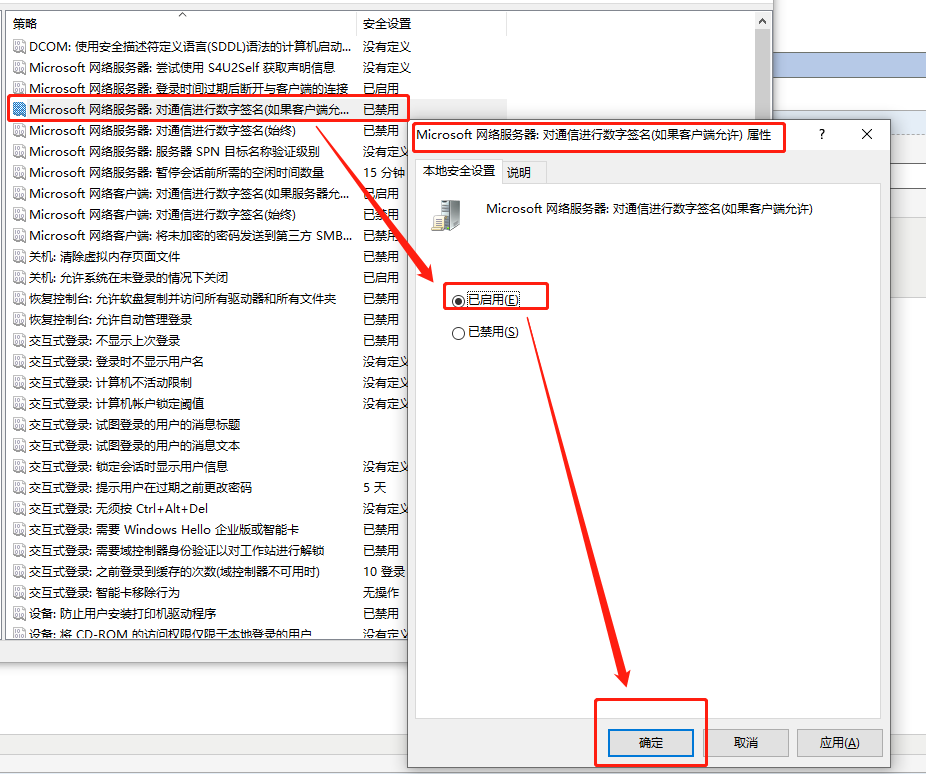

2)、依次点击计算机配置>Windows设置>安全设置>本地策略>安全选项。注意:默认禁用状态才会出现这个漏洞

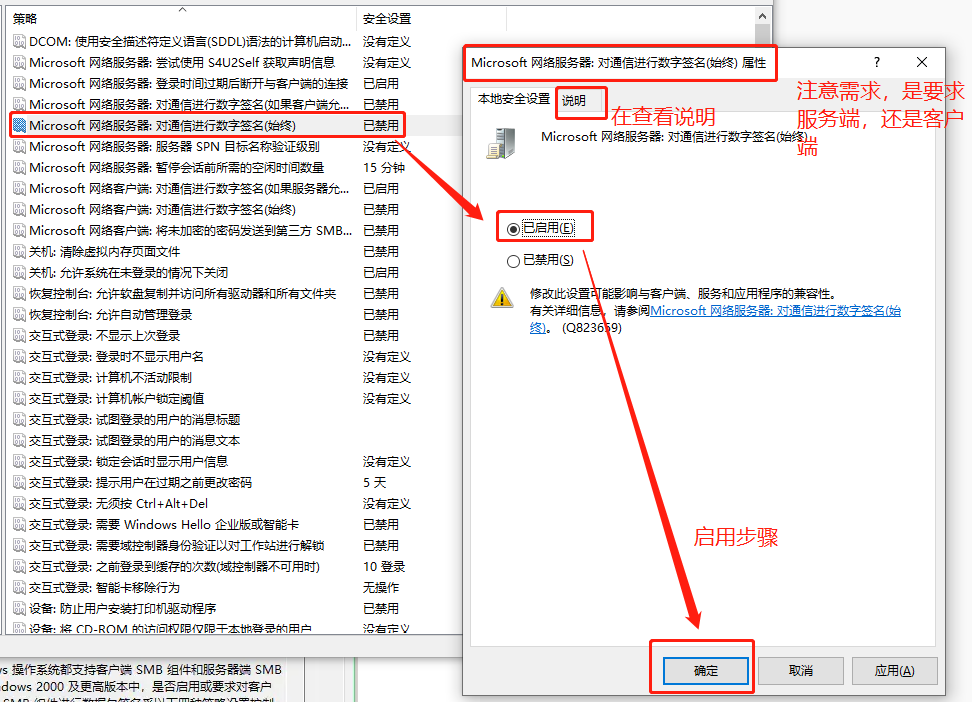

3)、 如果是服务端需要启用SMB签名,请启用Microsoft网络服务器:对通信进行数字签名(始终)。

此时注意:注意需求!确定是服务端还是客户端的!

4)、如果是客户端需要启用SMB签名,请启用Microsoft网络服务器:对通信进行数字签名(如果客户端允许)。

在第上面第 3)步已经说明,此处不再多详解。

2.2、刷新策略,验证结果

1)、管理员运行cmd输入gpupdate /target:computer,是修改后的策略生效。

2)、 漏洞验证。

本文作者:图图小淘气_real

浙公网安备 33010602011771号

浙公网安备 33010602011771号