[IT小技能]一文了解cyberchef小技能

20250720

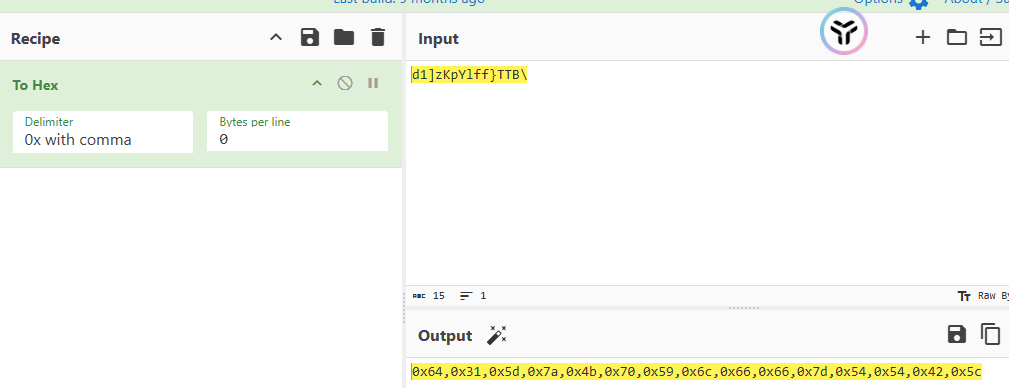

逆向过程发现一个字符串,需要转为hex

20241019更新

题目:有一串字符串067113117101116,希望每3个字符分拆字符,然后通过ascii码转换为字符串:

Recipe如下:

Regular_expression('User defined','[0-9]{3}',true,false,false,false,false,false,'List matches')

From_Decimal('Line feed',false)

各类小技巧示例

2023年12月22日更新,加入一些图片举例,方便复习。如果你是打CTF,还可以下载一个随波逐流软件,试一试。

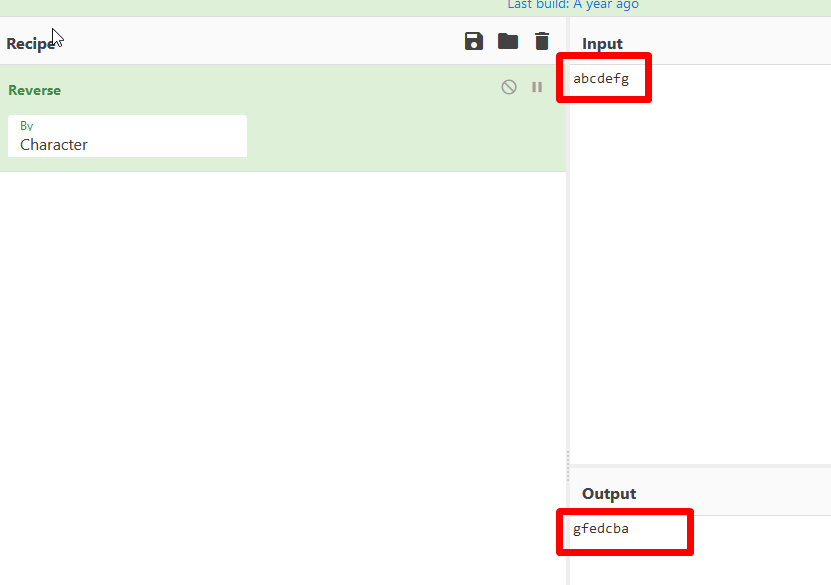

1、逆序输出

reverse

Recipe:

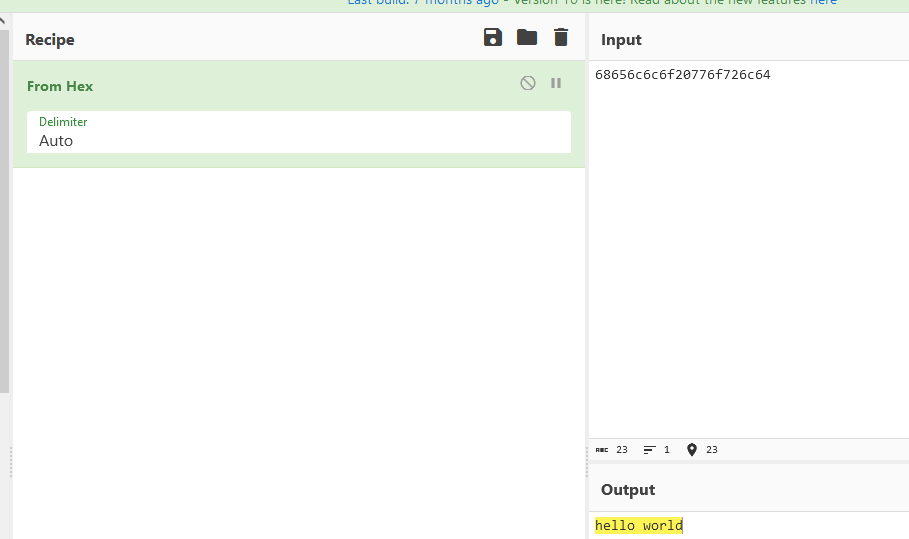

Reverse('Character')

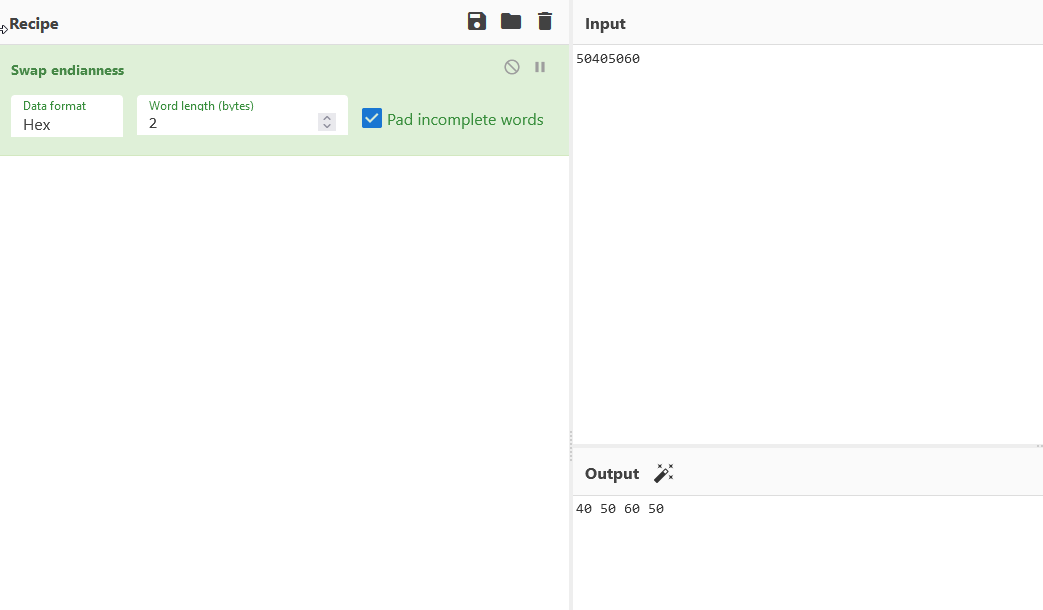

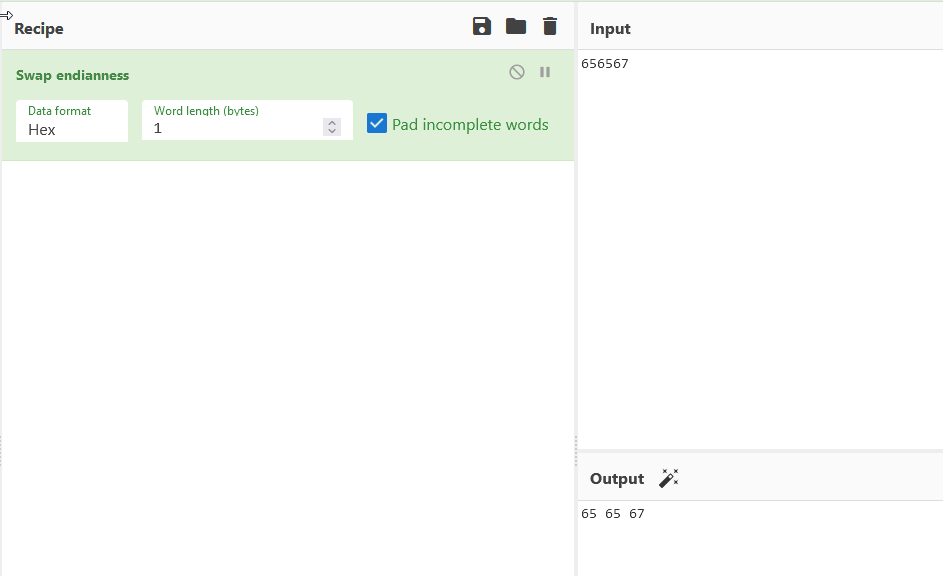

2、大小端序调整

swap endianness

3、base系列,base58,base32,base85

base32可以更换表空间

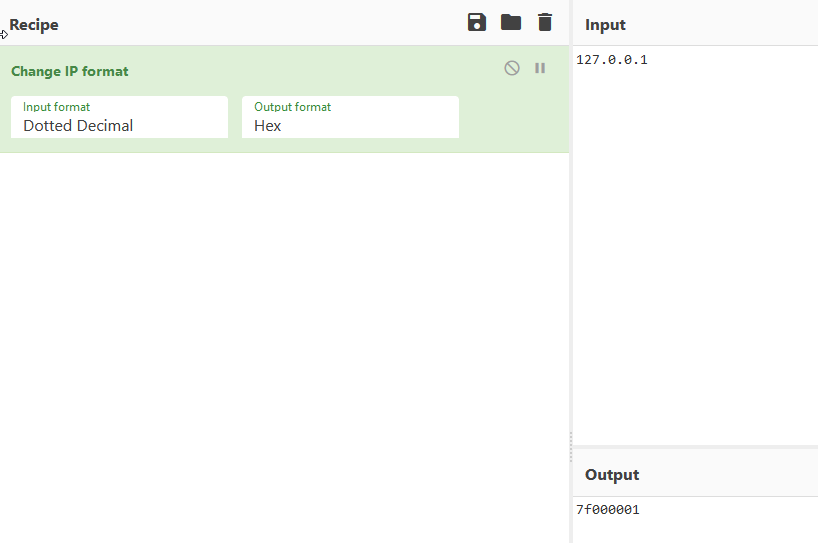

4、change IP format

将127.0.0.1从点分格式转换为十进制2130706433

Output Format可以自选。

5、rot系列,rot 47,rot 8000

6、jwt系列,验签和decode

7、栅栏,仿射、凯撒,弗吉尼亚

fence,affine,caesar,vigenere(如果爆破,需要结合编程,暂未尝试)

8、集合功能

set union,快速去重

类似的,有set difference,set intersection

9、国密算法SM3、SM4,还没有用过

10、aes,rc4,rsa,均支持。需要进一步了解。

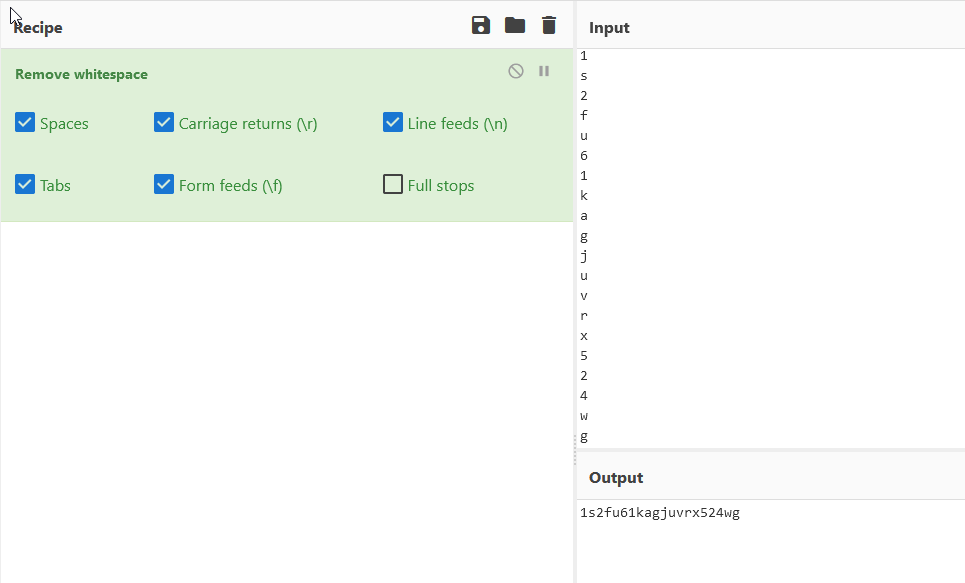

11、删除换行符

Recipe:

Remove_whitespace(true,true,true,true,true,false)

12、拆分连续的HEX编码

借助了大小端序对换的。

Swap_endianness('Hex',1,true)

13、十六进制转ASCII

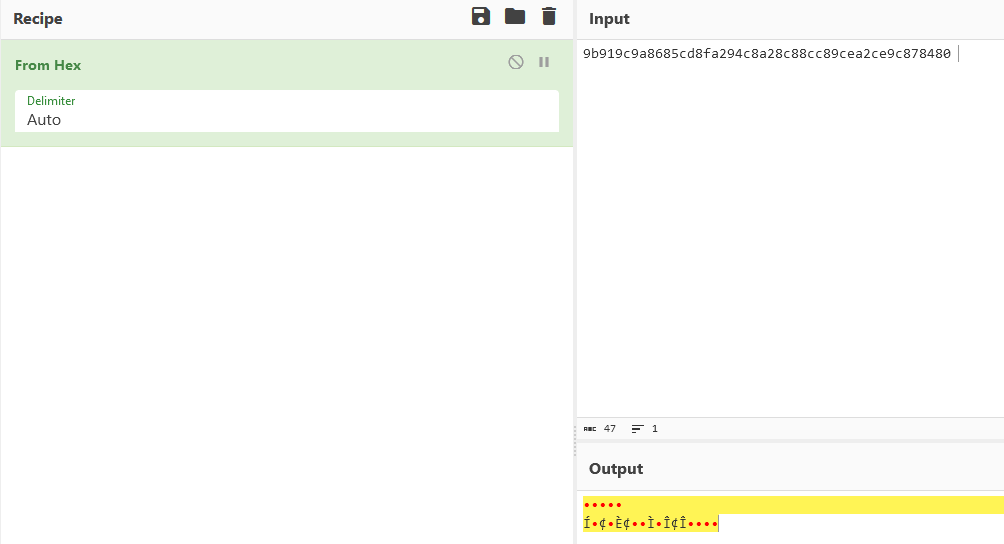

14、20241025补记 CTF中XOR

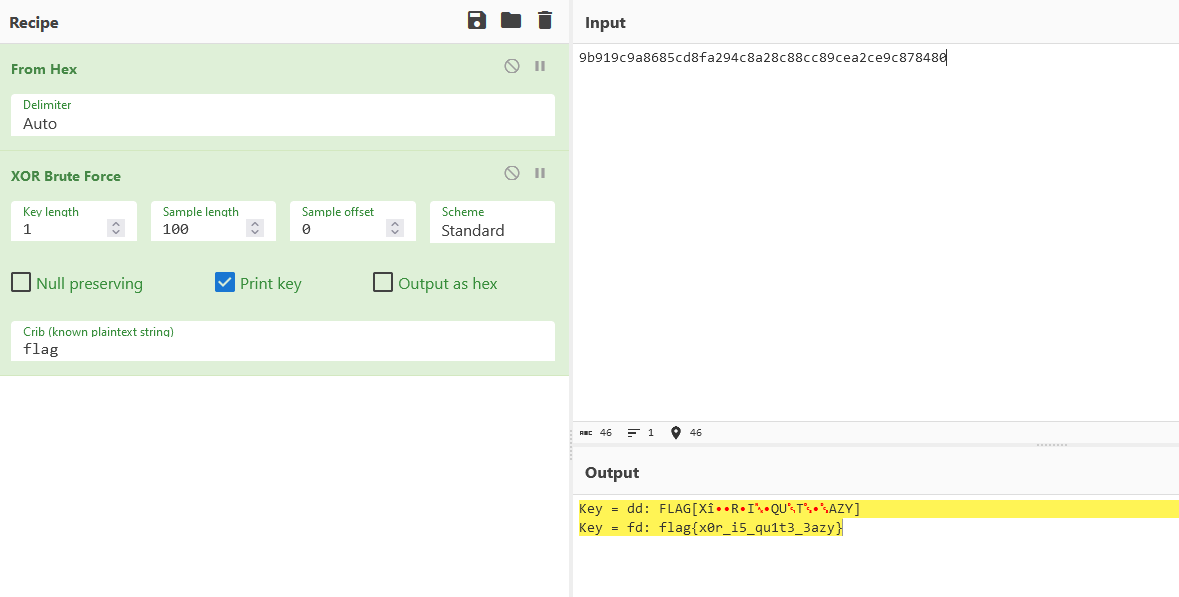

题目:给定9b919c9a8685cd8fa294c8a28c88cc89cea2ce9c878480 求flag

其实和上一题类似,直接from hex即可得到ascii

9b919c9a8685cd8fa294c8a28c88cc89cea2ce9c878480

输出为非识别的字符,猜测为XOR加密的。

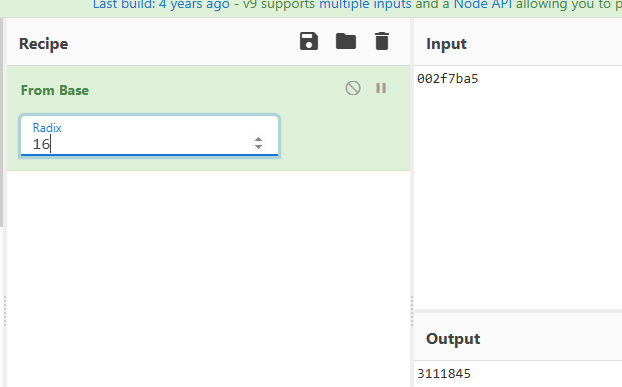

15、进制转换16进制转为10进制

20241101补记

0x002f7ba5转为10进制

其他特性

1、多步骤的可以使用Recipe

2、读取文件,对于不可见字符,可以尝试读取和导出。避免直接复制出现问题。比如ctf中零宽字符,导出文件复制才可以。

浙公网安备 33010602011771号

浙公网安备 33010602011771号