SQL_lab总结11-20关

第十一关现在为post类型

抓包后发到repeater模块

抓包后找注入点和闭合方式

单引号闭合uname

接下来开始尝试测试列数目

由此可见有字段数只有2

然后进行联合注入

当然报错注入也可

第十二十三十四关和第十一关操作相同,但第十二关闭合为") 十三关为') 十四关为"

十五关布尔盲注

说明正确和错误返回的图片不同,凭借此我们可以进行布尔盲注

猜解数据库字段数量

然后猜解字段值

十六关闭合方式换为了")

十七关根据提示只是payload的位置从uname变成了passwd

十八关

开始先显示了ip地址

网页记录了本地ip的信息,说明可能事数据库记录了本机的信息,即后台获取了一些诸如Ip的信息保存

到数据库中,并且页面返回了数据包user-agent的信息,那么在请求头中就可能存在注入点

通过源码看一下

源代码标识获取浏览器信息,即user-Agent部分,表示客户端通过什么浏览器向后台请求

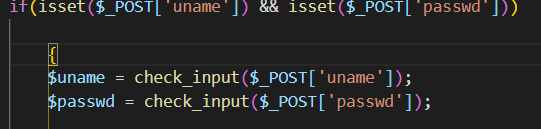

uname和passwd字段被过滤了

在后面的请求中也有将该部分进行存储添加到数据库,现在就可以通过一些手段在数据添加的同时进行注入

首要将value闭合

'and updatexml(1,concat(0x7e,database(),0x7e),1)1,1) #

'and extractvalue(1,concat(0x7e,database(),0x7e)),'1',1)#报错注入

这b东西要先登录admin账号 密码admin 要不然啥也没有

第十九关登陆后显示refer的位置

同理报错注入

第二十关登录进去先

然后显而易见的cookie

判断字段数量

浙公网安备 33010602011771号

浙公网安备 33010602011771号