自动化运维工具-Ansible基础

目录

自动化运维工具-Ansible基础

第一章、Ansible介绍

1、什么是Ansible

Ansible是一个自动化统一配置管理工具。

2、同类型软件对比

1.puppet 学习难,安装ruby环境难,没有远程执行功能

2.ansible 轻量级,大规模环境下只通过ssh会很慢,串行的

3.saltstack 一般选择salt会使用C/S结构的模式,salt-mas和salt-minion,并行的,大规模批量操作的情况下,会比Ansible速度快一些,底层使用的是zero-MQ消协队列

Ansible使用的是python2

saltstack即有python2也有python3

3、Ansible的功能及优点

1.远程执行:批量执行远程命令,可以对多台主机进行远程操作

2.配置管理:批量配置软件服务,可以进行自动化方式配置,服务的统一配置管理,和启停

3.事件驱动:通过Ansible的模块,对服务进行不同的事件驱动.比如:

1)修改配置后重启

2)只修改配置文件,不重启

3)修改配置文件后,重新加载

4)远程启停服务管理

4.管理公有云:通过API接口的方式管理公有云,不过这方面做的不如saltstack,saltstack本身可以通过saltcloud管理各大云厂商的云平台。

5.二次开发:因为语法是Python,所以便于运维进行二次开发。

6.任务编排:可以通过playbook的方式来统一管理服务,并且可以使用一条命令,实现一套架构的部署

7.跨平台,跨系统:几乎不受到平台和系统的限制,比如安装apache和启动服务

- 在Ubuntu上安装apache服务名字叫apache2

- 在CentOS上安装apache服务名字叫httpd

- 在CentOS6上启动服务器使用命令:/etc/init.d/nginx start

- 在CentOS7上启动服务器使用命令:systemctl start nginx

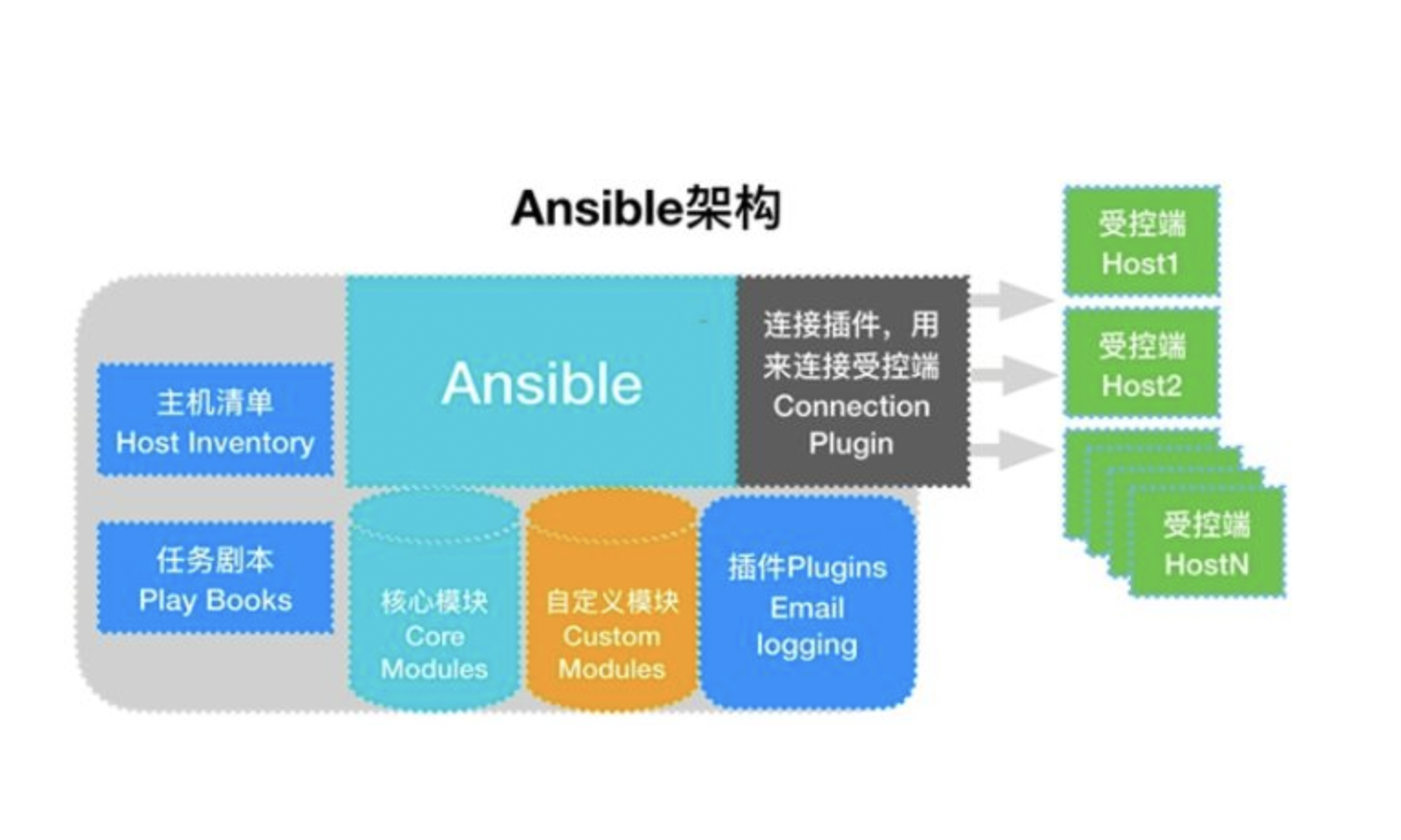

4、Ansible的架构

5、Ansible的执行流程

1.Ansible读取playbook剧本,剧本中会记录对哪些主机执行哪些任务。

2.首先Ansible通过主机清单找到要执行的主机,然后调用具体的模块。

3.其次Ansible会通过连接插件连接对应的主机并推送对应的任务列表。

4.最后被管理的主机会将Ansible发送过来的任务解析为本地Shell命令执行。

第二章、安装部署Ansible

1. 环境准备

| 主机名 | IP | 角色 |

|---|---|---|

| haproxy | 192.168.150.120 | Ansible控制端 |

| web01 | 192.168.150.123 | Ansible被控端 |

| web02 | 192.168.150.124 | Ansible被控端 |

2. 安装Ansible

[root@Haproxy ~]# yum -y install ansible

3. 查看Ansible模块及版本

[root@Haproxy ~]# ansible --version

ansible 2.9.25

config file = /etc/ansible/ansible.cfg

configured module search path = [u'/root/.ansible/plugins/modules', u'/usr/share/ansible/plugins/modules']

ansible python module location = /usr/lib/python2.7/site-packages/ansible

executable location = /usr/bin/ansible

python version = 2.7.5 (default, Aug 4 2017, 00:39:18) [GCC 4.8.5 20150623 (Red Hat 4.8.5-16)]

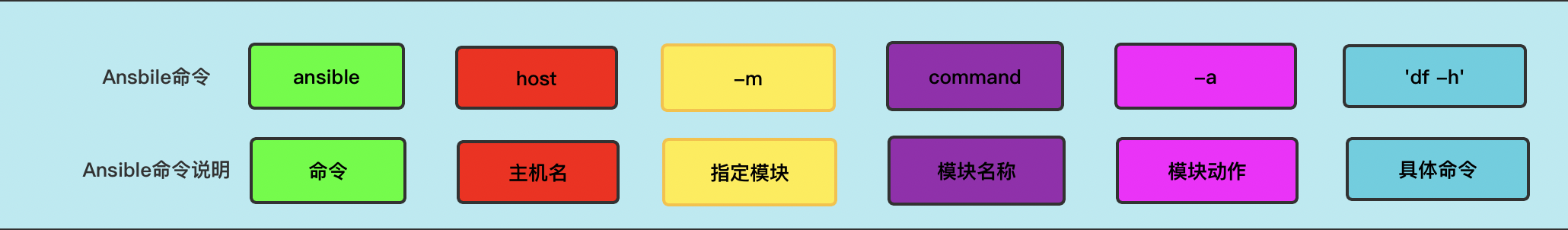

4. Ansible参数

# ansible <host-pattern> [options]

--version #ansible版本信息

-v #显示详细信息

-i #主机清单文件路径,默认是在/etc/ansible/hosts

-m #使用的模块名称,默认使用command模块

-a #使用的模块参数,模块的具体动作

-k #提示输入ssh密码,而不使用基于ssh的密钥认证

-C #模拟执行测试,但不会真的执行

-T #执行命令的超时

5. Ansible配置文件读取顺序

[root@Haproxy ~]# vim /etc/ansible/ansible.cfg

# nearly all parameters can be overridden in ansible-playbook

# or with command line flags. ansible will read ANSIBLE_CONFIG,

# ansible.cfg in the current working directory, .ansible.cfg in

# the home directory or /etc/ansible/ansible.cfg, whichever it

# finds first

1、$ANSIBLE_CONFIG

2、./ansible.cfg

3、~/.ansible.cfg

4、/etc/ansible/ansible.cfg

6. Ansible配置文件

#inventory = /etc/ansible/hosts #主机列表配置文件

#library = /usr/share/my_modules/ #库文件存放目录

#remote_tmp = ~/.ansible/tmp #临时py文件存放在远程主机目录

#local_tmp = ~/.ansible/tmp #本机的临时执行目录

#forks = 5 #默认并发数

#sudo_user = root #默认sudo用户

#ask_sudo_pass = True #每次执行是否询问sudo的ssh密码

#ask_pass = True #每次执行是否询问ssh密码

#remote_port = 22 #远程主机端口

host_key_checking = False #跳过检查主机指纹

log_path = /var/log/ansible.log #ansible日志

#普通用户提权操作

[privilege_escalation]

#become=True

#become_method=sudo

#become_user=root

#become_ask_pass=False

第三章、Ansible Inventory(主机清单文件)

1. 密码方式连接

[root@Haproxy ~]# cat /etc/ansible/hosts

#方式一、IP+端口+用户+密码

[webs]

192.168.150.123 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='1'

192.168.150.124 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='1'

#方式二、主机名+密码

[webs]

web0[1:2] ansible_ssh_pass='1'

#方式三、主机+密码

[webs]

web0[1:2]

[webs:vars]

ansible_ssh_pass='1'

注意:方式二和方式三,都需要做hosts解析

2. 密钥方式连接

#创建密钥对

[root@Haproxy ~]# ssh-keygen

#推送公钥

[root@Haproxy ~]# ssh-copy-id -i ~/.ssh/id_rsa.pub root@192.168.150.123

[root@Haproxy ~]# ssh-copy-id -i ~/.ssh/id_rsa.pub root@192.168.150.124

#方式一:

[web_group]

192.168.150.123

192.168.150.124

#方式二:

[webs]

web01 ansible_ssh_host=192.168.150.123

web02 ansible_ssh_host=192.168.150.124

3. 主机组定义方式

# 定义主机清单:

[root@Haproxy /etc/ansible]# cat hosts

[web_group]

web01 ansible_ssh_host=192.168.150.123

web02 ansible_ssh_host=192.168.150.124

[db_group]

db01 ansible_ssh_host=192.168.150.125

lb01 ansible_ssh_host=192.168.150.121

[lnmp:children]

web_group

db_group

# 测试:

[root@Haproxy /etc/ansible]# ansible 'all' --list-host

hosts (4):

web01

web02

db01

lb01

[root@Haproxy /etc/ansible]# ansible 'web_group' --list-host

hosts (2):

web01

web02

[root@Haproxy /etc/ansible]# ansible 'db_group' --list-host

hosts (2):

db01

lb01

[root@Haproxy /etc/ansible]# ansible 'lnmp' --list-host

hosts (4):

web01

web02

db01

lb01

4. ad-hoc模式命令使用

结果返回颜色

绿色: 代表被管理端主机没有被修改;

黄色: 代表被管理端主机发现变更;

红色: 代表出现了故障,注意查看提示。

ad-hoc执行过程:

1.加载自己的配置文件,默认`/etc/ansible/ansible.cfg`;

2.查找对应的主机配置文件,找到要执行的主机或者组;I

3.加载自己对应的模块文件,如command;

4.通过ansible将模块或命令生成对应的临时py文件,并将该文件传输至远程服务器对应执行用户$HOME/.ansible/tmp/ansible-tmp-number/XXX.PY;

5.执行用户家目录的'文件;

6.给文件+x执行;

7.执行并返回结果;

8.删除临时py文件,sleep 0退出;

5. 普通用户管理被控端

场景说明:ansible使用xcz普通用户统一管理所有的被控端节点;

1.首先控制端,被控端,都需要有xcz用户:

useradd xcz

echo "1" |passwd --stdin xcz

2.将控制端xcz用户的公钥推送到被控端xcz用户下,使普通用户能进行免密码登录:

[root@Haproxy ~]# su - xcz

[xcz@Haproxy ~]$ ssh-keygen

[xcz@Haproxy ~]$ ssh-copy-id -i ~/.ssh/id_rsa.pub xcz@192.168.150.123

[xcz@Haproxy ~]$ ssh-copy-id -i ~/.ssh/id_rsa.pub xcz@192.168.150.124

3.所有主机的xcz用户都必须添加sudo权限。

[root@Haproxy ~]# visudo

xcz ALL=(ALL) NOPASSWD:ALL

# 也可以直接编辑sudo文件:

[root@Haproxy ~]# vim /etc/sudoers

xcz ALL=(ALL) NOPASSWD:ALL

# 检查语法是否正确:

[root@k8s-master01 ~]# visudo -c

[root@k8s-master01 ~]# visudo -csf /etc/sudoers

4.修改控制端/etc/ansible/ansible.cfg主配置文件, 配置普通用户提权:

[root@manager ~]# vim /etc/ansible/ansible.cfg

[privilege_escajation]

become=True

become_method=sudo

become_user=root

become_ask_pass=False

5使用xcz用户测试是否能执行任务:

[xcz@Haproxy ~]$ ansible web_group -m shell -a 'mkdir -p /opt/test' -i /etc/ansible/hosts

[WARNING]: Consider using the file module with state=directory rather than

running 'mkdir'. If you need to use command because file is insufficient you

can add 'warn: false' to this command task or set 'command_warnings=False' in

ansible.cfg to get rid of this message.

web02 | CHANGED | rc=0 >>

web01 | CHANGED | rc=0 >>

浙公网安备 33010602011771号

浙公网安备 33010602011771号